Tecnica di attacco

Forza bruta

Gli attacchi di forza bruta sono una minaccia persistente nella sicurezza informatica e prendono di mira l'anello più debole di qualsiasi configurazione di sicurezza: le password. Ecco cosa è necessario sapere su questa tecnica di attacco semplice ma efficace.

Definizione

Che cos'è un attacco di forza bruta?

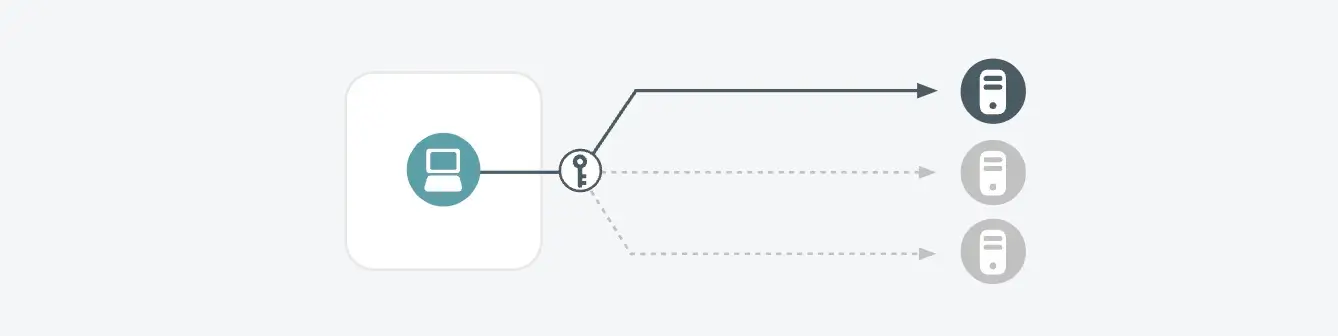

Un attacco di forza bruta è un metodo utilizzato dagli hacker per ottenere un accesso non autorizzato al tuo ambiente, provando sistematicamente tutte le possibili combinazioni di password, chiavi di crittografia o PIN fino a trovare quella corretta.

Questa tecnica si basa sulla potenza di calcolo per decifrare password o chiavi, piuttosto che sfruttare le vulnerabilità del software o utilizzare tattiche di ingegneria sociale.

Come funziona

Come funziona la forza bruta?

Esistono molti tipi diversi di attacchi di forza bruta, tra cui:

- Attacco di forza bruta semplice: provare tutte le combinazioni possibili senza alcuna conoscenza preliminare della password.

- Attacco dizionario: utilizzo di un elenco di parole comuni, frasi o password trapelate per indovinare la password corretta.

- Attacco ibrido di forza bruta: combinazione di attacchi basati su dizionario con l'aggiunta di caratteri casuali per tentare di violare password più complesse.

- Attacco di forza bruta inverso: si parte da una password nota (spesso una password comune) e si cerca un nome utente corrispondente.

Poiché questa tecnica si basa sul volume, gli aggressori spesso combinano diversi metodi per aumentare le possibilità di successo con un attacco ibrido di forza bruta. Ad esempio, potrebbero iniziare con un attacco basato su dizionario e poi aggiungere numeri o cambiare caratteri per testare più combinazioni.

Perché gli aggressori lo utilizzano

Perché gli hacker usano la forza bruta?

Gli aggressori utilizzano metodi di forza bruta per ottenere l'accesso non autorizzato ad account, sistemi o dati crittografati, provando sistematicamente tutte le possibili combinazioni di password o chiavi fino a trovare quella corretta. Gli attacchi di forza bruta sfruttano password deboli, mancanza di politiche di blocco degli account e misure di sicurezza insufficienti per infiltrarsi nei sistemi. Ecco i motivi principali per cui gli aggressori ricorrono agli attacchi di forza bruta:

Accesso non autorizzato agli account

- Furto di password: gli hacker cercano di indovinare le password degli utenti per accedere agli account e-mail, ai social media, ai servizi bancari o ai sistemi aziendali.

- Credential Stuffing: utilizzo di combinazioni di nomi utente e password trapelate da altre violazioni per accedere ad account in cui gli utenti potrebbero aver riutilizzato le credenziali.

Furto di dati e spionaggio

- Accesso alle informazioni sensibili: una volta entrati nel sistema, gli aggressori possono rubare dati riservati quali informazioni personali, documenti finanziari o proprietà intellettuale.

- Spionaggio aziendale: ottenere l'accesso ai sistemi di un concorrente per acquisire segreti commerciali o piani strategici.

Compromissione e controllo del sistema

- Installazione Malware: dopo aver ottenuto l'accesso, gli aggressori possono installare malware, ransomware o creare backdoor per un accesso persistente.

- Creazione di botnet: i sistemi compromessi possono diventare parte di una botnet utilizzata per attacchi su larga scala come il Distributed Denial of Service (DDoS).

Guadagno finanziario

- Transazioni monetarie: l'accesso non autorizzato ai conti finanziari consente agli aggressori di trasferire fondi o effettuare acquisti fraudolenti.

- Vendita dell'accesso: gli account e i sistemi compromessi possono essere venduti sul dark web ad altri malintenzionati.

Sfruttamento di pratiche di sicurezza inadeguate

- Password deboli: molti utenti utilizzano password semplici e comuni, facili da indovinare.

- Mancanza di politiche di blocco degli account: i sistemi privi di meccanismi che bloccano gli account dopo diversi tentativi di accesso non riusciti sono più vulnerabili.

Strumenti automatizzati e maggiore potenza di calcolo

- Disponibilità di strumenti: numerosi strumenti automatizzano gli attacchi di forza bruta, rendendoli più facili per gli aggressori con diversi livelli di competenza.

- Hardware avanzato: l'elevata potenza di calcolo consente agli aggressori di eseguire un numero elevato di tentativi in un breve periodo di tempo, aumentando le possibilità di successo.

Test delle difese del sistema

- Ricognizione: gli aggressori possono utilizzare metodi di forza bruta per sondare i sistemi e identificare vulnerabilità o punti deboli nei protocolli di sicurezza.

Perché gli attacchi di forza bruta sono così allettanti per gli hacker

- Semplicità: gli attacchi di forza bruta non richiedono competenze sofisticate di hacking e possono essere eseguiti utilizzando strumenti facilmente reperibili.

- Potenziale ricompensa elevata: l'accesso riuscito a un sistema può portare a un guadagno finanziario significativo o all'estrazione di dati preziosi.

- Bassa barriera all'ingresso: anche gli hacker inesperti possono eseguire attacchi di forza bruta grazie all'abbondanza di risorse e tutorial disponibili online.

- Anonimato: gli aggressori possono mascherare la propria identità utilizzando server proxy o VPN, riducendo il rischio di essere scoperti.

Rilevamenti della piattaforma

Come rilevare attività correlate ad attacchi di forza bruta

È fondamentale adottare misure per prevenire gli attacchi di forza bruta, come l'applicazione di politiche di password complesse, il blocco degli account e i controlli di accesso. Ma cosa succede quando un aggressore aggira l'autenticazione a più fattori (MFA) o elude i tuoi strumenti di prevenzione con un credential stuffing riuscito?

È necessario sapere cosa sta succedendo all'interno del proprio ambiente. A tal fine, i rilevamenti basati sull'intelligenza artificiale sono fondamentali.

Vectra AI sviluppato potenti sistemi di rilevamento progettati per individuare i tentativi di attacco brute force sulla base dei comportamenti degli aggressori. Questi sistemi vanno dal rilevamento brute force di base a modelli incentrati su SMB, Kerberos ed Entra ID. Ciascuno di essi mostra agli analisti SOC esattamente cosa stanno facendo gli aggressori, in modo da sapere cosa indagare e quando.