Microsoft 365 e rilevamento Cloud ibrido

Microsoft 365 e rilevamento Cloud ibrido

Rileva quando Microsoft 365 è sotto attacco

Individua e blocca gli aggressori sconosciuti nascosti nel tuo ambiente SaaS M365 con l'unica piattaforma del settore basata sulla tecnologia avanzata Attack Signal Intelligence™.

Individua gli aggressori nel tuo ambiente Microsoft 365

Con 11 riferimenti nel MITRE D3FEND , più di qualsiasi altro fornitore, solo Vectra AI soluzioni Cloud e risposta Cloud (CDR) abbastanza potenti da rivelare i primi segni di cloud ibrido.

#1

Più citato in MITRE D3FEND

35

Brevetti per il rilevamento delle minacce tramite IA

>90%

MITRE ATT&CK

I nostri clienti

Integra e utilizza Vectra CDR in un solo giorno

Prima di Vectra AI, lo sviluppo di un singolo sistema di rilevamento presso Blackstone richiedeva fino a sei mesi. Ora, basta un giorno.

"Grazie a una semplice integrazione, completata in un solo giorno, siamo stati in grado di aggiungere oltre 50 nuovi rilevamenti di minacce al nostro ambiente Microsoft 365."

Kevin Kennedy

Vicepresidente senior, Cybersecurity, Blackstone

Differenziatori CDR

Vectra CDR per M365 ti offre:

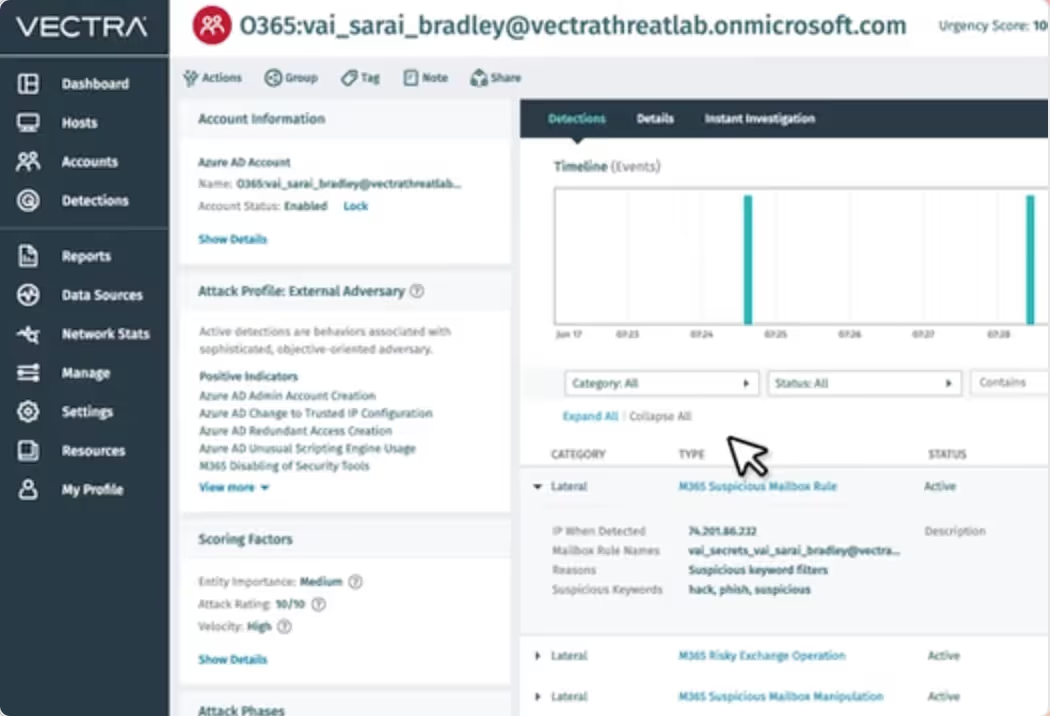

Osserva gli aggressori mentre manipolano l'accesso, gli strumenti, i servizi e le applicazioni di M365, tra cui SharePoint, OneDrive, Teams, Exchange, Power Automate, eDiscovery e altro ancora.

Esponi oltre il 90% delle MITRE ATT&CK rilevanti con Attack Signal Intelligence individuare con precisione i comportamenti degli aggressori dopo la compromissione.

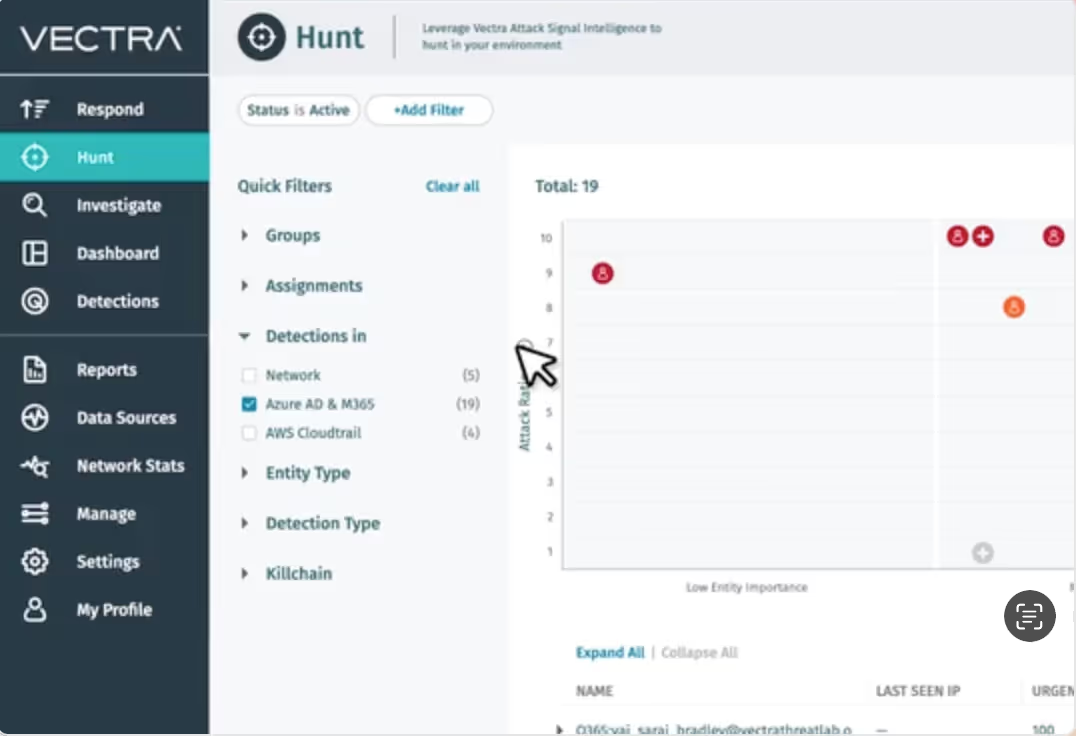

Esplora la nostra IA

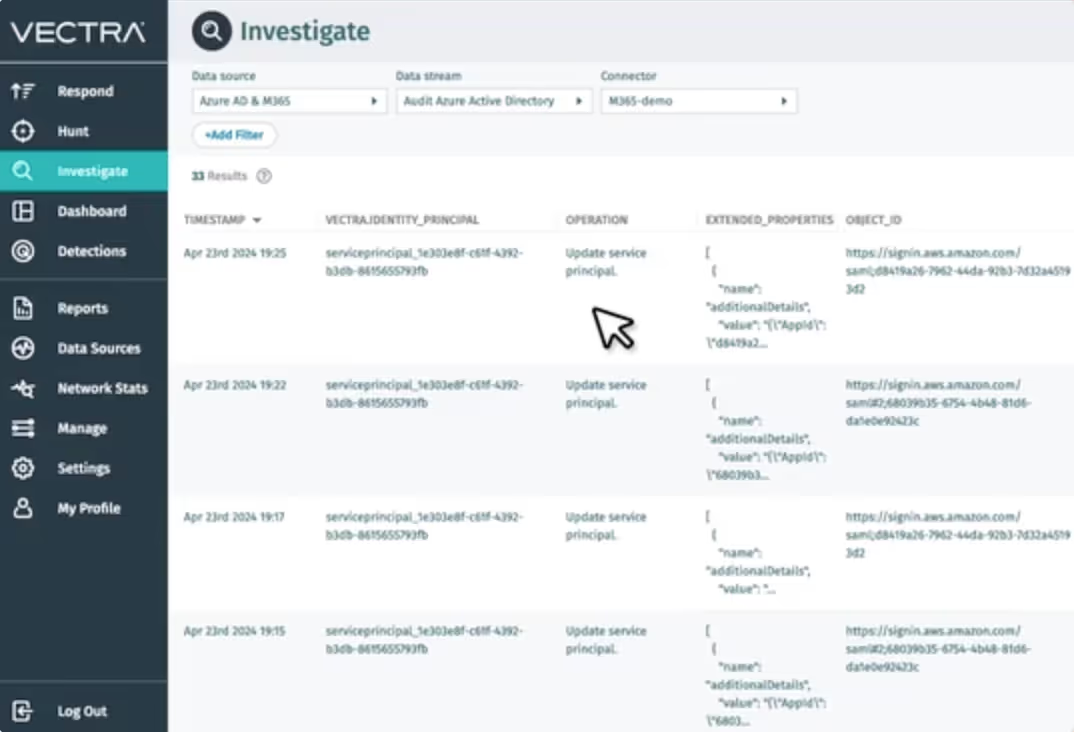

Utilizza un'unica piattaforma centrale per interrogare i log di Azure AD, M365 e AWS Control Plane per una ricerca e una risposta più rapide alle minacce.

Collabora con rinforzi di analisti esperti impegnati a difendere insieme il tuo ambiente M365.

Esplora la nostra IA

Visibilità e contesto completi

Osserva gli aggressori mentre manipolano l'accesso, gli strumenti, i servizi e le applicazioni di M365, tra cui SharePoint, OneDrive, Teams, Exchange, Power Automate, eDiscovery e altro ancora.

Rilevamento e prioritizzazione basati sull'intelligenza artificiale

Esponi oltre il 90% delle MITRE ATT&CK rilevanti con Attack Signal Intelligence individuare con precisione i comportamenti degli aggressori dopo la compromissione.

Esplora la nostra IA

Indagini integrate

Utilizza un'unica piattaforma centrale per interrogare i log di Azure AD, M365 e AWS Control Plane per una ricerca e una risposta più rapide alle minacce.

Responsabilità condivisa per una copertura 24 ore su 24, 7 giorni su 7, 365 giorni all'anno

Collabora con rinforzi di analisti esperti impegnati a difendere insieme il tuo ambiente M365.

Esplora Vectra MDR

Funzionalità CDR

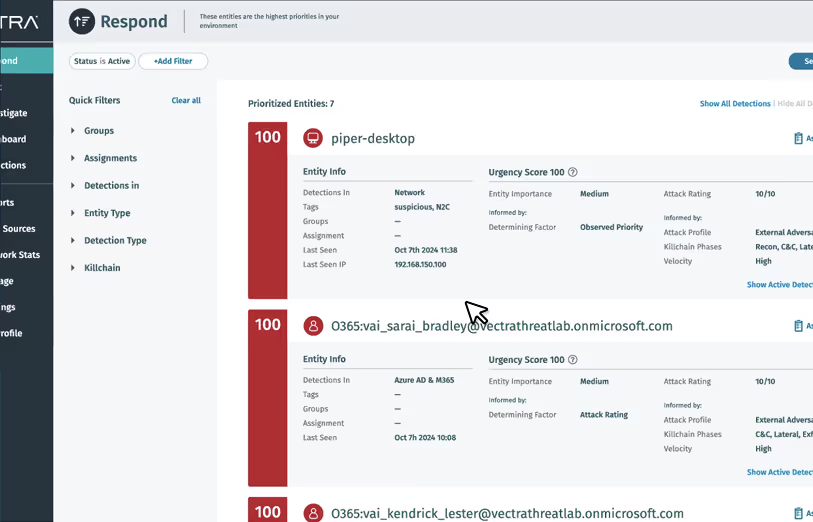

Con Vectra CDR per M365, rileva e neutralizza gli attacchi in pochi minuti, indipendentemente da dove si verifichino.

Rilevamento basato sull'intelligenza artificiale

Esponi la narrazione completa di un attacco e copri oltre il 90% MITRE ATT&CK .

Triage basato sull'intelligenza artificiale

Riduci il rumore degli avvisi dell'80% o più con ML che comprende il tuo ambiente.

Priorità basate sull'intelligenza artificiale

Sfrutta la sicurezza dell'IA per automatizzare la definizione delle priorità e segnalare le minacce più rilevanti per l'azienda.

Indagini avanzate

Ottimizza la ricerca dei log di Azure AD, M365 e AWS Control Plane per comprendere in pochi minuti gli attacchi a cui sei esposto.

Integrazioni dell'ecosistema

Integrare la tecnologia esistente per la correlazione e il contesto e per automatizzare i flussi di lavoro degli analisti e i controlli di risposta.

Copilot per M365 Rilevamento e risposta

Impedisci agli aggressori di abusare di Copilot per Microsoft 365

Proteggi la tua superficie di attacco GenAI e impedisci agli aggressori di accedere ad applicazioni e dati sensibili.

Per saperne di più

Integrazioni

Proteggi il tuo ambiente M365 con Vectra CDR

Le aziende di tutto il mondo si affidano alla soluzione Cloud and Response Vectra AI per proteggere il proprio ambiente Microsoft.

- Blocca gli aggressori in Microsoft 365 e Azure AD

- Utilizza integrazioni native per Microsoft Sentinel e Defender per Endpoint

- Rimani conforme acquisendo solo i log necessari

Visite autoguidate

Scopri la potenza della Vectra AI

Clicca al tuo ritmo per vedere cosa possono ottenere gli analisti in una piattaforma alimentata dal segnale di attacco più accurato al mondo.

Domande frequenti

Vectra CDR per M365: Domande frequenti

Qual è la differenza tra hype e valore reale nel rilevamento cloud ?

Il valore reale si traduce in rilevamenti basati sul comportamento su cloud, identità e rete. Arricchisce i dati, collega i segnali alle tecniche di attacco note e limita il rumore degli avvisi. Mappa l'attività alle entità e alle fasi di attacco, non solo agli eventi. Mostra i movimenti laterali, l'uso improprio dei privilegi e le chiamate API rischiose con chiari passaggi successivi. Deve coprire AWS, Azure e M365 in modo coerente. Le piattaforme efficaci spiegano anche "perché è importante" in un linguaggio semplice e supportano indagini rapide. Scopri come Vectra unifica copertura, chiarezza e controllo tra i domini.

Come posso evitare l'affaticamento da allerta mantenendo una copertura efficace?

Riduci il rumore alla fonte. Utilizza rilevamenti che comprendono il comportamento normale, quindi eleva solo i segnali altamente rilevanti. Correlare gli eventi tra identità, reti e cloud per creare profili di attacco, non pile di avvisi. Assegna priorità alle entità utilizzando contesti quali privilegi, diffusione e velocità. Mantieni tutto visibile sul lato server in modo che i team possano agire rapidamente. Questo approccio riduce i falsi positivi e abbrevia le indagini senza chiudere le lacune di rilevamento. Gli agenti AI di Vectra effettuano il triage, uniscono e danno priorità in tempo reale per rimuovere il 99% del rumore degli avvisi e far risparmiare tempo agli analisti.

Quali ambienti e minacce dovrebbe coprire il "rilevamentocloud ", compresi gli abusi ibridi e delle API?

Controlla i piani di controllo, i piani dati e le identità sia delle macchine che delle persone su tutte le impronte ibride. Fai attenzione ai cambiamenti di ruolo rischiosi, alle chiamate API anomale e all'uso improprio dei token. Rileva i movimenti laterali tra on-premise e cloud, il furto di credenziali SaaS e lo staging per l'esfiltrazione. Includi l'orchestrazione dei container e il serverless, ove applicabile. Collega ogni segnale alle entità e alle tecniche in modo che i team ne conoscano l'impatto e l'urgenza.cloud è importante, ma la coerenza tra AWS, Azure e M365 è ancora più importante. Vectra fornisce rilevamenti cloud, di identità e di rete con un contesto incentrato sulle entità in tutti questi stack.

In che modo il rilevamento cloud differisce da SIEM, EDR o NDR?

I SIEM aggregano i log e gli strumenti EDR monitorano gli endpoint, ma i moderni NDR ora incorporano il rilevamento cloud . Ciò significa analizzare l'attività del piano di controllo, l'uso improprio delle API e i comportamenti delle identità cloud come parte di un approccio di rilevamento unificato. Anziché trattare cloud un silo separato, le soluzioni efficaci correlano i segnali tra i livelli di rete, cloud e identità per smascherare gli attacchi reali con un contesto chiaro sulle entità colpite, supportando risposte più rapide e accurate.

Cosa rende il rilevamento automatico cloud più scalabile ed efficiente?

Il rilevamento scalabile cloud acquisisce automaticamente i dati rilevanti, li arricchisce con il contesto e applica modelli basati sul comportamento per identificare le minacce reali. Deve correlare l'attività tra i domini cloud, identità e rete, tenendo conto del livello di privilegio, dei modelli di accesso e della progressione dell'attacco. I sistemi efficienti riducono al minimo il rumore, si adattano ad ambienti dinamici come carichi di lavoro di breve durata o ruoli mutevoli e mettono chiaramente in evidenza ciò che conta, senza necessità di continue regolazioni. Gli analisti hanno bisogno di risultati affidabili e spiegabili che accelerino le indagini e i flussi di lavoro di risposta.

In che modo il rilevamento cloud può aiutare a soddisfare i requisiti di conformità come HIPAA, FedRAMP o SOX?

Il monitoraggio continuo delle identità, dell'attività del piano di controllo e dell'accesso ai dati supporta le prove di audit e la gestione delle eccezioni. La mappatura dei rilevamenti su framework riconosciuti migliora l'efficacia dei controlli. Descrizioni chiare aiutano a spiegare gli incidenti e le misure correttive. L'ampiezza è importante: la copertura ibrida garantisce che le lacune siano visibili durante gli attacchi. I team hanno anche bisogno di report rapidi e integrazioni stabili. Vectra AI i rilevamenti ai framework e fornisce visibilità cross-domain con percorsi semplici per indagare, documentare e rispondere su identità, cloud e rete.

Il rilevamento cloud può funzionare per piccoli team con larghezza di banda limitata?

Sì. Cercate piattaforme che riducano le indagini, non solo creino avvisi. Dovrebbero smistare automaticamente il rumore, correlare i segnali e classificare l'urgenza per entità e host. Le interfacce devono guidare gli analisti con un clic verso un contesto più approfondito. L'implementazione dovrebbe essere senza agenti, ove possibile, e coprire ambienti ibridi senza sforzi personalizzati. Queste caratteristiche riducono il carico operativo e aiutano i team addetti alla sicurezza a concentrarsi sugli attacchi reali. Gli agenti AI e i rilevamenti unificati di Vectra offrono ai team snelli copertura, chiarezza e controllo in un unico posto.

Risorse