Tecnica di attacco

Elevazione dei privilegi

L'escalation dei privilegi è un metodo comunemente utilizzato dagli hacker odierni per causare violazioni dei dati con conseguenze catastrofiche. Ecco cosa occorre sapere su questa tecnica di attacco.

Definizione

Che cos'è l'escalation dei privilegi?

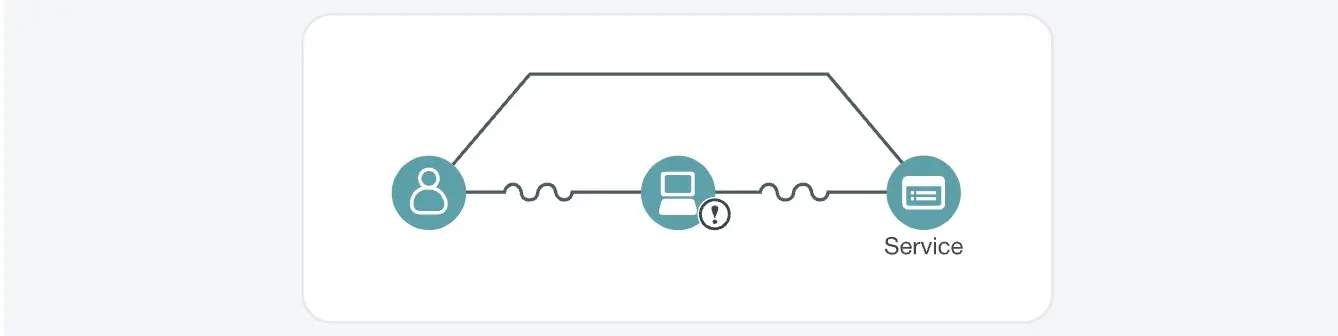

L'escalation dei privilegi è una tecnica utilizzata dagli hacker per ottenere l'accesso non autorizzato ad account privilegiati, che possono essere utilizzati per distribuire malware condurre altre attività dannose. In genere, l'attacco ha inizio quando un hacker ottiene l'accesso alla rete aziendale assumendo il controllo di un account utente standard. Una volta all'interno, l'hacker cerca di ottenere l'accesso ad account e host di livello superiore, come quelli di amministratori e superutenti.

Tipi di escalation dei privilegi

Elevazione dei privilegi verticale (Privilege Elevation)

L'escalation verticale dei privilegi o l'elevazione dei privilegi si verifica quando un aggressore passa da un livello di privilegi inferiore a uno superiore. Ad esempio, un utente normale che ottiene diritti amministrativi. Questa tecnica garantisce l'accesso a funzioni di sistema protette e dati sensibili, aumentando il potenziale danno.

Elevazione dei privilegi orizzontale

L'escalation dei privilegi orizzontale comporta l'accesso a privilegi o risorse di livello pari a quelli di un altro utente con livelli di accesso simili. Questa tecnica consente agli aggressori di accedere o manipolare i dati o i servizi di un altro utente senza autorizzazione.

Come funziona

Come funziona l'escalation dei privilegi?

Evasione dei privilegi verticali

Ciò si verifica quando un aggressore con diritti di accesso limitati, come un utente normale, sfrutta le vulnerabilità per ottenere privilegi di livello superiore, come l'accesso amministrativo o root. Si tratta della forma più comune di escalation dei privilegi e può comportare rischi significativi per la sicurezza.

Elevazione dei privilegi orizzontale

Inquesto caso, un aggressore si muove lateralmente all'interno di un sistema, ottenendo l'accesso alle risorse o agli account di altri utenti che dispongono di diritti di accesso simili. Sebbene l'escalation orizzontale non comporti l'aumento dei privilegi, consente agli aggressori di sfruttare altri account o dati.

In che modo gli aggressori procedono per aumentare i propri privilegi?

1. Acquisizione dell'accesso iniziale

Gli aggressori iniziano ottenendo l'accesso a un sistema con privilegi utente di base. Ciò avviene attraverso metodi quali phishing, in cui comunicazioni ingannevoli inducono gli utenti a rivelare le proprie credenziali; lo sfruttamento di vulnerabilità in software o sistemi che non sono stati adeguatamente protetti; oppure l'utilizzo di credenziali predefinite che non sono mai state modificate dopo l'installazione. L'obiettivo principale in questa fase è quello di stabilire un punto d'appoggio all'interno del sistema, creando una piattaforma da cui poter lanciare ulteriori attacchi.

2. Enumerazione e ricognizione del sistema

Una volta entrati nel sistema, gli aggressori procedono all'enumerazione e alla ricognizione del sistema per raccogliere informazioni dettagliate sull'ambiente. Raccolgono dati sull'architettura del sistema, sulle versioni del sistema operativo, sulle applicazioni installate, sui servizi in esecuzione e sugli account utente esistenti. La raccolta di queste informazioni è facilitata da strumenti quali utilità a riga di comando, script di sistema e strumenti di scansione della rete, che aiutano a mappare la struttura del sistema e a identificare potenziali obiettivi da sfruttare.

3. Identificazione delle vulnerabilità

Grazie alla loro conoscenza approfondita del sistema, gli aggressori procedono all'identificazione delle vulnerabilità che possono essere sfruttate per aumentare i propri privilegi. Cercano vulnerabilità software, come bug non corretti o difetti con exploit noti. Vengono ricercate anche debolezze di configurazione, inclusi servizi configurati in modo errato, autorizzazioni di file non sicure che consentono accessi non autorizzati o impostazioni predefinite che non sono state protette adeguatamente. Inoltre, valutano i problemi relativi alle credenziali, come password deboli facili da indovinare o decifrare, credenziali riutilizzate su più sistemi o token di autenticazione esposti che possono essere intercettati.

4. Tecniche di sfruttamento

Per sfruttare le vulnerabilità individuate, gli aggressori utilizzano varie tecniche di exploit. Quando sfruttano le vulnerabilità del software, possono eseguire overflow del buffer iniettando codice in un programma tramite il superamento dei limiti del buffer, oppure eseguire l'iniezione di codice inserendo codice dannoso in applicazioni affidabili. Un'altra tattica consiste nell'abusare delle configurazioni errate: gli aggressori possono sfruttare permessi di file non sicuri per accedere o modificare i file a causa di impostazioni di permessi non corrette, oppure sfruttare l'abuso SUID/SGID sui sistemi Unix/Linux sfruttando i file che vengono eseguiti con privilegi più elevati.

Il furto delle credenziali è un metodo fondamentale utilizzato per ottenere un accesso non autorizzato. Gli aggressori potrebbero ricorrere al dumping degli hash delle password, estraendo gli hash delle password dalla memoria di sistema o dai file per decifrarli offline. Il keylogging è un'altra tecnica, in cui registrano i tasti digitati per acquisire password e altre informazioni sensibili. Per aggirare i controlli di sicurezza, gli aggressori possono manipolare i token, utilizzando quelli rubati per impersonare utenti con privilegi più elevati. Sui sistemi Windows, potrebbero eseguire il DLL hijacking sostituendo i file DLL (Dynamic Link Library) legittimi con quelli dannosi per eseguire codice con privilegi elevati. Sfruttando le debolezze del Controllo account utente (UAC), possono eseguire attività amministrative senza richiedere l'autorizzazione dell'utente, aggirando efficacemente una funzione di sicurezza fondamentale.

5. Ottenere privilegi elevati

Armati di queste tecniche, gli aggressori mirano ad ottenere privilegi elevati all'interno del sistema. Eseguono exploit utilizzando script o strumenti specializzati progettati per sfruttare le vulnerabilità identificate. L'implementazione di payload di escalation dei privilegi comporta l'introduzione malware creato per aumentare i privilegi al momento dell'esecuzione. Lo sfruttamento dei servizi è un'altra strada percorribile, in cui gli aggressori prendono di mira i servizi che vengono eseguiti con privilegi più elevati, manipolandoli per eseguire codice arbitrario che garantisce loro maggiori diritti di accesso.

6. Attività successive allo sfruttamento

Dopo aver ottenuto l'escalation dei privilegi, gli aggressori intraprendono attività post-exploit per consolidare il proprio controllo e prepararsi a ulteriori operazioni. Per mantenere l'accesso, possono creare backdoor installando metodi persistenti che consentono loro di rientrare nel sistema anche dopo il riavvio o gli aggiornamenti di sicurezza. L'aggiunta di nuovi account utente con privilegi amministrativi garantisce loro un accesso continuo senza dover fare affidamento sull'exploit iniziale.

Cancellare le tracce è fondamentale per evitare di essere scoperti. Gli aggressori manipolano i registri cancellando o alterando le registrazioni degli eventi per nascondere le prove delle loro attività. Possono anche modificare i timestamp dei file per impedire agli analisti forensi di identificare anomalie durante le indagini. Grazie a privilegi elevati, gli aggressori possono muoversi lateralmente all'interno della rete. La propagazione della rete comporta l'utilizzo del loro accesso per infiltrarsi in altri sistemi collegati alla rete, ampliando la loro portata e il loro potenziale impatto. Sfruttano le credenziali ottenute per infiltrarsi in risorse aggiuntive, un processo noto come riutilizzo delle credenziali, che consente loro di compromettere più account e sistemi senza destare sospetti immediati.

Perché gli aggressori lo utilizzano

Perché gli aggressori utilizzano l'escalation dei privilegi?

Gli aggressori utilizzano tecniche di escalation dei privilegi per ottenere accesso non autorizzato a livelli più elevati di autorizzazioni all'interno di un sistema o di una rete. Elevando i propri privilegi, gli aggressori possono eseguire azioni che normalmente sono limitate, come accedere a dati sensibili, installare malware, alterare le configurazioni di sistema o assumere il controllo completo di un sistema. Comprendere perché gli aggressori utilizzano queste tecniche è fondamentale per implementare misure di sicurezza efficaci.

Di seguito sono riportati i motivi principali e i metodi alla base dell'uso dell'escalation dei privilegi da parte degli aggressori:

Accesso ai dati sensibili

- Informazioni riservate: privilegi elevati consentono agli aggressori di accedere a file sensibili, database e comunicazioni riservati agli utenti regolari.

- Esfiltrazione dei dati: gli aggressori possono rubare dati preziosi quali identità personali, documenti finanziari o informazioni aziendali riservate.

Controllo del sistema e persistenza

- Mantenimento dell'accesso: con privilegi più elevati, gli aggressori possono creare backdoor, nuovi account utente o modificare i meccanismi di autenticazione per mantenere l'accesso a lungo termine.

- Disattivazione delle misure di sicurezza: possono disattivare software antivirus, firewall o sistemi di rilevamento delle intrusioni per evitare di essere individuati.

Movimento laterale all'interno delle reti

- Ampliamento della portata: l'escalation dei privilegi consente agli aggressori di spostarsi tra diversi sistemi e segmenti di rete, aumentando la portata del loro attacco.

- Compromissione di sistemi aggiuntivi: l'accesso alle credenziali amministrative consente agli aggressori di infiltrarsi in altri dispositivi e server all'interno della rete.

Esecuzione di attacchi avanzati

- Installazione Malware ransomware: spesso sono necessari privilegi elevati per installare o eseguire software dannoso in grado di crittografare i dati o interrompere le operazioni.

- Manipolazione del sistema: gli aggressori possono alterare le configurazioni, le pianificazioni o i servizi del sistema a proprio vantaggio.

Elusione delle restrizioni di sicurezza

- Autorizzazioni di override: i privilegi elevati consentono agli aggressori di aggirare le autorizzazioni del file system e i controlli di accesso.

- Accesso alle funzioni con restrizioni: possono eseguire azioni normalmente riservate agli amministratori, come la modifica dei registri di controllo.

Raccolta di credenziali

- Raccolta di password e token: gli aggressori possono estrarre le credenziali dalla memoria, dai file di configurazione o dai portachiavi.

- Estrazione dei ticket Kerberos: possono utilizzare tecniche come Pass-the-Hash o Kerberoasting per ottenere i token di autenticazione.

Interruzione e sabotaggio

- Denial of Service (DoS): gli aggressori possono interrompere servizi critici o sovraccaricare le risorse di sistema.

- Manipolazione o distruzione dei dati: possono alterare o cancellare i dati, causando problemi operativi o perdita di fiducia.

Guadagno finanziario

- Furto monetario: l'accesso ai sistemi finanziari consente agli aggressori di manipolare le transazioni o di deviare i fondi.

- Richieste di riscatto: possono crittografare i dati e richiedere un pagamento per ottenere le chiavi di decrittografia.

Coprire le tracce

- Manomissione dei log: con privilegi più elevati, gli aggressori possono cancellare o alterare i log per nascondere le loro attività.

- Disabilitazione degli strumenti di monitoraggio: possono arrestare o interferire con le soluzioni di monitoraggio della sicurezza.

Rilevamenti della piattaforma

Come rilevare attività correlate all'escalation dei privilegi

La maggior parte delle organizzazioni utilizza una combinazione di misure di sicurezza per prevenire gli attacchi di escalation dei privilegi. Zero trust, gestione delle identità e degli accessi (IAM) e gestione degli accessi privilegiati (PAM) sono tutti esempi comuni.

Ma questi approcci presentano un problema: si basano tutti su un unico punto di accesso. Inoltre, la maggior parte delle organizzazioni ha un numero di account privilegiati tre volte superiore a quello dei dipendenti, rendendo impossibile gestirli tutti. E una volta concesso l'accesso, è facile manipolarlo.

Per prevenire l'escalation dei privilegi, è fondamentale garantire una visibilità continua. Il monitoraggio e l'analisi costanti dell'attività degli account consentono di identificare gli abusi in tempo reale. E l'unico modo per farlo in modo accurato è con l'AI.

È qui che entra in gioco il rilevamento e la risposta estesi alle minacce. Vectra AI decine di rilevamenti basati sull'intelligenza artificiale per identificare attività anomale relative ai privilegi su rete, identità e cloud pubblico. Questi rilevamenti non si concentrano sulle anomalie, ma piuttosto sui comportamenti effettivi degli aggressori. Dalle richieste insolite su AWS e Entra ID alle richieste di servizio sospette, ognuna di esse viene automaticamente correlata, analizzata, convalidata e smistata per mostrare ai difensori quando gli aggressori stanno tentando di utilizzare l'escalation dei privilegi.