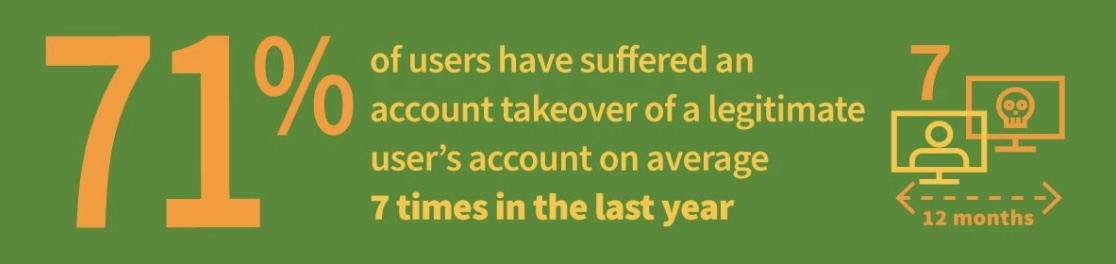

Quando si pensa a tutti i diversi tipi di attività che gli utenti svolgono all'interno di Microsoft Azure AD e Office 365, quanto possiamo essere sicuri che tutto ciò che accade sia opera di un dipendente e non di un malintenzionato che sta cercando di appropriarsi di un account? Di recente, Vectra ha condotto un sondaggio su oltre 1.000 professionisti della sicurezza e un sorprendente 71% ha rivelato di aver subito in media 7 appropriazioni di account di utenti autorizzati negli ultimi 12 mesi.

Probabilmente non dovremmo sorprenderci del fatto che vengano tentati degli attacchi, soprattutto considerando la popolarità di Office 365 e i suoi centinaia di milioni di utenti. Si tratta di un potente strumento di produttività che continua a offrire numerosi vantaggi in termini di connettività e collaborazione a team vicini e lontani. Quindi, mentre Microsoft ha creato una piattaforma incredibile di cui molte aziende non possono fare a meno, i criminali informatici vedono questo vasto bacino di utenti come un'opportunità per cercare di intromettersi e assumere il controllo degli account.

Quindi, come possiamo individuare le attività dannose e inviare gli avvisi giusti ai team di sicurezza, in modo che non sprechino tempo prezioso a inseguire attività innocue? Fortunatamente, la raccolta dei dati giusti e l'uso di un'intelligenza artificiale (AI) significativa possono aiutare le organizzazioni ad avere una visione chiara di cosa sia un uso autorizzato quando si tratta del cloud che adottano.

Il rilevamento delle minacce garantisce chiarezza

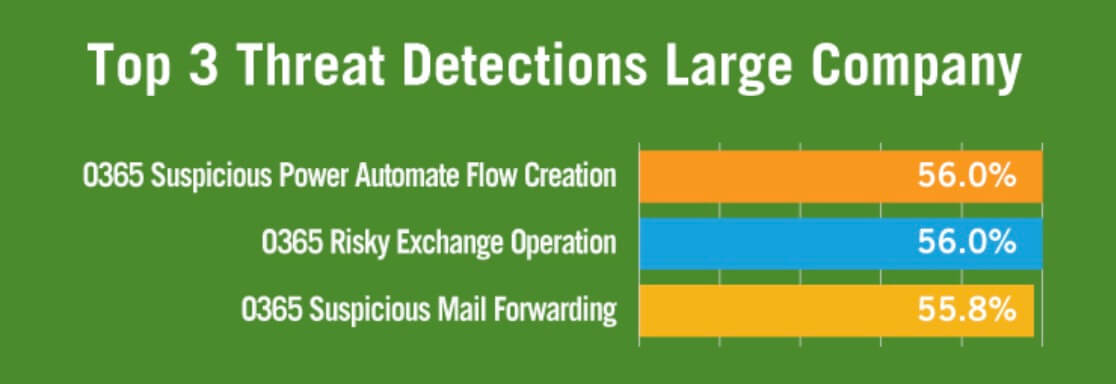

Nel caso dei clienti Vectra, i rilevamenti delle minacce vengono attivati quando si verifica qualcosa di anomalo nei loro ambienti Azure AD o Office 365. Recentemente abbiamo esaminato in modo approfondito i 10 principali rilevamenti di minacce nella nostra base clienti nel nostro ultimo rapporto Spotlight: Visione e visibilità: i 10 principali rilevamenti di minacce per Microsoft Azure AD e Office 365.

Molti dei rilevamenti di minacce nell'ambiente Microsoft rappresentano attività che facilitano l'uso o la collaborazione con soggetti esterni, il che è ovviamente comodo per l'utente, ma può anche fornire accesso a un aggressore. Assicurati di scaricare il rapporto per avere tutti i dettagli, ma ecco un paio di scenari di rilevamento che si sono classificati tra i primi 10.

Accesso ai team esterni O365

Come indica il nome, questo rilevamento si attiva quando un account esterno viene aggiunto a un team in O365. Questo tipo di attività potrebbe indicare che un malintenzionato ha aggiunto un account sotto il proprio controllo e, in tal caso, il team di sicurezza deve esserne informato.

Attività di condivisione sospetta su O365

Riceveresti una notifica da questo rilevamento se un account fosse stato visto condividere file e/o cartelle a un volume superiore al normale, il che potrebbe indicare che un aggressore sta utilizzando SharePoint per sottrarre dati o mantenere l'accesso dopo che l'accesso iniziale è stato risolto.

Operazione sospetta Azure AD

Questo rilevamento avviserebbe il tuo team se fossero state rilevate operazioni Azure AD anomale, che potrebbero indicare che gli aggressori stanno aumentando i privilegi ed eseguendo operazioni a livello amministrativo dopo aver preso il controllo dell'account.

Considerando questi esempi di rilevamento, è possibile notare che non tutte le attività rilevate sono necessariamente dannose, motivo per cui è così importante disporre dei dati corretti da utilizzare. Si tratta di essere in grado di identificare e distinguere tra ciò che è considerato un'attività normale per il proprio ambiente e ciò che potrebbe essere un potenziale problema da risolvere.

L'utilizzo di uno strumento di collaborazione come Microsoft Teams è sicuramente comodo per gli utenti legittimi, ma potrebbe anche essere un mezzo conveniente per gli aggressori per trovare informazioni utili o ottenere documenti e informazioni. Indipendentemente dal fatto che si tratti di accessi esterni a Teams, attività di download sospette o qualsiasi altra operazione rischiosa che si verifica nel vostro ambiente, il vostro team di sicurezza deve esserne informato.

Nel nostro ultimo rapporto trattiamo queste e altre attività. Scoprirai quanto l'intelligenza artificiale possa essere utile per fornire la giusta visione e visibilità del tuo ambiente e persino come possa aiutarti a evitare costosi attacchi informatici.

Guarda come:

- Un'intelligenza artificiale significativa è in grado di fornire un'analisi costante delle modalità di accesso, utilizzo e configurazione cloud da parte degli utenti e può fare la differenza nella capacità di rilevare e bloccare minacce quali il furto di account nei vostri ambienti Microsoft Azure e Office 365.

- Le 10 principali minacce rilevate su Microsoft Azure AD e Office 365 consentono ai team di sicurezza di individuare comportamenti insoliti, anomali o non sicuri nei propri ambienti.

- Indipendentemente dalle dimensioni dell'azienda, il rilevamento delle operazioni Exchange rischiose in Office 365 era in cima alla lista dei rilevamenti effettuati dai clienti Vectra.

- Le azioni comuni compiute dagli attori nell'ambiente Azure AD durante un recente attacco alla catena di approvvigionamento sarebbero state ricondotte alle rilevazioni definite da Vectra e avrebbero allertato il team di sicurezza in merito alla minaccia.

Richiedi oggi stesso una copia del rapporto! E per ascoltare una valutazione dettagliata da parte del direttore tecnico di Vectra, Tim Wade, e della nostra CMO, Jennifer Geisler, non perdere il nostro webinar martedì 8 giugno alle 8:00 PT | 11:00 ET | 16:00 BST | 17:00 CET.