Cybersecurity AI per la rete moderna

Ricerchiamo incessantemente gli attacchi moderni, estraendo i dati giusti e sfruttando i modelli adeguati per smascherare ogni mossa degli aggressori.

Vectra AI nominata Leader nel Gartner MQ 2025 per il rilevamento e la risposta di rete (NDR).

Un approccio alla sicurezza informatica basato sull'intelligenza artificiale in linea con le modalità operative degli attacchi moderni

L'intelligenza artificiale da sola non basta. Il nostro approccio allinea meticolosamente l'algoritmo giusto a ciascuna sfida di rilevamento delle minacce. Si parte da una comprensione approfondita dei moderni comportamenti di attacco e delle tecniche di intelligenza artificiale, in modo da poter fornire risultati affidabili anche quando i modelli diventano sempre più complessi.

RICERCA SULL'INTELLIGENZA ARTIFICIALE

Cybersecurity AI guidata dalla ricerca e dai dati

Dietro alla Vectra AI c'è un team di ricercatori nel campo della sicurezza, data scientist e ingegneri che studiano costantemente i metodi utilizzati dagli hacker moderni e li traducono in problemi che l'intelligenza artificiale è in grado di risolvere. È così che vi forniamo il modello giusto per ogni ambito.

Il nostro team di ricercatori dedicati scopre continuamente nuove vulnerabilità di attacco sconosciute. Studiano e analizzano i metodi, le motivazioni e i comportamenti più recenti utilizzati dagli aggressori per individuare lacune, sfruttare vulnerabilità, aggirare i controlli, rubare credenziali e muoversi lateralmente.

Otteniamo risultati ancora più dettagliati determinando i dati, i modelli matematici e i modelli AI/ML adeguati per individuare il comportamento degli aggressori per dominio. I nostri ricercatori di sicurezza mappano i metodi utilizzati dagli aggressori in ogni dominio specifico, quindi collaborano con i data scientist per determinare le contromisure necessarie per rilevare con precisione tali metodi.

Non esiste un unico algoritmo valido per tutti i problemi. Ecco perché i nostri ricercatori e ingegneri sviluppano modelli altamente specializzati per ogni problema, in modo che possiate fidarvi della Vectra AI per rilevare le attività reali degli aggressori. Applichiamo l'algoritmo giusto per risolvere ogni specifico caso di utilizzo della sicurezza, tra cui:

- Reti neurali

- DBSCAN

- IA generativa

- Regressione logistica

- K-Means

- Alberi decisionali e foreste casuali

- LightGBM

- Alberi potenziati

- XGBoost

- Anomalie multidimensionali

- Macchine a vettori di supporto

- Euristica

- E altro ancora...

Rilevamenti AI

Vectra AI rivelano i comportamenti reali degli aggressori

Essere diversi non è sempre negativo

Pensare come un hacker significa identificare ciò che è dannoso, non solo ciò che è insolito.

Vectra AI ciò che è realmente urgente

Così il tuo team di sicurezza vede ciò che conta.

Altre soluzioni segnalano attività sospette.

Non rilevano gli attacchi effettivi, ma generano migliaia di avvisi:

Utente che accede ad Azure AD mentre è in ferie

Amministratore che accede per la prima volta cloud nuovo cloud

Beacon da un'app mobile a un IP raro in AWS

Vectra AI i comportamenti reali degli aggressori.

Riduciamo centinaia di migliaia di avvisi a pochi che contano davvero:

Attaccante che utilizza psexec dall'account amministratore

Phishing dell'accesso ad Azure AD che spoofing l'attività normale dell'utente

Account con privilegi elevati utilizzato dal nuovo sistema

Oltre 100 rilevamenti di comportamenti di attacco basati sull'intelligenza artificiale su rete, identità e cloud

Agenti AI

Vectra AI ti mostrano ciò che è reale e urgente

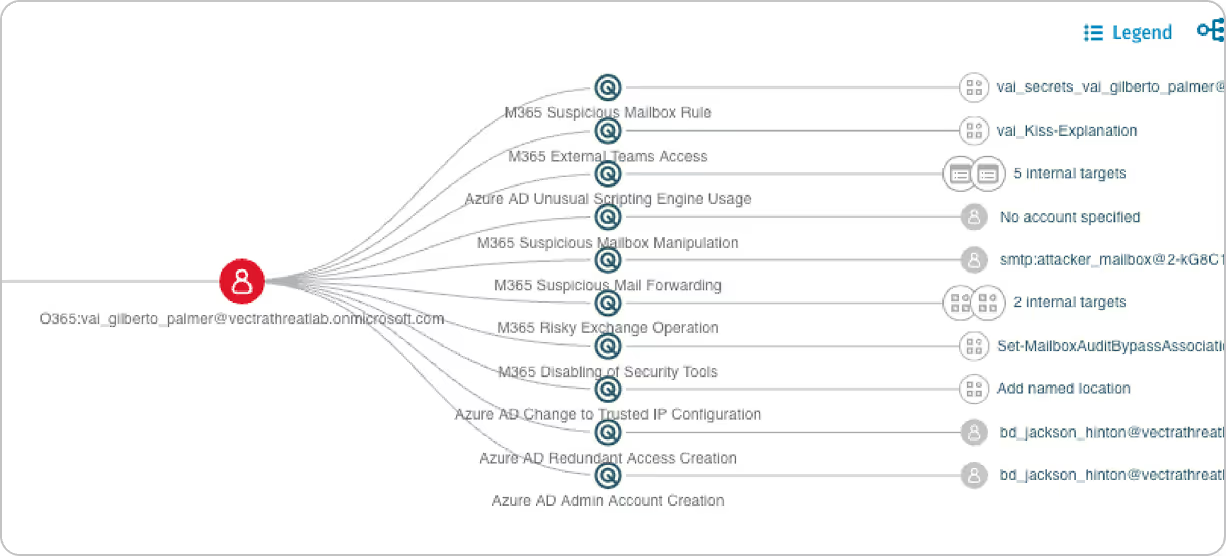

I nostri agenti AI selezionano, uniscono e danno priorità in modo autonomo alle rilevazioni su rete, identità e cloud. Questo approccio avanzato si basa su anni di ricerca nel campo della sicurezza, della scienza dei dati e dell'innovazione nell'intelligenza artificiale agentica. È così che emuliamo il processo decisionale a livello di analista per il rilevamento, l'indagine e la risposta alle minacce.

150,000

eventi rilevati

Strumenti di sicurezza tradizionali

1.000 avvisi

Altre soluzioni di sicurezza informatica basate sull'intelligenza artificiale si fermano qui, concentrandosi esclusivamente sul rilevamento delle anomalie. Segnalano qualsiasi cosa sia diversa.

Vectra AI

Triage AI

50.000 eventi

AI Triage separa l'attività di rete normale dai comportamenti potenzialmente dannosi. Indaga e risolve automaticamente le attività innocue.

Cucitura AI

1.000 eventi

AI Stitching mette in relazione i comportamenti su rete, identità e cloud identificare l'account o il dispositivo compromesso originale, creando un profilo di attacco completo su tutti i domini.

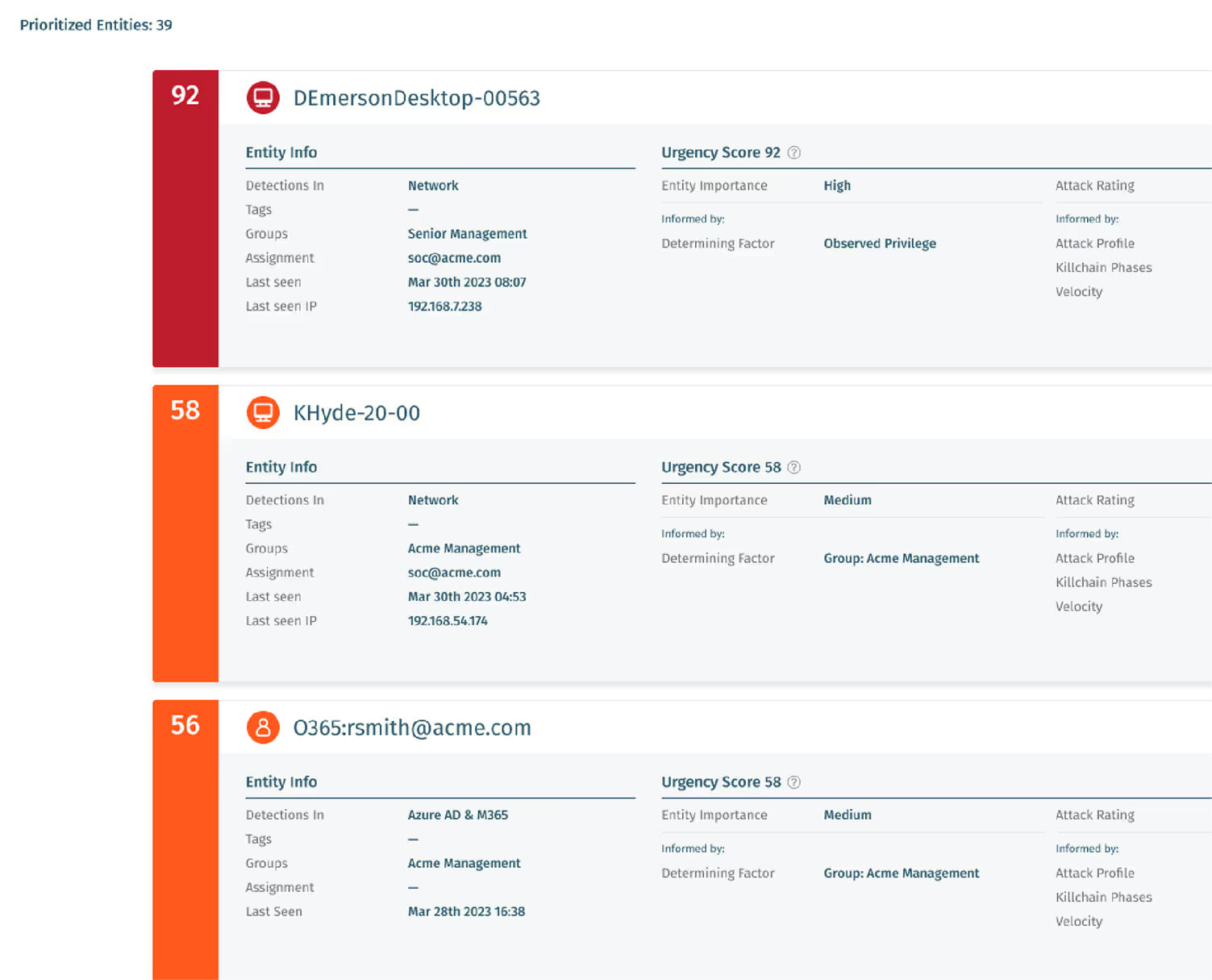

Priorità dell'IA

5 avvisi

La prioritizzazione AI fornisce una valutazione dell'urgenza incentrata sull'entità in base al profilo dell'attacco, alla velocità e alle tecniche utilizzate. Ciò consente agli analisti di individuare gli eventi urgenti e reali per accelerare la risposta.

Analista AI

AI Analyst accelera la risposta agli incidenti per i clienti MDR automatizzando i flussi di lavoro di escalation e la reportistica investigativa.

I nostri agenti AI selezionano, uniscono e danno priorità in modo autonomo alle rilevazioni su rete, identità e cloud. Questo approccio avanzato si basa su anni di ricerca nel campo della sicurezza, della scienza dei dati e dell'innovazione nell'IA agentica. È così che emuliamo il processo decisionale a livello di analista per il rilevamento, l'indagine e la risposta alle minacce.

Gli agenti AI gestiscono il lavoro più impegnativo, consentendoti di avere il controllo per bloccare gli attacchi in anticipo.

Mentre gli agenti AI selezionano, mettono insieme e danno priorità alle minacce reali, il tuo team mantiene il controllo, grazie a una visibilità approfondita, un contesto immediato e azioni di risposta diretta attraverso la ricerca e la risposta alle minacce basate sull'intelligenza artificiale.

Ricerca delle minacce basata sull'intelligenza artificiale

Scopri tutta la storia dietro ogni minaccia.

Rispondi a domande critiche sulla sicurezza con oltre 25 tipi di metadati arricchiti e oltre 250 campi contestuali che coprono rete, identità e cloud integrati con host, privilegi dell'account e contesto delle minacce.

Utilizza indagini guidate senza query per identificare rapidamente le minacce.

Ottieni informazioni approfondite con le indagini avanzate che consentono un facile accesso ai metadati arricchiti dall'intelligenza artificiale.

Riduci il rischio grazie a operazioni di ricerca delle minacce condotte da esperti che utilizzano ricerche predefinite e operazioni guidate settimanali.

Risposta basata sull'intelligenza artificiale

Accelerare e automatizzare il contenimento con controlli mirati e integrati.

Isolare gli host compromessi tramite EDR.

Disabilita gli account controllati dagli aggressori in Active Directory e Entra ID.

Revoca l'accesso dell'autore dell'attacco con una nuova richiesta di autenticazione MFA.

Blocca immediatamente il traffico di comando e controllo sul firewall per interrompere le comunicazioni degli avversari.

Non dovrai più scavare per scoprirlo:

Quali risorse di grande importanza hanno rilevamenti attivi?

Quali entità compromesse devono essere oggetto di indagine?

Come è iniziato l'attacco? Ci sono stati tentativi anche altrove?

Rilevare, indagare e rispondere rapidamente a potenziali attacchi

Rilevare

Visualizza le minacce classificate in base al punteggio di urgenza in un'unica vista unificata, grazie alla tecnologia Attack Signal Intelligence™.

Rileva con Vectra AI

Indagare

Approfondire le analisi dei rilevamenti non è mai stato così facile grazie alle indagini immediate e avanzate.

Indaga con Vectra AI

Rispondere

Blocca gli attacchi in pochi minuti grazie a funzionalità di risposta native, integrate e gestite.

Rispondi con Vectra AI

Caccia

Approfondire le analisi dei rilevamenti non è mai stato così facile grazie alle indagini immediate e avanzate.

Caccia con Vectra AI

Scopri

Monitorate tutte le superfici cloud della vostra rete e cloud in un'unica dashboard dinamica.

Scopri con Vectra AI

Guarda ciò che conta. Non solo ciò che è diverso.

La nostra intelligenza artificiale avanzata collega i vari comportamenti minacciosi degli aggressori mentre questi si muovono attraverso le reti moderne. Mette in luce le attività realmente dannose, non solo il rumore di fondo.

60%

meno tempo per valutare e dare priorità agli avvisi.

35

Brevetti di intelligenza artificiale

150+

Modelli di intelligenza artificiale

12

Riferimenti MITRE

40%

maggiore efficienza SOC.

>90%

Copertura delle tecniche MITRE e ATT&CK pertinenti

85%+

fedeltà all'allerta

Domande frequenti

Cybersecurity AI per la rete moderna: Domande frequenti sull'

In che modo Vectra AI l'apprendimento automatico per la sicurezza informatica?

Vectra AI il ML alla sicurezza informatica in modo specifico per il settore e incentrato sul comportamento. A differenza dei tradizionali sistemi di rilevamento delle anomalie che segnalano qualsiasi cosa insolita, i modelli di rilevamento delle minacce ML di Vectra sono appositamente progettati per identificare i comportamenti degli aggressori su rete, cloud e identità.

L'apprendimento automatico è profondamente integrato nel processo di rilevamento Vectra AI, che allinea ogni modello alle tecniche di attacco utilizzate nel mondo reale. Questi modelli vengono addestrati su dati comportamentali ad alta fedeltà e testati in diversi scenari di attacco. Ciò garantisce un elevato rapporto segnale/rumore che riduce al minimo i falsi positivi, individuando al contempo le attività realmente dannose.

Con oltre 170 modelli di IA e 36 brevetti di IA, Vectra AI movimenti laterali, compromissione degli account e comunicazioni di comando e controllo utilizzando strategie complete che includono la modellazione del comportamento degli aggressori tramite IA e l'analisi comportamentale.

In che modo il rilevamento delle minacce in tempo reale basato sull'intelligenza artificiale riduce l'affaticamento da allarmi di sicurezza informatica?

La nostra IA riduce la fatica degli avvisi SOC sostituendo gli avvisi generici di anomalie con segnali di minaccia correlati e prioritari. Il sistema Vectra AIutilizza una triade di strumenti basati sull'intelligenza artificiale (rilevamento AI, agenti AI (triage, stitching e prioritizzazione)) per ridurre centinaia di migliaia di avvisi a pochi segnali ad alta fedeltà.

- Il triage AI esamina e risolve automaticamente le attività di rete moderne non pericolose.

- L'AI stitching mette in correlazione i comportamenti minacciosi tra i diversi domini (rete, identità, cloud) per formare narrazioni coerenti sugli attacchi.

- Priorità dell'IA L'IA classifica le entità in base al contesto dell'attacco e all'importanza dell'entità.

Questo approccio riduce drasticamente il carico di lavoro degli analisti, migliora il tempo medio di rilevamento (MTTD) e consente una risposta proattiva agli incidenti.

Qual è il ruolo dell'IA/ML nella sicurezza informatica moderna?

Nella moderna sicurezza informatica, l'intelligenza artificiale e l'apprendimento automatico sono indispensabili per stare al passo con la velocità, il volume e la sofisticazione degli attacchi moderni. Vectra AI questo paradigma offrendo:

- Correlazione dei segnali di attacco basata sull'intelligenza artificiale per unificare i segnali di minaccia cloud ibridi.

- L'intelligenza artificiale nella MITRE ATT&CK fornisce una copertura superiore al 90% delle TTP rilevanti.

- PrevenzioneZero-day attraverso il rilevamento delle intenzioni dietro le azioni, non solo delle firme note.

Modellando il comportamento degli aggressori anziché perseguire indicatori statici, l'approccio basato sul machine learning di Vectra supporta casi d'uso quali il rilevamento delle minacce interne tramite IA, il rilevamento dei movimenti laterali tramite IA e il fingerprinting comportamentale, tutti elementi fondamentali per operare in ambienti ibridi dinamici.

Qual è il ruolo delle Vectra AI nell'identificazione delle minacce avanzate?

I rilevamenti AI di Vectra sono progettati specificamente per concentrarsi sulle minacce reali, non solo sulle anomalie. Sono addestrati a rilevare comportamenti coerenti con gli obiettivi degli aggressori, come il furto di credenziali, il movimento laterale, l'escalation dei privilegi e l'esfiltrazione dei dati.

- I modelli di rilevamento delle minacce specifici per dominio garantiscono che la logica di rilevamento sia personalizzata per i sistemi di rete, cloud, identità e SaaS.

- La spiegabilità del rilevamento delle minacce è integrata, con contesto e prioritizzazione per mostrare perché ogni avviso è importante.

- Le rilevazioni vengono mappate su MITRE ATT&CK, aiutando i team di sicurezza a capire in quale punto della kill chain si trova l'autore dell'attacco.

In che modo Vectra AI si Vectra AI con le piattaforme SIEM esistenti e i flussi di lavoro SOC?

Vectra AI è progettata specificamente per supportare l'integrazione SIEM per il rilevamento delle minacce AI, collegandosi alle principali piattaforme SIEM tramite API robuste e connettori predefiniti. Anziché inondare i sistemi esistenti con migliaia di avvisi generici, la nostra piattaforma trasforma l'automazione del flusso di lavoro SOC fornendo incidenti pronti per essere investigati con descrizioni complete degli attacchi e contesto comportamentale.

Le nostre opzioni di implementazione della piattaforma di sicurezza si adattano a qualsiasi ambiente, sia che utilizziate un'infrastruttura locale, architetture cloud o configurazioni ibride. Le funzionalità automatizzate del flusso di lavoro di risposta agli incidenti si integrano direttamente nei vostri processi esistenti, riducendo drasticamente i tempi di triage degli analisti e accelerando la risposta alle minacce nell'intero stack di sicurezza.

In che modo Vectra AI e correla i log cloud per rilevare le minacce?

Vectra AI i dati telemetrici dalle principali piattaforme cloud di identità come AWS, Azure AD, Azure e Microsoft 365 e utilizza modelli di intelligenza artificiale appositamente progettati per trasformare questi dati grezzi in segnali di minaccia significativi. Questi log, che si tratti di eventi di autenticazione, token di accesso o chiamate API, vengono elaborati continuamente da motori di intelligenza artificiale che comprendono il comportamento degli aggressori negli ambienti cloud.

- I modelli di IA specifici per dominio vengono addestrati sulla base di linee guida comportamentali all'interno di ciascuna cloud . Ciò consente loro di rilevare azioni che si discostano dal normale comportamento degli utenti, dei ruoli o del sistema, come accessi sospetti, escalation di privilegi o modelli di accesso insoliti.

- La nostra IA correla automaticamente i rilevamenti provenienti cloud, dall'identità e dalla rete, formando una narrazione unificata di un attacco mentre si sviluppa attraverso i sistemi. Ciò consente ai team di sicurezza di vedere l'intera portata della compromissione (ad esempio da un accesso anomalo ad Azure AD a un movimento laterale in AWS).

- Una volta acquisiti, i segnali vengono arricchiti con informazioni contestuali quali il livello di privilegio dell'utente, l'identità del dispositivo e il ruolo organizzativo. La nostra IA applica quindi una logica di prioritizzazione basata su fattori di rischio, in modo che solo le minacce più urgenti vengano visualizzate in primo piano.

Questo approccio garantisce una copertura completa deglicloud , riduce il volume degli avvisi e consente ai difensori di individuare e bloccare le attività dannose che coinvolgono diversi cloud e identità utente.

Vectra AI è in grado di Vectra AI agli ambienti aziendali?

Sì. La Vectra AI offre un rilevamento completo delle minacce per le reti moderne. Il nostro sistema di rilevamento delle minacce aziendali è in grado di elaborare milioni di entità al giorno mantenendo la massima precisione.

cloud nostracloud con IA correla i segnali di minaccia nell'intero ecosistema digitale, fornendo un rilevamento unificato delle minacce indipendentemente dalla complessità dell'infrastruttura. Infatti, questo aumento del volume di dati migliora l'efficacia della nostra IA: più entità significano linee di base comportamentali più ricche e un rilevamento più accurato. Il nostro SOC automatizzato smista enormi volumi di dati fornendo avvisi critici ad alta fedeltà, riducendo in genere il volume degli avvisi di oltre il 90% e migliorando l'accuratezza del rilevamento.

Risorse