Negli ultimi dieci anni, le operazioni informatiche si sono intrecciate con i conflitti geopolitici. Nelle recenti campagne asimmetriche, gruppi di minaccia sponsorizzati dallo Stato hanno mappato infrastrutture critiche, interrotto sistemi, tenuto in ostaggio informazioni e rubato segreti di Stato come forma di guerra.

Più recentemente, l'escalation delle tensioni tra la Repubblica Islamica dell'Iran e gli Stati Uniti d'America ha aumentato il rischio di un attacco informatico di ritorsione. Le tattiche, tecniche e procedure (TTP) dei gruppi terroristici iraniani si sono evolute fino a includere la distruzione come tattica di ritorsione, concentrandosi sui settori delle infrastrutture critiche, che comprendono la rete elettrica, il petrolio e il gas e le reti di comunicazione.

Ciò ha recentemente portato a un avviso da parte dell'Agenzia statunitense per la sicurezza informatica e delle infrastrutture (CISA). L'avviso esorta a una maggiore prontezza, avvertendo che:

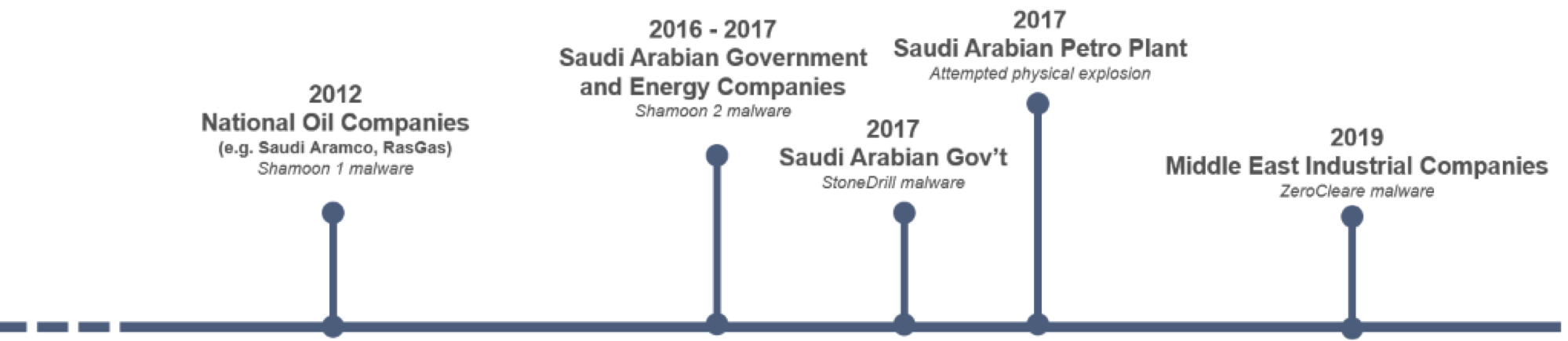

In particolare, i gruppi terroristici iraniani hanno sviluppato malware avanzato di tipo Wiper, una classemalware cancella il disco rigido del computer che infetta, e negli ultimi dieci anni hanno dimostrato la volontà di utilizzarlo contro i nemici del settore energetico regionale. Il risultato è stata la distruzione su larga scala di sistemi informatici, tra cui oltre 30.000 malware Shamoon del 2012.

Finora gli attacchi iraniani si sono concentrati su obiettivi energetici e governativi fisicamente situati in Arabia Saudita. Tuttavia, ciò è dovuto alla portata della missione e non alle capacità tecniche. Se tali capacità fossero impiegate con successo contro un insieme più ampio di entità nell'ambito di una campagna informatica, l'impatto potrebbe essere notevole.

malware Wiper più recente attribuito all'Iran malware ZeroCleare, identificato e studiato da IBM nel dicembre 2019. La fase attiva di un attacco ZeroCleare propaga il malware Wiper malware controller di dominio a tutti i sistemi del dominio utilizzando Powershell / WMI con credenziali di amministratore di dominio. Il malware utilizza malware il toolkit EldoS Rawdisk per sovrascrivere il Master Boot Record (MBR) e le partizioni del disco sui computer basati su Windows.

malware questo malware è rapida e completa perché la compromissione del controller di dominio e delle credenziali di amministratore di dominio consente l'accesso a tutte le entità dell'infrastruttura. Il risultato è un impatto pronunciato e prolungato, poiché non è possibile ripristinare il sistema una volta che l'MBR è stato distrutto. Inoltre, poiché non esiste alcun exploit che possa essere corretto, la progressione non può essere rallentata.

La velocità è fondamentale per i team di sicurezza che devono affrontare queste TTP. È essenziale che l'attacco venga rilevato e neutralizzato prima che venga ottenuto l'accesso come amministratore di dominio sul controller di dominio.

La buona notizia è che Vectra Cognito fornisce copertura durante le fasi iniziali dell'attacco, poiché questo attacco si comporterà in modo simile ad altri attacchi basati sulle credenziali che tentano di ottenere un livello di accesso privilegiato. Una sintesi della visibilità di questi comportamenti è riportata nella Tabella 1.

Nota: prestare particolare attenzione a eventuali anomalie dei privilegi o rilevamenti di esecuzioni remote sospette che prendono di mira un controller di dominio o, peggio ancora, tra controller di dominio, poiché questi sarebbero prevedibili nelle fasi successive della progressione dell'attacco (prima della cancellazione).

In linea con le raccomandazioni contenute nell'avviso, consigliamo ai vostri team di sicurezza di prestare particolare attenzione a questi comportamenti di attacco nella vostra implementazione Cognito.

Continueremo ad aggiornare questo post man mano che scopriremo ulteriori informazioni.