È stato ampiamente riportato che la società di telecomunicazioni mobili T-Mobile sta indagando su una denuncia presentata da un hacker nel fine settimana relativa al furto di dati di 100 milioni di clienti. Secondo Bleeping Computer, l'autore della minaccia afferma di vendere un database contenente date di nascita, numeri di patente di guida e numeri di previdenza sociale di 30 milioni di persone in cambio di sei Bitcoin (circa 270.000 dollari). Non è la prima volta che T-Mobile è stata oggetto di un attacco informatico, ma la denuncia presentata dall'autore dell'attacco in questo caso sembrerebbe indicare che questa volta potrebbe essere diverso.

Non è il tipico risultato

Senza conoscere tutti i dettagli, è difficile capire quali tattiche siano state utilizzate nell'attacco, tuttavia esistono alcuni possibili esiti derivanti da questo tipo di attività hacker.

Opzione 1: l'hacker negozia

Dopoaver ottenuto l'accesso e verificatasi la possibilità di una violazione, l'hacker avvisa il fornitore (in questo caso T-Mobile) per concordare un prezzo per risolvere la questione prima che venga arrecato alcun danno. Non vi è alcuna indicazione o segnalazione che ciò sia avvenuto in questo caso.

Opzione 2: Ransomware

Non c'è da stupirsi, poiché questo continua a essere un problema crescente per le organizzazioni, perché i criminali possono chiedere un prezzo elevato in cambio della decrittografia dei dati, senza alcuna garanzia che i dati rubati non riaffiorino in futuro. Sulla base delle segnalazioni, non sembra che T-Mobile abbia a che fare con il tipico ladro di ransomware.

Opzione 3: i dati vengono venduti sul mercato libero.

Se quanto affermato dall'hacker è vero, questa è la situazione attuale di T-Mobile ed è tutt'altro che ideale perché significa che l'autore dell'attacco possiede effettivamente ciò che sostiene di avere e può provarlo.

Questo tipo di raccolta estesa di dati è tipico di un attacco lento e di basso livello, in cui gli aggressori ottengono l'accesso a un sistema e operano senza essere rilevati mentre cercano backdoor, intercettano i sistemi ed esfiltrano i dati. Infatti, secondo questo studio, il tempo medio di permanenza globale di un aggressore all'interno di un ambiente è ora di 24 giorni. articolo di Dark Reading . Molte volte, le organizzazioni che cadono vittime di questi attacchi scoprono che tutte le prove per capire cosa è successo sono nascoste nei registri e non sono state collegate nel modo giusto per far scattare il giusto "allarme". Come abbiamo sottolineato durante gli attacchi precedenti, è importante che le organizzazioni capiscano che gli hacker non fanno mosse ovvie, ma senza la visibilità necessaria per vedere e fermare le loro azioni, difendersi da loro è quasi impossibile.

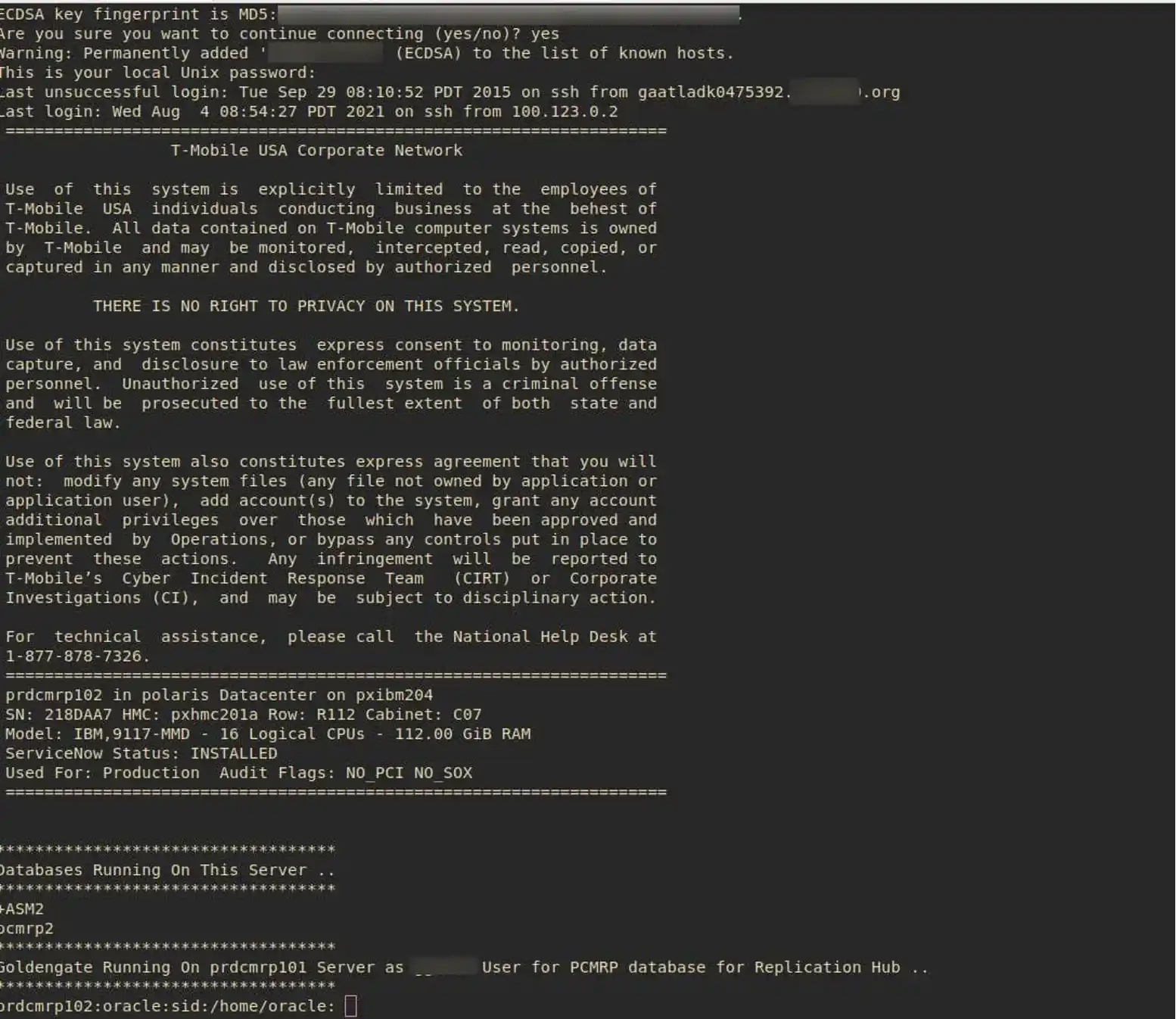

Secondo questo articolo di Bleeping Computer, "L'autore della minaccia afferma di aver hackerato due settimane fa i server di produzione, staging e sviluppo di T-Mobile, compreso un server di database Oracle contenente i dati dei clienti. Come prova della violazione dei server di T-Mobile, gli autori della minaccia hanno condiviso uno screenshot di una connessione SSH a un server di produzione che esegue Oracle".

Si tratta di una vicenda in evoluzione che il nostro team di ricerca sta monitorando attivamente. Continueremo a pubblicare aggiornamenti sul nostro blog, comprese raccomandazioni per le aziende preoccupate per gli attacchi persistenti.