I motori di ricerca di metadati come Shodan, FOFA e ZoomEye sono strumenti specializzati che scansionano Internet alla ricerca di dispositivi e servizi accessibili al pubblico. Anziché indicizzare i siti web come fa Google, queste piattaforme raccolgono e catalogano dettagli tecnici (chiamati metadati) sui dispositivi connessi.

Gli aggressori utilizzano questi metadati per identificare i sistemi vulnerabili, come router configurati in modo errato, webcam o server che eseguono software obsoleto. In questo modo possono creare elenchi di obiettivi.

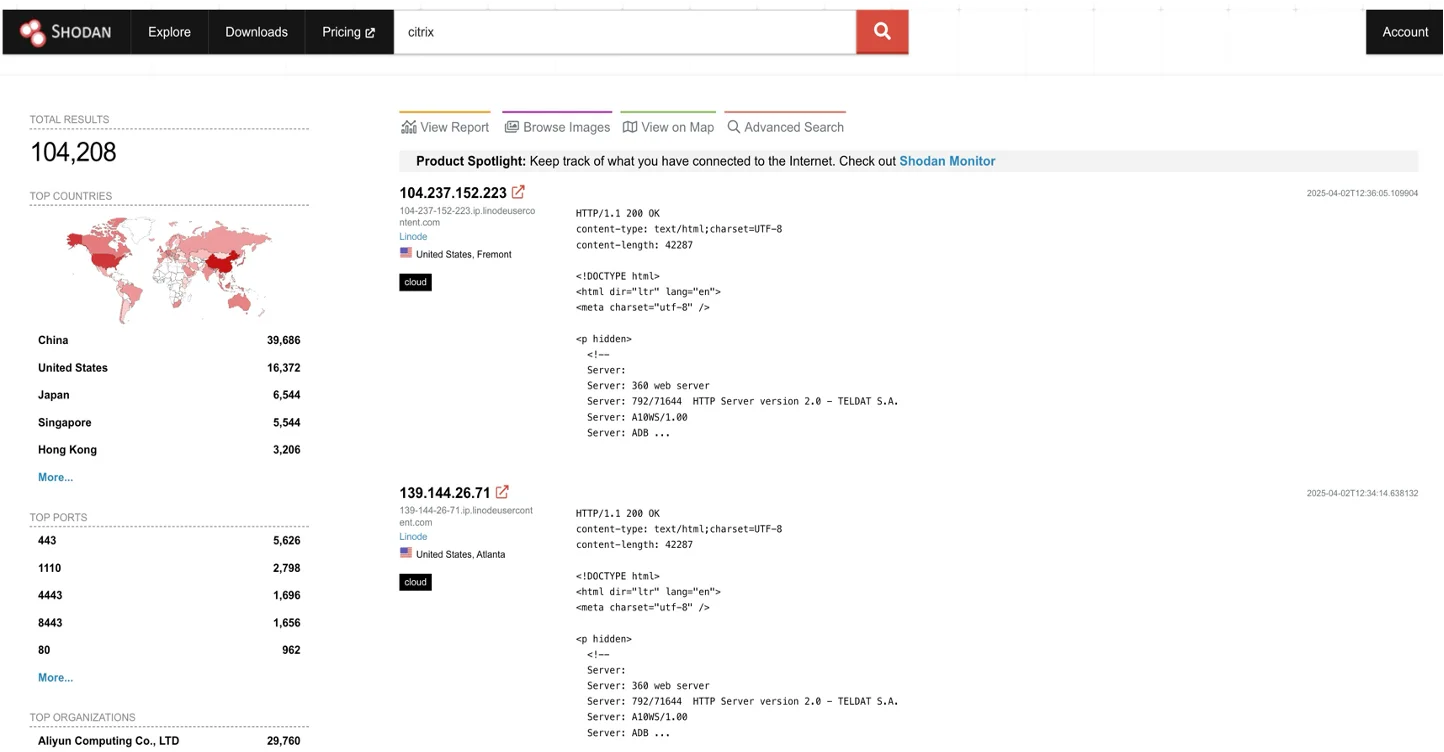

Shodan: il motore di ricerca per l'Internet delle cose

Shodan è un motore di ricerca di metadati che scansiona Internet alla ricerca di dispositivi connessi (come server, router, webcam). Raccoglie informazioni quali porte aperte, certificati SSL e banner. Gli utenti possono filtrare per organizzazione, paese o servizio per trovare i sistemi esposti. Consente inoltre di effettuare ricerche approfondite utilizzando criteri quali soggetti SSL o nomi host.

Le caratteristiche più preziose di Shodan:

- Enumerazione dei dispositivi: Shodan esegue la scansione dei dispositivi esposti pubblicamente, come webcam, router, sistemi di controllo industriale (ICS), server e altro ancora.

- Filtraggio e interrogazione: è possibile affinare le ricerche utilizzando filtri (ad esempio, "porta:443", "paese:USA", "org:SomeISP") per trovare dispositivi e servizi specifici.

- Approfondimenti sui metadati: Shodan recupera i banner da varie porte, mostrando le versioni dei server, le potenziali vulnerabilità e altri dettagli.

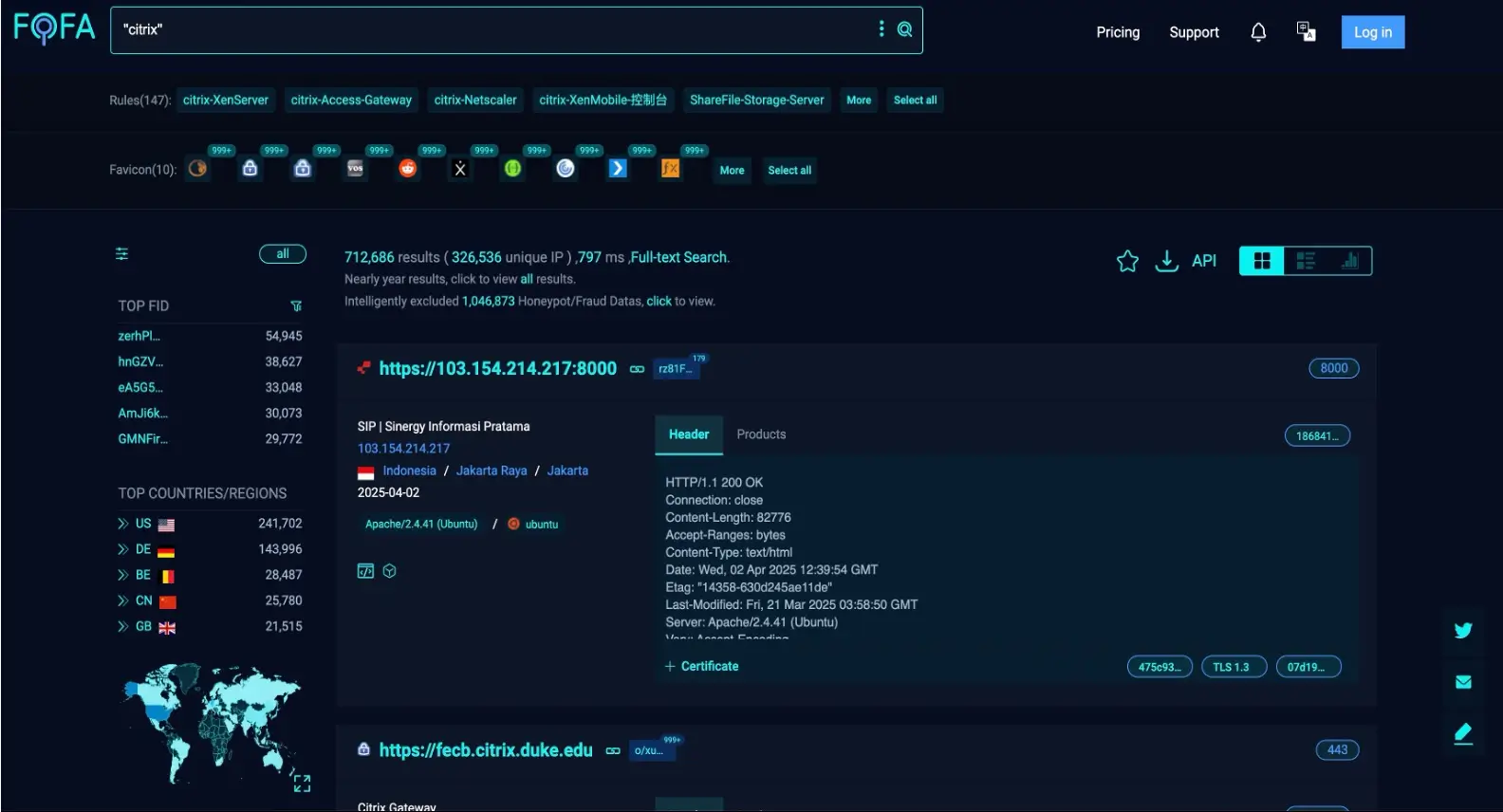

FOFA: Prevedi e trova tutto

FOFA è un motore di ricerca di risorse Internet sviluppato in Cina simile a Shodan. Indicizza dispositivi e servizi esposti online, supporta query avanzate e pone l'accento sulle tecnologie di fingerprinting. Spesso reagisce più rapidamente alle vulnerabilità e fornisce risultati ad alta velocità per le vulnerabilità.

Le caratteristiche più preziose di FOFA:

- Rilevamento delle risorse: FOFA raccoglie dati da più fonti, eseguendo la scansione di vari protocolli e porte per catalogare i dispositivi e le applicazioni connessi.

- Ricerca sintattica flessibile: come Shodan, FOFA supporta una sintassi di query avanzata (ad esempio, "protocol==https", "ip==123.123.123.123", "body=='login'").

- Impronte digitali estese:il servizio pone l'accento sulla tecnologia delle "impronte digitali", identificando software e framework tramite firme univoche.

Shodan contro FOFA

Entrambe le piattaforme aiutano a identificare i sistemi esposti, ma differiscono nella sintassi e nella copertura. A volte FOFA individua dispositivi che Shodan non rileva e viceversa. Sia i team di sicurezza che gli aggressori traggono vantaggio dall'utilizzo di entrambe le piattaforme, correlando i dati per ottenere un quadro più completo della superficie di attacco esposta.

Ecco un confronto tra i due:

Come gli hacker utilizzano i motori di ricerca per identificare i propri obiettivi

Gli aggressori (come Black Basta) iniziano automatizzando lo scraping dei dati da Shodan e FOFA, estraendo i metadati relativi ai dispositivi esposti e memorizzando i risultati in archivi scaricabili per un ulteriore utilizzo.

Quindi segmentano questi obiettivi in base alla posizione geografica utilizzando ZoomEye, un altro motore di ricerca cinese. A differenza di Shodan e FOFA, ZoomEye esegue una scansione più approfondita del livello applicativo e sfrutta funzionalità di fingerprinting uniche, che aiutano gli aggressori a identificare con maggiore precisione tecnologie come i server Jenkins in più paesi.

Cosa fanno gli aggressori dopo aver identificato gli obiettivi

Dopo aver mappato le infrastrutture esposte, gli aggressori non si fermano alla ricognizione: passano rapidamente allo sfruttamento attivo.

Gruppi come Black Basta ne Black Basta chiaro Black Basta . Una volta stilato un elenco di obiettivi vulnerabili, iniziano a sondarne i punti deboli utilizzando due strategie principali:

- Attacchi brute force basati sulle credenziali

- Sfruttamento basato su CVE

Attacchi di forza bruta che utilizzano credenziali predefinite o riutilizzate

Una delle tattiche di follow-up più comuni è il brute-forcing basato sulle credenziali. Black Basta, ad esempio, ha preso di mira i portali di accesso di un'ampia gamma di tecnologie (tra cui Microsoft RDWeb, Palo Alto GlobalProtect VPN e Citrix NetScaler Gateways).

Il loro approccio prevedeva la raccolta di centinaia di endpoint, quindi l'utilizzo di strumenti come Brute Ratel per automatizzare i tentativi di accesso utilizzando credenziali predefinite, password riutilizzate su più sistemi o combinazioni precedentemente trapelate. Questi tentativi sono spesso scriptati, con nomi utente e password separati da punti e virgola per ottimizzare i test ad alto volume.

Esempi di tecniche utilizzate da Black Basta:

- RDWeb Brute-Force: Black Basta e tentato accessi su centinaia di endpoint Microsoft Remote Desktop Web Access (RDWeb).

- Portali GlobalProtect (VPN): hanno anche preso di mira in modo massiccio i portali VPN GlobalProtect di Palo Alto.

- Portali Citrix: hanno tentato il credential stuffing sulle istanze Citrix NetScaler Gateway.

Poiché questi portali sono spesso esposti senza protezioni aggiuntive come l'autenticazione a più fattori (MFA) e gli utenti riutilizzano spesso le password, gli aggressori possono ottenere l'accesso con il minimo sforzo, soprattutto se le difese non dispongono di meccanismi di rilevamento comportamentale.

Sfruttamento basato su CVE

Allo stesso tempo, gli aggressori sfruttano vulnerabilità note per aggirare completamente l'autenticazione.

Nel caso di Jenkins, Black Basta CVE-2024-23897, una vulnerabilità critica che consente agli utenti non autenticati di leggere file arbitrari sul server tramite la CLI di Jenkins. Ciò include file sensibili come /etc/shadow, che contengono credenziali con hash e possono portare a una compromissione totale.

Gli aggressori utilizzano i metadati di Shodan e FOFA per individuare le istanze Jenkins non aggiornate, quindi lanciano exploit automatizzati come parte delle loro strategie di accesso iniziale.

Questi attacchi basati su CVE sono particolarmente pericolosi perché:

- Spesso non richiedono credenziali.

- Lo sfruttamento è veloce e silenzioso.

- Forniscono accesso diretto a dati privilegiati o sensibili.

Come Vectra AI la catena di attacchi

Tutto ciò che abbiamo trattato, dalla ricognizione automatizzata con Shodan e FOFA agli attacchi brute-force e allo sfruttamento dei CVE, sottolinea la rapidità con cui gli aggressori possono trasformare le infrastrutture esposte in intrusioni attive. È qui che Vectra AI la differenza. La Vectra AI monitora continuamente il vostro ambiente alla ricerca di segni di compromissione prima che gli aggressori abbiano successo.

Quando un avversario inizia a testare credenziali rubate o indovinate (sia tramite RDWeb, portali VPN, Citrix o Jenkins), Vectra rileva anomalie quali:

- Ripetuti tentativi di accesso non riusciti

- Attività insolita sul conto

- Movimento laterale inaspettato

- Tentativi di escalation dei privilegi

In breve, Shodan e FOFA ti dicono cosa è esposto al mondo, mentre Vectra AI ti Vectra AI cosa sta succedendo all'interno. Consente al tuo team di bloccare attacchi come Black Bastaprima che si trasformino in violazioni vere e proprie.

Vuoi saperne di più sulla Vectra AI ? Contattaci o richiedi una demo!

---