Quando si verifica un attacco informatico, la maggior parte degli aspetti della minaccia non è sotto il controllo dell'organizzazione presa di mira. Questi aspetti vanno dall'identità dell'autore dell'attacco, alla sua motivazione, al luogo e al momento in cui l'attacco viene sferrato, al livello di preparazione e competenza dell'autore e, soprattutto, alla sua determinazione nel raggiungere l'obiettivo finale.

L'unica cosa che un'organizzazione può controllare è la rapidità con cui è in grado di rilevare un attacco e reagire.

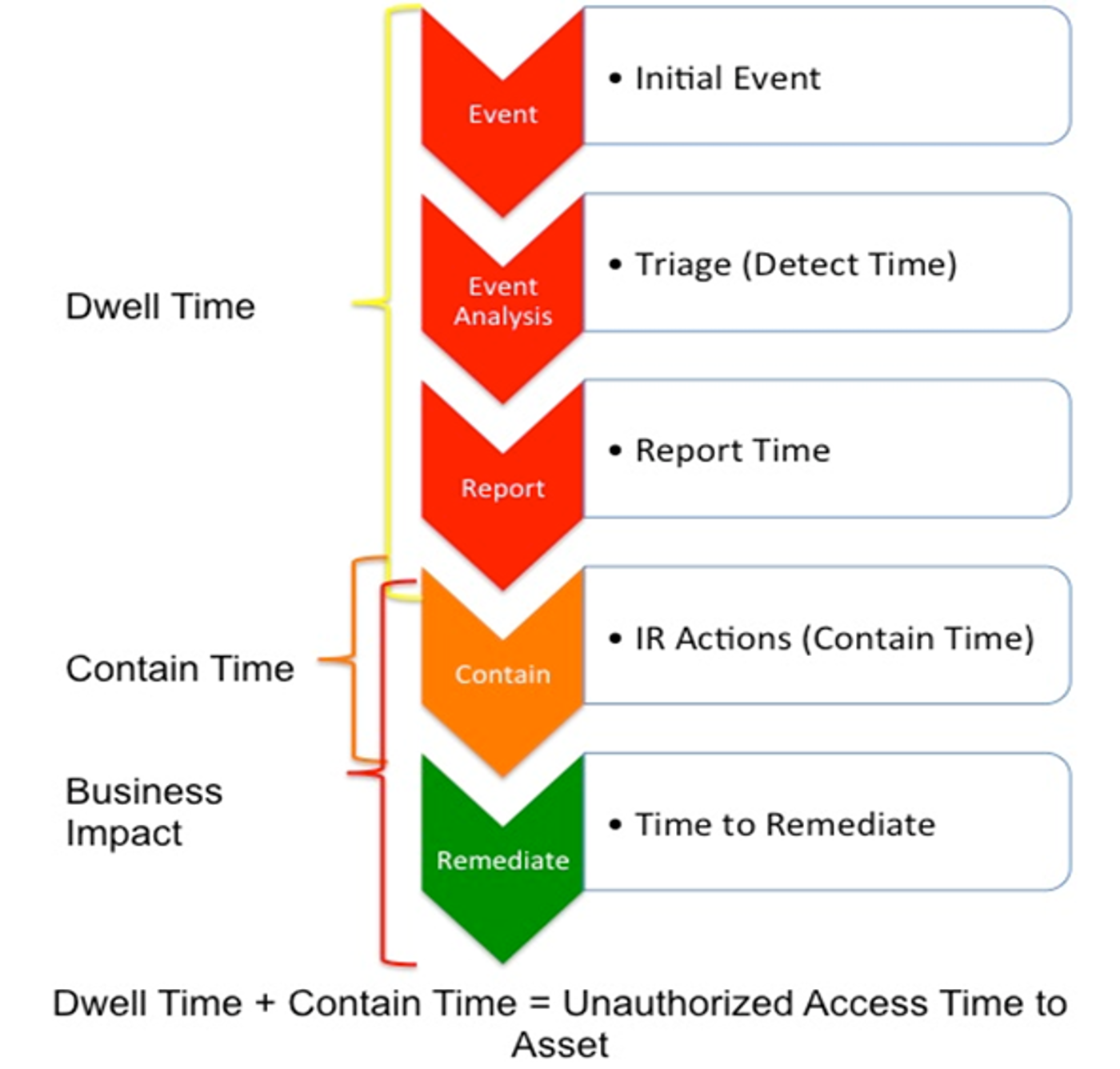

Ridurre il tempo a disposizione degli aggressori e il loro accesso alle risorse critiche è un investimento fondamentale per mitigare i rischi. Minore è il tempo a disposizione degli aggressori per accedere alle risorse, minore è il danno o l'impatto sull'organizzazione. Ridurre il tempo di accesso aumenta anche i costi per gli aggressori e li costringe a sviluppare nuove tecniche e modalità per adattarsi e raggiungere i propri obiettivi. Più tempo occorre affinché un attacco abbia successo, minore è il ritorno sull'investimento per l'aggressore. Ecco perché un processo di risposta agli incidenti maturo offre il vantaggio di una risposta più rapida per ridurre il tempo in cui un aggressore ha accesso alle risorse dell'organizzazione.

Metriche di risposta agli incidenti: misurazione del rischio nel tempo

Tutto ciò che è contenuto in un piano di risposta agli incidenti maturo dovrebbe essere orientato a limitare il tempo e l'accesso dei criminali informatici durante un attacco. Il modo in cui viene misurata la risposta agli incidenti dovrebbe essere direttamente correlato a tale requisito. Il tempo è un criterio efficace per misurare quantitativamente e comunicare il valore di un investimento in persone, processi e tecnologia come forma di mitigazione del rischio aziendale.

A livello organizzativo, il tempo di permanenza, ovvero il tempo che un autore di minacce trascorre in un ambiente prima di essere individuato e rimosso, può essere misurato con precisione attraverso un'indagine approfondita.

Dopo l'infezione iniziale, tutte le violazioni seguono lo stesso schema: gli aggressori ottengono un accesso privilegiato, estendono la compromissione all'intera rete e rubano o distruggono i dati. Ciò fornisce una chiara comprensione di dove i criminali informatici dedicano il loro tempo nel ciclo di vita dell'attacco.

Il tempo di permanenza fornisce una metrica di alto livello quantificabile e utilizzabile per calcolare l'efficacia di una strategia di sicurezza e della posizione complessiva. Molte organizzazioni ora monitorano i benchmark di settore relativi al tempo di permanenza pubblicati nei rapporti, che possono essere utilizzati come base di riferimento significativa per effettuare misurazioni.

Per valutare le persone, i processi e la tecnologia in un gruppo operativo di sicurezza, le metriche temporali basate sulla visibilità, sull'efficacia degli strumenti e sulle prestazioni del team funzionano bene per misurazioni semplici. Queste includono tre aree chiave relative al tempo.

Tempo di rilevamento

Il tempo necessario per rendersi conto dell'esistenza di un problema in un ambiente e generare un avviso. Sebbene sia spesso la metrica più citata, rilevare un incidente non equivale a sapere cosa è importante. Questa metrica aiuta a comprendere la portata della superficie di attacco e la rapidità con cui gli strumenti di rilevamento e i cacciatori di minacce sono in grado di individuare un problema.

Tempo necessario per conoscere/riconoscere. Il tempo che intercorre tra l'emissione di un avviso e il momento in cui un analista riconosce tale avviso come un rischio e avvia un'indagine. Mentre il tempo necessario per rilevare fornisce la consapevolezza della minaccia, il tempo necessario per conoscere è fondamentale per la consapevolezza del rischio.

La maggior parte dei centri operativi di sicurezza (SOC) è sommersa da avvisi e fatica ad assegnare priorità e gravità agli incidenti. Ciò comporta una perdita di tempo nella verifica dei falsi allarmi. Il tempo di conoscenza fornisce informazioni dettagliate sull'efficacia degli strumenti per dare priorità alle minacce con dati significativi nel contesto del rischio.

Tempo di risposta/rimedio. Questo aiuta a comprendere le prestazioni del team e quanto efficacemente riescono a limitare il tempo a disposizione degli aggressori per accedere all'ambiente.

L'obiettivo principale della risposta agli incidenti è ridurre il tempo di permanenza degli aggressori come forma di mitigazione del rischio, ma le organizzazioni devono prima definire il livello di rischio da mitigare.

Se avete bisogno di migliorare le vostre operazioni di sicurezza e potenziare le vostre capacità di risposta agli incidenti, scoprite i servizi di consulenza Vectra, che offrono una gamma di soluzioni su misura per le esigenze specifiche della vostra organizzazione.