Molte persone hanno sperimentato il fenomeno di aprire un nuovo dispositivo o elettrodomestico, gettare il manuale di istruzioni da parte e poi mettersi subito all'opera con il pensiero: "Non voglio leggere tutto questo. Imparerò man mano che lo uso". Questo fenomeno è uno dei tanti esempi della teoria del carico cognitivo, una teoria sviluppata da John Sweller che tratta il modo in cui le persone apprendono e memorizzano le informazioni.

Sebbene la sua applicazione sia principalmente incentrata sull'istruzione tradizionale, come le scuole, la teoria del carico cognitivo si applica anche al modo in cui i professionisti della sicurezza svolgono le loro attività quotidiane. In questo blog approfondiamo il concetto di teoria del carico cognitivo, la sua applicazione alla sicurezza informatica e il modo in cui la presentazione delle informazioni ai professionisti della sicurezza può influire sui tempi di risposta alle minacce.

Teoria del carico cognitivo

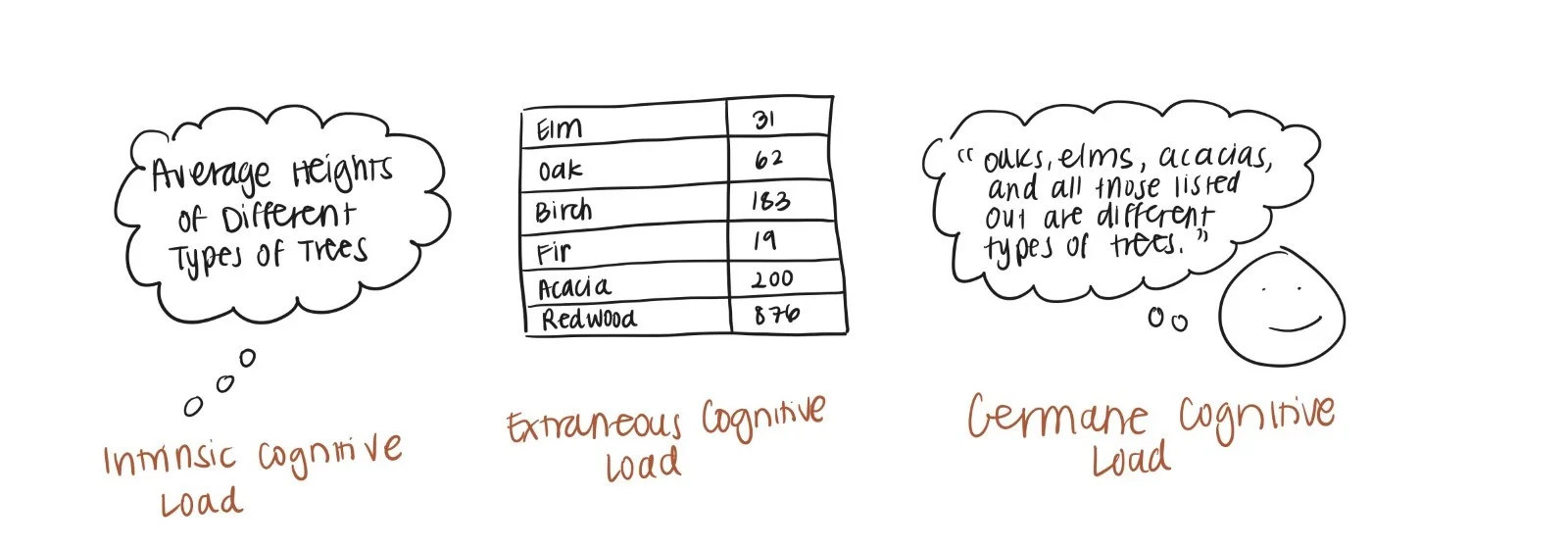

Sviluppato alla fine degli anni '80, Sweller voleva spiegare a parole e ricercare perché a volte l'apprendimento visivo funziona meglio rispetto alle informazioni scritte su un tavolo. Sweller ha identificato tre tipi di carico cognitivo chiamati "intrinseco, estraneo e pertinente".

- Il carico cognitivo intrinseco è il "livello intrinseco di difficoltà associato a un argomento didattico specifico".1 Nell'esempio sopra riportato, si tratta dell'idea dell'altezza media di diversi tipi di alberi.

- Il carico cognitivo estraneo è "generato dal modo in cui vengono presentate le informazioni".2 Nell'esempio, il modo in cui vengono presentate le altezze medie dei diversi tipi di alberi in una tabella. Si noti che la tabella non ha un'intestazione che indichi che i tipi di alberi sono, effettivamente, alberi.

- Il carico cognitivo pertinente è "le risorse della memoria di lavoro che lo studente dedica al carico intrinseco". 3 Poiché non vi è alcuna intestazione che indichi che questa tabella elenca i tipi di alberi, lo studente deve attingere alle informazioni preesistenti nella propria memoria di lavoro, ovvero che le querce, gli olmi e le acacie sono alberi.

Il fatto che passiamo direttamente al nuovo elettrodomestico o dispositivo invece di consultare il manuale di istruzioni per imparare a usarlo è dovuto alla differenza nel carico estraneo delle nuove informazioni che stiamo apprendendo. In altre parole, è molto più facile visualizzare le nuove informazioni sul dispositivo o sull'elettrodomestico che leggere le parole sul manuale di istruzioni. Questo perché il carico cognitivo estraneo derivante dall'utilizzo del dispositivo (premere il pulsante di accensione/spegnimento o regolare la manopola della temperatura) coinvolge l'elaborazione percettiva piuttosto che quella cognitiva.

Elaborazione cognitiva vs elaborazione percettiva

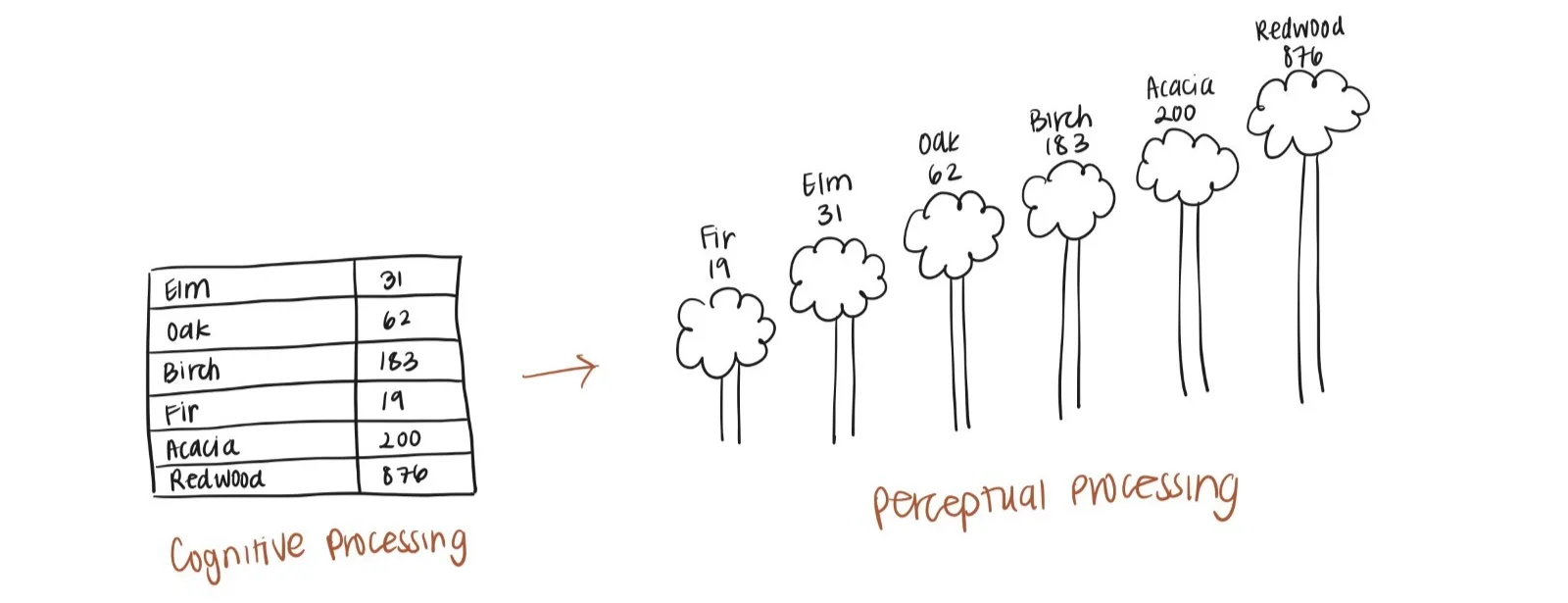

L'elaborazione cognitiva è un modo più lento e sfumato di elaborare le informazioni. Gli studenti assimilano le informazioni a un ritmo più lento, ma raccolgono "più informazioni" o, in altre parole, acquisiscono una comprensione più approfondita delle informazioni. L'elaborazione percettiva semplifica il carico cognitivo intrinseco, tipicamente trasformandolo in qualcosa di visivo, in modo che gli studenti possano elaborare le informazioni più rapidamente, ma con meno dettagli.

Ad esempio, l'altezza dei diversi tipi di alberi è il carico cognitivo intrinseco. La tabella sottostante mostra queste informazioni in modo tale da coinvolgere il processo cognitivo dello studente. Qui gli studenti possono vedere i dettagli specifici relativi all'altezza dell'albero. Quando il carico cognitivo intrinseco viene visualizzato in disegni di alberi, gli studenti si impegnano nell'elaborazione percettiva e capiscono rapidamente che le sequoie sono le specie di alberi più alte, mentre gli abeti sono le più basse, nei primi secondi di osservazione della visualizzazione. Lo studente potrebbe non cogliere l'altezza specifica degli abeti e delle sequoie fino a qualche secondo dopo l'elaborazione e potrebbe anche non notare o ricordare le specie di alberi che si trovano tra le due.

Se la domanda a cui lo studente stava rispondendo era "quale albero è il più alto e quale è il più basso", allora la visualizzazione dell'albero permette allo studente di rispondere in pochi secondi dopo aver elaborato la domanda e la risposta. Le visualizzazioni, se realizzate in modo mirato, possono indirizzare gli studenti verso le risposte alle loro domande in modo rapido ed efficace, senza dover setacciare il rumore delle altre informazioni disponibili.

Teoria del carico cognitivo applicata alla sicurezza informatica

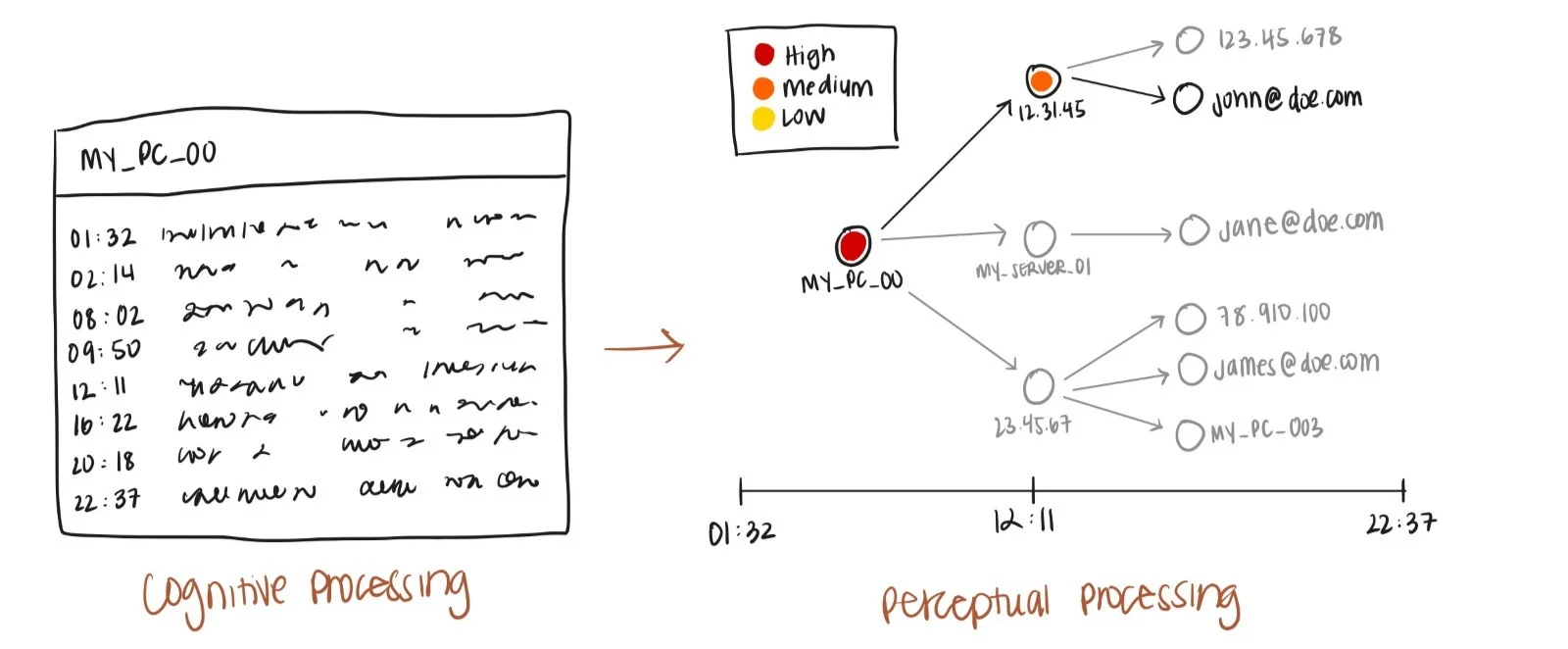

La moderna sicurezza informatica richiede che analisti e ingegneri elaborino grandi quantità di informazioni a velocità molto elevate per stare al passo con gli attacchi informatici più recenti. Soprattutto considerando il modo in cui le reti moderne si estendono su data center, identità, cloud , applicazioni e altro ancora, il volume di dati e informazioni deve essere presentato in modo tale da consentire ai professionisti di ridurre al minimo il carico cognitivo superfluo. In altre parole, i fornitori di soluzioni di sicurezza devono presentare le informazioni in modo semplice, rapido e intuitivo. Il metodo più efficace è in genere quello della visualizzazione dei dati.

Invece di dover analizzare minuziosamente numerose righe di rilevamenti in un elenco, i professionisti della sicurezza possono ottenere rapidamente le informazioni necessarie per indagare e rispondere adeguatamente agli aggressori attraverso una visualizzazione di tali dati. La trasformazione di tale elenco di dati in un diagramma consente ai professionisti della sicurezza di ottimizzare il loro carico cognitivo superfluo, dedicando il tempo risparmiato a indagini più approfondite sulle minacce più urgenti. Ciò consente ai professionisti della sicurezza di rispondere rapidamente alle minacce con il contesto e le informazioni adeguati e di anticipare gli aggressori.

L'applicazione delle visualizzazioni ai flussi di lavoro della sicurezza informatica può portare la sicurezza a un livello superiore aggiungendo livelli e interazioni alle visualizzazioni. Nell'esempio sopra riportato, la visualizzazione è codificata a colori per mostrare la gravità della connessione tra un host e un dominio e presenta una timeline allegata che mostra quando sono state stabilite determinate connessioni. Invece di leggere e memorizzare le date e le azioni di ciascun host, account o dominio associato alla minaccia, ai professionisti della sicurezza vengono presentate tutte le informazioni importanti in un unico colpo, raccontando al contempo una storia olistica di come si comporta un aggressore.

Il punto di vista Vectra AIsulla teoria del carico cognitivo

Vectra AI integra la teoria del carico cognitivo direttamente nella nostra interfaccia grafica utente con i nostri moduli Hunt e Respond.

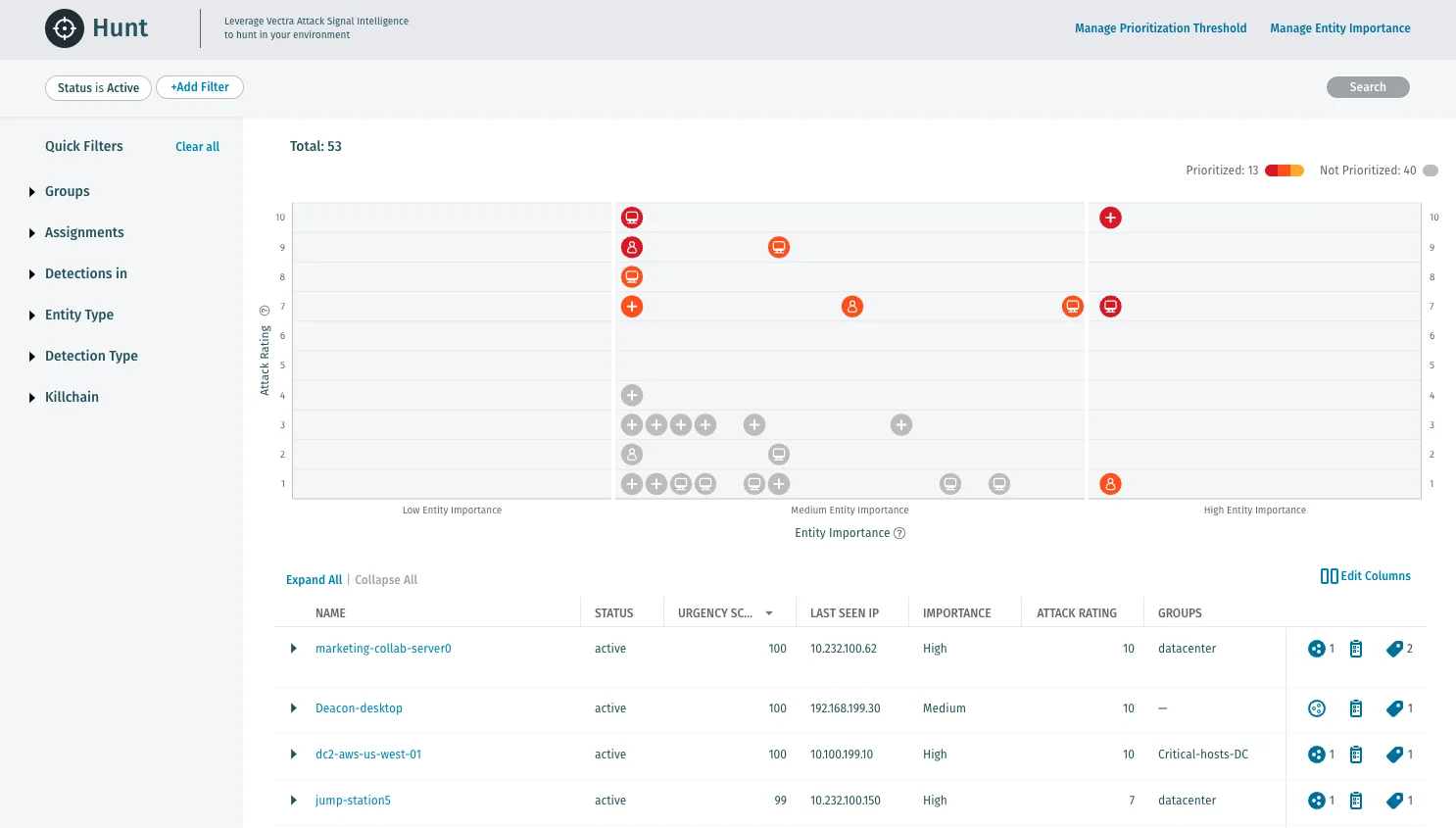

Il modulo Hunt

Il grafico del modulo Hunt offre agli analisti un modo per capire quali minacce meritano un'indagine più approfondita in base al loro livello di pericolosità (asse y) e alla loro importanza (asse x). Le minacce sono distinte per tipo tramite icone, in modo che un analista più orientato alla rete possa concentrarsi sugli host (icona del computer) nel grafico e un analista cloud possa concentrarsi sugli account (icona della persona). Ciò consente agli analisti di determinare in modo relativamente rapido a quali entità dare la priorità. Confrontando l'efficacia della raccolta di informazioni dal grafico con quella dalla tabella delle minacce riportata di seguito, risulta evidente quale forma di dati sia più facilmente comprensibile. Tuttavia, poiché comprendiamo che i grafici potrebbero non fornire informazioni più dettagliate, abbiamo progettato la nostra interfaccia utente in modo da includere anche i dati in formato tabellare.

Il modulo di risposta

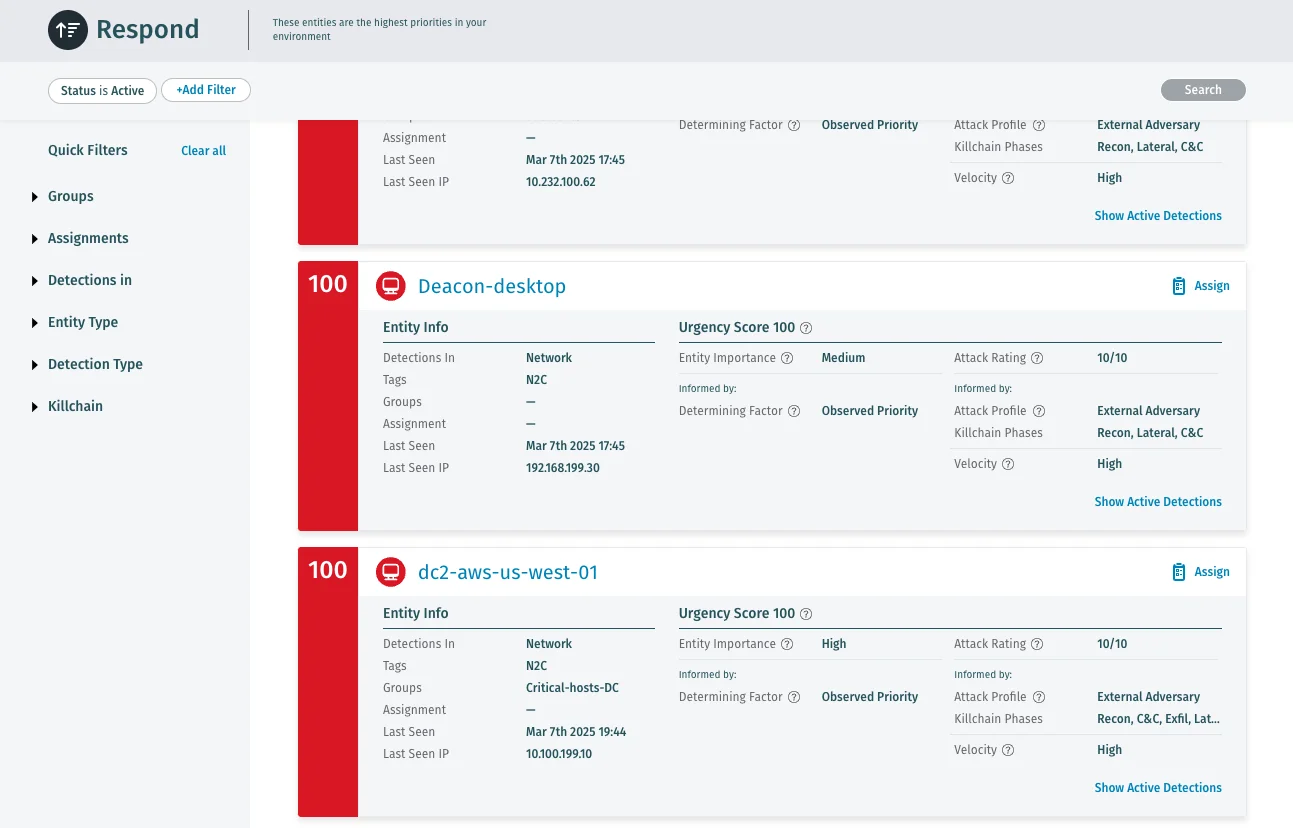

Un altro esempio di come Vectra AI conto della teoria del carico cognitivo è il nostro modulo Respond. Sebbene non assomigli a un grafico o a un'illustrazione, il modulo Respond mira a ottimizzare i carichi cognitivi superflui degli analisti presentando piccole porzioni di informazioni con indicazioni sui passi successivi.

Le minacce sono elencate in base alla priorità e all'urgenza e sono aggregate sotto un'unica "entità" con un breve riassunto del motivo per cui sono state valutate in quel modo. Una volta che gli analisti hanno visualizzato le informazioni sintetiche e hanno interiorizzato chi, cosa e perché della minaccia, possono cliccare su "Mostra rilevamenti attivi" per passare alla fase successiva dell'analisi. Dopo aver espanso un rilevamento, viene fornito un riassunto del suo comportamento, consentendo loro di comprendere la storia che viene raccontata. Le nostre descrizioni forniscono loro ancora una volta un'ipotesi da perseguire e ci sono alcuni punti dati che possono iniziare a valutare.

I moduli Hunt e Respond della Vectra AI sono solo due esempi di come progettiamo la nostra interfaccia utente per gli analisti della sicurezza . Innoviamo costantemente la nostra esperienza utente per semplificare i flussi di lavoro degli analisti e ottimizzare tempo, impegno e talento.

Disporre di visualizzazioni come i moduli Hunt and Respond di Vectra è fondamentale per difendere il proprio ambiente dagli attacchi moderni che si spostano da una superficie di attacco all'altra in pochi minuti. Queste visualizzazioni semplificano la complessità di un attacco moderno, fornendo al contempo le informazioni critiche necessarie per sviluppare una resilienza agli attacchi ibridi.

Per ulteriori informazioni sull'esperienza degli analisti Vectra AI , visitare: https://www.vectra.ai/platform