Tecnica di attacco

Dirottamento dei cookie

Il cookie hijacking è un grave rischio per la sicurezza che può compromettere gli account degli utenti e i dati sensibili.

Definizione

Che cos'è il cookie hijacking?

Il cookie hijacking, noto anche come session hijacking, è un tipo di attacco in cui l'autore intercetta o ruba il cookie di sessione di un utente per ottenere l'accesso non autorizzato a una sessione web attiva.

Poiché i cookie di sessione memorizzano i dettagli di autenticazione, gli hacker che li intercettano possono impersonare l'utente legittimo. Ciò consente loro di aggirare le credenziali di accesso e ottenere l'accesso a dati sensibili, applicazioni o account.

Come funziona

Come funziona il cookie hijacking

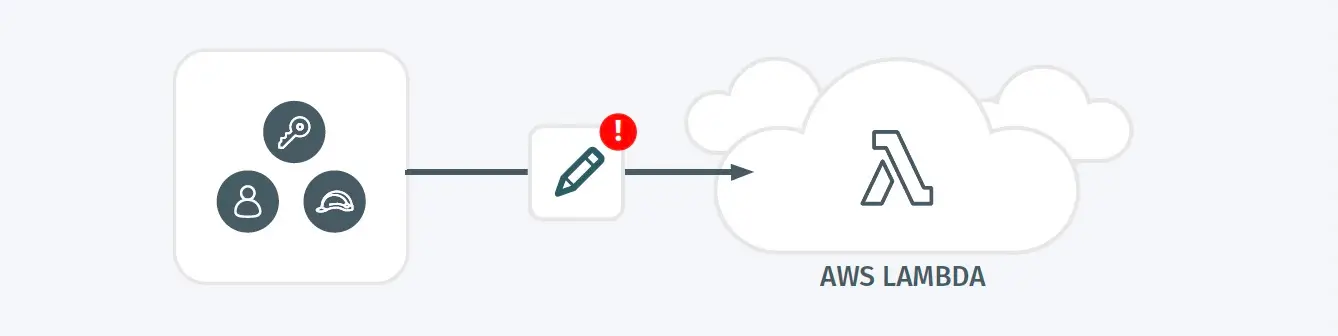

Gli aggressori utilizzano vari metodi per dirottare i cookie di sessione degli utenti. Le tecniche più comuni includono:

- Attacchi Man in the middle (MitM): gli aggressori intercettano i cookie trasmessi su reti non protette o Wi-Fi pubbliche utilizzando strumenti di packet sniffing.

- Cross-site scripting XSS): gli aggressori inseriscono script dannosi in un sito web vulnerabile per rubare i cookie degli utenti che visitano la pagina infetta.

- Malware exploit del browser: gli aggressori utilizzano malware estensioni del browser compromesse per estrarre i cookie direttamente dal dispositivo della vittima.

- Fissazione della sessione: gli aggressori costringono la vittima a utilizzare un ID di sessione predeterminato, consentendo loro di dirottare la sessione una volta che la vittima ha effettuato l'accesso.

Perché gli aggressori lo utilizzano

Perché gli hacker utilizzano il cookie hijacking

Gli aggressori utilizzano il cookie hijacking per aggirare i meccanismi di autenticazione e ottenere accesso non autorizzato agli account degli utenti, ai sistemi o alle informazioni sensibili. Poiché molte applicazioni web utilizzano i cookie per mantenere attive le sessioni, il furto di questi cookie consente agli aggressori di impersonare utenti legittimi senza bisogno di password o autenticazione a più fattori (MFA). Questa tecnica è ampiamente utilizzata nel cybercrime e nello spionaggio.

Rilevamenti della piattaforma

Come prevenire e rilevare gli attacchi di cookie hijacking

L'implementazione della crittografia, una gestione rigorosa delle sessioni e soluzioni di rilevamento basate sull'intelligenza artificiale possono ridurre significativamente il rischio di attacchi di dirottamento dei cookie. Più specificamente, le organizzazioni dovrebbero:

- Trasmissione sicura dei cookie: utilizza la crittografia SSL/TLS per proteggere i cookie dall'intercettazione durante il trasferimento e imposta il flag Secure sui cookie per garantire che vengano inviati solo tramite connessioni crittografate.

- Implementare una gestione delle sessioni rigorosa: impostare tempi di scadenza delle sessioni brevi per ridurre il rischio di dirottamento delle sessioni a lungo termine e utilizzare l'autenticazione a più fattori (MFA) per impedire accessi non autorizzati anche in caso di dirottamento di una sessione.

- Monitoraggio dell'attività: monitoraggio delle attività sospette delle sessioni, come cambiamenti imprevisti della geolocalizzazione o accessi multipli simultanei.

- Utilizza il rilevamento e la risposta alle minacce: implementa una soluzione di rilevamento e risposta di rete per monitorare le attività anomale delle sessioni e rilevare gli attacchi man-in-the-middle in tempo reale. Ciò dovrebbe essere integrato agli strumenti endpoint malware impediscono malware estrarre i cookie di sessione.

Vectra AI il rilevamento delle minacce basato sull'intelligenza artificiale per identificare gli aggressori in base al loro comportamento: attività insolite sull'account, tentativi di accesso non autorizzati, potenziali attacchi MitM e altro ancora. Ciò consente ai team di sicurezza di rilevare e rispondere al dirottamento delle sessioni prima che porti al completo controllo dell'account.