Tecnica di attacco

Attacchi di cryptomining

Gli autori degli attacchi di cryptomining utilizzano l'infrastruttura aziendale per estrarre criptovalute. Essi consumano risorse e aumentano i costi operativi, oltre a rappresentare un segnale di pericolose lacune nella sicurezza. Ecco cosa devono sapere i difensori.

Definizione

Che cos'è un attacco di cryptomining?

Un attacco di cryptomining, spesso denominato cryptojacking, consiste nell'uso non autorizzato di risorse informatiche per il mining di criptovalute. A differenza dei tradizionali attacchi informatici che mirano a rubare dati sensibili o a lanciare ransomware, l'obiettivo principale di un attacco di cryptomining è quello di generare profitti in criptovaluta per l'autore dell'attacco.

Come funziona

Come funzionano gli attacchi di cryptomining?

Un attacco di cryptomining si verifica quando un hacker installa malware noto anche come script di cryptojacking malware sul computer della vittima, che poi sfrutta la CPU, la GPU o altre risorse computazionali per minare criptovalute come Bitcoin, Monero o Ethereum. Ciò consente all'hacker di condurre attività di cryptomining apparentemente legittime: le criptovalute sfruttano database chiamati blockchain costituiti da "blocchi" di transazioni recenti che vengono aggiornati frequentemente utilizzando un complesso processo matematico. La produzione di nuovi blocchi richiede potenza di calcolo, che i singoli "minatori" scambiano con piccole quantità di valuta. Il cryptojacking consente agli aggressori di farlo su larga scala.

Gli aggressori a volte utilizzano phishing o aggiornamenti software compromessi per installare malware di cryptomining malware laptop o persino dispositivi mobili, anche se i telefoni hanno una potenza di elaborazione inferiore, ma infettarne molti contemporaneamente rende l'operazione vantaggiosa.

In molti casi, gli script di cryptojacking vengono distribuiti tramite browser web o annunci online. Gli aggressori utilizzano anche il cryptojacking basato su browser per iniettare codice JavaScript dannoso nei siti web. Quando qualcuno visita un sito infetto, lo script inizia a minare criptovaluta utilizzando i dispositivi dei visitatori senza il loro consenso. Questo tipo di cryptojacking non richiede malware e si interrompe non appena l'utente lascia il sito.

Perché gli aggressori lo utilizzano

Perché gli hacker ricorrono agli attacchi di cryptomining?

Gli aggressori utilizzano il cryptomining, in particolare quello illegale o "cryptojacking", per ottenere guadagni finanziari sfruttando la potenza di elaborazione dei sistemi compromessi senza il consenso dei proprietari. Infettando computer, server o persino dispositivi Internet of Things (IoT) con malware di cryptomining, gli aggressori possono minare criptovalute come Bitcoin o Monero, traendo profitto dalle risorse delle vittime. Ecco i motivi principali per cui gli aggressori si dedicano al cryptomining:

Guadagno finanziario

- Profitto diretto: il mining di criptovalute può essere redditizio, soprattutto quando gli hacker sfruttano numerosi dispositivi compromessi per minare collettivamente.

- Riduzione dei costi: gli hacker evitano i costi elevati associati all'acquisto di hardware per il mining e all'elettricità, massimizzando i propri profitti.

Anonimato e facilità di monetizzazione

- Difficili da rintracciare: le criptovalute offrono un certo grado di anonimato, rendendo difficile per le autorità risalire agli autori degli attacchi.

- Accessibilità globale: gli aggressori possono operare a livello internazionale senza bisogno dei sistemi bancari tradizionali, riducendo il rischio di essere scoperti dalle autorità finanziarie.

Rischio basso rispetto ad altri crimini informatici

- Meno rilevabile: malware di cryptomining malware opera silenziosamente in background, rendendo meno probabile che le vittime ne notino immediatamente gli effetti rispetto al ransomware o al furto di dati.

- Ambiguità giuridica: poiché il cryptomining non comporta sempre la distruzione o il furto di dati, talvolta riceve meno attenzione da parte delle forze dell'ordine.

Scalabilità

- Ampia gamma di obiettivi: gli aggressori possono infettare un numero elevato di dispositivi, inclusi personal computer, server aziendali e dispositivi IoT, aumentando la produzione di mining.

- Cloud : compromettere cloud consente agli aggressori di utilizzare notevoli risorse computazionali, amplificando le loro capacità di mining.

Sfruttamento delle risorse

- Utilizzo delle risorse inutilizzate: molti sistemi dispongono di potenza di elaborazione inutilizzata che gli aggressori possono sfruttare senza influire in modo significativo sulle prestazioni, ritardando il rilevamento.

- Elusione dei costi energetici: le vittime sostengono i maggiori costi dell'elettricità, consentendo agli aggressori di trarne profitto senza spese generali.

Facilità di implementazione e automazione

- Strumenti automatizzati: gli aggressori utilizzano malware sofisticati malware botnet per distribuire in modo efficiente i cryptominer su numerosi sistemi.

- Sfruttamento delle vulnerabilità: sfruttano software non aggiornati, configurazioni di sicurezza deboli e tattiche di ingegneria sociale per infettare i dispositivi.

Complementare ad altri attacchi

- malware a doppio scopo: malware di cryptomining malware essere combinato con altre attività dannose come il furto di dati o il ransomware, massimizzando il ritorno sull'investimento dell'autore dell'attacco.

- Presenza persistente: stabilire un punto d'appoggio in un sistema consente agli aggressori di svolgere attività dannose continuative che vanno oltre il cryptomining.

Rilevamenti della piattaforma

Come rilevare gli attacchi di cryptomining

Gli attacchi di cryptomining possono essere difficili da individuare poiché sono progettati per rimanere nascosti. Tuttavia, esistono alcuni modi per individuarli, come prestare attenzione ai rallentamenti dei dispositivi e all'aumento dell'utilizzo della CPU. Tuttavia, questo approccio basato sull'osservazione richiede che i dipendenti segnalino i problemi di prestazioni, ammesso che li notino. Un metodo più affidabile consiste nell'utilizzare l'intelligenza artificiale e l'apprendimento automatico.

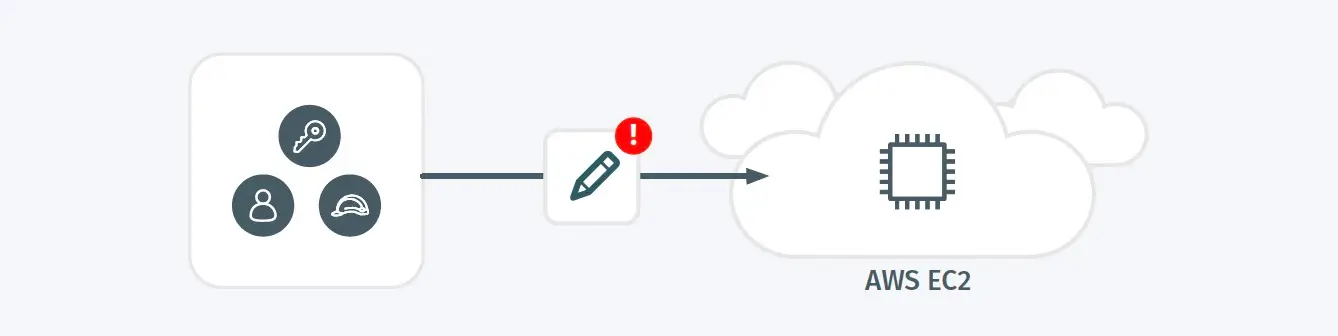

Vectra AI sviluppato sistemi di rilevamento basati sull'intelligenza artificiale progettati per individuare gli attacchi in base al loro comportamento. Ciò include un sistema di rilevamento del mining di criptovalute incentrato sull'identificazione dell'uso non autorizzato delle risorse informatiche di un'organizzazione per il mining di criptovalute.