Tecnica di attacco

Sfruttamento Endpoint

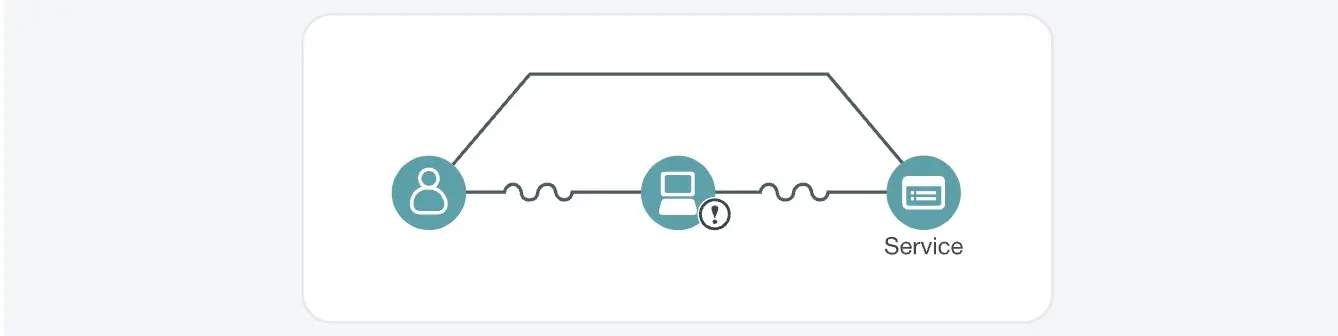

Lo sfruttamento Endpoint si riferisce agli attacchi mirati agli endpoint, quali desktop, laptop, dispositivi mobili e dispositivi IoT, sfruttando software non aggiornati, credenziali predefinite o configurazioni errate. Gli aggressori sfruttano queste debolezze per ottenere accesso non autorizzato, aumentare i privilegi e muoversi lateralmente all'interno della rete di un'organizzazione.

Definizione

Che cos'è lo sfruttamento Endpoint ?

Lo sfruttamento Endpoint consiste nell'approfittare di specifiche falle di sicurezza nei endpoint . Queste falle possono derivare da patch obsolete, credenziali predefinite o deboli e impostazioni configurate in modo errato. Identificando e sfruttando queste vulnerabilità, gli aggressori aggirano le difese tradizionali, stabiliscono un punto d'appoggio e compromettono i sistemi critici.

Come funziona

Come funziona lo sfruttamento Endpoint

Gli aggressori utilizzano diverse tecniche per sfruttare endpoint :

- Sistemi non aggiornati: i sistemi operativi e le applicazioni obsoleti creano falle di sicurezza sfruttabili che possono essere utilizzate per introdurre malware ransomware.

- Credenziali predefinite: i dispositivi che utilizzano ancora password impostate in fabbrica o facilmente intuibili costituiscono un facile punto di accesso per gli hacker.

- Impostazioni configurate in modo errato: gli endpoint con configurazioni di sicurezza inadeguate, come porte aperte o funzionalità di sicurezza disabilitate, offrono agli aggressori una via diretta per compromettere il sistema.

- Movimento laterale: una volta endpoint un endpoint , gli avversari possono muoversi all'interno della rete, accedendo ad altri sistemi e aumentando i propri privilegi.

Perché gli aggressori lo utilizzano

Perché gli aggressori sfruttano Endpoint

Gli autori delle minacce si concentrano sulle endpoint perché:

- Facilità di accesso: i sistemi non aggiornati e le credenziali predefinite sono spesso facili da violare, riducendo lo sforzo necessario per compromettere la sicurezza.

- Penetrazione della rete: gli endpoint compromessi fungono da trampolino di lancio per un'infiltrazione più profonda nella rete, facilitando il furto di dati e ulteriori sfruttamenti.

- Impatto elevato: uno sfruttamento riuscito può portare a violazioni dei dati su larga scala, interruzioni operative e perdite finanziarie significative.

- Automazione: gli aggressori utilizzano strumenti automatizzati per individuare gli endpoint vulnerabili, consentendo un rapido sfruttamento delle vulnerabilità su reti di grandi dimensioni.

Rilevamenti della piattaforma

Come prevenire e rilevare lo sfruttamento Endpoint

Per mitigare i rischi associati allo sfruttamento endpoint è necessario un approccio completo e multilivello:

- Gestione regolare delle patch: aggiornare continuamente i sistemi e le applicazioni per eliminare le vulnerabilità note e ridurre la superficie di attacco.

- Modifica delle credenziali predefinite: sostituisci le password predefinite di fabbrica con credenziali uniche e complesse e applica misure di autenticazione rigorose.

- Implementare il rilevamento e la risposta alle minacce: utilizzare soluzioni basate sull'intelligenza artificiale per monitorare il comportamento della rete, identificare attività anomale e isolare rapidamente i dispositivi compromessi.

- Monitoraggio continuo: integra strumenti di monitoraggio completi per mantenere una visibilità in tempo reale sulle endpoint e sull'attività di rete.

- Formazione degli utenti: istruire i dipendenti sui rischi legati all'utilizzo di software obsoleti e configurazioni non sicure, sottolineando le migliori pratiche in materia di endpoint .

Vectra AI sfrutta un sistema avanzato di rilevamento delle minacce basato sull'intelligenza artificiale per monitorare endpoint e identificare i tentativi di sfruttamento in tempo reale. Analizzando i comportamenti anomali e mettendoli in relazione con modelli di attacco noti, la piattaforma fornisce ai team di sicurezza informazioni utili per correggere le vulnerabilità prima che possano essere sfruttate.