Soluzione ITDR per Microsoft Entra ID (Azure AD)

Soluzione ITDR per Microsoft Entra ID (Azure AD)

Rileva gli attacchi cloud Microsoft che altri non sono in grado di rilevare

Budget limitato? Risorse limitate? Personale oberato? Individua e blocca gli attacchi cloud Microsoft Entra ID (precedentemente Azure AD) prima che possano causare danni, indipendentemente dalla composizione del tuo team di sicurezza.

Individua gli attacchi all'identità Microsoft Entra ID in pochi minuti

È il 99% più veloce rispetto al tempo medio di 328 giorni necessario per rilevare e contenere una violazione dei dati causata da credenziali compromesse.*

>90%

MITRE ATT&CK

50%

riduzione del carico di lavoro degli analisti

50%

Vectra AI un attacco nel 50% delle implementazioni negli ultimi 6 mesi.

Perché Vectra AI

Perché scegliere Vectra ITDR per difendersi dagli attacchi Microsoft Entra ID?

Trova attacchi all'identità che gli altri non riescono a individuare

Individua tempestivamente gli attacchi grazie zero-day per tecniche di attacco mai viste prima. Potrai vedere tutto ciò che accade dopo che un aggressore ha ottenuto l'accesso: Vectra AI l'attività delle identità con cloud più ampia della rete e cloud per una copertura di rilevamento integrata.

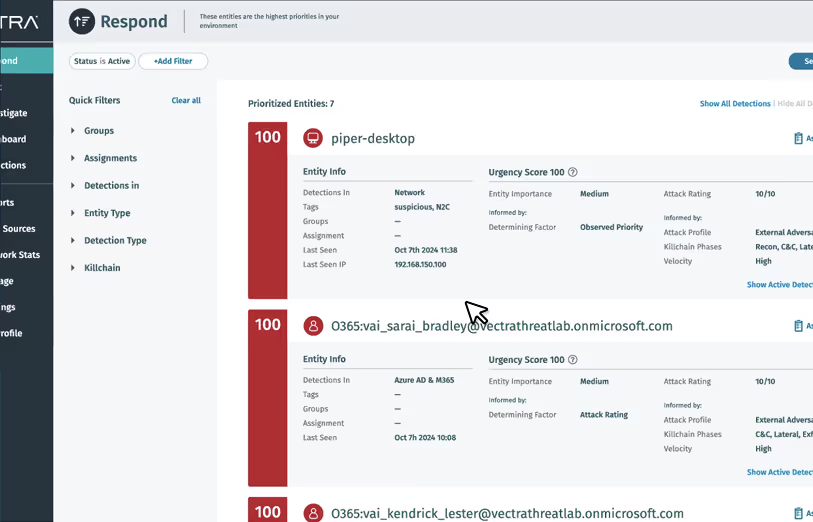

Ridurre i carichi di lavoro

La prioritizzazione basata sull'intelligenza artificiale e le valutazioni degli attacchi mettono in correlazione l'attività cloud della rete per creare narrazioni chiare sugli aggressori, consentendoti di concentrarti sulle minacce urgenti e non sugli eventi benigni. Implementalo immediatamente in 10 minuti, con una messa a punto minima.

Ridurre i carichi di lavoro

La prioritizzazione basata sull'intelligenza artificiale e le valutazioni degli attacchi mettono in correlazione l'attività cloud della rete per creare narrazioni chiare sugli aggressori, consentendoti di concentrarti sulle minacce urgenti e non sugli eventi benigni. Implementalo immediatamente in 10 minuti, con una messa a punto minima.

Massimizzare il talento

Visualizza e blocca gli attacchi in un unico posto, senza dover passare da uno strumento all'altro. I nostri log avanzati rendono le indagini facili e veloci, mentre le opzioni di risposta flessibili ti consentono di bloccare gli attacchi senza influire sulle operazioni.

Anatomia dell'attacco

Scopri come Vectra ITDR difende dagli attacchi reali a Microsoft Entra ID

Quando i controlli di prevenzione non riescono a bloccare un attacco cloud Microsoft Entra ID, Vectra AI lo Vectra AI rapidamente e tempestivamente.

Visite autoguidate

Scopri la potenza della Vectra AI

Clicca al tuo ritmo per vedere cosa possono ottenere gli analisti in una piattaforma alimentata dal segnale di attacco più accurato al mondo.

Mappatura MITRE

MITRE ATT&CK completa MITRE ATT&CK per Microsoft Entra ID (precedentemente Azure AD)

Con più riferimenti nel MITRE D3FEND rispetto a qualsiasi altro fornitore, solo Vectra AI ti Vectra AI un vantaggio competitivo sugli aggressori che prendono di mira Microsoft Entra ID.

TA0001: Initial Access

T1078: Valid Accounts

TA0002: Execution

T1059: Command and Scripting Interpreter

T1651: Cloud Administration Command

TA0003: Persistence

T1098: Account Manipulation

T1136: Create Account

T1556: Modify Authentication Process

T1078: Valid Accounts

TA0004: Privilege Escalation

T1484: Domain Policy Modification

T1078: Valid Accounts

TA0005: Defense Evasion

T1484: Domain Policy Modification

T1562: Impair Defenses

T1556: Modify Authentication Process

T1078: Valid Accouts

T1564: Hide Artifacts

T1070: Indicator Removal

T1550: Use Alternate Authentication Material

TA0006: Credential Access

T1110: Brute Force

T1606: Forge Web Credentials

T1556: Modify Authentication Process

T1621: Multi-Factor Authentication Request Generation

T1528: Steal Application Access Token

T1649: Steal of Forge Authentication Certification

T1552: Unsecured Credentials

T1539: Steal Web Session Cookie

TA0007: Discovery

T1087: Account Discovery

TA0008: Lateral Movement

T1534: Internal Spearphishing

T1080: Taint Shared Content

T1550: Use Alternate Authentication Material

TA0009: Collection

T1119: Automated Collection

T1530: Data from Cloud Storage

T1213: Data from Information Repositories

T1114: Email Collection

TA0010: Exfiltration

T1048: Exfiltration Over Alternative Protocol

TA0040: Impact

T1531: Account Access Removal

T1499: Endpoint Denial of Service

T1498: Network Denial of Service

Copilot per M365 Rilevamento e risposta

Impedisci agli aggressori di abusare di Copilot per Microsoft 365

Proteggi la tua superficie di attacco GenAI e impedisci agli aggressori di accedere ad applicazioni e dati sensibili.

Per saperne di più

Scheda tecnica in primo piano

Rilevamento e risposta alle minacce all'identità Vectra

Scopri di più su come Vectra ITDR ti aiuta a difenderti dagli attacchi all'identità.

Domande frequenti su Microsoft Entra ID

Quali tipi di rischi esistono in Microsoft Entra ID?

Entra ID, la soluzione Microsoft per la gestione delle identità e degli accessi (IAM) cloud aziendale, è la tua prima linea di difesa per un accesso sicuro alle app e ai dati. Tuttavia, presenta alcune vulnerabilità. Gli aggressori sfruttano difetti e configurazioni errate per assumere il controllo di account che si basano su un rapporto di fiducia prestabilito.

Come è possibile rendere Microsoft Entra ID (Azure AD) più sicuro?

La prevenzione può fallire. Per difendersi completamente dagli attacchi all'identità, è necessario smascherare gli attacchi cloud già nascosti nel proprio ambiente. Il rilevamento e la risposta basati sull'intelligenza artificiale sono l'unico modo comprovato per fermare gli aggressori prima che possano causare danni.

In che modo Vectra AI può Vectra AI ?

Vectra Identity Threat Detection and Response (ITDR) utilizza l'apprendimento automatico e l'analisi comportamentale incentrata sull'identità per identificare gli aggressori attivi che mirano all'identità. Rivela l'uso improprio delle credenziali, l'escalation dei privilegi, l'abuso dei diritti, i flussi di replica e altre tattiche di minaccia basate sull'identità con dettagli significativi, senza lunghi ritardi e congetture. Di conseguenza, i nostri clienti sono in grado di identificare e bloccare gli attacchi Microsoft Entra ID il giorno stesso in cui si verificano.

In che modo Vectra AI si Vectra AI dalle vostre soluzioni di prevenzione?

Vectra AI rileva i primi segni di un attacco, consentendoti di bloccare l'aggressore prima che causi danni. Rileva gli attacchi all'identità quando gli aggressori aggirano le misure di prevenzione.Ad esempio, a differenza della gestione degli accessi privilegiati (PAM), che si concentra sulla prevenzione degli accessi non autorizzati, Vectra AI l'analisi degli accessi privilegiati (PAA) per seguire da vicino gli account più utili agli aggressori. La PAM si concentra sulla prevenzione; Vectra AI gli aggressori già nascosti nel tuo ambiente, consentendoti di neutralizzarli in pochi minuti.