Rapporto di ricerca

Stato dell'arte del rilevamento delle minacce nel 2023

Nel rapporto completo "2023 State of Threat Detection" (Stato dell'arte del rilevamento delle minacce nel 2023), i team dei centri operativi di sicurezza (SOC) si trovano ad affrontare una sfida ardua. Il rapporto, basato su uno studio globale condotto su 2.000 analisti SOC, rivela un panorama in cui gli attacchi informatici non solo stanno diventando più sofisticati e rapidi, ma anche sempre più difficili da gestire a causa dell'enorme volume di avvisi e della complessità della tecnologia disponibile. Ecco una panoramica delle informazioni fondamentali che troverete all'interno:

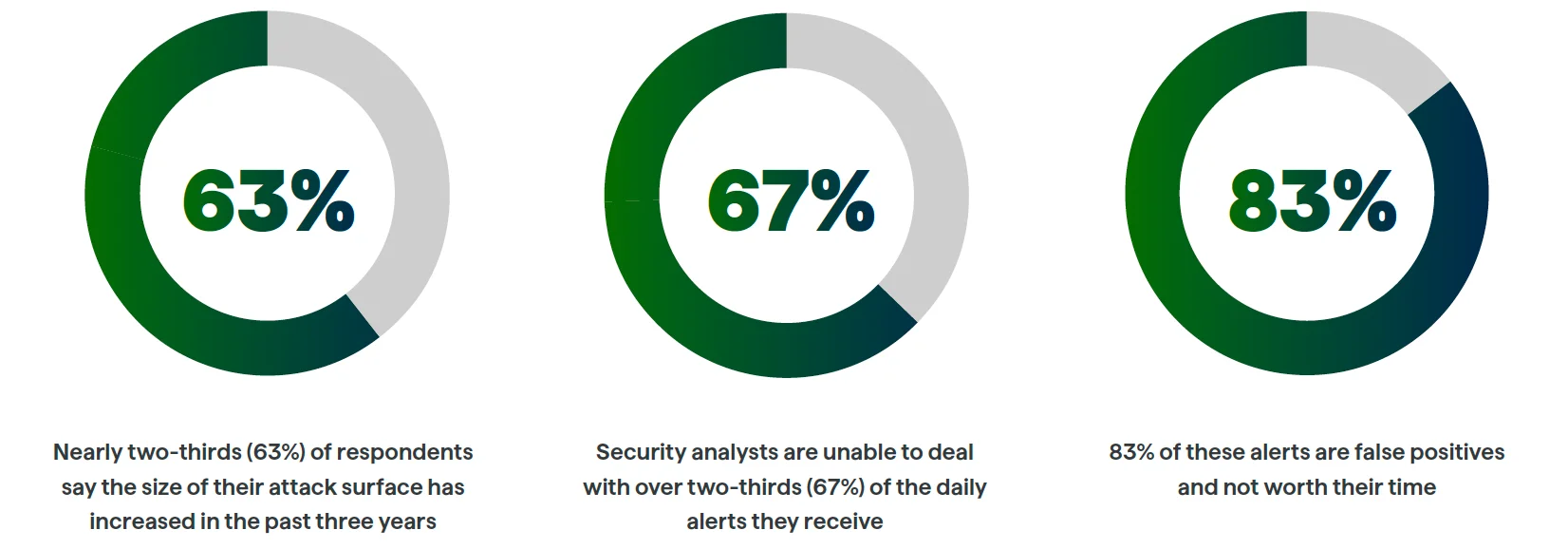

- L'avalanche di avvisi: i team SOC sono sommersi da una media di 4.484 avvisi al giorno, di cui ben il 67% viene ignorato a causa della saturazione da avvisi e dell'elevato volume di falsi positivi.

- Il divario di talenti: con un deficit di 3,4 milioni di persone nella forza lavoro dedicata alla sicurezza informatica, il settore si trova a un punto di svolta, aggravato dagli elevati livelli di stress e burnout tra gli analisti SOC.

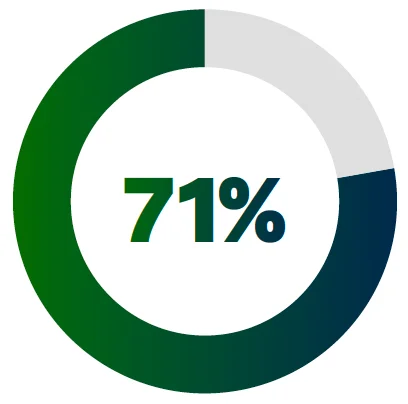

- Mancanza di visibilità: un significativo 71% degli analisti ritiene che le proprie organizzazioni potrebbero essere già state compromesse a loro insaputa, evidenziando una preoccupante mancanza di visibilità e fiducia nelle attuali capacità di rilevamento delle minacce.

- L'enigma dell'efficacia: nonostante le difficoltà, la maggior parte degli analisti ritiene che i propri strumenti siano efficaci; tuttavia, il rapporto suggerisce una discrepanza tra questa convinzione e la realtà caratterizzata da un aumento dei punti ciechi e da un sovraccarico di avvisi.

- Il costo della complessità: l'impatto finanziario non è trascurabile, con una spesa annua di circa 3,3 miliardi di dollari solo negli Stati Uniti per la gestione manuale degli avvisi, il che evidenzia l'urgente necessità di soluzioni più efficienti ed efficaci per il rilevamento delle minacce.

Sintesi esecutiva

I team dei centri operativi di sicurezza (SOC) odierni hanno il compito di proteggere l'organizzazione da attacchi informatici ibridi sempre più sofisticati e rapidi.

Rilevare, indagare e bloccare attacchi informatici avanzati con rapidità e su larga scala sta diventando sempre più insostenibile a causa della complessità della tecnologia a disposizione dei team SOC. Una tempesta perfetta caratterizzata da una superficie di attacco in continua espansione, metodi di attacco altamente evasivi ed emergenti e un carico di lavoro sempre maggiore per gli analisti SOC sta portando a una spirale viziosa che grava sui team SOC.

In questo studio globale indipendente condotto su 2.000 analisti SOC, ci immergiamo a capofitto nelle sfide che gli analisti SOC devono affrontare.

La nostra conclusione: il rilevamento delle minacce è fondamentalmente inefficace.

Questo rapporto mette in luce una forte discrepanza tra l'efficacia degli analisti SOC e l'efficienza degli strumenti di rilevamento delle minacce. Sebbene molti analisti SOC ritengano che i propri strumenti siano efficaci, alcuni analisti preoccupati ammettono che la stessa tecnologia ostacola la loro capacità di difendere efficacemente l'organizzazione dagli attacchi informatici.

Il rumore degli avvisi e il tempo dedicato alla loro valutazione sono in aumento. I punti ciechi di rilevamento e i falsi positivi stanno crescendo, mentre la stanchezza, il burnout e il turnover degli analisti SOC hanno raggiunto un punto critico. Il settore continua a registrare un deficit di talenti pari a 3,4 milioni di persone e tutti i segnali indicano che la situazione è destinata a peggiorare.

Con una posta in gioco così alta e le richieste di lavoro manuali e demotivanti che logorano i team SOC, molti analisti stanno valutando di lasciare il proprio ruolo o stanno "dimettendosi in silenzio", aumentando il divario già esistente nelle competenze di sicurezza e lasciando gli analisti rimasti in azienda a dover affrontare un carico di lavoro ancora maggiore.

L'attuale sistema di rilevamento e risposta alle minacce è inefficace e sta mettendo a dura prova gli esseri umani. È giunto il momento per le organizzazioni di ripensare gli approcci tradizionali del settore al rilevamento delle minacce e iniziare a ritenere i fornitori responsabili dell'efficacia dei loro segnali? Questa ricerca indica che la risposta è "sì", perché gli aggressori stanno vincendo.

Più superfici di attacco, più avvisi, più costi

Gli analisti SOC sono in prima linea nella battaglia continua contro gli attacchi informatici.

Hanno un compito fondamentale: individuare, indagare e rispondere alle minacce nel modo più rapido ed efficiente possibile. Più a lungo lasciano un potenziale avversario all'interno della rete aziendale, più duraturi saranno i danni che questi potrà causare. Tuttavia, i difensori devono affrontare sfide sempre più impegnative dovute a tre fattori principali: le dimensioni della superficie di attacco dell'organizzazione, il numero di avvisi di sicurezza che ricevono e il loro carico di lavoro sempre maggiore. Questa "spirale di aumento" minaccia la capacità dei difensori di svolgere con successo il proprio lavoro.

Quasi due terzi (63%) degli intervistati afferma che la superficie di attacco è aumentata negli ultimi tre anni, mentre il 27% sostiene che sia aumentata in modo significativo. Il 61% degli analisti sottolinea inoltre l'aumento del numero di vulnerabilità che hanno colpito la propria organizzazione durante questo periodo. Gli investimenti in tecnologie digitali e cloud durante la pandemia sono alla base di gran parte di questa espansione. Ma mentre la digitalizzazione ha contribuito ad aumentare la produttività e a migliorare l'esperienza dei clienti, ha anche fornito agli aggressori maggiori opportunità di prendere di mira un'organizzazione. Ciò è particolarmente vero quando le competenze interne non riescono a stare al passo con gli investimenti digitali. C'è una crescente domanda di analisti che aggiornino cloud loro cloud , poiché il 61% degli intervistati ammette di non avere le competenze e l'esperienza necessarie per difendere cloud in espansione dell'organizzazione.

Allo stesso tempo, gli strumenti esistenti non riescono a dare la giusta priorità agli eventi che richiedono ulteriori indagini, aumentando il carico di lavoro di team già sotto pressione. I team SOC ricevono in media 4.484 avvisi al giorno. Gli analisti impiegano quasi 3 ore (2,7) al giorno per smistare manualmente gli avvisi, una cifra che sale a più di 4 ore al giorno per il 27% degli intervistati.

Il triage manuale degli avvisi costa alle organizzazioni circa 3,3 miliardi di dollari all'annosolo negli StatiUniti1. In media, gli analisti della sicurezza non sono in grado di gestire oltre due terzi (67%) degli avvisi giornalieri che ricevono. Inoltre, affermano che l'83% di questi avvisi sono falsi positivi e non meritano il loro tempo. Questa raffica di avvisi ha un effetto più che negativo sulla produttività degli analisti. Si nasconde un mare di allarmi, che consente agli aggressori di mimetizzarsi facilmente e passare inosservati mascherandosi con attività "normali". Questo problema non accenna a diminuire, con due terzi (66%) degli intervistati che affermano che il numero di allarmi che ricevono è in aumento, e un aumento degli allarmi significa un aumento dei costi.

Calcolato sulla base di 115.573 analisti della sicurezza che guadagnano uno stipendio medio di 48 dollari l'ora e dedicano l'83% delle loro 2,72 ore (2,26 ore sulla base dell'83% degli allarmi che risultano benigni) al giorno alla valutazione dei falsi allarmi di sicurezza per 260 giorni all'anno.

Più strumenti, più punti ciechi, più burnout

Il 71% degli analisti SOC ammette che l'organizzazione per cui lavora è stata probabilmente compromessa e che ancora non ne è a conoscenza, mentre l'84% ritiene che ciò sia quantomeno possibile. In altre parole, con gli strumenti di cui dispongono oggi, gli analisti non hanno la certezza di poter individuare i segni di un attacco in corso e proteggere la propria organizzazione. Ciò è in contrasto con la maggior parte degli analisti che attualmente sostengono che gli strumenti siano efficaci, suggerendo una contraddizione che mette in discussione l'approccio delle organizzazioni alla sicurezza.

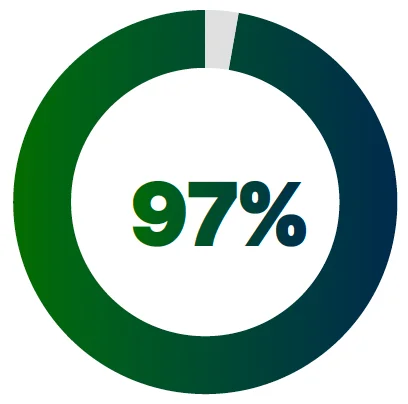

Allo stesso tempo, quasi tutti gli analisti SOC (97%) temono di perdere un evento di sicurezza rilevante perché sepolto sotto una valanga di avvisi, mentre quasi la metà (46%) se ne preoccupa ogni giorno. Una combinazione di punti ciechi e falsi positivi ad alto volume significa che le aziende e i loro team SOC stanno lottando per contenere il rischio informatico. Senza visibilità sull'intera infrastruttura IT, dall'OT agli endpoint e oltre, fino cloud , le organizzazioni semplicemente non saranno in grado di individuare nemmeno i segni più comuni di un attacco, come il movimento laterale, l'escalation dei privilegi o il dirottamento cloud .

TUTTAVIA, LA MAGGIOR PARTE DEGLI ANALISTI SOC INTERVISTATI RITIENE CHE I PROPRI STRUMENTI SIANO COMPLESSIVAMENTE "EFFICACI":

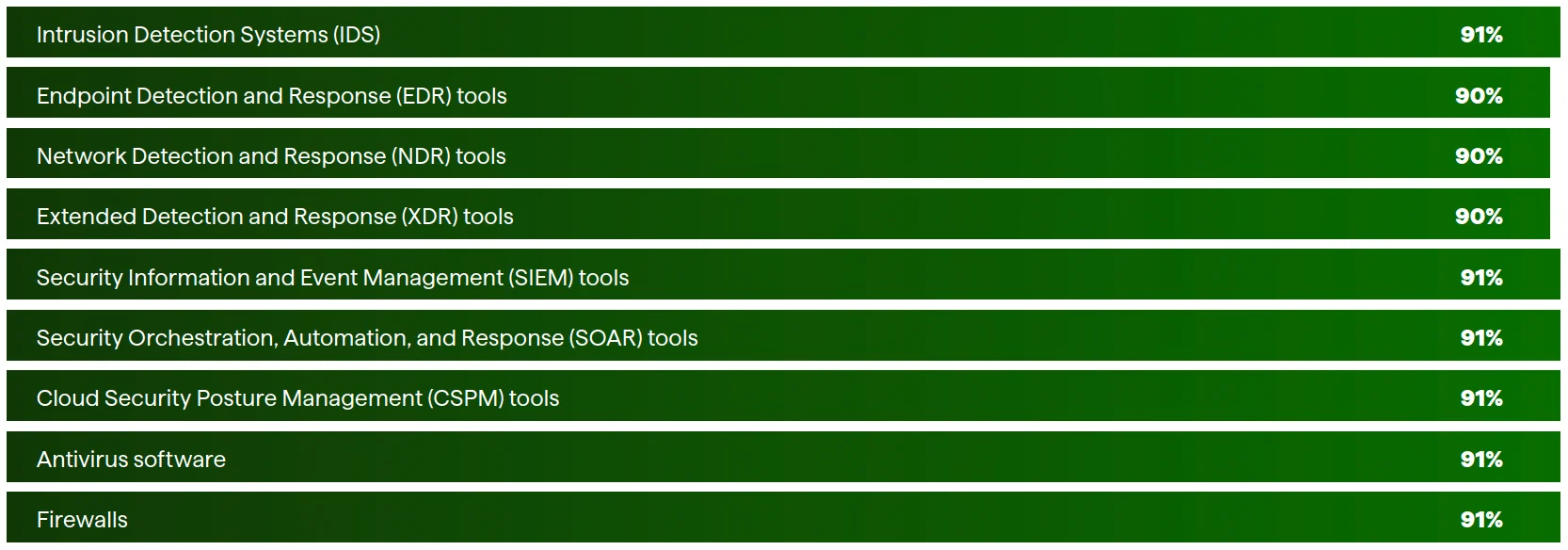

I dati suggeriscono una forte discrepanza tra l'atteggiamento degli analisti SOC nei confronti degli strumenti che utilizzano per rilevare e rispondere agli incidenti informatici e la loro consapevolezza dei punti deboli in materia di sicurezza. Sebbene molti analisti ritengano efficaci le tecnologie di cui dispongono, continuano a ricevere un numero crescente di avvisi e ammettono che gli stessi strumenti sopra citati contribuiscono ad aumentare la mancanza di visibilità e l'incertezza, oltre al sovraccarico di avvisi.

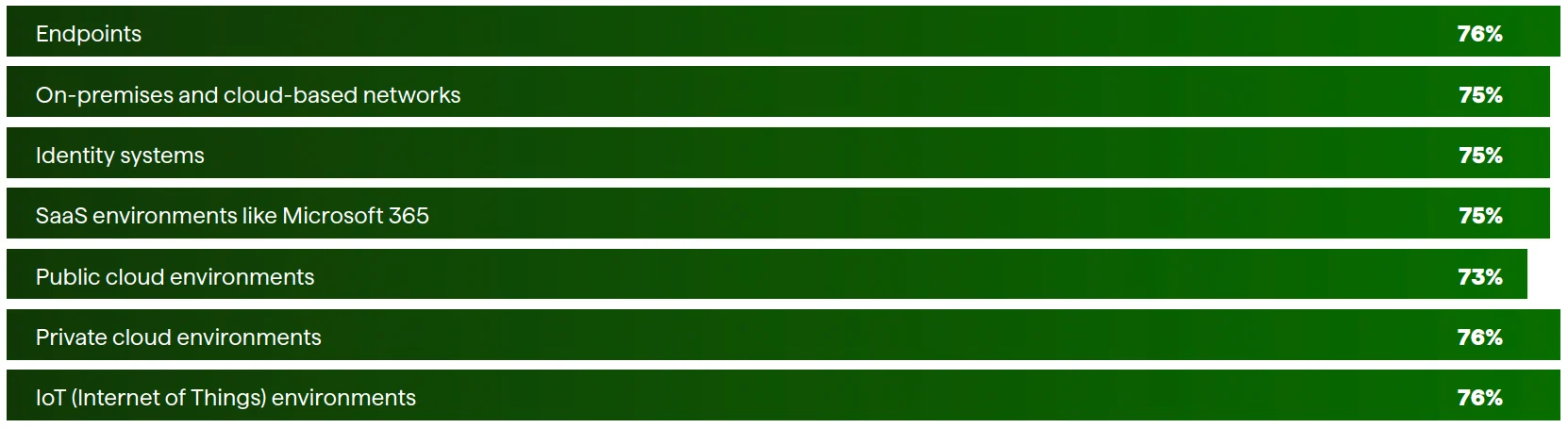

LA SFIDA È MESSO IN EVIDENZA DA ULTERIORI RISULTATI CHE DIMOSTRANO CHE GLI ANALISTI NON HANNO UNA VISIBILITÀ COMPLETA DEI LORO AMBIENTI IT. NONOSTANTE GLI ANALISTI SOC RITENGANO CHE I LORO STRUMENTI SIANO "EFFICACI", TRE QUARTI DI LORO AFFERMANO DI NON AVERE UNA VISIBILITÀ COMPLETA SU:

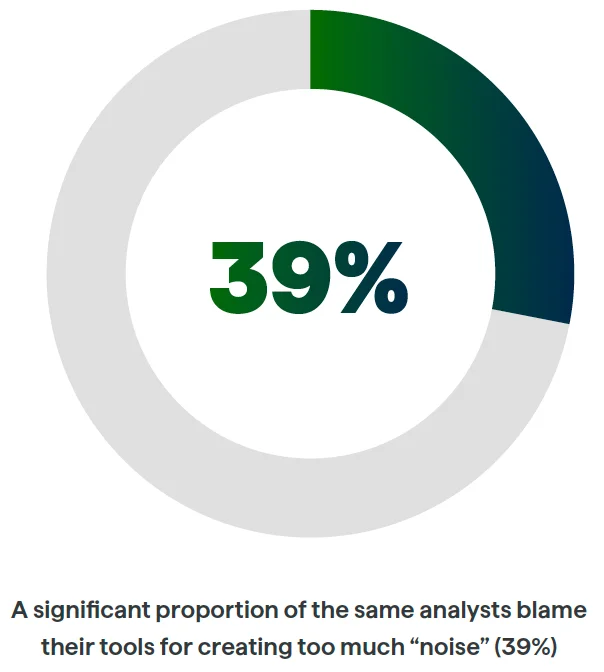

Ciò dimostra che le aspettative degli analisti SOC nei confronti dei propri strumenti di sicurezza sono semplicemente troppo basse. Accettando che i propri strumenti di sicurezza siano efficaci così come sono, i team SOC si stanno preparando al fallimento. Nonostante gli analisti sostengano che gli strumenti siano efficaci, una percentuale significativa degli stessi analisti li accusa di creare troppo "rumore" (39%). Inoltre, l'enorme quantità di rumore generato dagli avvisi di sicurezza sta avendo un costo umano molto elevato per gli analisti SOC. Il sovraccarico di avvisi sta spingendo gli analisti ad abbandonare il settore e aggravando la carenza di competenze in materia di sicurezza.

Il settore della sicurezza informatica soffre da anni di una grave carenza di competenze. Secondo le stime, la carenza di lavoratori a livello globale è pari a 3,4 milioni. La battaglia per attrarre e trattenere i talenti sta diventando sempre più agguerrita ed è aggravata dallo stress e dalle frustrazioni quotidiane che possono essere ricondotte alla scarsa efficacia del segnale. Questa è una cattiva notizia per le organizzazioni perché può creare un circolo vizioso di stress sul posto di lavoro e dimissioni che può essere difficile da risolvere.

Non esistono due analisti della sicurezza uguali. Tuttavia, molti intraprendono questa professione per motivi simili. Alcuni desiderano "fare la differenza" (49%) e proteggere le persone dagli attacchi informatici (48%). Altri sono attratti dalla sicurezza informatica per la sfida intellettuale (43%) e l'opportunità di cercare in modo proattivo le minacce informatiche ogni giorno (47%), anche se queste opportunità possono essere vanificate da processi manuali, sovraccarico di avvisi e strumenti inadeguati. C'è anche un numero significativo (49%) che desidera semplicemente un reddito solido. Ma molti analisti, oberati da tecnologie inefficaci, si rendono conto che esistono modi più semplici per guadagnare somme simili.

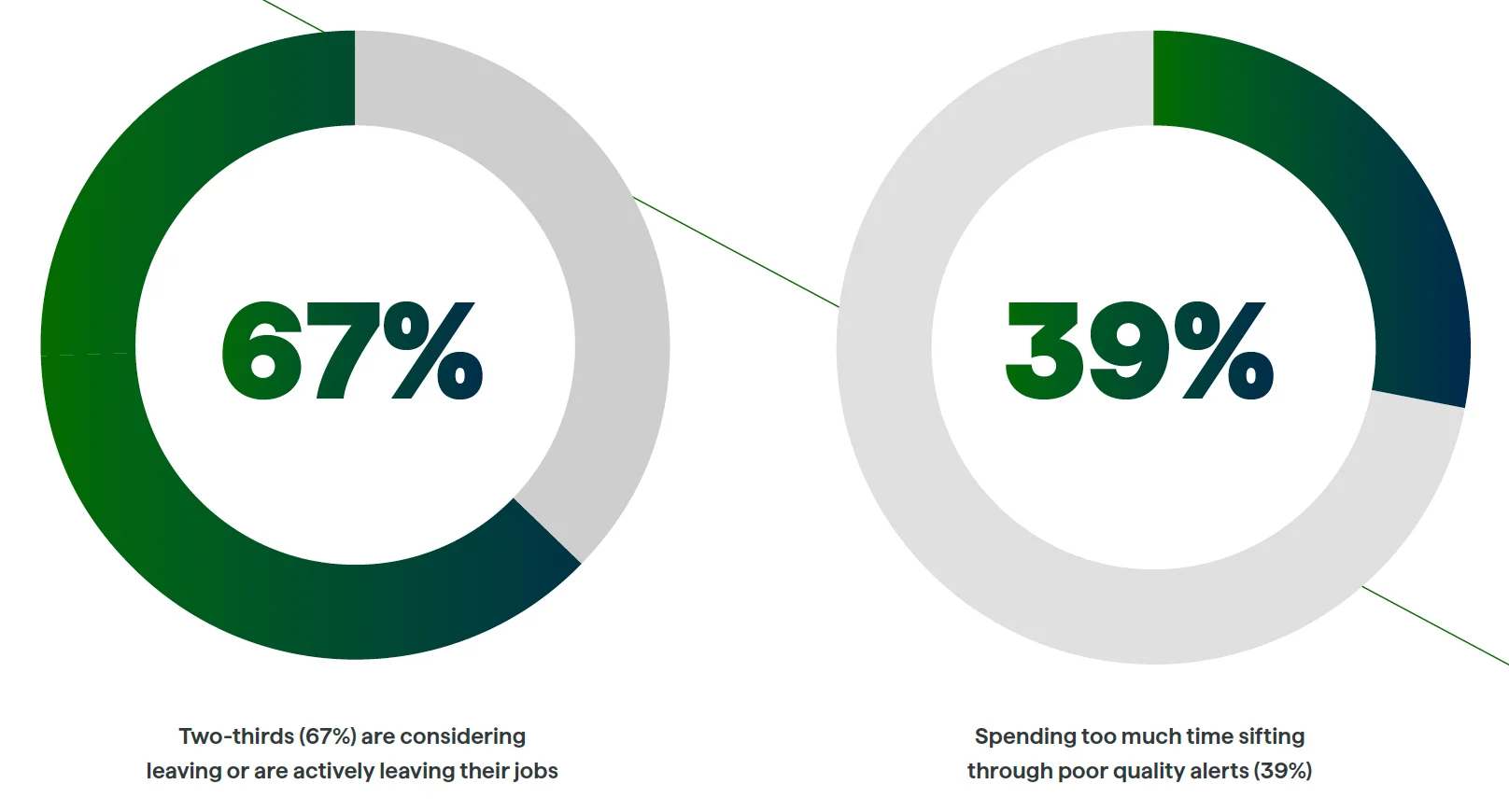

Nonostante tre quarti (74%) degli intervistati affermino che il lavoro soddisfa le loro aspettative, due terzi (67%) stanno valutando di lasciare il proprio impiego o lo stanno già lasciando. Di questi, quasi un quarto (24%) sta cercando un altro ruolo di analista, ma un quinto (20%) sta abbandonando completamente la professione. Questo dovrebbe allarmare le organizzazioni. Più della metà (55%) degli analisti afferma di essere così impegnata da sentirsi come se stesse svolgendo il lavoro di più persone. Inoltre, il 50% degli analisti di sicurezza è così esausto da essere tentato di "dimettersi in silenzio". Gli analisti sono chiaramente sotto pressione e il settore non può permettersi di vederli abbandonare la professione.

Meno analisti ci sono a disposizione, più i team saranno sotto pressione e più aumenteranno i livelli di stress e il carico di lavoro per coloro che rimangono. A sua volta, ciò potrebbe spingere un numero ancora maggiore di persone a cambiare lavoro o carriera.

Molti dei motivi addotti dagli analisti per lasciare il proprio lavoro possono essere ricondotti ai problemi sopra evidenziati. Si lamentano di dover dedicare troppo tempo a vagliare avvisi di scarsa qualità (39%), di lavorare per molte ore e di provare una noia "stordente" nel proprio ruolo (32%). Tutto ciò è in linea con i problemi di sovraccarico di avvisi causati da strumenti inadeguati e processi manuali. Più di un terzo degli intervistati cita anche lo stress costante sul posto di lavoro (35%), il burnout (34%) e l'impatto del ruolo sulla propria salute mentale (32%).

Più di un terzo (35%) sostiene che la leadership dell'organizzazione semplicemente non capisce la sicurezza. Questo significa che i team SOC potrebbero non avere sempre gli strumenti giusti per fare il loro lavoro in modo efficiente.

È molto preoccupante che oltre la metà (52%) dei professionisti del settore con cui abbiamo parlato ritenga che lavorare nel settore della sicurezza non sia un'opzione di carriera praticabile a lungo termine. L'intelligenza artificiale e l'automazione possono fare solo fino a un certo punto. Abbiamo ancora bisogno di un numero significativo di addetti alla sicurezza per interpretare i dati, avviare indagini e intraprendere azioni correttive sulla base delle informazioni che ricevono.

Più inefficienze, più inefficacia, più violazioni

Questa ricerca indica che gli analisti SOC ritengono che la misura dell'efficacia si basi sul fatto che uno strumento di sicurezza segnali o meno un evento di minaccia e attivi un allarme.

Questo deve cambiare. Se non affrontiamo il problema del modello di sicurezza inadeguato e ridefiniamo il modo in cui misuriamo l'efficacia degli strumenti di sicurezza, la situazione non potrà che peggiorare con l'aumento del volume degli avvisi.

Il primo passo consiste nel cambiare il modo in cui gli analisti misurano l'efficacia. Attualmente, la maggior parte di essi misura la maturità del SOC attraverso fattori quali la riduzione dei tempi di inattività (65%), il tempo necessario per rilevare, indagare e rispondere (61%), le violazioni prevenute (61%) e il numero di ticket gestiti (60%). Tuttavia, è discutibile quanto sia utile dare priorità alla misurazione continua di tali metriche se l'organizzazione subisce violazioni continue a sua insaputa.

Come già sottolineato in precedenza, il 71% degli analisti della sicurezza ammette che l'organizzazione per cui lavora potrebbe essere stata compromessa senza che loro ne siano ancora a conoscenza, mentre l'84% ritiene che ciò sia quantomeno possibile. Allo stesso tempo, quasi tutti gli analisti SOC (il 97%) temono di perdere un evento di sicurezza rilevante perché sepolto sotto una valanga di avvisi, mentre quasi la metà (il 46%) se ne preoccupa ogni giorno.

È evidente che gli analisti SOC hanno un problema di fiducia. Questi due risultati sollevano una domanda: quanto è sicuro il team SOC nel sapere quando e dove un aggressore ha compromesso l'organizzazione nel momento stesso in cui viene compromessa? Questa ricerca suggerisce la necessità di un Indice di Fiducia nella Sicurezza (SCI) che valuti la visibilità delle minacce, l'accuratezza del rilevamento e l'efficacia del carico di lavoro degli analisti.

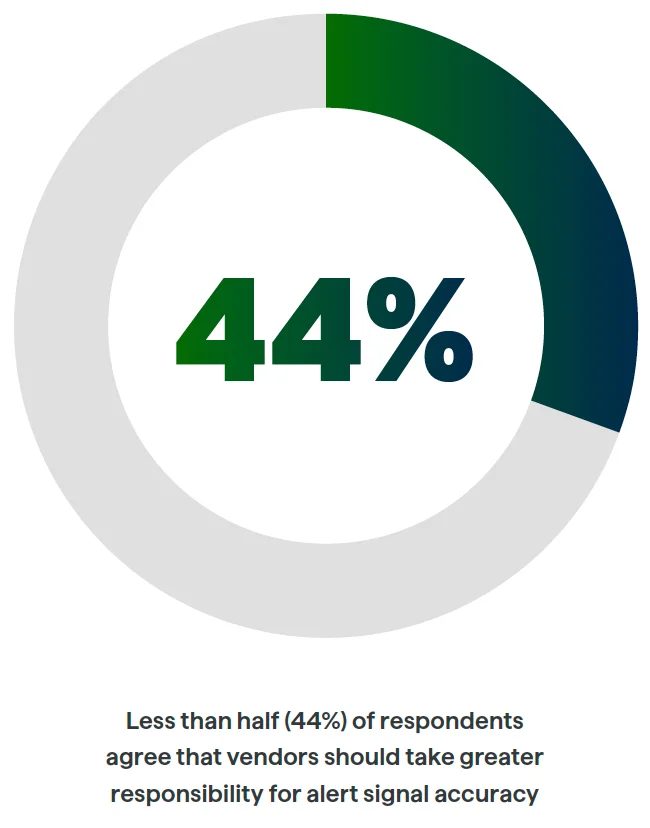

Se esistesse un indice di affidabilità della sicurezza, forse le organizzazioni chiederebbero ai propri fornitori una maggiore responsabilità in termini di visibilità delle superfici di attacco, accuratezza dei rilevamenti e produttività degli analisti. Non siamo ancora a quel punto, perché meno della metà (44%) degli intervistati concorda sul fatto che i fornitori dovrebbero assumersi una maggiore responsabilità per l'accuratezza dei segnali di allarme, mentre il 41% ritiene che il sovraccarico di allarmi sia la norma perché i fornitori temono di non segnalare qualcosa che potrebbe rivelarsi importante.

Meno della metà (40%) degli analisti dichiara di essere stanca dei fornitori che vendono nuovi prodotti che aumentano il volume degli avvisi anziché migliorare l'efficacia nella lotta alle minacce. Una percentuale simile (39%) sostiene che gli strumenti utilizzati aumentano il carico di lavoro anziché ridurlo.

Tuttavia, la colpa non è solo dei fornitori: occorre rivalutare l'intero processo decisionale. Quasi due su cinque (38%) sostengono che gli strumenti di sicurezza vengono spesso acquistati più che altro per soddisfare i requisiti di conformità. E quasi la metà (47%) vorrebbe che gli altri membri del team IT li consultassero prima di investire in nuovi prodotti. Tra gli analisti che stanno valutando di lasciare il proprio ruolo o lo stanno già lasciando, un terzo (34%) sostiene di non disporre degli strumenti necessari per proteggere la propria organizzazione. L'intero settore deve smettere di ripetere gli stessi errori e acquistare strumenti che ostacolano il lavoro degli analisti e aumentano il loro carico di lavoro.

Conclusione

In questo rapporto abbiamo visto come una "spirale di eccessi" stia minacciando di sopraffare gli analisti SOC. Mentre gli autori delle minacce hanno a disposizione una superficie di attacco sempre più ampia e un numero crescente di tecniche per colpire, i difensori devono lottare con un eccessivo rumore di allarmi e la complessità IT. Di conseguenza, passano ore a smistare gli allarmi e corrono comunque il rischio di non individuare attacchi legittimi in mezzo al rumore.

Sebbene molti analisti ritengano che i loro strumenti siano efficaci, ammettono anche l'esistenza di gravi lacune in termini di visibilità. La maggior parte di essi sostiene addirittura di non essersi probabilmente accorta di alcuna violazione. Questa situazione non può continuare. Molti danno la colpa ai fornitori di tecnologia o alla mancanza di consultazione con i team di sicurezza prima dell'acquisto degli strumenti. Lo stress e la demotivazione che ne derivano stanno spingendo molti a ripensare alla propria carriera, il che potrebbe avere un impatto devastante a lungo termine.

Le organizzazioni devono concentrarsi sugli aspetti che possono controllare. Ciò non include la superficie di attacco informatico aziendale, che continuerà a crescere man mano che gli investimenti digitali vengono sfruttati per promuovere la produttività, l'innovazione e l'efficienza. Né i team SOC possono affrontare il panorama delle minacce in forte espansione: gli aggressori cercheranno sempre nuovi modi per superare in astuzia i difensori.

Tuttavia, ciò che le organizzazioni possono controllare sono le sfide relative ai segnali e al burnout che attualmente interessano gli analisti SOC. È giunto il momento di riconoscere che una sicurezza efficace nel SOC non significa semplicemente rilevare possibili eventi di minaccia, ma rilevare con precisione e dare priorità agli attacchi reali. Ecco perché le organizzazioni devono esigere chiarezza dei segnali dai propri fornitori di sicurezza. Più efficace è il segnale di attacco, più il SOC diventa resiliente, efficiente ed efficace dal punto di vista informatico.

Vectra AI

Negli ultimi dieci anni, la difesa della sicurezza informatica si è concentrata su ciò che è noto. Le metodologie di rilevamento delle minacce relative a persone, processi e tecnologie si sono basate in larga misura su firme, anomalie e regole per individuare e impedire ai criminali informatici di infiltrarsi nell'organizzazione e sottrarre dati. Il problema di questo approccio è che non funziona più. Con il passaggio delle aziende adcloud ibridi ecloud , che adottano identità digitali, catene di fornitura digitali ed ecosistemi, i responsabili della sicurezza, del rischio e della conformità, gli architetti e gli analisti si trovano continuamente ad affrontare nuove sfide. Maggiori superfici di attacco che gli aggressori possono sfruttare e infiltrarsi. Maggiori metodi che gli aggressori possono utilizzare per eludere le difese e progredire lateralmente. Maggiori rumori, complessità e cloud e incidenti cloud ibrido.

Chiamiamo questo fenomeno "spirale dell'aumento" e, man mano che le organizzazioni trasferiscono un numero sempre maggiore di applicazioni e dati sul cloud, la spirale diventa più grande e accelera più rapidamente, creando ulteriori sfide per i team SOC. In questa spirale dell'aumento, il rilevamento delle minacce e la risposta sono diventati più complessi e meno efficaci. Il fatto è che esistono semplicemente troppi strumenti disparati e isolati che creano un rumore di rilevamento eccessivo per un analista SOC. A peggiorare le cose, gli aggressori traggono vantaggio dal rumore perché rende loro più facile infiltrarsi in un'organizzazione, mimetizzarsi e progredire senza essere visti. La misura dell'efficacia di uno strumento di sicurezza NON è il fatto che esso rilevi e segnali un possibile evento di minaccia. Questo non fa altro che sopraffare gli analisti e metterli a rischio di perdere qualcosa di importante.

I team SOC dedicano una quantità eccessiva di tempo a compiti manuali banali come la manutenzione delle firme, la messa a punto delle regole di rilevamento e lo smistamento di centinaia, se non migliaia, di avvisi al giorno, solo per scoprire di aver trascorso ore a inseguire falsi positivi dopo falsi positivi, mentre gli attacchi reali passano inosservati. Questo sistema è difettoso. L'approccio odierno al rilevamento e alla risposta alle minacce non è semplicemente sostenibile. Gli analisti sono costretti a coprire una superficie di attacco sempre più ampia, con strumenti di sicurezza che generano un volume crescente di avvisi imprecisi.

Tuttavia, con l'espansione e l'evoluzione del panorama delle minacce, ai team di sicurezza vengono venduti sempre più strumenti di rilevamento delle minacce, creando più rumore e facilitando attacchi più invisibili, con conseguente aumento delle violazioni, quindi vengono implementati più strumenti, creando ancora più rumore, e il circolo vizioso continua. Come settore, non possiamo continuare a fare ciò che abbiamo sempre fatto, commettendo gli stessi errori e alimentando la stessa spirale. Se vogliamo rompere questa spirale, dobbiamo fornire ai team SOC l'unica cosa che continua a mancare loro: il segnale. Quando si tratta di rompere la spirale del "di più", l'unica cosa di cui la sicurezza ha bisogno è un segnale più efficace. È ora che i fornitori di sicurezza siano ritenuti responsabili dell'efficacia del loro segnale.

La chiarezza del segnale è la differenza tra il tempo dedicato alle attività manuali e banali e quello dedicato all'analisi e alla risposta agli attacchi reali. Riteniamo che il fornitore che offre il segnale più accurato si guadagnerà la fiducia e la sicurezza del team SOC. Più efficace è il segnale di minaccia, più il SOC diventa resiliente, efficiente ed efficace dal punto di vista informatico.

L'approccio attuale al rilevamento e alla risposta alle minacce non è semplicemente sostenibile. Gli analisti sono costretti a coprire una superficie di attacco sempre più ampia, con strumenti di sicurezza che generano un volume crescente di avvisi imprecisi.

Informazioni su Vectra AI

Vectra AI leader nel rilevamento e nella risposta alle minacce basati sull'intelligenza artificiale percloud ibride ecloud . Solo Vectra AI offre Vectra AI la telemetria degli attacchi ibridi su cloud pubblico, SaaS, identità e reti in un'unica piattaforma. La Vectra AI con Attack Signal Intelligence™ brevettata consente ai team di sicurezza di dare rapidamente priorità, indagare e rispondere agli attacchi informatici più avanzati e urgenti nel loro ambiente ibrido. Vectra AI 35 brevetti nel rilevamento delle minacce basato sull'intelligenza artificiale ed è il fornitore più citato da MITRE D3FEND. Le organizzazioni di tutto il mondo si affidano alla Vectra AI e ai servizi MDR per muoversi alla velocità e alla scala degli aggressori ibridi. Per ulteriori informazioni, visitare il sito www.vectra.ai.

Metodologia

Il presente rapporto si basa su uno studio condotto tra marzo e aprile 2023 su incarico di Vectra e realizzato da Sapio Research. Sapio ha intervistato 2.000 analisti di sicurezza IT che lavorano in organizzazioni con più di 1.000 dipendenti negli Stati Uniti (200), Regno Unito (200), Francia (200), Germania (200), Italia (200), Spagna (200), Svezia (200), Paesi Bassi (200), Australia e Nuova Zelanda (200) e Arabia Saudita ed Emirati Arabi Uniti (200).