Rapporto di ricerca

Rapporto di ricerca sui responsabili della sicurezza: adeguati allo scopo o in ritardo rispetto alle tendenze?

Il genio è uscito dalla lampada. Gli esperti ritengono che la pandemia di COVID-19 abbia spinto molte aziende oltre un "punto di svolta tecnologico" che ha accelerato la digitalizzazione di diversi anni.

Punti salienti di questo documento:

- L'83% ritiene che gli approcci tradizionali non proteggano dalle minacce moderne e che sia necessario cambiare strategia quando si tratta di affrontare gli aggressori.

- Il 79% dei responsabili delle decisioni in materia di sicurezza ha acquistato strumenti che non hanno mantenuto le promesse, citando come motivi la scarsa integrazione, l'incapacità di rilevare gli attacchi moderni e la mancanza di visibilità.

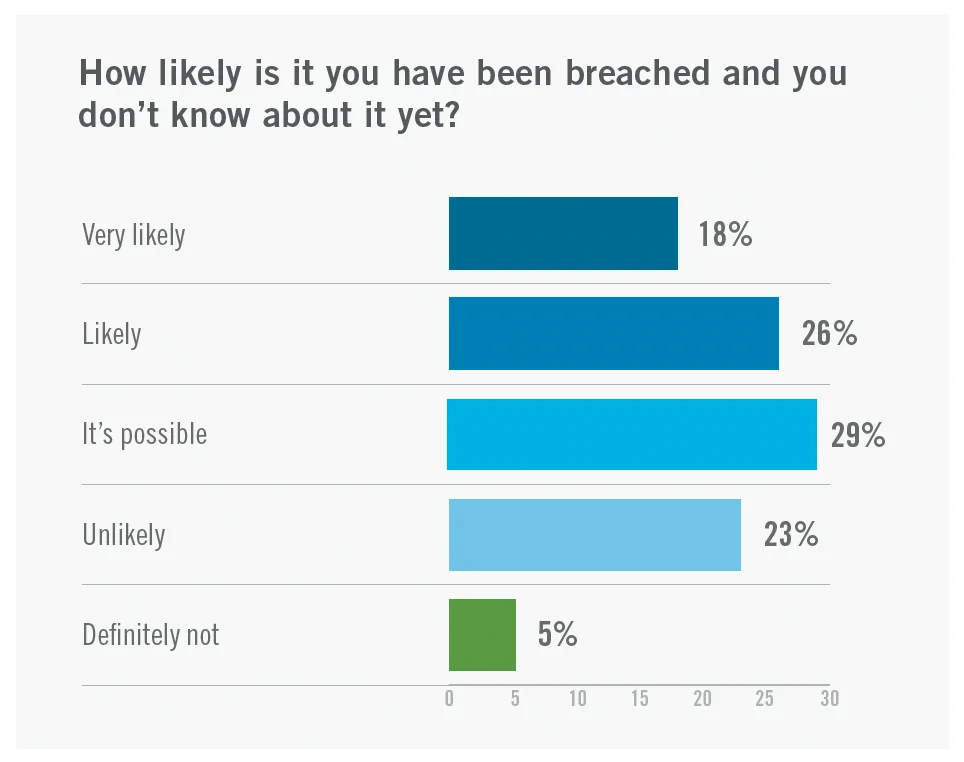

- Il 72% ritiene di aver subito una violazione senza saperlo; un terzo (43%) ritiene che ciò sia "probabile".

- L'87% degli intervistati afferma che i recenti attacchi di alto profilo hanno portato il consiglio di amministrazione a prestare maggiore attenzione alla sicurezza informatica.

Adatto allo scopo o in ritardo rispetto ai tempi?

Scopri come le organizzazioni odierne stanno affrontando le complesse minacce informatiche moderne

Sintesi

Il genio è uscito dalla lampada. Gli esperti ritengono che nel corso del 2020 molte aziende siano state spinte oltre un "punto di svolta tecnologico" che ha accelerato la digitalizzazione di diversi anni. Le aziende cambieranno per sempre in meglio. Ma ci sono anche cattive notizie. La stessa trasformazione digitale che sta alimentando l'innovazione sta anche ampliando la superficie di attacco. Dalla rapida proliferazione del cloud crescente adozione di microservizi, DevOps e API, si stanno aprendo nuove opportunità di cui gli autori delle minacce possono approfittare. E lo stanno facendo come mai prima d'ora.

La stessa trasformazione digitale che sta alimentando l'innovazione sta anche ampliando la superficie di attacco.

Gli account Microsoft 365 compromessi rappresentano oggi la principale minaccia alla sicurezza nel cloud, con un aumento del 98% delle credenziali compromesse tra il 2018 e il 2020. Gli ambienti cloud presentano numerosi punti ciechi, spesso configurati in modo errato, che offrono ulteriori opportunità agli autori delle minacce. Inoltre, nel 2020 il ransomware ha registrato un aumento del 150% rispetto all'anno precedente, con un raddoppio dell'importo medio delle estorsioni.

Questo è importante perché le violazioni possono causare danni su larga scala. Possono interrompere le operazioni, danneggiare le catene di approvvigionamento, distruggere la fiducia dei clienti ed esporre le aziende a sanzioni normative. Inoltre, oggi gli attacchi informatici costano molto: la cifra media per incidente è stimata in 4,2 milioni di dollari (3 milioni di sterline). Gli attacchi ransomware che provocano il furto di dati e lunghe interruzioni operative possono finire per costare molto di più. Alcune aziende hanno segnalato perdite per decine di milioni di sterline. Non sorprende che la sicurezza informatica sia ormai una questione di livello dirigenziale.

Sfortunatamente per i CISO, i vecchi metodi di difesa dagli attacchi non sono più così efficaci. Che si tratti di sfruttamento del sistema, phishing, utilizzo di account rubati o aggiramento dell'autenticazione a più fattori (MFA), c'è sempre un modo per entrare. E una volta dentro, i criminali informatici sono maestri nel rimanere nascosti: innovano costantemente, quindi la sicurezza informatica deve evolversi continuamente per stare al passo.

Per saperne di più su come i responsabili della sicurezza stanno affrontando queste minacce dinamiche, Vectra ha incaricato Sapio Research di intervistare 1800 responsabili delle decisioni in materia di sicurezza IT che lavorano in organizzazioni con più di 1.000 dipendenti in Francia, Italia, Spagna, Germania, Svezia, Arabia Saudita e Stati Uniti, e con più di 500 dipendenti nei Paesi Bassi, in Australia e in Nuova Zelanda.

Gli attacchi ransomware che causano il furto di dati e lunghe interruzioni operative possono finire per costare molto di più dei 4,2 milioni di dollari (3 milioni di sterline) stimati.

In questo rapporto riveleremo che:

- È ora di cambiare le regole del gioco quando si tratta di affrontare gli aggressori. Il settore della sicurezza non riesce a stare al passo con le tattiche, le tecniche e le procedure (TTP) dei criminali informatici, rendendo più difficile che mai proteggersi dalle minacce moderne.

- Il tradizionale approccio incentrato sulla prevenzione mette a rischio le organizzazioni. Gli strumenti e il modo di pensare tradizionali rappresentano un ostacolo nel nuovo panorama delle minacce. Tuttavia, molti continuano a investire eccessivamente in strategie di prevenzione destinate al fallimento, che falliscono silenziosamente e li espongono al rischio di violazioni.

- I responsabili della sicurezza devono informare il consiglio di amministrazione. Il consiglio di amministrazione sta prendendo coscienza dei rischi rappresentati dagli attacchi informatici, ma non è composto da esperti. I responsabili della sicurezza devono trovare modi più efficaci per comunicare i rischi e informare su come mitigarli al meglio.

- Le autorità di regolamentazione stanno contribuendo agli sforzi in materia di sicurezza informatica. I responsabili della sicurezza sono fiduciosi che le autorità di regolamentazione stiano creando una legislazione efficace, ma in definitiva sono la mentalità da hacker e la rapidità di rilevamento e risposta a offrire le migliori possibilità.

Statistiche chiave:

- L'83% ritiene che gli approcci tradizionali non proteggano dalle minacce moderne e che sia necessario cambiare strategia quando si tratta di affrontare gli aggressori.

- Il 79% dei responsabili delle decisioni in materia di sicurezza ha acquistato strumenti che non hanno mantenuto le promesse, citando come motivi la scarsa integrazione, l'incapacità di rilevare gli attacchi moderni e la mancanza di visibilità.

- Il 72% ritiene di aver subito una violazione senza saperlo, mentre il 43% ritiene che ciò sia "probabile".

- L'87% degli intervistati afferma che i recenti attacchi di alto profilo hanno portato il consiglio di amministrazione a prestare maggiore attenzione alla sicurezza informatica.

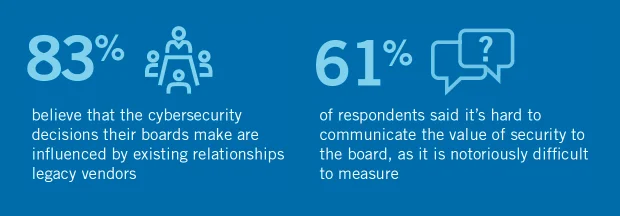

- L'83% afferma che le decisioni del consiglio di amministrazione in materia di sicurezza sono influenzate dai rapporti esistenti con i fornitori di sicurezza e IT tradizionali.

La trasformazione digitale sta guidando il cambiamento a un ritmo sempre più rapido. Tuttavia, le aziende non sono le uniche a innovare. Anche i criminali informatici lo fanno. Con l'evolversi del panorama delle minacce, le difese tradizionali diventano sempre più inefficaci. Le organizzazioni hanno bisogno di strumenti moderni che facciano luce sui punti ciechi per garantire visibilità dal cloud locale. Hanno bisogno di responsabili della sicurezza in grado di parlare il linguaggio del rischio aziendale. Consigli di amministrazione disposti ad ascoltare. E una strategia tecnologica basata sulla consapevolezza che non è "se", ma "quando" si verificherà una violazione. Tim Wade, Vice CTO, Vectra AI

È ora di cambiare le regole del gioco quando si tratta di affrontare gli aggressori

La corsa agli armamenti nel campo della sicurezza informatica richiede una costante innovazione da entrambe le parti. Un'economia del crimine informatico che vale trilioni ogni anno fornisce un ambiente fertile per la diffusione e lo sviluppo di nuove tecniche, tattiche e procedure (TTP). Come sta affrontando il settore la sfida di difendersi da questo obiettivo in continua evoluzione?

Molti intervistati ritengono che il settore sia in ritardo. Più di otto su dieci (83%) hanno giustamente riconosciuto che gli approcci tradizionali non proteggono dalle minacce moderne e che è necessario "cambiare le regole del gioco quando si tratta di affrontare gli aggressori". Ciò è confermato dal fatto che il 71% ritiene che i criminali informatici stiano superando gli strumenti attuali e che l'innovazione in materia di sicurezza sia in ritardo di anni rispetto a quella degli hacker. Un ulteriore 71% ritiene che le linee guida, le politiche e gli strumenti di sicurezza non riescano a stare al passo con le TTP degli autori delle minacce.

Non sorprende che oltre tre quarti (79%) dei responsabili della sicurezza abbiano dichiarato di aver acquistato strumenti che non hanno mantenuto le promesse, con l'incapacità di rilevare gli attacchi moderni, la prevenzione solo delle minacce di basso livello e la scarsa integrazione con altri strumenti come motivi principali.

I tre motivi principali per cui gli strumenti di sicurezza non mantengono le promesse:

- Incapacità di rilevare gli attacchi moderni

- Solo minacce di basso livello prevenute

- Scarsa integrazione con altri strumenti

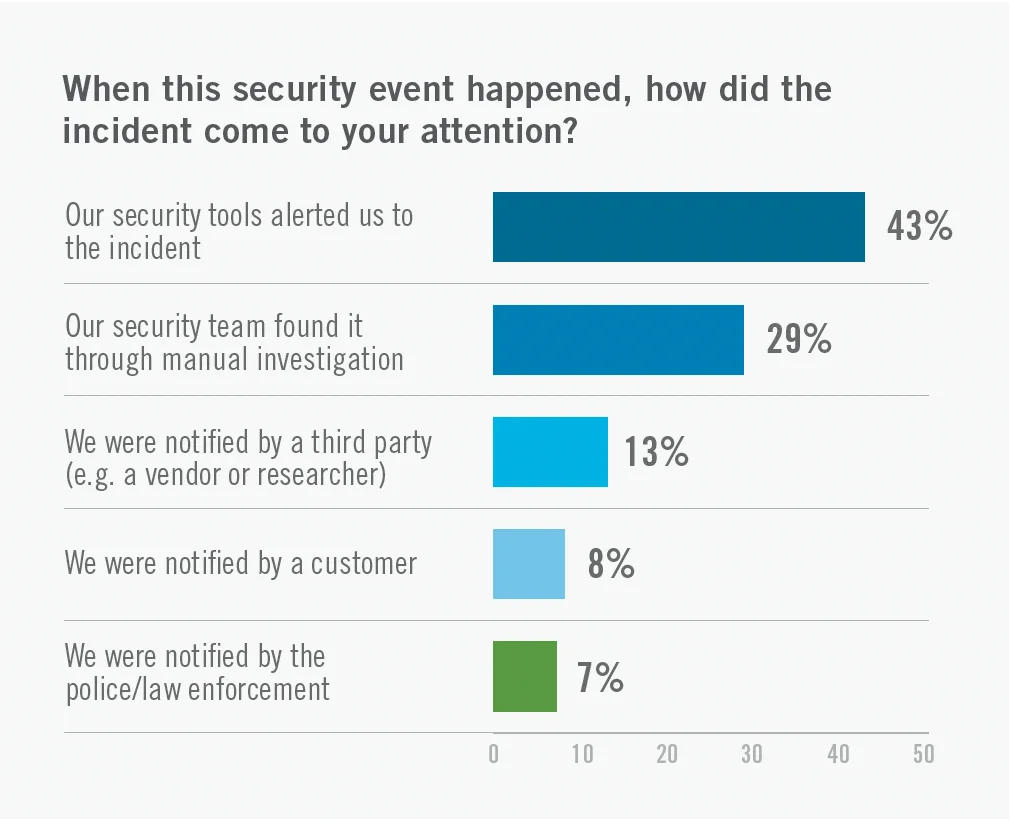

Nonostante queste sfide, si stanno compiendo progressi. Tra il 74% degli intervistati che ha subito un evento che ha richiesto una risposta significativa, il 43% è stato avvisato del problema dai propri strumenti di sicurezza. Si tratta di uno sviluppo positivo. Nel 2015, una ricerca indicava che il 70% degli incidenti di violazione era stato scoperto da terzi. Quindi, gli strumenti di rilevamento e risposta stanno funzionando meglio. Ma è anche vero che ciò che funzionava ieri potrebbe non funzionare oggi.

Il panorama delle minacce è dinamico e volatile, quindi è giusto assumere un atteggiamento di "presunta violazione". Non esiste una protezione totale. Se oggi un autore di minacce determinato vuole entrare nella vostra rete, di solito ci riesce. Ci sono semplicemente troppi vettori di attacco di cui può approfittare e troppe risorse potenzialmente non gestite e poco protette da prendere di mira. Ha il vantaggio di poter contare sui progressi nel campo malware, degli strumenti automatizzati e dei modelli "as-a-service", che hanno aperto le porte anche ai principianti della tecnologia. Ecco perché è fondamentale cercare gli aggressori nascosti nelle vostre reti per trovare gli aghi nel pagliaio". Tim Wade, Vice CTO, Vectra AI

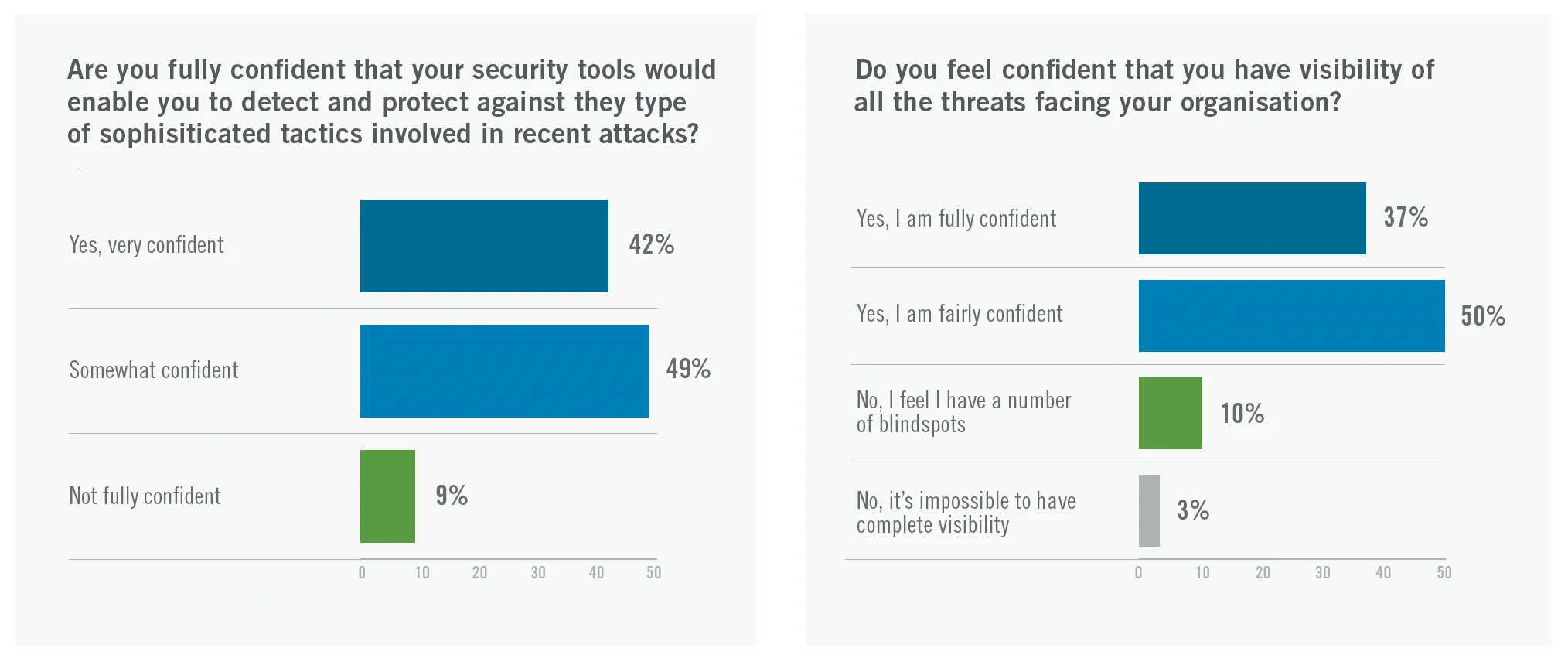

Inoltre, oltre due quinti (42%) degli intervistati hanno dichiarato di essere molto fiduciosi che il proprio portafoglio di strumenti sia in grado di rilevare e proteggere dalle minacce utilizzate negli attacchi a Kaseya, SolarWinds e JBS. Un ulteriore 37% ha dichiarato di essere pienamente fiducioso di avere visibilità su tutte le minacce che la propria organizzazione deve affrontare.

Il tradizionale approccio incentrato sulla prevenzione mette a rischio le organizzazioni

Recentemente sono stati compiuti progressi nei metodi di attacco che consentono agli aggressori di aggirare con relativa facilità le tecnologie di prevenzione, come l'autenticazione a più fattori. Tuttavia, continua a prevalere il vecchio modo di pensare incentrato sulla prevenzione. Sebbene le organizzazioni debbano continuare ad adottare misure preventive come l'abilitazione dell'autenticazione a più fattori, queste non sono sufficienti se prese isolatamente.

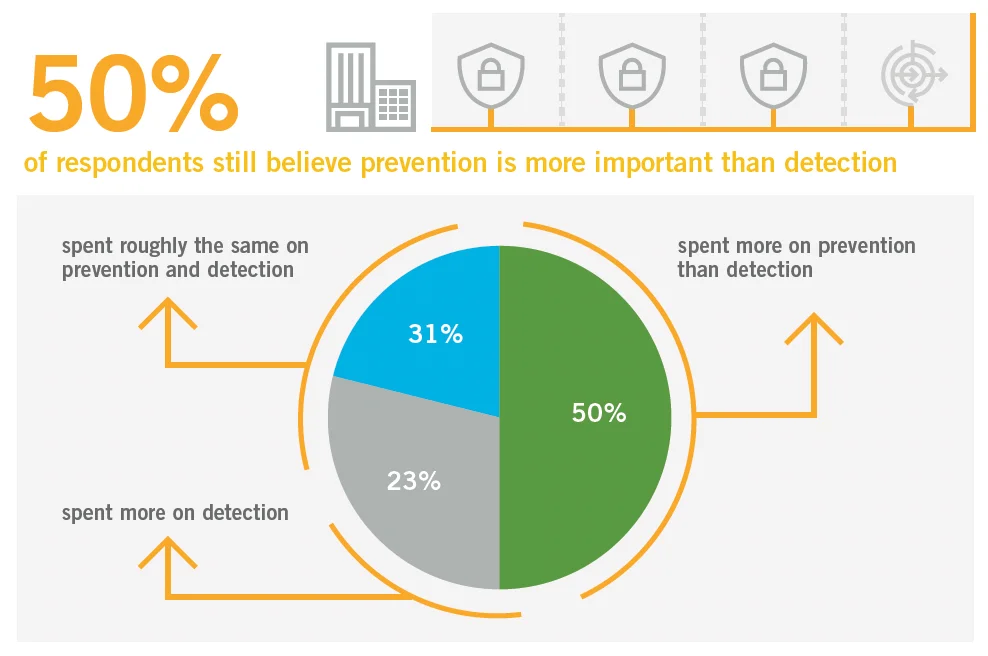

L'opinione comune rimane quella secondo cui se un hacker riesce ad accedere alla rete aziendale, l'azienda ha già perso. Di conseguenza, il 50% degli intervistati ha dichiarato di spendere di più per la prevenzione che per il rilevamento, mentre solo un quinto (22%) spende di più per il rilevamento e meno di un terzo (29%) spende all'incirca lo stesso.

Questo è un tipico esempio di mentalità tradizionale potenzialmente dannosa. Una strategia di prevenzione efficace al 100% nell'attuale panorama delle minacce è quasi impossibile. I criminali informatici hanno semplicemente troppi modi per ottenere l'accesso: dallo sfruttamento delle vulnerabilità all'ingegneria sociale. L'uso di credenziali rubate o ottenute con la forza bruta e il facile aggiramento dell'autenticazione a più fattori (MFA) fanno sì che potrebbero non far scattare alcunmalware . Una volta entrati nelle reti, possono quindi utilizzare strumenti e tecniche legittimi per rimanere nascosti.

Tuttavia, la maggior parte degli intervistati è consapevole che la prevenzione non può essere efficace al 100%. Oltre due terzi (72%) degli intervistati ritiene di aver subito una violazione senza saperlo, e il 43% di questi ritiene che ciò sia probabile. Inoltre, il 62% degli intervistati ritiene che la sicurezza preventiva tradizionale stia diventando obsoleta, poiché gli hacker hanno accesso a tali strumenti e possono quindi escogitare modi per aggirarli. Ciò suggerisce che si sta verificando un importante cambiamento di mentalità.

I responsabili della sicurezza devono informare il consiglio di amministrazione sulle minacce moderne

Non è solo il modo di pensare tradizionale dei reparti di sicurezza a esporre i team a potenziali rischi. Anche il tradizionale approccio top-down e la cultura aziendale possono avere un impatto negativo. L'83% degli intervistati ritiene che le decisioni in materia di sicurezza informatica prese dai propri consigli di amministrazione siano influenzate dai rapporti esistenti con i fornitori tradizionali. Oltre la metà (54%) ritiene che il consiglio di amministrazione sia in ritardo di un decennio per quanto riguarda le discussioni sulla sicurezza.

Anche i tradizionali modi di pensare dall'alto verso il basso e la cultura aziendale possono avere un impatto negativo.

Ciò evidenzia l'urgente necessità per i team di sicurezza di informare il consiglio di amministrazione sulle nuove minacce che l'organizzazione deve affrontare e sulle strategie di difesa più efficaci. Tuttavia, ciò potrebbe rappresentare una sfida. Quasi due terzi (61%) degli intervistati ha affermato che è difficile comunicare al consiglio di amministrazione il valore della sicurezza, poiché è notoriamente difficile da misurare. Ciò suggerisce che la comunicazione tra il consiglio di amministrazione e i team di sicurezza continua a rappresentare una sfida.

Oltre la metà (54%) ritiene che il consiglio di amministrazione sia in ritardo di un decennio per quanto riguarda le discussioni sulla sicurezza.

Sebbene sia certamente vero che comunicare e misurare il valore della sicurezza non sia sempre semplice, è possibile misurare specifiche capacità di sicurezza. Per farlo nel modo più efficace, i responsabili della sicurezza devono sempre cercare di allineare i propri parametri agli obiettivi aziendali, quantificati in modo basato sul rischio che abbia un impatto significativo. In caso contrario, è probabile che il consiglio di amministrazione non stanzi fondi importanti per le nuove tecnologie.

Tuttavia, ci sono segnali che indicano che le cose potrebbero cambiare, grazie alla maggiore esposizione mediatica. Circa l'87% degli intervistati ha affermato che i recenti attacchi di alto profilo hanno fatto sì che il consiglio di amministrazione inizi a prestare la dovuta attenzione alla sicurezza informatica.

Il 92% degli intervistati è grato per la guida fornita da queste organizzazioni nell'aiutarli a distinguere i fornitori validi da quelli mediocri.

Fortunatamente, l'esperienza dei partner di canale si sta rivelando preziosa nel contrastare l'impatto negativo degli atteggiamenti tradizionali del consiglio di amministrazione. Circa il 92% degli intervistati è grato per la guida fornita da queste organizzazioni nell'aiutarli a distinguere i fornitori validi da quelli mediocri. Le organizzazioni di canale offrono ai clienti nuove opportunità di esplorare diversi tipi di tecnologia, utilizzando le loro relazioni commerciali per organizzare demo anticipate e prove di concetto. I loro team sono generalmente ben formati e altamente motivati, apportando competenze aggiuntive in un momento in cui i team interni di sicurezza informatica delle aziende stanno lottando sotto il peso della carenza di competenze.

Nonostante la complessità della legislazione, le autorità di regolamentazione sono sulla strada giusta.

A seconda del tipo di organizzazione per cui lavorano, il ruolo dei professionisti della sicurezza informatica può essere fortemente influenzato da una complessa serie di mandati normativi e legislativi che si sovrappongono. Secondo i dati della Conferenza delle Nazioni Unite sul commercio e lo sviluppo (UNCTAD), 156 paesi (80%) hanno promulgato una qualche forma di legislazione in materia di sicurezza informatica. Tuttavia, in assenza di leggi internazionali generali attualmente in vigore, i professionisti della sicurezza devono attenersi a norme e regolamenti diversi nelle varie regioni, rendendo la conformità a livello mondiale un compito arduo.

Più recentemente, il Regolamento generale sulla protezione dei dati (GDPR) dell'UE ha aumentato notevolmente la posta in gioco per le violazioni dei dati, sanzionando le aziende inadempienti con multe potenzialmente astronomiche. Inoltre, la direttiva UE sulla sicurezza delle reti e dell'informazione (NIS), attualmente in fase di revisione, stabilisce nuovi requisiti minimi per gli "operatori di servizi essenziali" in vari settori. Sebbene incentrato sull'UE, il GDPR in particolare è stato implementato per salvaguardare i dati dei cittadini e dei residenti dell'UE ovunque siano archiviati, il che significa che ha implicazioni globali per le organizzazioni internazionali.

Tuttavia, esiste un ampio sostegno globale nei confronti delle autorità di regolamentazione e dei legislatori in materia di sicurezza informatica. Più di tre quarti (76%) ritiene che le autorità di regolamentazione abbiano una comprensione sufficientemente approfondita della realtà "in prima linea" per poter redigere leggi destinate ai professionisti della sicurezza informatica. Un ulteriore 65% ritiene che, in qualità di esperti, i legislatori siano ben preparati per prendere decisioni in materia di normative relative alla sicurezza informatica. Il consenso sembra quindi essere che, sebbene le leggi sulla sicurezza informatica siano difficili da attuare e da rispettare, attualmente le persone più adatte a prendere queste decisioni sono al posto giusto.

La maggior parte degli intervistati nella maggior parte dei paesi aveva letto le linee guida regionali specifiche su cui abbiamo chiesto loro un parere. Ciò suggerisce che, per molti, queste istruzioni forniscono tutto ciò di cui i professionisti della sicurezza informatica hanno bisogno per migliorare il rilevamento e la risposta alle minacce. Il 57% ha concordato sul fatto che "seguire queste linee guida ci aiuterà a proteggerci dalla maggior parte delle minacce", mentre oltre la metà ha anche concordato sul fatto che "contribuiscono a incoraggiare le migliori pratiche" e "ci proteggono dalle minacce moderne" (entrambi il 55%).

Conclusione

Gli approcci alla sicurezza tradizionali, incentrati sulla prevenzione, offrono agli aggressori un vantaggio quando si tratta di minacce moderne e complesse. Non esistono soluzioni miracolose in materia di sicurezza. Tutto è fallibile. Gli aggressori hanno accesso agli strumenti. Possono testare e vedere cosa è possibile ottenere e cosa no. Alla fine, avranno successo. Come settore, dobbiamo spostare l'attenzione sulla creazione di programmi basati sulla resilienza.

La resilienza deve iniziare con l'atteggiamento giusto. Presupponete che ci sia stata una violazione. Quindi, la maggioranza dei professionisti della sicurezza informatica a livello globale che ritiene di aver già subito una violazione senza saperlo è sulla strada giusta. Semplicemente, non possono più fare affidamento sui tradizionali strumenti basati sulla prevenzione e sui contributi obsoleti del consiglio di amministrazione.

Tuttavia, accettando questa evoluzione nella strategia, i CISO possono creare le condizioni giuste per una gestione efficace dei rischi informatici. Comprendere che le minacce possono sfuggire al controllo non significa ammettere la sconfitta, tutt'altro. Il nuovo approccio dovrebbe consistere nel fare tutto il possibile per impedire agli hacker di entrare, ma poi disporre degli strumenti per individuare comportamenti sospetti nel caso in cui riuscissero a sfuggire alla rete. Agendo in modo efficace, le organizzazioni a livello globale possono rilevare e contenere gli incidenti prima ancora che abbiano la possibilità di trasformarsi in qualcosa di più grave.

Tutto è contenibile fino a quando un aggressore non raggiunge il suo obiettivo. Ma gli addetti alla risposta agli incidenti non possono lavorare nel vuoto. Hanno bisogno degli strumenti giusti per massimizzare la produttività degli analisti e aiutare a individuare l'ago nel pagliaio degli aghi.

Come Vectra può aiutarti

La nostra piattaforma leader nel rilevamento e nella risposta alle minacce aiuta le organizzazioni a evitare di finire sui giornali, individuando e neutralizzando gli aggressori prima che possano causare danni. Come facciamo? Adottando un approccio cloud dall'intelligenza artificiale, che supporta i team del Security Operations Centre (SOC) consentendo loro di dare priorità agli eventi sulla base di valutazioni accurate delle minacce.

La piattaforma Vectra AI accelera il rilevamento e l'analisi delle minacce utilizzando algoritmi ML intelligenti per arricchire i metadati cloud di rete che raccoglie e archivia con il contesto giusto. È proprio questo contesto che consente agli analisti SOC di rilevare, individuare e analizzare minacce note e sconosciute in tempo reale. Il risultato? Una sicurezza proattiva che consente alla tua organizzazione di sfruttare al meglio le risorse umane e tecnologiche per ridurre al minimo i rischi informatici. Ti aspetta un mondo digitale più sicuro e protetto.