1. Chi è DarkSide?

DarkSide era un gruppo di ransomware as a service (RaaS) a pagamento. Il gruppo DarkSide RaaS è attivo e coinvolto in attacchi informatici almeno dall'agosto 2020. Gli hacker assumevano DarkSide per estorcere il massimo riscatto possibile a un'organizzazione dopo aver dimostrato a DarkSide di aver stabilito un accesso persistente a un obiettivo. Da lì, DarkSide utilizzava l'accesso per distribuire il ransomware.

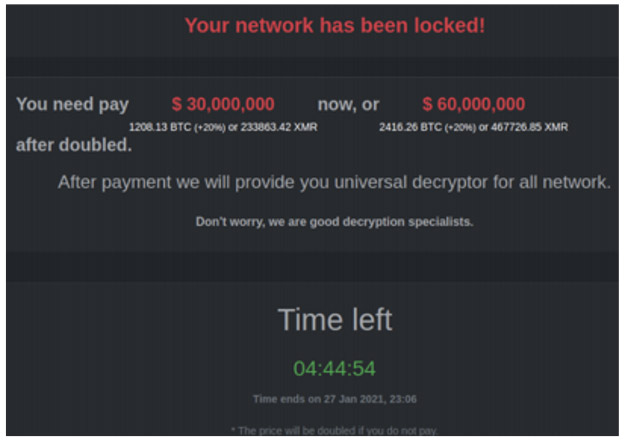

DarkSide, come molti altri gruppi RaaS, utilizzava un approccio a doppio riscatto. Innanzitutto vendevano la chiave di crittografia, poi richiedevano un riscatto all'organizzazione per i dati rubati, pena la loro distruzione.

2. Qual è il modello di business del ransomware DarkSide?

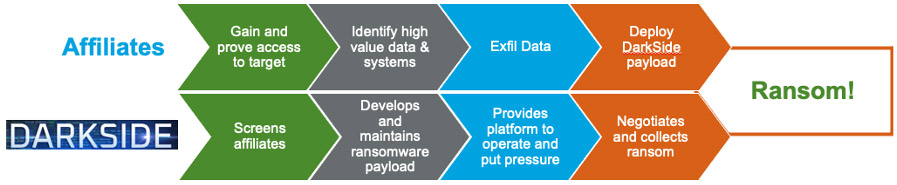

DarkSide gestisce un programma di affiliazione in cui gli operatori di ransomware forniscono malware di crittografia a terzi. Ogni affiliato riceve una versione del codice con il proprio ID univoco incorporato. Per ogni vittima che paga un riscatto, l'affiliato condivide una percentuale del pagamento (generalmente circa il 30%) con l'operatore del ransomware.

3. Quali sono i metodi di attacco del ransomware DarkSide?

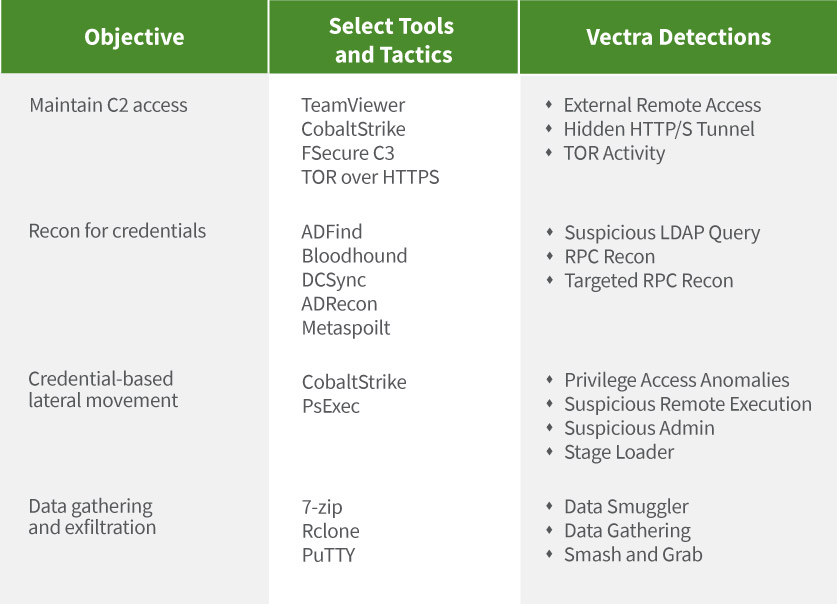

I gruppi RaaS, tra cui DarkSide, non si infiltrano nelle organizzazioni. Gli hacker devono invece dimostrare di aver ottenuto l'accesso a un'organizzazione e il gruppo RaaS utilizzerebbe tale accesso per mettere in atto il ransomware, eseguendo contemporaneamente una due diligence sulla polizza assicurativa contro il ransomware dei bersagli per garantire il massimo profitto. Questi gruppi utilizzano tecniche comunemente osservate durante le loro attività di messa in atto, che consentono a Vectra di rilevare il ransomware molto prima che avvenga qualsiasi crittografia.

4. In che modo il ransomware aggira gli strumenti di sicurezza standard?

5. Come individuare e fermare le bande di ransomware come DarkSide prima che si verifichi un attacco ransomware?

Sebbene DarkSide abbia presumibilmente cessato le sue attività dopo l'attacco alla Colonial Pipeline, attualmente sono attivi più di 100 gruppi RaaS e sicuramente altri sono pronti a prendere il loro posto. L'individuazione tempestiva dei comportamenti degli autori delle minacce è fondamentale per impedire che il ransomware paralizzi la vostra attività. Vectra identifica i comportamenti pre-ransomware utilizzati da DarkSide e da altri gruppi RaaS per fermare gli attacchi.

Se ritieni che la tua azienda non sia un bersaglio per il ransomware, poniti questa domanda:

- La tua azienda può permettersi di rimanere inattiva per 21 giorni?*

- La tua azienda può permettersi di impiegare 287 giorni per riprendersi da un attacco?**

- La tua azienda può permettersi di pagare un riscatto di 312.493 dollari?***

- Le vostre organizzazioni possono permettersi il danno d'immagine causato da un attacco?

Ferma subito il ransomware! Vectra ti mostra come fare.