Oggi, la quantità di traffico web crittografato è aumentata del 95% rispetto a oltre un decennio fa, e gran parte di esso si affida alla crittografia TLS per garantire comunicazioni client-server sicure. Servizi come Let's Encrypt hanno reso più accessibile ed economico l'implementazione dell'HTTPS, garantendo la nostra privacy online. Tuttavia, questa crittografia pone anche delle sfide, in particolare per i professionisti della sicurezza che lavorano per individuare i canali di comando e controllo (C2) crittografati utilizzati dai cybercriminali. In questo post del blog esploreremo l'importanza del rilevamento C2, il ruolo dell'apprendimento automatico nella sicurezza e come Vectra AI aprendo la strada al miglioramento della sicurezza online.

Il punto di vista dell'aggressore

Come aggressore, c'è la tendenza a rimanere nascosti negli ambienti ibridi odierni. Ovunque un aggressore arrivi, deve essere stabilito un canale di comando e controllo (C2) per mimetizzarsi e nascondere le proprie comunicazioni. Il MITRE ATT&CK descrive molti dei tipi comuni di canali C2, come i canali multistadio, i proxy multi-hop e il tunneling HTTPS. Questi canali sono spesso crittografati utilizzando TLS o mascherandosi come traffico HTTPS per mimetizzarsi con il traffico web (che è principalmente HTTPS) e per crittografare le comunicazioni e rendere più difficile il rilevamento.

Gli aggressori utilizzano anche ulteriori tecniche di offuscamento che rendono ancora più difficile rilevare i canali C&C. Non solo viene utilizzata la crittografia all'interno dei canali di comunicazione per ostacolare l'analisi, ma anche tecniche come il jitter (creando tempi più casuali per i beacon per impedire la ricerca di beacon regolari) e il padding.

A volte è presente anche un ulteriore livello di crittografia all'interno dei canali di comunicazione per impedire ai difensori di leggere i dati inviati, oltre a variabili temporali come il jitter di sessione per mascherare il comportamento regolare dei beacon nel tempo.

Il punto di vista del team di sicurezza

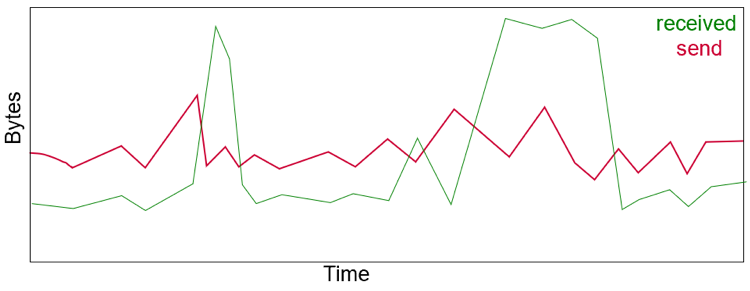

Individuare i canali C&C nel traffico Internet moderno è fondamentale per gli analisti della sicurezza. Il compito è ostacolato non solo dalla crittografia del traffico degli aggressori, ma anche dal fatto che gran parte di Internet ora funziona su traffico crittografato e utilizza WebSocket e sessioni aperte di lunga durata che possono sembrare comportamenti C&C. A tal fine, gli analisti devono esaminare non solo il traffico grezzo, ma anche i metadati di tale traffico. Il traffico di flusso può essere utile, ma l'esame delle metriche più approfondite relative a questi flussi, come gli intervalli di tempo di trasmissione, può rivelare il traffico dannoso nelle sessioni crittografate.

Fortunatamente, il motore di flusso Vectra AI offre questa profondità di analisi per ogni flusso di dati tracciato, con un campionamento granulare fino a intervalli di mezzo secondo. Ciò include metriche quali i byte inviati e ricevuti nel tempo, fornendo informazioni dettagliate sulle dinamiche di ogni interazione.

Machine Learning il rilevamento di C&C

Il percorso Vectra AI per utilizzare in modo efficace i dati nel dominio del tempo per rilevare i canali di comando e controllo ha visto l'adozione di vari approcci, con una forte attenzione alle tecniche di apprendimento automatico supervisionato. Diversi algoritmi di apprendimento automatico che lavorano in tandem offrono una visione sia grossolana che granulare dei comportamenti degli aggressori:

- Foreste casuali: composte da più alberi decisionali, le foreste casuali eccellono nel fornire telemetria a grana grossa. Monitorano finestre di serie temporali e tracciano oltre 20 caratteristiche, tra cui rapporti dati client/server, coerenza dei dati, frequenza delle interruzioni del server e durata delle sessioni.

- Reti neurali ricorrenti (RNN):le RNN consentono la rappresentazione di comportamenti temporali, in cui una sequenza influenza quella successiva, rivelando caratteristiche uniche tipiche dell'essere umano. In sostanza, le RNN imitano la memoria umana.

- Reti Deep Learning con memoria a lungo termine (LSTM): le reti LSTM sono in grado di apprendere dipendenze e relazioni temporali a lungo termine, compresa la capacità di dimenticare. Questo approccio è versatile e applicabile a vari casi d'uso, tra cui l'elaborazione del linguaggio naturale. Nel campo della sicurezza, consente di tracciare i modelli di attività rilevanti degli aggressori per periodi di tempo prolungati.

Il potere della convergenza

La convergenza di questi metodi di apprendimento automatico, ciascuno meticolosamente sviluppato e perfezionato nel corso degli anni, consente Vectra AI comprendere i comportamenti del traffico crittografato e generare avvisi altamente affidabili per il rilevamento dei comandi e dei controlli. Il successo dipende dall'attenta applicazione di questi metodi e dalla qualità dei dati di addestramento utilizzati.

Vectra AI la fortuna di poter contare su un team pluripremiato di data scientist e ricercatori nel campo della sicurezza che si dedicano allo sviluppo di algoritmi, alla selezione dei campioni e all'ottimizzazione continua degli algoritmi per garantire prestazioni ottimali.

Conclusione

Rilevare e dare priorità ai canali di comando e controllo crittografati con precisione e rumore minimo è una sfida formidabile. Va oltre le capacità di un semplice rilevatore di anomalie. Per raggiungere questo livello di sicurezza sono necessari i dati giusti, i metodi di apprendimento automatico più adatti e un team dedicato con esperienza nella creazione e nella messa a punto di modelli. Vectra AI in prima linea in questa missione, contribuendo a creare un ambiente online più sicuro per tutti.