Rilasci e aggiornamenti

Tutte le ultime Vectra AI e miglioramenti apportati Vectra AI .

Grazie! La tua richiesta è stata ricevuta!

Ops! Si è verificato un errore durante l'invio del modulo.

Chiaro

Data:

Gennaio 2026

Rilascio:

2026.1

RUX: Fornitura SaaS

Copertura

Miglioramenti al rilascio rapido

Dall'ultimo ciclo di rilascio del software sono stati apportati i seguenti miglioramenti agli algoritmi. I clienti connessi al servizio di aggiornamento di Vectra con il supporto remoto abilitato hanno già ricevuto questi miglioramenti. Tutti gli altri clienti riceveranno i seguenti miglioramenti come parte di questa versione:

- Vectra AI la transizione dei rilevamenti precedentemente forniti tramite il motore Suricata verso rilevamenti nativi eseguiti direttamente sul motore di flusso Vectra. Questo impegno costante garantisce a tutti i clienti una copertura avanzata dei comportamenti degli aggressori, senza richiedere l'attività di protocollo sospetto (SPA) o affidarsi alla logica di rilevamento basata su firme.

- Questa versione introduce ulteriori rilevamenti per Cobalt Strike, Brute Ratel e PowerShell Empire.

- Vectra AI migliorato la precisione del rilevamento Smash and Grab assicurando che i nomi di dominio di destinazione vengano aggiornati correttamente quando vengono osservati più tardi in una sessione. Questo miglioramento consente alla logica della whitelist di funzionare come previsto, riducendo gli avvisi non necessari e migliorando l'affidabilità dei rilevamenti Smash and Grab.

- Vectra AI migliorato i rilevamenti a livello di informazioni per gli strumenti di gestione e monitoraggio remoto (RMM) inserendo correttamente i dettagli del protocollo dell'applicazione nei metadati di rilevamento. Questo miglioramento fornisce un contesto più chiaro sulle pagine Host quando viene osservata un'attività RMM, migliorando la chiarezza investigativa e mantenendo al contempo un'esperienza di allerta a basso rumore e senza punteggio.

- Vectra AI perfezionato la logica del suo di rilevamento Mythic C2 per ridurre i falsi positivi, rendendo più rigorosa la valutazione dei campi dei certificati dei server. Questo aggiornamento restringe la corrispondenza dei modelli eccessivamente ampi, impedendo che domini benigni contenenti termini simili attivino avvisi e migliorando la fedeltà complessiva del rilevamento.

Nuovo rilevamento: operazione sospetta Azure - Modifica della politica di sicurezza DNS

Vectra AI introdotto un nuovo rilevamento che mette in evidenza comportamenti sospetti associati alle modifiche della registrazione del flusso di rete. Il nuovo rilevamento Azure Suspect Operation - DNS Security Policy Modification è progettato per mettere in evidenza le azioni in cui è stato osservato che un'entità ha eliminato o modificato una risorsa associata a una politica di sicurezza DNS. Ciò potrebbe disabilitare la registrazione delle query DNS o alterare in altro modo la risoluzione DNS all'interno dell'ambiente Azure. Gli autori delle minacce utilizzano questa tecnica per compromettere la registrazione ed eludere il rilevamento.

Nuovo rilevamento: operazione sospetta Azure - Registri flusso disabilitati

Vectra AI introdotto un nuovo rilevamento che evidenzia comportamenti sospetti associati alle modifiche della registrazione del flusso di rete. Il nuovo rilevamento Azure Suspect Operation - Flow Logs Disabled è progettato per evidenziare le azioni in cui è stato osservato che un'entità ha eliminato una risorsa di registrazione del flusso Azure. Ciò indica la rimozione della registrazione del flusso per una rete virtuale, una sottorete o una scheda NIC ed è una tecnica di elusione cloud ben nota sfruttata dagli aggressori per compromettere la visibilità e la verificabilità delle azioni.

Nuovo rilevamento: operazione sospetta Azure - Modifica della configurazione della sicurezza di rete

Vectra AI introdotto una nuova funzionalità di rilevamento che individua comportamenti sospetti associati a modifiche delle configurazioni di sicurezza della rete. La nuova funzionalità Azure Suspect Operation - Network Security Config Change è progettata per individuare azioni in cui un'entità crea o modifica in modo imprevisto un gruppo di sicurezza di rete Azure (NSG) o modifica una risorsa firewall Azure. Ciò potrebbe indicare un movimento laterale all'interno della rete o un tentativo di compromettere le difese.

Nuovo rilevamento: operazione sospetta su Azure - Eliminazione rischiosa

Vectra AI introdotto un nuovo sistema di rilevamento che individua comportamenti sospetti associati a cancellazioni ad alto rischio in un ambiente Azure. Il nuovo sistema di rilevamento Azure Suspect Operation - Risky Deletion è progettato per individuare azioni quali la rimozione di backup sensibili e politiche di immutabilità che gli autori delle minacce potrebbero utilizzare per eludere le difese e causare danni. Questo sistema di rilevamento rafforza la copertura contro gli autori cloud come Storm-0501 che hanno sfruttato queste tecniche in attacchi documentati.

Miglioramento del rilevamento: attività TOR Azure

Sono stati introdotti miglioramenti al modello di rilevamento delle attività TOR di Azure per ottimizzare la prioritizzazione delle entità associate a questo comportamento. In futuro, Vectra AI maggiore risalto alle entità che mostrano questo comportamento, in modo che vengano visualizzate tempestivamente nella pagina Rispondi. A seguito di questa modifica, i clienti potrebbero osservare un leggero aumento delle entità prioritarie.

Nuovo rilevamento: operazione sospetta in Azure AD: aggiunto utente ospite

Vectra AI introdotto un nuovo rilevamento che mette in evidenza comportamenti sospetti associati all'accesso iniziale. Il nuovo rilevamento Azure AD Suspect Operation: Guese User Added è progettato per mettere in evidenza comportamenti in cui si osserva che un soggetto invita un utente ospite esterno nell'ambiente, il che è incoerente con il profilo comportamentale osservato del soggetto. Questo metodo viene utilizzato dagli autori delle minacce in una campagna di ingegneria sociale per stabilire l'accesso e mantenere la persistenza nell'ambiente della vittima.

Nuovo rilevamento: operazione sospetta di Azure AD: accesso insolito da un proxy

Vectra AI introdotto un nuovo sistema di rilevamento che individua comportamenti sospetti associati all'accesso iniziale. Il nuovo sistema di rilevamento Azure AD Suspect Operation: Unusual Sign-On from a Proxy è progettato per individuare azioni in cui si osserva che un soggetto effettua l'accesso utilizzando un proxy o una VPN in modo non coerente con il suo comportamento normale. Si tratta di un metodo utilizzato dagli autori delle minacce per mascherare la loro vera posizione. Questo rilevamento è il primo a sfruttare il nuovo motore Threat Intelligence Vectra AI, una raccolta di feed di minacce privati e con licenza progettati per fornire ricche informazioni contestuali e reputazionali per la massima chiarezza possibile dei segnali.

Migliorata visibilità della crittografia Kerberos

Abbiamo migliorato il modo in cui vengono riportati i metadati di crittografia Kerberos per fornire una visibilità più accurata delle attività di autenticazione.

La piattaforma ora distingue chiaramente tra:

- I codici di crittografia richiesti dal cliente

- Il codice utilizzato per proteggere la chiave di sessione Kerberos

- Il codice utilizzato per crittografare il ticket Kerberos

Questo miglioramento rafforza l'indagine sulle tecniche di attacco basate su Kerberos, tra cui AS-REP Roasting e Kerberoasting, garantendo che venga visualizzato il contesto di crittografia corretto per ogni fase di autenticazione.

I team di sicurezza che eseguono la ricerca delle minacce o esaminano la telemetria di autenticazione potrebbero notare campi di cifratura Kerberos aggiornati a partire dalla fine di gennaio. Non è richiesta alcuna azione, ma è necessario rivedere le query o i flussi di lavoro esistenti per tenere conto dei metadati aggiornati.

Maggiore visibilità della pre-autenticazione Kerberos

Abbiamo introdotto una maggiore visibilità negli scambi di pre-autenticazione Kerberos (PA-DATA) durante i flussi AS-REQ e AS-REP.

La piattaforma ora espone sia i tipi che i conteggi dei dati di pre-autenticazione utilizzati dal client e restituiti dal KDC. Ciò fornisce un contesto aggiuntivo per comprendere come viene negoziata l'autenticazione Kerberos e aiuta i team di sicurezza a identificare comportamenti di pre-autenticazione anomali o imprevisti.

Questi miglioramenti consentono un'analisi più efficace degli attacchi basati su Kerberos e delle configurazioni errate, in particolare quelli che coinvolgono meccanismi di pre-autenticazione modificati o aggirati.

I cacciatori di minacce e gli analisti che esaminano la telemetria dell'autenticazione Kerberos potrebbero osservare nuovi metadati di pre-autenticazione a partire dalla fine di gennaio.

Data:

Gennaio 2026

Rilascio:

9.8

QUX: Interfaccia apparecchiature

Copertura

Miglioramenti al rilascio rapido

Dall'ultimo ciclo di rilascio del software sono stati apportati i seguenti miglioramenti agli algoritmi. I clienti connessi al servizio di aggiornamento di Vectra con il supporto remoto abilitato hanno già ricevuto questi miglioramenti. Tutti gli altri clienti riceveranno i seguenti miglioramenti come parte di questa versione:

- Vectra AI la transizione dei rilevamenti precedentemente forniti tramite il motore Suricata verso rilevamenti nativi eseguiti direttamente sul motore di flusso Vectra. Questo impegno costante garantisce a tutti i clienti una copertura avanzata dei comportamenti degli aggressori, senza richiedere l'attività di protocollo sospetto (SPA) o affidarsi alla logica di rilevamento basata sulle firme.

Questa versione introduce ulteriori rilevamenti per Cobalt Strike, Brute Ratel e PowerShell Empire. - Vectra AI migliorato la precisione del rilevamento Smash and Grab assicurando che i nomi di dominio di destinazione vengano aggiornati correttamente quando vengono osservati più tardi in una sessione. Questo miglioramento consente alla logica della whitelist di funzionare come previsto, riducendo gli avvisi non necessari e migliorando l'affidabilità dei rilevamenti Smash and Grab.

- Vectra AI migliorato i rilevamenti a livello di informazioni per gli strumenti di gestione e monitoraggio remoto (RMM) inserendo correttamente i dettagli del protocollo dell'applicazione nei metadati di rilevamento. Questo miglioramento fornisce un contesto più chiaro sulle pagine Host quando viene osservata un'attività RMM, migliorando la chiarezza investigativa e mantenendo al contempo un'esperienza di allerta a basso rumore e senza punteggio.

- Vectra AI perfezionato la logica di rilevamento Mythic C2 per ridurre i falsi positivi, rendendo più rigorosa la valutazione dei campi dei certificati server. Questo aggiornamento restringe la corrispondenza dei modelli eccessivamente ampia, impedendo che domini benigni contenenti termini simili attivino avvisi e migliorando la fedeltà complessiva del rilevamento.

Nuovo rilevamento: operazione sospetta Azure - Modifica della politica di sicurezza DNS

Vectra AI introdotto un nuovo rilevamento che mette in evidenza comportamenti sospetti associati alle modifiche della registrazione del flusso di rete. Il nuovo rilevamento Azure Suspect Operation - DNS Security Policy Modification è progettato per mettere in evidenza le azioni in cui è stato osservato che un'entità ha eliminato o modificato una risorsa associata a una politica di sicurezza DNS. Ciò potrebbe disabilitare la registrazione delle query DNS o alterare in altro modo la risoluzione DNS all'interno dell'ambiente Azure. Gli autori delle minacce utilizzano questa tecnica per compromettere la registrazione ed eludere il rilevamento.

Nuovo rilevamento: operazione sospetta Azure - Registri flusso disabilitati

Vectra AI introdotto un nuovo rilevamento che evidenzia comportamenti sospetti associati alle modifiche della registrazione del flusso di rete. Il nuovo rilevamento Azure Suspect Operation - Flow Logs Disabled è progettato per evidenziare le azioni in cui è stato osservato che un'entità ha eliminato una risorsa di registrazione del flusso Azure. Ciò indica la rimozione della registrazione del flusso per una rete virtuale, una sottorete o una scheda NIC ed è una tecnica di elusione cloud ben nota sfruttata dagli aggressori per compromettere la visibilità e la verificabilità delle azioni.

Nuovo rilevamento: operazione sospetta Azure - Modifica della configurazione della sicurezza di rete

Vectra AI introdotto una nuova funzionalità di rilevamento che individua comportamenti sospetti associati a modifiche delle configurazioni di sicurezza della rete. La nuova funzionalità Azure Suspect Operation - Network Security Config Change è progettata per individuare azioni in cui un'entità crea o modifica in modo imprevisto un gruppo di sicurezza di rete Azure (NSG) o modifica una risorsa firewall Azure. Ciò potrebbe indicare un movimento laterale all'interno della rete o un tentativo di compromettere le difese.

Nuovo rilevamento: operazione sospetta Azure - Eliminazione ad alto rischio

Vectra AI introdotto un nuovo sistema di rilevamento che individua comportamenti sospetti associati a cancellazioni ad alto rischio in un ambiente Azure. Il nuovo sistema di rilevamento Azure Suspect Operation - High-Risk Deletion è progettato per individuare azioni quali la rimozione di backup sensibili e politiche di immutabilità che gli autori delle minacce potrebbero utilizzare per eludere le difese e causare danni. Questo sistema di rilevamento rafforza la copertura contro gli autori cloud come Storm-0501 che hanno sfruttato queste tecniche in attacchi documentati.

Miglioramento del rilevamento: attività TOR Azure

Sono stati introdotti miglioramenti al modello di rilevamento delle attività TOR di Azure per ottimizzare la prioritizzazione delle entità associate a questo comportamento. In futuro, Vectra AI maggiore risalto alle entità che mostrano questo comportamento, in modo che vengano visualizzate tempestivamente nella pagina Rispondi. A seguito di questa modifica, i clienti potrebbero osservare un leggero aumento delle entità prioritarie.

Nuovo rilevamento: operazione sospetta in Azure AD: aggiunto utente ospite

Vectra AI introdotto un nuovo rilevamento che mette in evidenza comportamenti sospetti associati all'accesso iniziale. Il nuovo rilevamento Azure AD Suspect Operation: Guest User Added è progettato per mettere in evidenza comportamenti in cui si osserva che un soggetto invita un utente ospite esterno nell'ambiente, il che è incoerente con il profilo comportamentale osservato del soggetto. Questo metodo viene utilizzato dagli autori delle minacce in una campagna di ingegneria sociale per stabilire l'accesso e mantenere la persistenza nell'ambiente della vittima.

Nuovo rilevamento: operazione sospetta di Azure AD: accesso insolito da un proxy

Vectra AI introdotto un nuovo sistema di rilevamento che individua comportamenti sospetti associati all'accesso iniziale. Il nuovo sistema di rilevamento Azure AD Suspect Operation: Unusual Sign-On from a Proxy è progettato per individuare azioni in cui si osserva che un soggetto effettua l'accesso utilizzando un proxy o una VPN in modo non coerente con il suo comportamento normale. Si tratta di un metodo utilizzato dagli autori delle minacce per mascherare la loro vera posizione. Questo rilevamento è il primo a sfruttare il nuovo motore Threat Intelligence Vectra AI, una raccolta di feed di minacce privati e con licenza progettati per fornire ricche informazioni contestuali e reputazionali per la massima chiarezza possibile dei segnali.

Controllo

Blocco del traffico: difesa automatizzata della rete tramite integrazione firewall

Vectra AI consente ai clienti di intervenire immediatamente sulle minacce rilevate con Traffic Lockdown, una nuova funzionalità che blocca automaticamente gli host dannosi a livello di firewall. Integrandosi direttamente con i firewall supportati, Vectra AI pubblica Vectra AI gli IP delle minacce per un'applicazione immediata senza necessità di regole manuali o configurazioni complesse. I team di sicurezza ottengono un contenimento più rapido, flussi di lavoro più puliti e una protezione più forte dove conta di più: ai margini della rete. Visitate Traffic Lockdown per le istruzioni di configurazione. Per ulteriori informazioni, guardate questo podcast:

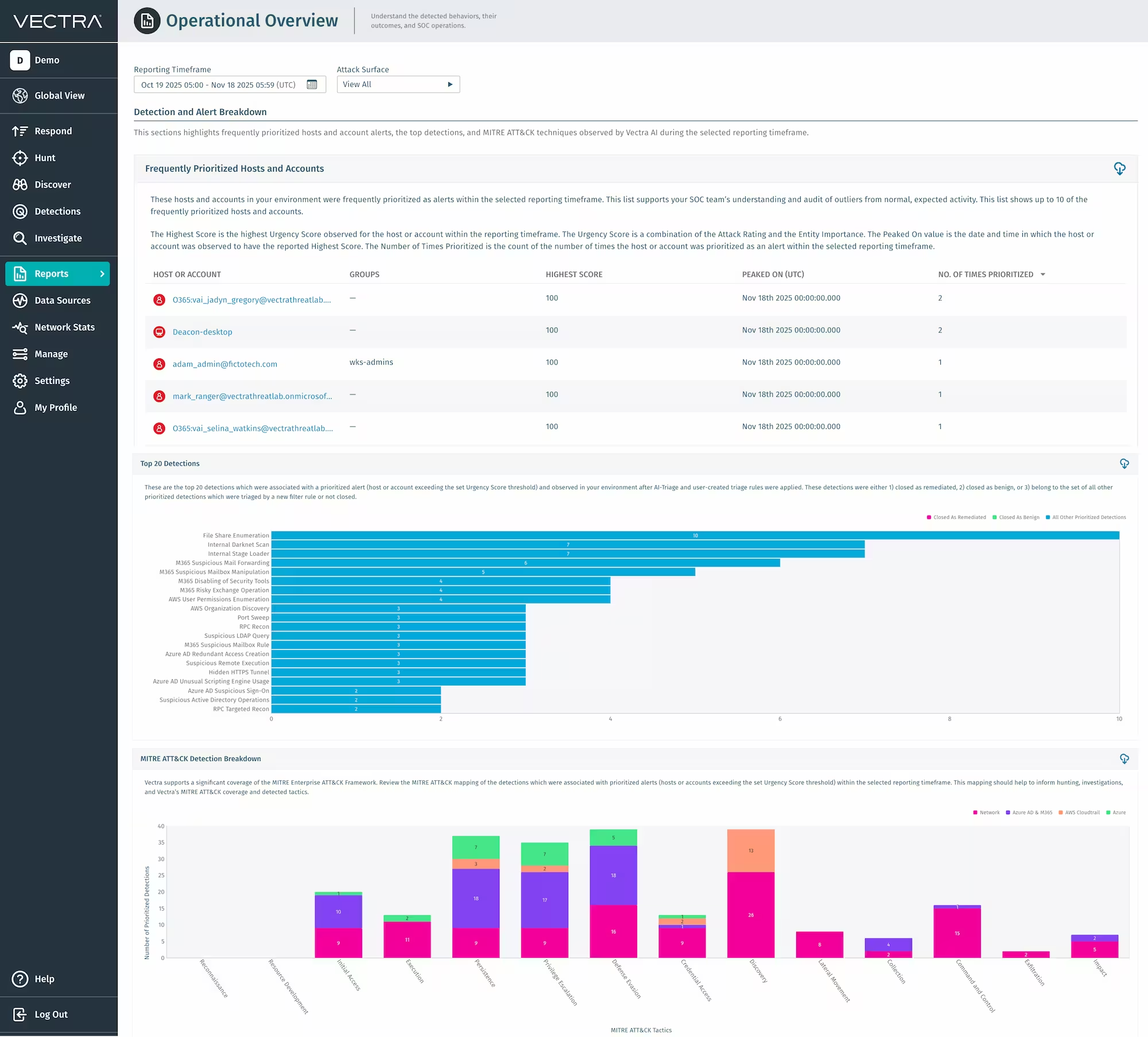

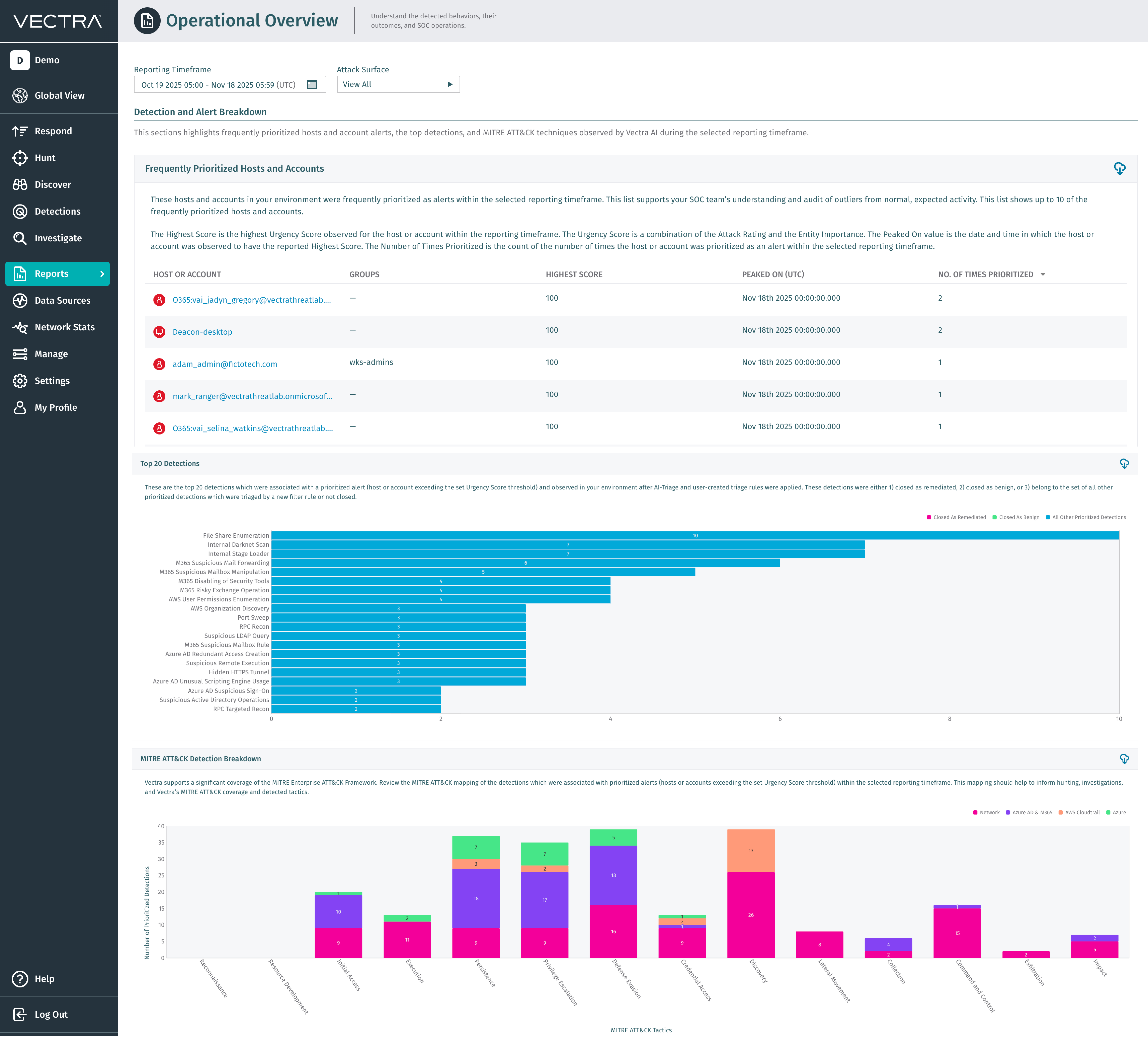

Relazione sulla panoramica operativa

Vi presentiamo il rapporto panoramica operativa, la nuova vista di comando del vostro SOC per le prestazioni e l'impatto. Questo rapporto riunisce metriche chiave come il tempo medio di assegnazione, il tempo medio di indagine e il tempo medio di risoluzione, insieme alle principali rilevazioni, MITRE ATT&CK e alle entità prioritarie in un unico dashboard chiaro e visivo. Quantifica il modo in cui Vectra AI indagini più rapide, una selezione più accurata e guadagni di efficienza misurabili. Grazie a potenti approfondimenti per le revisioni aziendali, i report esecutivi e le operazioni quotidiane, trasforma i dati sulle prestazioni in una prova di valore. Per ulteriori informazioni, guarda questo podcast:

Architettura/Amministrazione

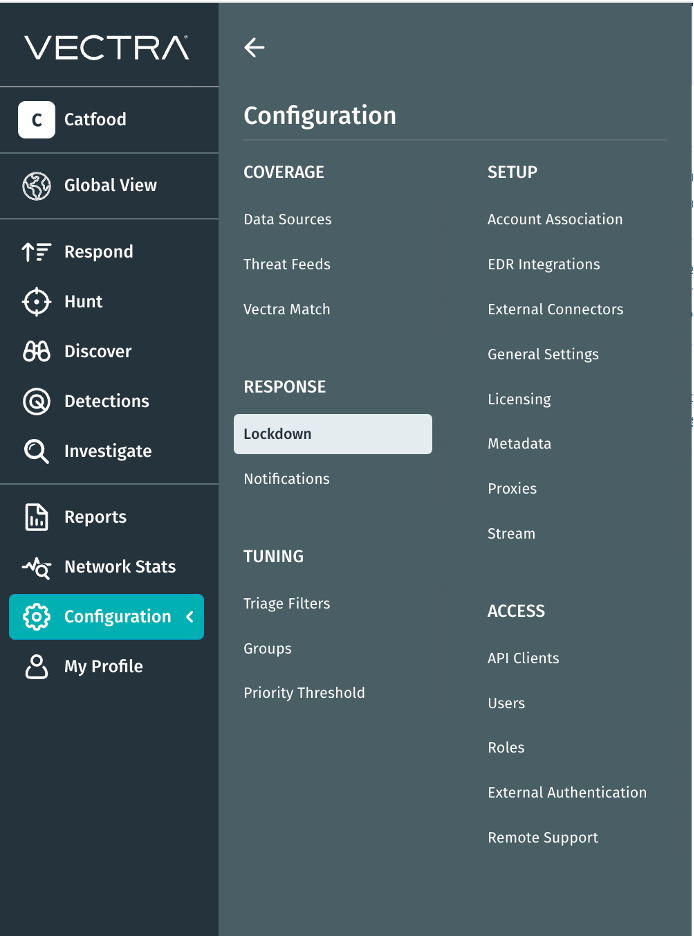

Modifica della navigazione: Configurazione

Abbiamo semplificato la gestione dell'ambiente nella Vectra AI . La nuova scheda Configurazione unifica le opzioni Gestisci e Impostazioni per riunire tutte le impostazioni di configurazione e controllo in un'unica vista chiara e intuitiva, in modo da poter trovare più rapidamente ciò che serve e agire con sicurezza. Questo aggiornamento elimina gli attriti e semplifica la navigazione. Meno ricerche. Più risultati.

Convalida certificato Syslog

Vectra 9.8 aggiunge il supporto per la convalida dei certificati server per le destinazioni Syslog che utilizzano TLS. La convalida è controllata da una casella di controllo nella configurazione Syslog, che consente ai clienti di confermare i propri certificati prima di abilitare la convalida. Seguire i passaggi di configurazione riportati nella Guida Syslog di Vectra per assistenza.

Nota: durante questo aggiornamento, abbiamo anche individuato un problema precedente che poteva causare la mancanza del certificato CA del server in determinate configurazioni. I clienti devono controllare le impostazioni Syslog in Configurazione > Risposta > Notifiche per verificare che tutti i certificati richiesti siano presenti.

Accesso SSH agli apparecchi Vectra (anteprima privata)

Vectra AI semplificato e chiarito le modalità di accesso degli amministratori alle appliance tramite SSH. Ora gli utenti autorizzati dell'interfaccia utente possono effettuare il login utilizzando le proprie credenziali SSH, anziché affidarsi a quelle condivise. vectra account. Gli amministratori possono gestire le chiavi SSH personali e le password CLI direttamente dall'interfaccia utente web. Questi aggiornamenti rendono più facile per i team seguire le best practice, ridurre la dipendenza dalle credenziali predefinite e mantenere un accesso amministrativo sicuro. Per ulteriori informazioni, visitare Guida alla documentazione per l'accesso SSH ai dispositivi Vectra.

Transizione delle distribuzioni GCP a Infrastructure Manager

Le implementazioni GCP ora utilizzano Infrastructure Manager, che sostituisce Deployment Manager, garantendo un supporto continuo e un'esperienza di implementazione più affidabile. Questo aggiornamento semplifica il modo in cui i cervelli e i sensori Vectra vengono implementati su GCP, sostituendo gli strumenti obsoleti con un approccio moderno e standardizzato.

- Le guide all'implementazione saranno aggiornate questa settimana con il processo Infrastructure Manager: Guida all'implementazione di GCP vSensor, Guida all'implementazione di GCP Brain, GuidaStream

Presentazione del sistema Vectra S127

Siamo lieti di annunciare l'ultimo arrivato nella famiglia di dispositivi Vectra: l'S127, disponibile per l'ordine da oggi! L'S127 è il successore diretto della nostra piattaforma S101, garantendo le stesse prestazioni affidabili con hardware modernizzato e spazio per crescere. L'S127 supporta una capacità sensore aggregata di 58 Gbps e prestazioni di 30 Gbps con Match . Per ulteriori informazioni sulle specifiche dell'appliance, consultare le Specifiche dell'appliance e del sensore.

- Per la guida all'implementazione, consultare la Guida rapida S127.

Data:

Dicembre 2025

Rilascio:

2025.12

RUX: Fornitura SaaS

Copertura

Miglioramenti al rilascio rapido

Dall'ultimo ciclo di rilascio del software sono stati apportati i seguenti miglioramenti agli algoritmi. I clienti connessi al servizio di aggiornamento di Vectra con il supporto remoto abilitato hanno già ricevuto questi miglioramenti. Tutti gli altri clienti riceveranno i seguenti miglioramenti come parte di questa versione:

- Vectra AI la transizione dei rilevamenti precedentemente forniti tramite il motore Suricata verso rilevamenti nativi eseguiti direttamente sul motore di flusso Vectra. Questo impegno costante garantisce a tutti i clienti una copertura avanzata dei comportamenti degli aggressori, senza richiedere l'attività di protocollo sospetto (SPA) o affidarsi alla logica di rilevamento basata sulle firme.

Questa versione introduce ulteriori rilevamenti per Cobalt Strike, Brute Ratel e PowerShell Empire. - Vectra AI migliorato la precisione del rilevamento Smash and Grab assicurando che i nomi di dominio di destinazione vengano aggiornati correttamente quando vengono osservati più tardi in una sessione. Questo miglioramento consente alla logica della whitelist di funzionare come previsto, riducendo gli avvisi non necessari e migliorando l'affidabilità dei rilevamenti Smash and Grab.

- Vectra AI migliorato i rilevamenti a livello di informazioni per gli strumenti di gestione e monitoraggio remoto (RMM) inserendo correttamente i dettagli del protocollo dell'applicazione nei metadati di rilevamento. Questo miglioramento fornisce un contesto più chiaro sulle pagine Host quando viene osservata un'attività RMM, migliorando la chiarezza investigativa e mantenendo al contempo un'esperienza di allerta a basso rumore e senza punteggio.

- Vectra AI perfezionato la logica di rilevamento Mythic C2 per ridurre i falsi positivi, rendendo più rigorosa la valutazione dei campi dei certificati server. Questo aggiornamento restringe la corrispondenza dei modelli eccessivamente ampia, impedendo che domini benigni contenenti termini simili attivino avvisi e migliorando la fedeltà complessiva del rilevamento.

Chiarezza

Correlazione dei processi EDR (anteprima privata)

Vectra AI rilasciato la correlazione dei processi EDR di CrowdStrike per i clienti in anteprima privata. Questa funzionalità semplifica le indagini individuando automaticamente il processo probabile correlato a un rilevamento NDR e presentandolo insieme al rilevamento nella piattaforma e quando l'evento viene raccolto tramite API.

Il risultato è un rilevamento e una risposta più efficaci, meno lavoro manuale e risultati migliori per i team di sicurezza. Elimina la necessità di una logica di correlazione SIEM o SOAR personalizzata e può far risparmiare fino a 30 minuti per ogni rilevamento. Qual era il processo che guidava C2, un browser o uno script PowerShell? È previsto o si distingue? Queste sono domande a cui gli analisti devono rispondere immediatamente, e questa funzionalità lo rende istantaneo. Contatta il tuo team Vectra AI per partecipare all'anteprima privata e visitala pagina delle domande frequenti sull'integrazione EDR di Crowdstrikeper istruzioni su come supportare questa integrazione.

Scopri di più su come Vectra AI con CrowdStrike in questo podcast:

Vectra 360 Miglioramento della risposta per Cloud

Il blocco dell'accountVectra AI ora include la reimpostazione della password per AzureAD/Entra ID, fornendo ai clienti un modo più sicuro e affidabile per bloccare in modo proattivo gli attacchi basati sull'identità, in particolare il furto di token. Revocando le sessioni e forzando la reimpostazione della password, Vectra AI rimuove Vectra AI l'accesso degli aggressori, consentendo agli utenti legittimi di effettuare nuovamente l'accesso con il minimo sforzo. Ciò amplia la capacità di risposta a 360 gradi Vectra AI, che consente una risposta proattiva su traffico, dispositivi e identità. Per ulteriori informazioni sulla funzione, consultare l'articolo di supporto https://support.vectra.ai/vectra/article/KB-VS-1123. Per ulteriori informazioni sulla funzione, guardare:

Data:

Dicembre 2025

Rilascio:

9.7

QUX: Interfaccia apparecchiature

Copertura

Miglioramenti al rilascio rapido

Dall'ultimo ciclo di rilascio del software sono stati apportati i seguenti miglioramenti agli algoritmi. I clienti connessi al servizio di aggiornamento di Vectra con il supporto remoto abilitato hanno già ricevuto questi miglioramenti. Tutti gli altri clienti riceveranno i seguenti miglioramenti come parte di questa versione:

- Vectra AI riprogettando diverse firme Cobalt Strike come rilevamenti Python nativi. Trasferendo questi rilevamenti nel motore basato su Python di Vectra, tutti i clienti possono ora beneficiare della copertura Cobalt Strike senza dover fare affidamento sulla logica basata sulle firme.

- Vectra AI perfezionato il rilevamento dell'utilizzo di Kali Repo per migliorare la precisione e ridurre i falsi positivi, rendendo più rigorosa l'identificazione degli user agent correlati a Kali. Questo miglioramento concentra i criteri di corrispondenza sulla vera attività di Kali Linux, garantendo avvisi più accurati e informazioni più affidabili durante l'analisi dei potenziali strumenti utilizzati dagli aggressori.

- Vectra AI introdotto nuovi rilevamenti a livello informativo per gli strumenti di gestione e monitoraggio remoto (RMM) osservati negli ambienti dei clienti. Poiché le utility RMM vengono sempre più utilizzate negli attacchi informatici, questi avvisi forniscono visibilità sul loro utilizzo senza generare rumore o influire sul punteggio. Le notifiche vengono visualizzate nelle singole pagine Host, una per ogni sessione host, rimanendo nascoste nella pagina principale Rilevamenti a meno che non vengano modificati i filtri. Questo aggiornamento offre ai clienti una visione più chiara delle attività amministrative potenzialmente sensibili, mantenendo al contempo un'esperienza di avviso a basso impatto.

Chiarezza

Gruppi basati sull'appartenenza ad Active Directory su Quadrant UX

Importa senza problemi i tuoi gruppi AD esistenti in Vectra e mantienili perfettamente sincronizzati: non dovrai più ricrearli manualmente né occuparti di noiose operazioni di manutenzione. L'importazione in blocco elimina il lavoro amministrativo ripetitivo, consentendo ai tuoi team di concentrarsi sulla ricerca delle minacce anziché sulla gestione dei gruppi. Ottimizzando le regole di triage e riducendo il rumore, potrai agire più rapidamente sugli avvisi che contano davvero. Si tratta di efficienza e chiarezza dei segnali, integrate direttamente nel sistema. Per ulteriori informazioni, visita la pagina Gruppi Active Directory (AD).

Agente di prioritizzazione del punteggio AI

L'agente di prioritizzazione AI ora rileva quando gli aggressori implementano nuovi sistemi, dai laptop non autorizzati ai Raspberry Pi, e ne tiene conto nella valutazione delle minacce.

Inoltre, apprende dalle tendenze storiche per segnalare i tipi di rilevamenti rari chiave nel tuo ambiente, fornendo una prioritizzazione più rapida e accurata con meno rumore.

Il cliente potrebbe vedere un numero limitato di host con punteggi aggiornati. Per ulteriori informazioni, guarda questo podcast: https://youtu.be/DvsvR57xCS8

Architettura/Amministrazione

Accesso solo HTTPS per iDRAC e pagina di stato Embryo

Nell'ambito del nostro impegno costante per la sicurezza della piattaforma, la versione 9.7 disabilita l'accesso alla porta 80 (HTTP) sia per l'interfaccia di gestione fuori banda iDRAC che per la pagina di stato Embryo (utilizzata durante la decrittografia e il provisioning pre-VHE).

Con questo aggiornamento, questi componenti sono ora accessibili esclusivamente tramite HTTPS (porta 443), eliminando il rischio di traffico HTTP non crittografato. I clienti non vedranno più la porta 80 aperta sui dispositivi Vectra, garantendo che tutte le comunicazioni siano crittografate per impostazione predefinita.

Questa modifica non richiede alcuna azione da parte degli utenti e mantiene tutti i sistemi allineati alle migliori pratiche di sicurezza moderne.

API REST v2.5 (Quadrant UX)

Vectra AI continua ad aggiornare l'API QUX con nuove funzionalità ogni mese. Per rimanere aggiornato sulle ultime funzionalità, visita il Changelog dell'API REST v2.5.

Data:

Novembre 2025

Rilascio:

2025.11

RUX: Fornitura SaaS

Copertura

Miglioramenti al rilascio rapido

Dall'ultimo ciclo di rilascio del software sono stati apportati i seguenti miglioramenti agli algoritmi. I clienti connessi al servizio di aggiornamento di Vectra con il supporto remoto abilitato hanno già ricevuto questi miglioramenti. Tutti gli altri clienti riceveranno i seguenti miglioramenti come parte di questa versione:

- Vectra AI riprogettando diverse firme Cobalt Strike come rilevamenti Python nativi. Trasferendo questi rilevamenti nel motore basato su Python di Vectra, tutti i clienti possono ora beneficiare della copertura Cobalt Strike senza dover fare affidamento sulla logica basata sulle firme.

- Vectra AI perfezionato il rilevamento dell'utilizzo di Kali Repo per migliorare la precisione e ridurre i falsi positivi, rendendo più rigorosa l'identificazione degli user agent correlati a Kali. Questo miglioramento concentra i criteri di corrispondenza sulla vera attività di Kali Linux, garantendo avvisi più accurati e informazioni più affidabili durante l'analisi dei potenziali strumenti utilizzati dagli aggressori.

- Vectra AI introdotto nuovi rilevamenti a livello informativo per gli strumenti di gestione e monitoraggio remoto (RMM) osservati negli ambienti dei clienti. Poiché le utility RMM vengono sempre più utilizzate negli attacchi informatici, questi avvisi forniscono visibilità sul loro utilizzo senza generare rumore o influire sul punteggio. Le notifiche vengono visualizzate nelle singole pagine Host, una per ogni sessione host, rimanendo nascoste nella pagina principale Rilevamenti a meno che non vengano modificati i filtri. Questo aggiornamento offre ai clienti una visione più chiara delle attività amministrative potenzialmente sensibili, mantenendo al contempo un'esperienza di avviso a basso impatto.

Chiarezza

Blocco del traffico: difesa automatizzata della rete tramite integrazione firewall (anteprima pubblica)

Vectra AI consente ai clienti di intervenire immediatamente sulle minacce rilevate con Traffic Lockdown, una nuova funzionalità che blocca automaticamente gli host dannosi a livello di firewall. Integrandosi direttamente con i firewall supportati, Vectra AI pubblica Vectra AI gli IP delle minacce per un'applicazione immediata senza necessità di regole manuali o configurazioni complesse. I team di sicurezza ottengono un contenimento più rapido, flussi di lavoro più puliti e una protezione più forte dove è più importante: ai margini della rete. Visita Traffic Lockdown per le istruzioni di configurazione.

_compressed.gif)

Controllo

Blocco del traffico: difesa automatizzata della rete tramite integrazione firewall (anteprima pubblica)

Vectra AI consente ai clienti di intervenire immediatamente sulle minacce rilevate con Traffic Lockdown, una nuova funzionalità che blocca automaticamente gli host dannosi a livello di firewall. Integrandosi direttamente con i firewall supportati, Vectra AI pubblica dinamicamente gli IP dei feed delle minacce per un'applicazione immediata senza necessità di regole manuali o configurazioni complesse. I team di sicurezza ottengono un contenimento più rapido, flussi di lavoro più puliti e una protezione più forte dove è più importante: ai margini della rete. VisitaTraffic Lockdownper le istruzioni di configurazione.

Relazione sulla panoramica operativa

Presentiamo il rapporto panoramica operativa, la nuova vista di comando del SOC per le prestazioni e l'impatto. Questo rapporto riunisce metriche chiave come il tempo medio di assegnazione, il tempo medio di indagine e il tempo medio di risoluzione, insieme alle principali rilevazioni, MITRE ATT&CK e alle entità prioritarie in un unico dashboard chiaro e visivo. Quantifica il modo in cui Vectra AI consente indagini più rapide, una selezione più accurata e guadagni di efficienza misurabili. Grazie a potenti approfondimenti per le revisioni aziendali, i report esecutivi e le operazioni quotidiane, trasforma i dati sulle prestazioni in una prova del valore.

Architettura/Amministrazione

Modifica della navigazione: Configurazione

Abbiamo semplificato la gestione dell'ambiente nella Vectra AI . La nuovascheda Configurazioneunifica le opzioni Gestisci e Impostazioni per riunire tutte le impostazioni di configurazione e controllo in un'unica vista chiara e intuitiva, in modo da poter trovare più rapidamente ciò che serve e agire con sicurezza. Questo aggiornamento elimina gli attriti e semplifica la navigazione. Meno ricerche. Più risultati.

Supporto Multi-SAML

La piattaforma Respond UX attualmente supporta il Single Sign-On (SSO) attraverso l'integrazione con l'Identity Provider (IDP) del cliente utilizzando un profilo SAML configurato. Finora è possibile definire un solo profilo SAML, il che limita l'integrazione a un solo IDP alla volta.

Per risolvere questo problema, stiamo introducendo il supporto per più profili SAML. Questo miglioramento consentirà ai clienti e agli MSSP di configurare e gestire contemporaneamente le integrazioni con più IDP, garantendo una maggiore flessibilità e allineamento con ambienti di identità complessi.

Assistenza Accesso agli inquilini RUX

Abbiamo introdotto la possibilità per i dipendenti autorizzati Vectra AIdi accedere in modo sicuro alle interfacce utente dei tenant RUX quando necessario. I clienti possono ora configurare una data di scadenza per questo accesso, assicurandosi che rimanga limitato nel tempo e completamente sotto il loro controllo.

API REST (Respond UX)

Vectra AI continua ad aggiornare l'API RUX con nuove funzionalità ogni mese. Per rimanere aggiornato sulle ultime funzionalità, visita il nostro sito di documentazione API.

Data:

Novembre 2025

Rilascio:

9.6

QUX: Interfaccia apparecchiature

Copertura

Integrazione Netskope SASE in anteprima pubblica

Man mano che gli utenti e le applicazioni si spostano oltre il perimetro aziendale, i difensori perdono visibilità sul traffico critico che fluisce direttamente verso il cloud. Ciò crea punti ciechi in cui possono nascondersi comandi e controlli avanzati (C2) e l'esfiltrazione dei dati, lasciando le organizzazioni esposte.

La nuova integrazione Vectra AIcon Netskope CloudTAP colma questa lacuna. Ricevendo il traffico GENEVE da Netskope Stitcher, Vectra offre agli utenti remoti e cloud lo stesso livello di rilevamento approfondito delle minacce e visibilità dei metadati garantito agli utenti on-premise, eliminando i punti ciechi nei moderni ambienti SASE.

Se sei interessato ad abilitare l'integrazione Netskope di Vectra, contatta il team responsabile del tuo account Vectra. Per i dettagli sull'implementazione, consulta Netskope SASE Integration and Optimization (Integrazione e ottimizzazione SASE di Netskope).

Miglioramenti al rilascio rapido

Dall'ultimo ciclo di rilascio del software sono stati apportati i seguenti miglioramenti agli algoritmi. I clienti connessi al servizio di aggiornamento di Vectra con il supporto remoto abilitato hanno già ricevuto questi miglioramenti. Tutti gli altri clienti riceveranno i seguenti miglioramenti come parte di questa versione:

- Vectra AI rileva le query LDAP rivolte agli account Active Directory che non dispongono della pre-autenticazione Kerberos, una fase comune negli attacchi AS-REP roasting. Questo miglioramento offre una visibilità più tempestiva sulla ricognizione delle credenziali, aiutando i team di sicurezza a fermare gli aggressori prima che inizi l'abuso delle credenziali.

- Vectra AI perfezionato la sua logica di rilevamento delle attività di brute force RDP e password spray per migliorare la precisione e ridurre i falsi positivi in ambienti con host condivisi o bastion. Il miglioramento chiarisce le soglie di rilevamento e le descrizioni, garantendo ai clienti avvisi più accurati e informazioni più utili durante le indagini su potenziali comportamenti di brute force.

- Vectra AI migliorato l'analisi LDAP per identificare la ricognizione degli utenti AD con nomi principali di servizio (SPN), un precursore del Kerberoasting. Questo aggiornamento consente un rilevamento più rapido degli attacchi mirati alle credenziali, offrendo ai clienti una visibilità più approfondita delle minacce nascoste di Active Directory.

Chiarezza

JA4T/JA4TS Impronte digitali: Recall Stream

Vectra AI include le impronte digitali JA4T (TCP Client) e JA4TS (TCP Server) nei metadati, introducendo il fingerprinting di nuova generazione nell'analisi del traffico crittografato. Questo potente framework riduce le collisioni, collega le sessioni correlate e rende più facile individuare l'infrastruttura degli aggressori nascosta dietro protocolli comuni. Gli analisti ottengono informazioni più chiare e rapide con meno rumore e un contesto migliore tra i rilevamenti. Le impronte digitali JA4T/JA4TS sono ora supportate in Stream e Recall, mentre JA4T/JA4TS sarà aggiunto ad Advanced Investigate (RUX) entro la fine dell'anno. Maggiori informazioni sui nuovi attributi sono disponibili qui.

Grafico degli attacchi: vista focalizzata

Presentiamo Focused View, un nuovo modo per eliminare il rumore dai complessi grafici degli attacchi. Anziché sovraccaricare gli analisti con ogni nodo e ogni bordo, Focused View filtra i rilevamenti a bassa priorità e mostra solo i collegamenti e i percorsi di progressione più critici. Il risultato: meno confusione, meno disordine e una prospettiva chiara su come si è svolto un attacco. Grazie alla chiarezza anziché al disordine, i team di sicurezza possono accelerare le indagini, passando comunque al grafico completo quando necessario.

Architettura/ Amministrazione

Presentazione del Vectra Virtual Brain per Nutanix

Vectra offre ora un dispositivo Brain completamente virtualizzato per gli ambienti Nutanix. Disponibile con una velocità di trasmissione di 10 Gbps, questo Brain virtuale offre le stesse funzionalità avanzate dei dispositivi fisici, ottimizzate per la scalabilità, la rapida implementazione e l'efficienza operativa. Per le specifiche dettagliate e le configurazioni supportate, consultare la guida alle specifiche dei dispositivi e dei sensori. Per le istruzioni di implementazione, consultare la guida all'implementazione di Nutanix.

Sicurezza potenziata: accesso solo HTTPS all'interfaccia utente Vectra

Per rafforzare la sicurezza della piattaforma, l'interfaccia utente di Vectra ora blocca l'accesso esterno sulla porta 80 (HTTP) invece di reindirizzare automaticamente alla porta 443 (HTTPS) come avveniva in precedenza. Con questo aggiornamento, l'interfaccia utente di Vectra sarà ora accessibile esclusivamente tramite HTTPS, rafforzando ulteriormente la sicurezza della piattaforma e garantendo che tutte le connessioni siano crittografate per impostazione predefinita. Questo aggiornamento si applica solo a Vectra Brain e non richiede alcuna azione da parte degli utenti, mantenendo il vostro ambiente in linea con le migliori pratiche di sicurezza moderne.

Data:

Ottobre 2025

Rilascio:

9.5

QUX: Interfaccia apparecchiature

Copertura

Command and Control Sliver

Vectra AI introdotto una nuova copertura di rilevamento per l'attività Sliver Command & Control C2), un framework avanzato utilizzato dai red team e dagli autori delle minacce per eludere le difese tradizionali. L'uso da parte di Sliver di crittografia, codificatori a più livelli e modelli di temporizzazione e dati variabili gli consente di mascherare i beaconing dannosi all'interno del normale traffico crittografato. Il modello di deep learning di Vectra identifica questi modelli sottili senza fare affidamento sull'ispezione del payload, sfruttando il più grande set di dati del settore sul comportamento della rete. Questo aggiornamento migliora i nostri attuali algoritmi di beaconing C2, offrendo una maggiore visibilità sui canali C2 evasivi e aiutando i team di sicurezza a rilevare le attività sofisticate degli avversari in una fase più precoce della catena di attacco.

Nuovo rilevamento: modifica della registrazione delle VM sospette in Azure

Vectra AI introdotto una nuova funzione di rilevamento che individua comportamenti sospetti legati alla modifica delle estensioni di registrazione per macchine virtuali Windows e Linux, set di macchine virtuali scalabili e macchine ibride. Ciò fornisce una visibilità più approfondita sulle attività sospette che potrebbero indicare tentativi di manomissione del monitoraggio della sicurezza (registri degradati rispetto a quelli completamente disabilitati).

Miglioramento del rilevamento: Azure Cryptomining

Sono stati introdotti miglioramenti al rilevamento Azure Cryptomining per filtrare i comportamenti legati alla modifica delle istanze di calcolo esistenti. Questo miglioramento aumenta l'affidabilità degli avvisi relativi alla creazione di nuove istanze di calcolo. I clienti dovrebbero aspettarsi un numero inferiore di avvisi legati a questo comportamento nel proprio ambiente.

Miglioramenti al rilevamento di M365

Sono stati introdotti miglioramenti nei seguenti rilevamenti per ampliare la copertura:

- Creazione di regole per caselle di posta sospette in M365 e inoltro di posta sospetta in M365: questi rilevamenti sono stati migliorati per includere la copertura dei comportamenti relativi a UpdateInboxRule. Come risultato di questo miglioramento, i clienti potrebbero osservare un leggero aumento dei volumi associati a questi avvisi.

Miglioramenti al rilascio rapido

Dall'ultimo ciclo di rilascio del software sono stati apportati i seguenti miglioramenti agli algoritmi. I clienti connessi al servizio di aggiornamento di Vectra con il supporto remoto abilitato hanno già ricevuto questi miglioramenti. Tutti gli altri clienti riceveranno i seguenti miglioramenti come parte di questa versione:

- NDR-242: Vectra AI ampliato Command & Control suoi attuali Command & Control per rilevare tecniche avanzate di segnalazione C2 che utilizzano dati e jitter temporale per eludere il monitoraggio tradizionale della rete. Il risultato è una maggiore visibilità sul comportamento furtivo del C2 e un rilevamento più tempestivo delle minacce sofisticate che tentano di nascondersi all'interno della normale attività di rete.

- NDR-302: Vectra AI migliorato la copertura di rilevamento per le comunicazioni TCP in testo semplice, identificando attività di comando sospette nascoste nel traffico non crittografato basato su testo. Questo aggiornamento rileva modelli comportamentali sottili, come flussi di pacchetti anomali e strutture di payload, per scoprire canali di comando nascosti che eludono le ispezioni tradizionali. Espande la visibilità oltre il traffico crittografato, rafforzando il rilevamento su tutti i tipi di comunicazione.

- NDR-314: Vectra AI ampliato la copertura per includere il canale HTTP inglese di Sliver, che maschera il traffico di comando e controllo come stringhe di parole inglesi casuali per apparire legittimo. Questo miglioramento ottimizza il rilevamento delle attività Sliver offuscate all'interno del normale traffico HTTP, rafforzando la visibilità sulle tecniche avanzate di evasione C2.

Chiarezza

Volume di allerta ridotto con triage AI potenziato

AI-Triage di Vectra offre ora funzionalità ampliate lungo tutta la catena di attacco e nelle reti moderne, riducendo significativamente i volumi di rilevamento. Indaga e risolve automaticamente gli avvisi benigni, riducendo l'affaticamento da avvisi e preservando al contempo la piena visibilità sulle minacce reali.

Questa funzionalità personalizzata e rigorosamente testata identifica i modelli a basso rischio che compaiono costantemente nel tuo ambiente e li risolve automaticamente, consentendo al tuo team di concentrarsi sui rischi significativi.

Aspettati meno rilevamenti benigni su rete C2, ricognizione, Azure AD, M365, Copilot per M365 e AWS.

La visibilità non viene mai persa: i rilevamenti risolti rimangono ricercabili, verificabili e completamente tracciabili. Non vengono intraprese azioni per conto dell'utente oltre alla risoluzione.

Prossimamente: contesto di processo EDR ampliato

A novembre, Vectra rilascerà Vectra AI con CrowdStrike EDR per tutti i clienti. Questa funzionalità semplifica le indagini individuando automaticamente il processo probabile correlato a un rilevamento NDR e presentandolo insieme al rilevamento nella piattaforma e quando l'evento viene raccolto tramite API.

Il risultato è un NDR più potente, meno lavoro manuale e risultati migliori per i team di sicurezza. Qual era il processo che guidava C2, un browser o uno script PowerShell? È prevedibile o si tratta di un caso eccezionale? Queste sono domande a cui gli analisti devono rispondere immediatamente, e questa funzionalità rende possibile farlo all'istante.

Per garantire la corretta erogazione di questa funzionalità, invitiamo tutti i clienti Crowdstrike a fornire le autorizzazioni NGSIEM Read / NGSIEM Write per supportare la futura raccolta di queste informazioni. Visitate la pagina Domande frequenti sull'integrazione EDR di Crowdstrike per istruzioni su come concedere queste autorizzazioni.

Controllo

Miglioramenti al grafico degli attacchi

L'Attack Graph Vectra AIè diventato ancora più intelligente grazie a due potenti aggiornamenti. C2 Blast Radius rivela istantaneamente tutti gli host che comunicano con lo stesso endpoint di comando e controllo, eliminando i riferimenti incrociati manuali e velocizzando la selezione. I rilevamenti mirati tracciano il punto iniziale di compromissione e i movimenti dell'autore dell'attacco, fornendo agli analisti una chiara ricostruzione di come è stato raggiunto ogni host o account. Insieme, questi miglioramenti offrono una visibilità più nitida, indagini più rapide e risposte più precise. Esplora le domande frequenti sull'Attack Graph per ulteriori funzionalità.

Architettura / Amministrazione

Verifica file SHA256 per il portale di assistenza

Tutti i file attuali e futuri presenti nella sezione Risorse aggiuntive > Download del nostro portale di assistenza ora includono un hash SHA256 per verificare che il file scaricato sia identico a quello fornito dal portale di assistenza. Attualmente questo vale per i download Match OVA e Vectra Match .

Riconoscimento crittografico TLS/SSL esteso

Vectra AI ampliato la mappatura della suite di cifratura TLS/SSL per includere l'ultimo TLS 1.3 e le moderne suite di cifratura, garantendo che le sessioni crittografate siano identificate con precisione e visualizzate con nomi chiari e leggibili. Questo aggiornamento migliora la visibilità e l'accuratezza nell'analisi del traffico crittografato su Recall Stream, con il supporto di Advanced Investigations previsto per una versione futura.

Data:

Ottobre 2025

Rilascio:

2025.10

RUX: Fornitura SaaS

Copertura

Miglioramenti al rilascio rapido

Dall'ultimo ciclo di rilascio del software sono stati apportati i seguenti miglioramenti agli algoritmi. I clienti connessi al servizio di aggiornamento di Vectra con il supporto remoto abilitato hanno già ricevuto questi miglioramenti. Tutti gli altri clienti riceveranno i seguenti miglioramenti come parte di questa versione:

- Vectra AI rileva le query LDAP rivolte agli account Active Directory che non dispongono della pre-autenticazione Kerberos, una fase comune negli attacchi AS-REP roasting. Questo miglioramento offre una visibilità più tempestiva sulla ricognizione delle credenziali, aiutando i team di sicurezza a fermare gli aggressori prima che inizi l'abuso delle credenziali.

- Vectra AI aggiornato la descrizione del suo rilevamento di attacchi brute-force e password-spray RDP per allinearla meglio al suo comportamento di rilevamento. Sebbene la logica di base rimanga invariata, la descrizione rivista chiarisce come l'attività di password-spray viene rappresentata nell'interfaccia utente, aiutando gli analisti a interpretare gli avvisi con maggiore precisione.

- Vectra AI migliorato l'analisi LDAP per identificare la ricognizione degli utenti AD con servicePrincipalNames (SPN), un precursore del Kerberoasting. Questo aggiornamento consente un rilevamento più rapido degli attacchi mirati alle credenziali, offrendo ai clienti una visibilità più approfondita delle minacce nascoste di Active Directory.

Chiarezza

Presentazione della ricerca assistita dall'intelligenza artificiale

Stiamo rendendo la ricerca e l'analisi delle minacce più veloce e intelligente. Con la ricerca assistita dall'intelligenza artificiale, è possibile porre domande in linguaggio semplice, in qualsiasi lingua principale, e ottenere immediatamente risposte ricche di contesto, approfondimenti visivi e consigli sui passi successivi da intraprendere. Nessuna sintassi di query, nessuna congettura: solo informazioni utili a portata di mano. I primi utenti hanno ridotto i tempi di indagine fino a tre ore per caso, scoprendo esposizioni che avrebbero potuto trascurare. Disponibile ora per i clienti RUX con almeno 14 giorni di metadati.

.gif)

Agente di prioritizzazione AI

L'agente di prioritizzazione AI ora rileva quando gli aggressori implementano nuovi sistemi, dai laptop non autorizzati ai Raspberry Pi, e ne tiene conto nella valutazione delle minacce.

Inoltre, apprende dalle tendenze storiche per segnalare i tipi di rilevamenti rari chiave nel tuo ambiente, fornendo una prioritizzazione più rapida e accurata con meno rumore.

Il cliente potrebbe vedere un numero limitato di host con punteggi aggiornati. Per ulteriori informazioni, guarda questo prodcast. https://youtu.be/DvsvR57xCS8

Architettura e amministrazione

Gruppi basati sull'appartenenza ad Active Directory

Importa senza problemi i tuoi gruppi AD esistenti in Vectra e mantienili perfettamente sincronizzati: non dovrai più ricrearli manualmente né occuparti di noiose operazioni di manutenzione. L'importazione in blocco elimina il lavoro amministrativo ripetitivo, consentendo ai tuoi team di concentrarsi sulla ricerca delle minacce anziché sulla gestione dei gruppi. Ottimizzando le regole di triage e riducendo il rumore, potrai agire più rapidamente sugli avvisi che contano davvero. Si tratta di efficienza e chiarezza dei segnali, integrate direttamente nel sistema. Per ulteriori informazioni, visita la pagina Gruppi Active Directory (AD).

È disponibile la nuova documentazione API REST

Siamo lieti di presentare il nuovo portale di documentazione API REST di Vectra, la soluzione completa per creare, testare e integrare le API di Vectra più rapidamente che mai.

RAD sostituisce i PDF statici con una documentazione OpenAPI dinamica e sempre accurata, completa di un client integrato per provare le richieste direttamente dal browser.

Gli sviluppatori possono ora esplorare, convalidare e generare integrazioni senza soluzione di continuità, garantendo un'automazione più rapida, meno errori e una maggiore sicurezza nell'ambiente.

A partire dalla versione API v3.5, tutta la documentazione sarà fornita esclusivamente tramite il portale della documentazione REST API: https://apidocs.vectra.ai

Data:

Settembre 2025

Rilascio:

2025.09

RUX: Fornitura SaaS

Copertura

Command and Control Sliver

Vectra AI ampliato la copertura per includere il canale HTTP inglese di Sliver, che maschera il traffico di comando e controllo sotto forma di stringhe di parole inglesi casuali per apparire legittimo. Questo miglioramento ottimizza il rilevamento delle attività offuscate di Sliver all'interno del normale traffico HTTP, rafforzando la visibilità sulle tecniche avanzate di evasione C2.

Command and Control TCP

Vectra AI migliorato la copertura di rilevamento per le comunicazioni TCP in testo semplice, identificando attività di comando sospette nascoste nel traffico non crittografato e basato su testo. Questo aggiornamento rileva modelli comportamentali sottili, come flussi di pacchetti anomali e strutture di payload, per scoprire canali di comando nascosti che eludono le ispezioni tradizionali. Espande la visibilità oltre il traffico crittografato, rafforzando il rilevamento su tutti i tipi di comunicazione.

Nuovo rilevamento: modifica della registrazione delle VM sospette in Azure

Vectra AI introdotto una nuova funzione di rilevamento che individua comportamenti sospetti legati alla modifica delle estensioni di registrazione per macchine virtuali Windows e Linux, set di macchine virtuali scalabili e macchine ibride. Ciò fornisce una visibilità più approfondita sulle attività sospette che potrebbero indicare tentativi di manomissione del monitoraggio della sicurezza (registri degradati rispetto a quelli completamente disabilitati).

Miglioramento del rilevamento: Azure Cryptomining

Sono stati introdotti miglioramenti al rilevamento Azure Cryptomining per filtrare i comportamenti legati alla modifica delle istanze di calcolo esistenti. Questo miglioramento aumenta l'affidabilità degli avvisi relativi alla creazione di nuove istanze di calcolo. I clienti dovrebbero aspettarsi un numero inferiore di avvisi legati a questo comportamento nel proprio ambiente.

Espansione della registrazione delle risorse per l'account di archiviazione (CDR per Azure)

Vectra AI ora i log delle risorse Azure collegati agli account di archiviazione a supporto dei casi d'uso di rilevamento nuovi e futuri. Questi nuovi log consentiranno a Vectra di rilevare i comportamenti di impatto ed esfiltrazione osservati nelle fasi finali della cloud . Tutti i nuovi connettori CDR per Azure accumuleranno automaticamente i log come parte della configurazione del connettore. Per i clienti CDR per Azure esistenti, sarà necessario rieseguire gli script di distribuzione automatizzata associati a CDR per Azure. I team di account Vectra contatteranno i clienti esistenti per facilitare l'espansione della registrazione.

Miglioramenti al rilevamento di M365

Sono stati introdotti miglioramenti nei seguenti rilevamenti per ampliare la copertura:

- Creazione di regole per caselle di posta sospette in M365 e inoltro di posta sospetta in M365: questi rilevamenti sono stati migliorati per includere la copertura dei comportamenti relativi a UpdateInboxRule. Come risultato di questo miglioramento, i clienti potrebbero osservare un leggero aumento dei volumi legati a questi avvisi.

Miglioramenti al rilascio rapido

Dall'ultimo ciclo di rilascio del software sono stati apportati i seguenti miglioramenti agli algoritmi. I clienti connessi al servizio di aggiornamento di Vectra con il supporto remoto abilitato hanno già ricevuto questi miglioramenti. Tutti gli altri clienti riceveranno i seguenti miglioramenti come parte di questa versione:

- NDR-242: Vectra AI ampliato Command & Control suoi attuali Command & Control per rilevare tecniche avanzate di segnalazione C2 che utilizzano dati e jitter temporale per eludere il monitoraggio tradizionale della rete. Il risultato è una maggiore visibilità sul comportamento furtivo del C2 e un rilevamento più tempestivo delle minacce sofisticate che tentano di nascondersi all'interno della normale attività di rete.

- NDR-302: Vectra AI migliorato la copertura di rilevamento per le comunicazioni TCP in testo semplice, identificando attività di comando sospette nascoste nel traffico non crittografato basato su testo. Questo aggiornamento rileva modelli comportamentali sottili, come flussi di pacchetti anomali e strutture di payload, per scoprire canali di comando nascosti che eludono le ispezioni tradizionali. Espande la visibilità oltre il traffico crittografato, rafforzando il rilevamento su tutti i tipi di comunicazione.

- NDR-314: Vectra AI ampliato la copertura per includere il canale HTTP inglese di Sliver, che maschera il traffico di comando e controllo come stringhe di parole inglesi casuali per apparire legittimo. Questo miglioramento ottimizza il rilevamento delle attività Sliver offuscate all'interno del normale traffico HTTP, rafforzando la visibilità sulle tecniche avanzate di evasione C2.

Chiarezza

Miglioramenti API per CDR per avvisi Azure

Vectra AI introdotto miglioramenti alle API per includere un contesto arricchito leggibile dall'utente (nomi di identità e ID applicazione) nel CDR per gli avvisi Azure consumati tramite API. Questi supportano i flussi di lavoro investigativi riducendo significativamente il tempo richiesto da un analista per raccogliere il contesto chiave. In precedenza, questi valori arricchiti erano disponibili solo nella piattaforma Vectra. I nuovi miglioramenti garantiscono che questi valori siano ora presenti nei flussi di lavoro incentrati sulle API che i clienti potrebbero avere in atto.

Volume di allerta ridotto con triage AI potenziato

AI-Triage di Vectra offre ora funzionalità ampliate lungo tutta la catena di attacco e nelle reti moderne, riducendo significativamente i volumi di rilevamento. Indaga e risolve automaticamente gli avvisi benigni, riducendo l'affaticamento da avvisi e preservando al contempo la piena visibilità sulle minacce reali.

Questa funzionalità personalizzata e rigorosamente testata identifica i modelli a basso rischio che compaiono costantemente nel tuo ambiente e li risolve automaticamente, consentendo al tuo team di concentrarsi sui rischi significativi.

Aspettati meno rilevamenti benigni su rete C2, ricognizione, Azure AD, M365, Copilot per M365 e AWS.

La visibilità non viene mai persa: i rilevamenti risolti rimangono ricercabili, verificabili e completamente tracciabili. Non vengono intraprese azioni per conto dell'utente oltre alla risoluzione.

Grafico degli attacchi: vista focalizzata

Presentiamo Focused View, un nuovo modo per eliminare il rumore dai complessi grafici degli attacchi. Anziché sovraccaricare gli analisti con ogni nodo e ogni bordo, Focused View filtra i rilevamenti a bassa priorità e mostra solo i collegamenti e i percorsi di progressione più critici. Il risultato: meno confusione, meno disordine e una prospettiva chiara su come si è svolto un attacco. Grazie alla chiarezza anziché al disordine, i team di sicurezza possono accelerare le indagini, passando comunque al grafico completo quando necessario.

Data:

Agosto 2025

Rilascio:

9.4

QUX: Interfaccia apparecchiature

JA4+ Impronte digitali

Vectra AI include le impronte digitali JA4L, JA4X e JA4H nei metadati, introducendo il fingerprinting di nuova generazione nell'analisi del traffico crittografato. Questo potente framework riduce le collisioni, collega le sessioni correlate e rende più facile individuare l'infrastruttura degli aggressori nascosta dietro protocolli comuni. Gli analisti ottengono informazioni più chiare e rapide con meno rumore e un contesto migliore tra i rilevamenti. JA4+ è supportato in Investigate (RUX), Stream e Recall. Maggiori informazioni sui nuovi attributi sono disponibili qui.

Avvisi di app esterne (notifiche Webhook)

Con gli avvisi delle app esterne, la Vectra AI invia notifiche istantanee agli strumenti di collaborazione del tuo team quando si verificano eventi di sicurezza critici, come host o account ad alta priorità e avvisi di sistema importanti. Non dovrai più stare davanti allo schermo o rispondere in ritardo: riceverai informazioni in tempo reale che ti consentiranno di agire più rapidamente. Disponibile ora con integrazione diretta con Microsoft Teams e supporto Slack in arrivo. Consulta Avvisi delle app esterne per i dettagli sull'implementazione.

Utilizzo del motore di scripting Azure AD

Vectra AI introdotto miglioramenti per ampliare sia la gamma di comportamenti che gli agenti utente coperti da questo rilevamento. Gli aggiornamenti al livello di analisi ora filtrano gli agenti utente in modo più accurato dai log, aumentando la fedeltà e riducendo i falsi positivi.

Miglioramenti dell'interfaccia utente per Entra ID e rilevamenti M365

Sono stati introdotti miglioramenti in diversi sistemi di rilevamento per fornire un contesto aggiuntivo e semplificare i flussi di lavoro investigativi:

- Anomalia delle operazioni privilegiate di Azure AD: ora include i dettagli dell'agente utente, se disponibili.

- Registrazione dei fattori sospetti di Azure AD: aggiornata per includere il campo result_reason dai registri.

- Accesso sospetto ad Azure AD: aggiornato per visualizzare lo stato del dispositivo e migliorare il contesto.

- M365 Spearphishing: aggiornato per visualizzare i nomi dei file, consentendo una selezione più rapida.

Miglioramento del modello Cloud Azure Cloud

I miglioramenti apportati al rilevamento della disabilitazione della registrazione diagnostica di Azure ampliano la copertura per includere l'eliminazione delle estensioni di registrazione sia per le macchine virtuali Windows che Linux. Ciò offre una visibilità più ampia sulle attività sospette che potrebbero indicare tentativi di disabilitare il monitoraggio della sicurezza.

Miglioramenti al rilascio rapido

Dall'ultimo ciclo di rilascio del software sono stati apportati i seguenti miglioramenti agli algoritmi. I clienti connessi al servizio di aggiornamento Vectra AIcon il supporto remoto abilitato hanno già ricevuto questi miglioramenti. Tutti gli altri clienti riceveranno i seguenti miglioramenti come parte della versione 9.3:

- NDR-251: aggiunge la copertura di rilevamento per accessi sospetti Mimikatz sul traffico SMB. Ciò migliora la nostra capacità di individuare potenziali tecniche di furto di credenziali comunemente utilizzate negli attacchi.

- NDR-117: amplia la copertura dell'algoritmo di attività amministrativa del protocollo RDP (Remote Desktop Protocol) per una maggiore sicurezza.

- NDR-241: aggiunge una copertura di rilevamento per identificare gli attacchi di forza bruta all'autenticazione NTLM, contribuendo a impedire agli aggressori di violare gli account tramite ripetuti tentativi di accesso.

Data:

Agosto 2025

Rilascio:

9.3

QUX: Interfaccia apparecchiature

Integrazione di Zscaler Internet Access SSE in anteprima pubblica

Vectra AI Zscaler hanno collaborato per eliminare i punti ciechi nelcloud crittografato ecloud . Grazie all'integrazione con Zscaler Internet Access (ZIA), Vectra riproduce il traffico degli utenti da PCAP sicuri per un rilevamento completo delle minacce, scoprendo C2 avanzati ed esfiltrazioni che gli strumenti tradizionali non riescono a individuare. Si tratta di una svolta rivoluzionaria per la sicurezza degli ambienti remoti e cloud. Per ulteriori informazioni, consultare il comunicato stampa e il podcast Vectra AI. Se siete interessati ad abilitare l'integrazione ZIA di Vectra, contattate il vostro team Vectra AI . Per i dettagli sull'implementazione, consultate Zscaler ZIA Integration and Optimization.

Gestione Match delle regole Vectra Match

Vectra Match semplifica il rilevamento degli indicatori di compromissione (IOC) noti con firme compatibili con Suricata, senza bisogno di strumenti esterni. A partire dalla versione 9.3, è possibile gestire, modificare, abilitare o disabilitare le regole direttamente nella piattaforma e le modifiche rimangono anche dopo gli aggiornamenti di Emerging Threats. È più veloce da configurare, più semplice da mantenere e offre il pieno controllo della logica di rilevamento. Per ulteriori informazioni, visitare GestioneMatch Vectra AI Match .

Relazione sintetica per i dirigenti

Vectra AI l'Executive Overview Report, una panoramica sulla sicurezza pronta per essere presentata al consiglio di amministrazione. Progettato appositamente per i CISO e i responsabili della sicurezza, fornisce metriche chiare e di grande impatto, come le tendenze del rapporto segnale/rumore e i modelli di attacco in evoluzione. In pochi minuti avrete a disposizione le informazioni necessarie per dimostrare l'impatto di Vectra, orientare le decisioni strategiche e dimostrare come state riducendo il rischio di violazioni, senza bisogno di approfondimenti.

Visualizzazioni dei grafici degli attacchi in Quadrant UX

Il nuovo Attack Graph offre una visione immediata delle minacce attive, mappando visivamente il modo in cui gli aggressori si muovono all'interno della rete, cloud e degli ambienti di identità. Grazie alla tecnologia Vectra AI , ogni minaccia viene ora visualizzata direttamente sulla pagina dell'host o dell'account, fornendo informazioni immediate sul punto in cui è iniziato l'attacco, sui sistemi con cui ha interagito e sull'evoluzione del suo livello di rischio nel tempo.

I team di sicurezza possono scegliere tra tre visualizzazioni intuitive per indagare sulle minacce nel modo più adatto al loro flusso di lavoro:

- Grafico dell'attacco: scopri come le diverse entità sono collegate durante l'attacco.

- Flusso dell'attacco: osserva la sequenza delle azioni dell'aggressore in un percorso strutturato.

- Cronologia dell'attacco: scopri come è cambiato e si è intensificato il rischio di minaccia.

Questa funzionalità consente ai team SOC di agire rapidamente e con sicurezza, mettendo in evidenza il contesto e l'urgenza in un'unica vista fruibile. Per ulteriori informazioni, consultare le Domande frequenti su Attack Graph.

Impronte digitali JA4/JA4S

Vectra AI include le impronte digitali JA4 e JA4S nei metadati, introducendo il fingerprinting di nuova generazione nell'analisi del traffico crittografato. Questo potente framework riduce le collisioni, collega le sessioni correlate e rende più facile individuare l'infrastruttura degli aggressori nascosta dietro protocolli comuni. Gli analisti ottengono informazioni più chiare e rapide con meno rumore e un contesto migliore tra i rilevamenti. JA4 è supportato in Investigate (RUX), Stream e Recall, con ulteriori funzionalità della suite JA4+ in arrivo. Maggiori informazioni sui nuovi attributi sono disponibili qui.

Interfaccia utente per la convalida del traffico di rete in Quadrant UX

A partire dalla versione 9.3, Vectra AI introdotto nuove pagine di convalida del traffico. Queste pagine trasformano il report JSON di convalida del traffico in un dashboard intuitivo, che mostra le informazioni in modo più rapido e senza la necessità di analizzare i dati grezzi. Le statistiche chiave vengono automaticamente confrontate con soglie di integrità predefinite, con chiari indicatori rossi o gialli che evidenziano le aree che potrebbero richiedere attenzione. Per ulteriori informazioni, consultare le FAQ.

AI-Triage ora risolve automaticamente le minacce più lievi

L'intelligenza artificiale proprietaria Vectra AIè diventata ancora più intelligente. Il nostro algoritmo AI-Triage aggiornato ora indaga e risolve automaticamente il 50% dei rilevamenti C&C benigni e il 25% dei rilevamenti Recon benigni, riducendo drasticamente gli eventi benigni. Sfrutta sia i modelli locali che le informazioni globali per fornire il segnale più chiaro mai ottenuto. Per ulteriori dettagli su AI-Triage, consulta l'articolo e il video su AI-Triage.

Classificazione delle minacce migliorata con la prioritizzazione basata sull'intelligenza artificiale

Vectra AI è stata migliorata per individuare meglio le minacce che rispecchiano i recenti cambiamenti nel comportamento degli aggressori. È prevista una migliore separazione tra minacce elevate e critiche, una prioritizzazione più intelligente in tutto l'ambiente e una prioritizzazione più rapida delle minacce. Si noti che alcuni punteggi di minaccia e certezza di host e account potrebbero variare in base alla logica di punteggio aggiornata una volta aggiornato il sistema.

Migliori pratiche di triage

Vectra AI una nuova serie dedicata alle migliori pratiche, pensata per aiutare gli utenti a sfruttare al meglio le funzionalità chiave della Vectra AI . Il primo articolo di questa serie è dedicato al triage. La guida alle migliori pratiche di triage include la terminologia comune, quando e perché eseguire il triage, istruzioni pratiche, domande frequenti e molto altro ancora. Visita l'articolo sulle migliori pratiche di triage per perfezionare il tuo flusso di lavoro di triage.

Rimozione VirusTotal

Vectra AI rimosso l'integrazione di VirusTotal da Quadrant UX a causa di modifiche alle licenze. Il popup Destinazione esterna non visualizza più i dati di VirusTotal e nella prossima versione è prevista una pulizia completa dell'interfaccia utente per evitare confusione. Per feedback o domande su questa rimozione, contattare il team Vectra AI .

Nuova suite di rilevamento: AWS S3

Vectra AI introdotto tre nuove funzionalità di rilevamento per individuare comportamenti sospetti relativi all'uso di AWS S3 nelle fasi di impatto ed esfiltrazione della catena cloud :

- Eliminazione sospetta di batch S3 AWS: questo rilevamento evidenzia comportamenti associati a download e eliminazioni su larga scala relativi a più file. Questo comportamento può indicare la fase di manipolazione distruttiva dell'attività ransomware nell'ambiente.

- Eliminazione sospetta di oggetti S3 da parte di AWS: analogamente al nuovo rilevamento dell'eliminazione batch da S3, questo rilevamento evidenzia comportamenti in cui singoli oggetti sono stati scaricati e poi eliminati da un bucket S3 in un modo che potrebbe indicare la fase di manipolazione distruttiva dell'attività ransomware nell'ambiente.

- Crittografia S3 sospetta AWS: questo rilevamento evidenzia attività di crittografia insolite che potrebbero indicare una fase di crittografia ransomware in corso. È progettato per rilevare la crittografia di molti oggetti S3 utilizzando una chiave KMS esterna (SSE-KMS) o una chiave controllata dal cliente (SSE-C).

Miglioramenti del segnale per M365, Azure AD e Azure

Sono stati introdotti miglioramenti ai seguenti rilevamenti AAD, Microsoft 365 e Azure per tenere meglio conto del rischio dei comportamenti sottostanti e renderli immediatamente visibili per la revisione. L'introduzione di questi miglioramenti potrebbe comportare modifiche al numero di entità prioritarie all'interno della Vectra AI :

- Attività sospetta di Power Automate in M365: questo rilevamento segnala potenziali comportamenti di esfiltrazione o C2 che utilizzano Power Automate all'interno dell'ambiente. I miglioramenti apportati a questo rilevamento comportano un aumento significativo della sua accuratezza e una riduzione del tasso di falsi positivi osservati in questo rilevamento e in rilevamenti simili (Creazione di flussi HTTP sospetti in Power Automate in M365 e Creazione di flussi sospetti in Power Automate in M365).

- Anomalia delle operazioni con privilegi Azure AD: questo rilevamento segnala operazioni Azure AD anomale potenzialmente associate all'escalation dei privilegi. Vectra AI migliorando questo rilevamento per affinare i comportamenti considerati anomali. Il risultato atteso è una riduzione del rumore relativo a questo rilevamento.

- Operazioni rischiose in Exchange: questo rilevamento segnala operazioni privilegiate all'interno di Exchange che potrebbero essere oggetto di abuso da parte di un aggressore. Vectra AI ampliando l'ambito dei comportamenti presi in considerazione per questo avviso e rimuovendo le azioni potenzialmente innocue in Exchange (come l'impostazione di risposte automatiche). Grazie a questi miglioramenti, i clienti possono aspettarsi una significativa riduzione del volume (oltre il 30%).

- Registrazione diagnostica di Azure disabilitata: questo rilevamento evidenzia comportamenti che compromettono la difesa relativi alla cancellazione delle impostazioni di registrazione diagnostica di Azure. Il rilevamento è stato migliorato per garantire una copertura più ampia in relazione alla cancellazione della registrazione diagnostica sulle macchine virtuali (VM). I clienti potrebbero osservare un leggero aumento dei volumi di rilevamento associati a questo miglioramento.

Miglioramenti al rilascio rapido

Dall'ultimo ciclo di rilascio del software sono stati apportati i seguenti miglioramenti agli algoritmi. I clienti connessi al servizio di aggiornamento Vectra AIcon il supporto remoto abilitato hanno già ricevuto questi miglioramenti. Tutti gli altri clienti riceveranno i seguenti miglioramenti come parte della versione 9.3:

- NDR-222: aggiorna il titolo di un rilevamento di attività sospetta del protocollo per un utilizzo sospetto di Windows Remote Management (WinRM). Il nuovo titolo è "Possibile utilizzo dannoso di WinRM" per riflettere meglio la natura del comportamento.

- CS-10426: Risolto un problema che influiva su alcuni rilevamenti di attività sospette del protocollo, in cui gli indirizzi IP di origine e destinazione venivano attribuiti in modo errato a causa del client che fungeva da proxy. Questa correzione è stata applicata a tutti gli algoritmi di rilevamento pertinenti.

- NDR-251: Amplia la copertura di rilevamento contro le tecniche di penetrazione utilizzate dal Kali Linux Package Repository.

- NDR-251: Amplia il rilevamento dell'attività Tor identificando gli IP di destinazione che corrispondono a nodi Tor noti.

Data:

Agosto 2025

Rilascio:

2025.08

RUX: Fornitura SaaS

Contesto più solido con nuovi aggiornamenti al grafico degli attacchi

Vectra AI potenziato l'Attack Graph con due nuove potenti funzionalità. Innanzitutto, gli analisti possono ora visualizzare i rilevamenti che prendono di mira direttamente l'entità oggetto dell'indagine, rendendo più facile rispondere alla domanda: "Come è stata compromessa questa entità?" Ciò consente di individuare rapidamente il "paziente zero" anche in scenari complessi di movimento laterale. In secondo luogo, l'Attack Graph ora visualizza il raggio d'azione dei canali di comando e controllo (C2), espandendosi automaticamente per mostrare tutte le entità collegate allo stesso dominio o IP dannoso. Insieme, questi aggiornamenti accelerano le indagini, rivelano collegamenti nascosti e forniscono ai team un contesto completo per fermare gli attacchi più rapidamente.

Accelerare le indagini con ricerche di cinque minuti

Siamolieti di annunciare che Five Minute Hunts è ora disponibile in Advanced Investigations. Queste ricerche guidate rivelano informazioni significative nei metadati senza richiedere ai clienti di padroneggiare SQL o terminologia specialistica. I team di sicurezza possono scoprire rapidamente i modelli degli aggressori, dimostrare il valore proattivo in "tempi di pace" e aumentare l'efficienza con pochi clic. Dietro le quinte, la funzione è supportata dal nostro framework flessibile di distribuzione dei contenuti, completo di layout adattivi, animazioni fluide e immagini accattivanti per un'esperienza di analisi senza interruzioni.

Avvisi di app esterne (notifiche Webhook)

Con gli avvisi delle app esterne, Vectra AI notifiche istantanee agli strumenti di collaborazione del tuo team quando si verificano eventi di sicurezza critici, come host o account ad alta priorità e avvisi di sistema importanti. Non dovrai più stare davanti allo schermo o attendere risposte ritardate: riceverai informazioni in tempo reale che ti consentiranno di agire più rapidamente. Disponibile ora con integrazione diretta con Microsoft Teams e supporto Slack in arrivo. Consulta Avvisi delle app esterne per i dettagli sull'implementazione.

JA4+ Impronte digitali

Vectra AI include le impronte digitali JA4, JA4S, JA4L, JA4X e JA4H nei metadati, introducendo il fingerprinting di nuova generazione nell'analisi del traffico crittografato. Questo potente framework riduce le collisioni, collega le sessioni correlate e rende più facile individuare l'infrastruttura degli aggressori nascosta dietro protocolli comuni. Gli analisti ottengono informazioni più chiare e rapide con meno rumore e un contesto migliore tra i rilevamenti. JA4+ è supportato in Investigate (RUX), Stream e Recall. Maggiori informazioni sui nuovi attributi sono disponibili qui.

Indagini più semplici con dati CDR Azure leggibili dall'uomo

Vectra AI reso Azure CDR più facile da usare sostituendo gli UUID confusi con nomi chiari e leggibili. I nomi degli account nell'API REST ora riflettono gli ID Entra riconoscibili, mentre l'attività di rilevamento mostra nomi di oggetti e applicazioni intuitivi. Gli analisti non devono più decodificare gli ID grezzi, rendendo più veloce la selezione, più fluide le indagini e più fruibili i dashboard.

Data:

Luglio 2025

Rilascio:

2025.07

RUX: Fornitura SaaS

Gruppi basati sull'appartenenza ad Active Directory

Importa senza problemi i tuoi gruppi AD esistenti in Vectra e mantienili perfettamente sincronizzati, senza più ricreazioni manuali o noiose operazioni di manutenzione. L'importazione in blocco elimina il lavoro amministrativo ripetitivo, consentendo ai tuoi team di concentrarsi sulla ricerca delle minacce, anziché sulla gestione dei gruppi. Ottimizzando le regole di triage e riducendo il rumore, potrai agire più rapidamente sugli avvisi che contano davvero. Si tratta di efficienza e chiarezza del segnale, integrate direttamente. Visita Gruppi Active Directory (AD) per ulteriori informazioni.

Integrazione di Zscaler Internet Access SSE in anteprima pubblica