Perché EDR e NDR insieme sono essenziali

Gli aggressori non rimangono fermi in un unico posto. Si spostano tra endpoint, identità, cloud e percorsi di rete per estrarre valore e interrompere le operazioni. Nessun singolo controllo è in grado di seguire tali movimenti, quindi una difesa efficace richiede la collaborazione tra EDR e NDR.

endpoint cosa è stato eseguito e come l'autore dell'attacco ha manipolato il dispositivo.

La rete mostra dove l'autore dell'attacco si è spostato, ha comunicato e ha effettuato ulteriori sondaggi.

Insieme, rivelano l'intero percorso dell'attacco e forniscono ai team il contesto necessario per agire con sicurezza.

Vectra AI questa funzionalità integrandosi con CrowdStrike, riunendo endpoint e le informazioni sulla rete in modo che i team possano individuare gli attacchi più rapidamente e bloccarli in tempi più brevi.

Come ragionano gli analisti durante un'indagine

Quando gli analisti ricevono un avviso, spesso iniziano le loro indagini ponendosi queste domande:

- Da quale sistema proviene?

- Quale processo lo ha innescato?

- È reale o è solo rumore?

- Devo contenerlo adesso?

- Ho capito bene tutta la storia?

Vectra AI con CrowdStrike e fornisce una risposta a tutte queste domande.

Come Vectra AI con CrowdStrike per fornire informazioni unificate Endpoint rete per la risposta alle minacce

- Contestualizzazione: comprendere cos'è un sistema

Domanda dell'analista: Da quale sistema proviene questo rilevamento e cosa sappiamo già al riguardo?

Qualsiasi sistema che esegue CrowdStrike EDR viene automaticamente riconosciuto all'interno della Vectra AI . Ciò fornisce un contesto host aggiuntivo che aiuta Vectra AI ad attribuire Vectra AI l'attività di rete. Gli analisti possono vedere immediatamente dettagli quali il sistema operativo, l'ID del sensore e quando il sistema è stato visto l'ultima volta.

Questo contesto rende più facile valutare se il comportamento osservato corrisponde al ruolo del sistema e se è necessaria un'indagine più approfondita.

- Correlazione dei processi EDR: identificazione dei fattori che hanno determinato il comportamento

Domanda dell'analista: Quale processo ha innescato questo comportamento sospetto della rete?

Questa domanda rallenta solitamente le indagini perché per rispondere è necessario cambiare strumento, effettuare ricerche su CrowdStrike e allineare i timestamp.

Il processo di correlazione EDR Vectra AIelimina questo onere. Quando Vectra AI un comportamento sospetto nella rete, interroga automaticamente CrowdStrike per individuare il processo responsabile e lo correla con il rilevamento. Gli analisti vedono immediatamente il nome del file, la riga di comando, l'hash, il tempo di esecuzione e il processo padre all'interno di Vectra AI.

Questo sostituisce un flusso di lavoro manuale con uno automatico. Elimina la necessità di una logica di correlazione SIEM o SOAR personalizzata e può far risparmiare fino a 30 minuti per ogni rilevamento. Per un'analisi più approfondita, un link CrowdStrike precompilato si apre direttamente nell'albero dei processi pertinente.

- Contenimento immediato: reagire senza cambiare strumenti

Domanda dell'analista: Devo contenere questo sistema immediatamente e posso farlo da qui?

Quando una minaccia viene confermata, ogni secondo è prezioso. La soluzione 360 Response Vectra AIsi integra con CrowdStrike per attivare il contenimento dell'host direttamente dalla Vectra AI , in modo automatico o manuale.

Un comportamento sospetto della rete può attivare automaticamente il blocco dell'host CrowdStrike. Gli analisti non devono cambiare strumento né seguire percorsi di risposta in più fasi. Gli architetti ottengono un flusso di risposta più affidabile e gestibile senza logiche personalizzate instabili.

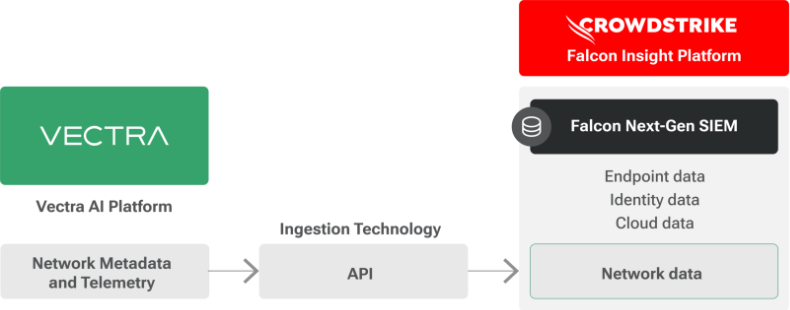

- Integrazione con il SIEM di nuova generazione di CrowdStrike

Domanda dell'analista: Possoconvalidare questa attività nel mio SIEM?

Vectra AI i propri metadati di rete e la telemetria arricchita dall'intelligenza artificiale direttamente a CrowdStrike Falcon Next Gen SIEM utilizzando le API di acquisizione Falcon. Falcon Next Gen SIEM è in grado di analizzare petabyte di dati provenienti da endpoint, identità, cloud fonti di rete, mentre Vectra AI la migliore visibilità di rete della categoria a quel set di dati unificato. Gli analisti possono passare da un Vectra AI a Falcon Next Gen SIEM con un solo clic per eseguire indagini più approfondite utilizzando il motore di query e le visualizzazioni ultraveloci del SIEM.

Grazie Vectra AI e al supporto dei comportamenti di rete nella pipeline SIEM in tempo reale di CrowdStrike, i team SOC ottengono una visione consolidata delle minacce su endpoint rete senza dover gestire più sistemi di log o flussi di lavoro di correlazione.

- Segnali unificati su Endpoint rete, grazie al server Vectra AI

Domanda dell'analista: Posso recuperare tutti i contesti endpoint alla rete per questo avviso in un unico posto?

Il server Vectra AI funge da motore di elaborazione e contesto condiviso che unifica i segnali provenienti sia da NDR che da EDR in un unico livello di contesto strutturato e in memoria. Eliminando i round-trip tra i sistemi e riducendo la latenza di ricerca, MCP accelera ogni fase dell'indagine e riduce l'MTTR. Gli analisti e gli agenti automatizzati ottengono il contesto completo di cui hanno bisogno in un unico posto, rendendo la convalida e la risposta alle minacce significativamente più veloce e precisa.

Chiarezza del segnale in azione

Grazie a queste funzionalità, Vectra AI CrowdStrike offrono una visione unificata e automatizzata degli attacchi su tutti i domini, fornendo ai team la chiarezza necessaria per comprendere rapidamente cosa è successo e dove intervenire.

Poiché gli aggressori combinano sempre più spesso endpoint con movimenti di rete per eludere i controlli tradizionali, l'integrazione della telemetria EDR e NDR espone sia il processo iniziale che la sua impronta completa sulla rete, fornendo agli analisti un quadro completo cross-domain sin dall'inizio.

Invece di richiedere passaggi manuali tra gli strumenti, Vectra AI identifica Vectra AI la risorsa, estrae i dettagli rilevanti del processo e attiva la risposta appropriata, il tutto in tempo reale. Ciò significa che gli analisti dedicano meno tempo alla ricerca dei dati e più tempo a bloccare gli attacchi che contano.

Guardalo in azione

Guarda come Vectra AI collega Vectra AI il contesto endpoint alle rilevazioni di rete e consente l'isolamento degli host con un solo clic tramite CrowdStrike.

Guarda la demo: