Mentre le organizzazioni cercano di integrare il rilevamento cloud nelle operazioni, la maggior parte di esse si trova ad affrontare un grande divario. Troppo spesso, gli strumenti esistenti non sono sufficientemente flessibili per adattarsi a casi d'uso in espansione e non sono sufficientemente estensibili per supportare lo sviluppo di tecniche di attacco personalizzate.

Per colmare queste lacune, siamo orgogliosi di presentare il DeRF (Detection Replay Framework). Il nostro strumento di recente rilascio affronta le sfide comuni che sorgono quando i casi d'uso evolvono oltre gli incidenti isolati.

Il nuovo framework incorpora diverse decisioni progettuali chiave che lo contraddistinguono. Esso prevede la separazione delle autorizzazioni necessarie per l'implementazione dell'infrastruttura da quelle necessarie per eseguire un attacco. Questa separazione diventa sempre più preziosa man mano che le capacità si espandono e sono necessari più utenti per svolgere queste funzioni distinte.

Inoltre, DeRF è stato progettato per essere estensibile. Sebbene sia precaricato con numerose tecniche di attacco integrate, il processo di incorporazione delle proprie tecniche è semplice come creare un file YAML. Ciò consente la personalizzazione senza la necessità di modificare le funzionalità di base dello strumento.

Cos'è il DeRF?

Il DeRF, uno strumento open source disponibile su GitHub, è composto da moduli Terraform e da un'applicazione Cloud Run1 scritta in Python. All'interno di questo pacchetto sono disponibili diverse tecniche di attacco integrate, incentrate su AWS e GCP. Il DeRF viene fornito con tecniche di attacco equivalenti a quelle di Stratus Red Team, in modo da eliminare la necessità per gli operatori di scegliere funzionalità di attacco basate su strumenti. È invece possibile selezionare lo strumento più adatto al proprio caso d'uso specifico. Per una panoramica più completa su come DeRF si confronta con altri cloud , date un'occhiata a questa pagina di confronto.

I moduli di attacco integrati più importanti sono elencati di seguito, con un elenco completo di tutte le tecniche di attacco integrate nella documentazione DeRF.

Accesso alle credenziali:

- AWS | EC2 Rubare le credenziali dell'istanza

- AWS | Recuperare un numero elevato di segreti di Secrets Manager

Evasione della difesa:

- AWS | Interrompi CloudTrail

Esecuzione:

Scoperta:

- AWS | EC2 Scarica dati utente

Esfiltrazione:

- AWS | EC2 Condividi snapshot EBS

Elevazione dei privilegi:

Analogamente ad altri strumenti incentrati sulla generazione di rilevamenti, DeRF implementa e gestisce cloud di destinazione, che viene manipolata per simulare le tecniche degli aggressori. Terraform viene utilizzato per gestire tutte le risorse, implementando (e distruggendo) le tecniche di attacco ospitate e l'infrastruttura di destinazione in meno di 3 minuti.

Sebbene il modello BYOI (Bring-Your-Own-Infrastructure) non sia attualmente supportato, la manutenzione dell'infrastruttura DeRF costa meno di 10 dollari al mese per Google Cloud 5 dollari al mese per AWS. Il comodo modello di implementazione dello strumento consente di utilizzarlo secondo necessità, anziché tenerlo in esecuzione 24 ore su 24, 7 giorni su 7. Per ulteriori dettagli, consultare la guida all'implementazione.

Cosa distingue DeRF dagli altri cloud ?

In parole povere, molte. Le differenze principali includono:

- Interfaccia intuitiva: poiché DeRF è ospitato su Google Cloud, gli utenti finali possono lanciare attacchi tramite l'interfaccia utente cloud senza dover installare software o utilizzare la CLI.

- Accessibilità per i non addetti alla sicurezza: il DeRF si rivolge a un ampio pubblico di utenti finali, tra cui personale tecnico, commerciale e di assistenza, nonché processi automatizzati.

- OpSec robusto: le credenziali a lunga durata non vengono trasmesse tra gli operatori. L'accesso al DeRF e alle sue tecniche di attacco è invece controllato tramite il controllo degli accessi basato sui ruoli (RBAC) di GCP IAM.

- Estensibilità al centro: le sequenze di attacco sono scritte in YAML, consentendo una facile configurazione di nuove tecniche.

- Implementazione chiavi in mano: l'implementazione (e la distruzione!) del DeRF è un processo completamente automatizzato, che richiede meno di 3 minuti.

Guida introduttiva a The DeRF

Consulta la guida utente per istruzioni su come implementare DeRF ed eseguire la tua prima tecnica di attacco. Questa guida ti accompagnerà passo passo attraverso:

- Distribuzione di tutte le risorse su AWS e GCP con Terraform

- Configurazione del controllo degli accessi a Google Cloud

- Esecuzione di un attacco contro AWS o GCP richiamando Google Cloud

Come funziona il DeRF?

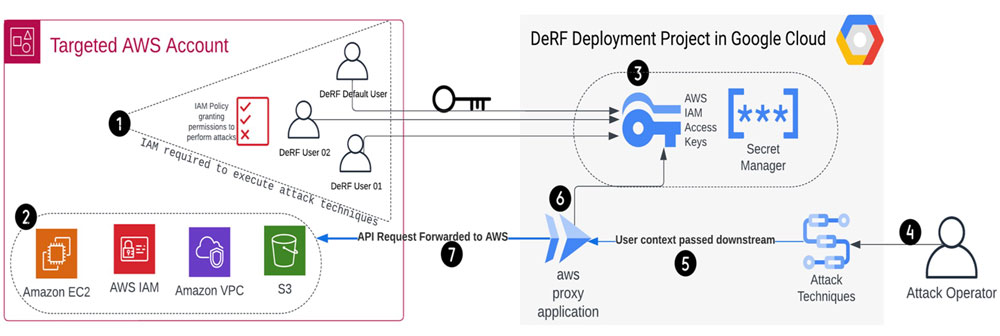

L'architettura unica del DeRF è interamente implementata tramite Terraform. È costituita da risorse distribuite su AWS e GCP.

I personaggi DeRF

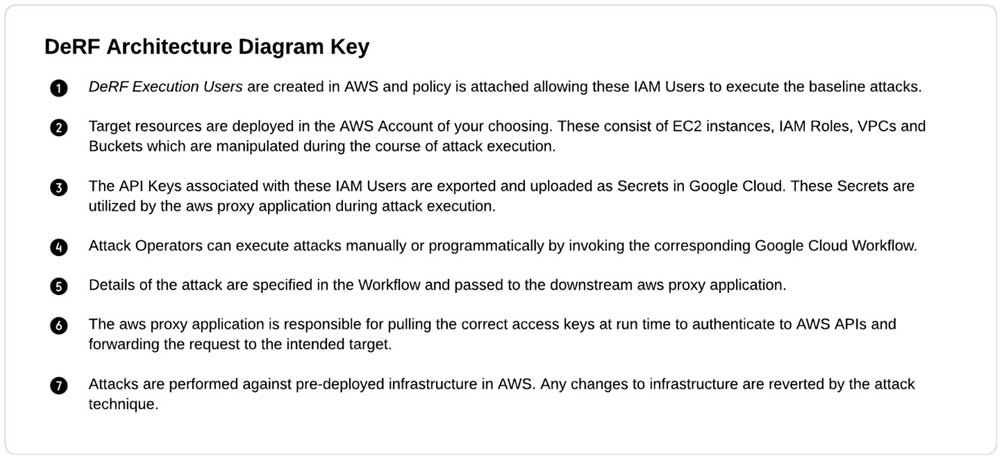

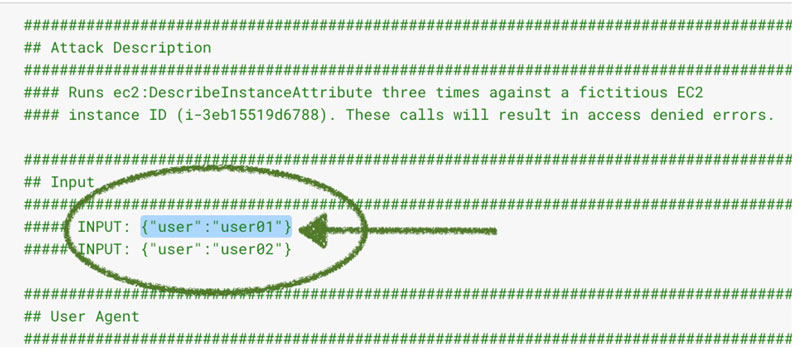

Il DeRF si distingue dagli altri strumenti di attacco per il suo approccio unico nel separare l'implementazione dello strumento dall'esecuzione dell'attacco. Con il DeRF, gli operatori possono selezionare diversi utenti quando lanciano gli attacchi. Questa scelta ha diversi scopi, come la creazione di scenari realistici di attori di minacce o la distinzione dei comportamenti nei registri. Per ulteriori informazioni sui profili disponibili, tra cui "DeRF Deployment User", "DeRF AWS Execution User 01", "DeRF AWS Execution User 02", "DeRF AWS Default User" e "AWS Custom IAM Role", consultare la documentazione di DeRF.

Esecuzione delle tecniche di attacco

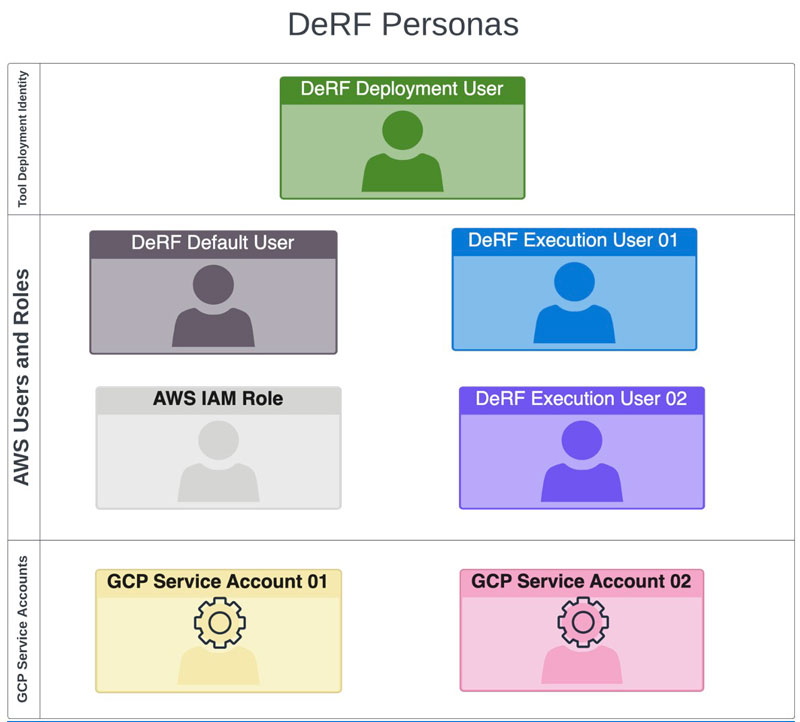

Che il vostro obiettivo sia AWS o GCP, gli attacchi vengono sempre eseguiti richiamando Cloud Google Cloud . Di seguito è riportato un esempio di come eseguire tecniche di attacco, sia manualmente che programmaticamente, con The DeRF.

Esecuzione dell'attacco – Manuale

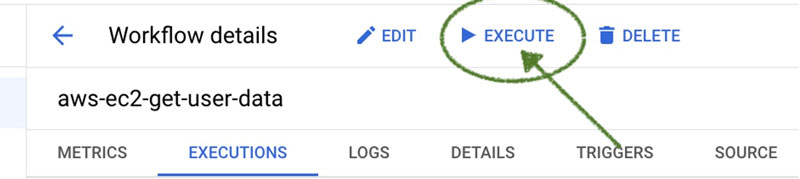

1. Accedi alla Cloud Google Cloud e vai alla pagina dei flussi di lavoro.

2. Fare clic sul nome del flusso di lavoro corrispondente all'attacco che si desidera eseguire.

3. Fare clic sul pulsante Esegui.

4. Fare riferimento al pannello Codice sul lato destro e selezionare l'utente con cui eseguire l'attacco copiando uno dei possibili input.

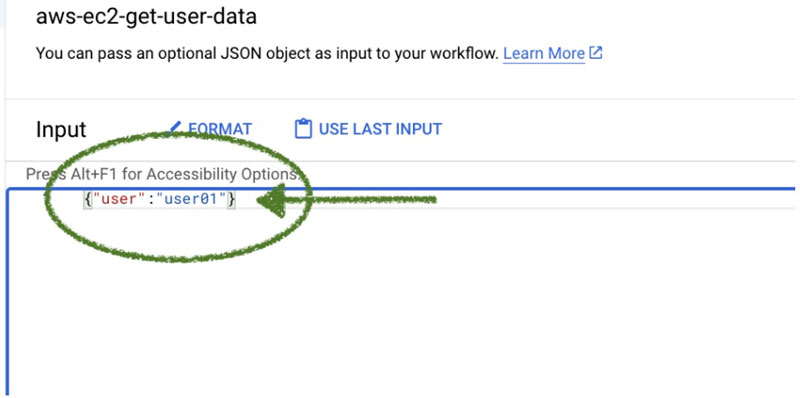

5. Incolla il JSON selezionato nel pannello di immissione dati sul lato sinistro.

6. Infine, seleziona il pulsante "Esegui" nella parte inferiore dello schermo.

7. I risultati dell'attacco saranno visualizzati sul lato destro dello schermo.

Esecuzione dell'attacco – Programmata

1. Assicurati che lo strumento da riga di comando di Google sia installato sul tuo sistema locale. Consulta la documentazione fornita da Google per istruzioni sull'installazione della CLI gcloud.

2. Eseguire l'autenticazione al Cloud Google Cloud in cui è distribuito DeRF.

3. Richiamare il flusso di lavoro di una particolare tecnica di attacco con la CLI gcloud. Per istruzioni più complete sul servizio flussi di lavoro, consultare la documentazione Google.

Esempio di utilizzo:

Creazione di tecniche di attacco personalizzate

La versione iniziale di The DeRF comprende un'ampia gamma di tecniche cloud prevalenti, fornendo alla tua organizzazione ampie risorse per la formazione, il test dei controlli e l'esecuzione di scenari di attacco. Tuttavia, con l'evolversi delle esigenze, potrebbe essere necessario espandersi oltre il set iniziale e introdurre moduli di attacco personalizzati. Con The DeRF, questo processo è semplificato. Tutte le tecniche di attacco sono definite come Google Cloud , che possono essere implementati come moduli terraform aggiuntivi all'interno della tua versione fork del codice base.

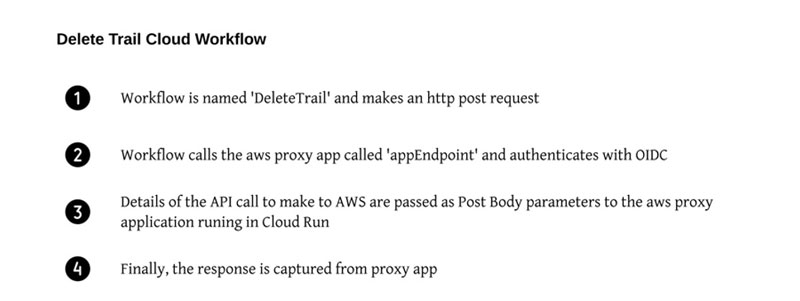

Specificare i dettagli di una chiamata API AWS

Ogni chiamata API effettuata ad AWS è definita in modo esplicito all'interno di una richiesta HTTP inviata da un Cloud Google Cloud all'applicazione proxy aws per l'instradamento alla destinazione prevista. Istruzioni complete sulla creazione di una tecnica di attacco AWS come Cloud Google Cloud sono disponibili nella documentazione DeRF. Dai un'occhiata qui sotto per capire meglio la struttura di questi flussi di lavoro.

Cosa succederà adesso?

Successivamente, abbiamo in programma di:

- Ampliare le tecniche di attacco integrate. La versione iniziale di DeRF è incentrata sulla parità dei moduli di attacco con Stratus Red Team per AWS e GCP. In futuro, rilasceremo tecniche di attacco esclusive di DeRF attraverso lo strumento e aggiungeremo il supporto per Azure.

- Aggiungere l'automazione per richiamare le tecniche di attacco. Un caso d'uso comune del DeRF è la convalida continua dei controlli e il test della logica di rilevamento.

Attualmente, i cron job devono essere creati manualmente per richiamare le tecniche di attacco. Nel prossimo futuro, il DeRF supporterà l'automazione delle tecniche di attacco attraverso le configurazioni di Cloud Scheduler2.

Ringraziamenti

Vorremmo ringraziare la creatrice e responsabile della manutenzione di The DeRF, Kat Traxler, insieme ai seguenti membri della comunità per aver fornito il loro supporto e feedback durante lo sviluppo del progetto:

- Christophe Tafani-Dereeper di DataDog

- Nick Jones di WithSecure

- Rich Mogull di Firemon

Interagisci direttamente con noi riguardo a questo post del blog e ad altri argomenti nella communityVectra AI .

Riferimenti:

[1]: cloud

[2]: cloud