Colmare il divario di visibilità per Azure AD e le applicazioni SaaS federate

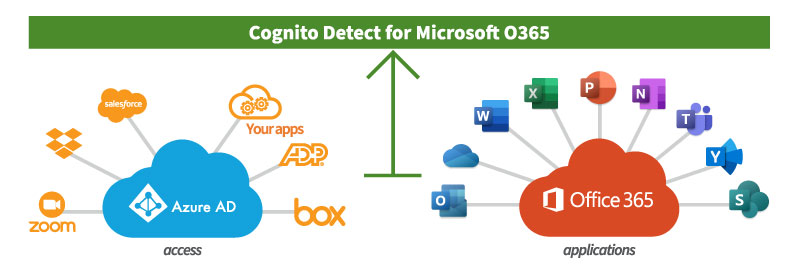

Microsoft Azure AD è leader cloud e nella gestione delle identità, fornendo un sistema di autenticazione federata a single sign-on per i lavoratori remoti nelle applicazioni SaaS e aziendali critiche per il business odierno. Azure AD è anche la soluzione integrata per la gestione delle identità in Office 365, motivo per cui ha una così ampia penetrazione nel mercato.

Quando la pandemia ha costretto i lavoratori di tutto il mondo a passare al lavoro da remoto, l'adozione di Azure AD è esplosa, raggiungendo 425 milioni di utenti attivi alla fine del 2020. Proprio mentre le aziende passavano ad adottare Azure AD per semplificare l'accesso e garantire la sicurezza delle cloud e dell'intero ecosistema Office 365, anche gli hacker hanno compreso il valore che Azure AD offriva alle organizzazioni e hanno concentrato i loro sforzi su questo prodotto.

Cosa rende Azure AD così prezioso?

Compromettendo un singolo account Azure AD, un hacker può accedere a un sacco di dati su diverse app SaaS, tipo Microsoft Office 365. Questo tipo di attacco ha reso fondamentale per le aziende riuscire a individuare e rispondere agli attacchi da Azure AD per fermarli prima che possano arrivare ad altre app e fare danni.

Le migliori pratiche per proteggere questi account Azure AD critici sono state un'autenticazione a più fattori (MFA) forte e moderna, l'accesso senza password e regole di accesso basate sulla posizione. Tuttavia, questi tipi di misure preventive non sono sufficienti per scoraggiare gli aggressori e garantire la protezione dei dati. Gli aggressori moderni dispongono di troppi modi per aggirare i controlli preventivi con tecniche quali l'abuso delle credenziali di accesso permanente, la forza bruta delle credenziali dove non è possibile applicare l'autenticazione a più fattori, l'inganno degli utenti affinché installino applicazioni OAuth controllate dagli aggressori, lo sfruttamento delle vulnerabilità in WS-Trust e la falsificazione dei propri ticket con unattacco "Golden SAML".

Gli attacchi "Golden SAML" e la capacità degli aggressori di eludere le misure preventive sono stati al centro della violazione di SolarWinds, nota anche come Sunburst o Solorigate. Gli aggressori sono riusciti a falsificare i propri ticket, eludendo l'autenticazione a più fattori (MFA), e questo ha permesso loro di creare persistenza nell'ambiente Azure AD e ottenere l'accesso a preziose applicazioni SaaS.

L'enorme impatto che gli aggressori possono avere quando aggirano le misure preventive, come nel caso dell'attacco SolarWinds, è il motivo per cui Vectra ha creato Detect per O365 e Azure AD.

Rilevamento del comportamento degli aggressori con l'IA

Utilizzando l'intelligenza artificiale per analizzare come vengono utilizzati gli account, Detect for Office 365 fornisce un rilevamento approfondito degli attacchi basato sul comportamento, individua i comportamenti di attacco in Azure AD e consente alle organizzazioni di rilevare e bloccare le appropriazioni di account prima che un aggressore possa accedere a qualsiasi applicazione SaaS.

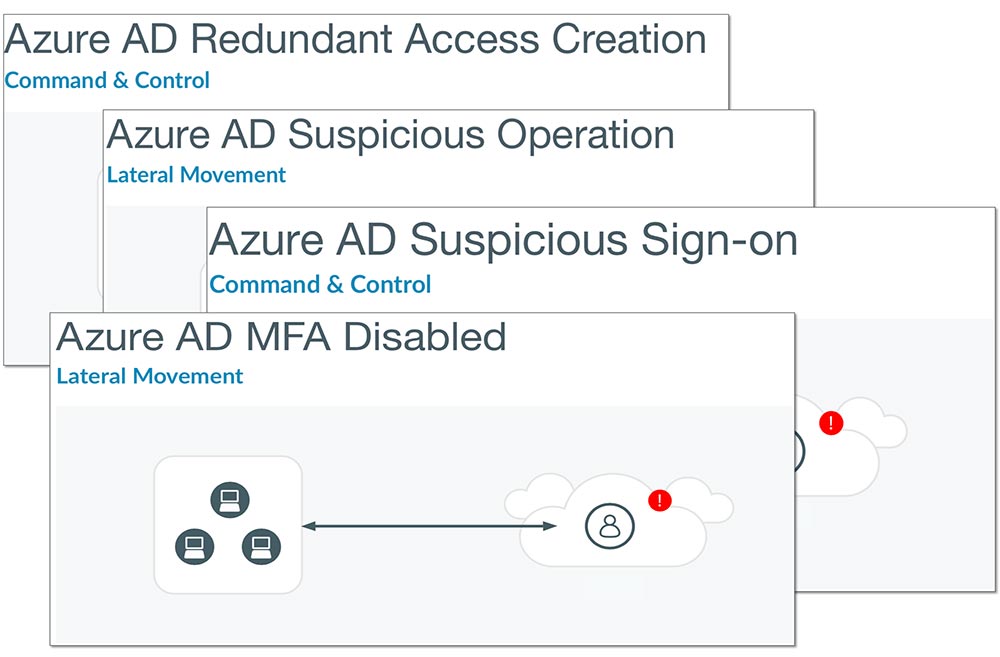

L'approccio basato sul comportamento di Vectra è stato in grado di segnalare tutte le tecniche utilizzate nell'attacco SolarWinds senza la necessità di firme o aggiornamenti ai modelli esistenti. Gli avvisi comportamentali su casi come la creazione di canali di accesso ridondanti e l'abuso di operazioni Azure privilegiate consentono a Vectra di segnalare le azioni degli aggressori in ogni fase del processo.

Vectra offre una copertura comportamentale approfondita di SolarWinds, futuri attacchi alla catena di fornitura e applicazioni SaaS con oltre dieci rilevamenti Azure AD unici e oltre 20 modelli di rilevamento specifici per Office 365. Gli eventi non vengono mai visualizzati isolatamente, ma sono correlati contestualmente per garantire una prioritizzazione efficiente ed efficace delle azioni degli aggressori.

Il passaggio a modelli di accesso zero-trust non farà che aumentare l'importanza di Azure AD e la necessità di avere visibilità su Azure AD per un rilevamento e una risposta efficaci.

Per ulteriori informazioni su come Vectra rileva e blocca attacchi simili a quello contro SolarWinds, leggi la nostra ricerca sull'attacco.