Vectra Investigate: scopri tutta la storia dietro ogni minaccia

Nell'odierno ambiente di rete ibrido moderno, il solo rilevamento non è sufficiente: i team di sicurezza devono comprendere appieno il contesto di ogni incidente. Il panorama è cambiato: gli attacchi moderni non si limitano a un unico vettore o endpoint. Si adattano, aumentano i privilegi, si mimetizzano con comportamenti legittimi e sfruttano le reti, le identità e cloud in infrastrutture sempre più complesse.

Tuttavia, è ancora difficile ottenere informazioni rapide e utilizzabili. I dati sono spesso isolati, frammentati, nascosti dietro strumenti complessi o semplicemente non disponibili, costringendo gli analisti a mettere insieme manualmente le informazioni provenienti da diversi sistemi solo per rispondere a domande fondamentali: dove è iniziato l'attacco? Cos'altro è stato colpito? Da quanto tempo è attivo?

È qui che entra in gioco Vectra Investigate. Come parte della Vectra AI e forte della nostra posizione di leadership nel Magic Quadrant di Gartner per il rilevamento e la risposta di rete (NDR), Vectra Investigate integra i nostri rilevamenti AI per fornire metadati ricchi, unificati e facilmente accessibili a supporto di indagini rapide e approfondite e della ricerca delle minacce.

Vectra Investigate si avvale di metadati arricchiti provenienti da oltre 25 fonti e più di 300 campi, fornendo fino a 30 giorni di visibilità storica sulla vostra rete moderna. Sovrapponendo un contesto basato sull'intelligenza artificiale alla telemetria delle minacce, Vectra Investigate aiuta i team di sicurezza a ridurre i rischi, risolvere le minacce, accelerare le indagini e consentire la ricerca proattiva delle minacce, il tutto dalla stessa console.

Grazie all'accesso intuitivo alle informazioni approfondite, tramite indagini senza query, ricerche di esperti e ora anche SQL Search e Saved Searches, i team di sicurezza possono andare oltre gli avvisi per rispondere rapidamente a domande critiche. Secondo IDC The Business Value of Vectra AI, le organizzazioni che utilizzano Vectra Investigate hanno registrato una riduzione del 50% del tempo dedicato all'analisi degli avvisi di sicurezza, il che si traduce in decisioni più rapide e risposte più efficienti.

I clienti si affidano a Vectra Investigate per:

- Mantenere una visibilità continua sui rischi emergenti, come gli strumenti IT non gestiti (ad esempio DeepSeek) e le esposizioni legacy, come i codici di cifratura deboli.

- Condurre indagini complete sugli incidenti che mettano in correlazione sia i segnali NDR che quelli EDR, non solo segnalando gli allarmi, ma scoprendo anche la portata e l'impatto complessivi.

- Ricerca delle minacce di potenza per il movimento laterale, convalida della conformità tra regioni e ruoli e risoluzione dei problemi di rete per anomalie delle prestazioni

- Rispondi alle domande di grande impatto che portano a decisioni più rapide, una comprensione più approfondita e risultati più efficaci.

Sblocca indagini più rapide e approfondite grazie alla ricerca SQL e alle ricerche salvate

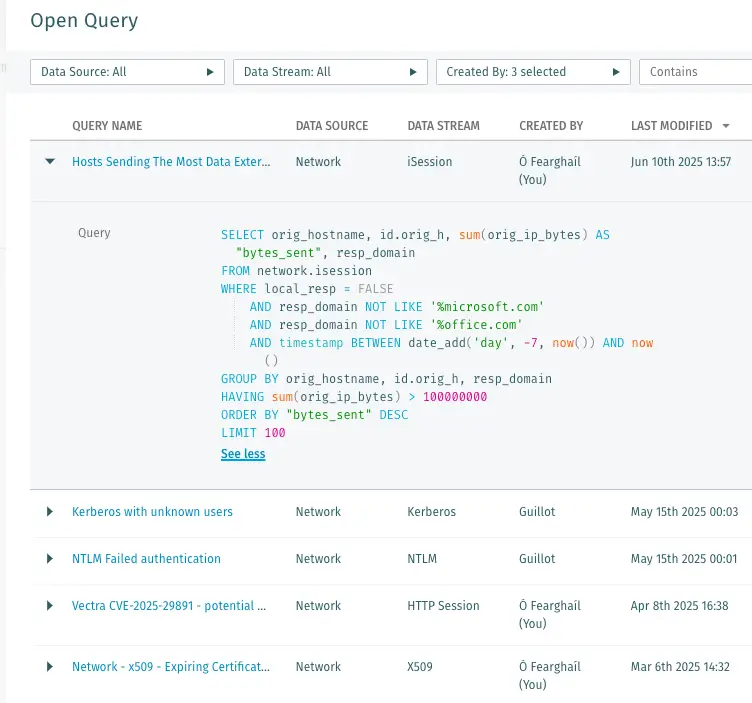

Con la disponibilità generale di SQL Search nella Vectra AI , il vostro team ha ora la possibilità di ottenere informazioni approfondite dai vostri metadati in ambiente cloud, di identità e di rete. Che si tratti di monitorare l'esfiltrazione dei dati, individuare accessi insoliti o smascherare attività di beaconing nascoste, SQL Search offre agli analisti la massima flessibilità per esplorare i segnali di minaccia. Ma sappiamo anche che la velocità e l'accessibilità sono altrettanto fondamentali. Ecco perché abbiamo creato una libreria di query predefinite. Le ricerche salvate, ovvero ricerche già pronte, sono progettate dagli analisti Vectra AI per accelerare le tue indagini con un solo clic. Questa libreria verrà aggiornata regolarmente in base alle ultime ricerche sulle minacce e alle tecniche degli aggressori, garantendo al tuo team di stare al passo con le minacce emergenti.

Perché è importante per il tuo team

- Indagini avanzate semplificate: esegui query complesse e multi-condizione per individuare comportamenti sottili degli aggressori.

- Conoscenze specialistiche immediatamente accessibili: le ricerche salvate consentono sia agli analisti junior che a quelli senior di avviare indagini approfondite senza scrivere una sola riga di codice SQL.

- Pronti per il futuro: questo è solo l'inizio: presto saranno disponibili la ricerca in linguaggio naturale e le guide alla ricerca delle minacce all'interno dei prodotti.

Di seguito sono riportati 6 esempi pratici di ricerca che puoi iniziare a utilizzare oggi stesso dalla scheda Ricerche salvate:

1. Rete: download di file tramite HTTP non protetto

Perché: gli aggressori utilizzano spesso il protocollo HTTP per distribuire payload internamente.

Cosa rileva: dispositivi che scaricano tipi di file potenzialmente dannosi tramite HTTP.

SELEZIONA timestamp, orig_hostname, id.orig_h, id.resp_h, host, uri, user_agent,response_body_len

FROM network.http WHERE method != 'HEAD' AND (uri LIKE '%.ps1' OR uri LIKE '%.exe' OR uri LIKE '%.bat' Oppure uri SIMILE A '%.msi' Oppure uri SIMILE A '%.vb' Oppure uri SIMILE A '%.vbs' Oppure uri SIMILE A '%.dll' OR uri LIKE '%.reg' Oppure uri SIMILE A '%.rgs' Oppure uri SIMILE A '%.bin' OR uri LIKE '%.cmd' Oppure uri SIMILE A '%.hta') AND timestamp BETWEEN date_add('day', -7, ora()) E ora() LIMITE 100 2. Rete: host che inviano la maggior parte dei dati all'esterno

Perché: l'esfiltrazione non sempre è rumorosa: il volume è importante.

Cosa rileva: gli host con il maggior volume di dati in uscita negli ultimi 7 giorni.

SELECT orig_hostname, id.orig_h, sum(orig_ip_bytes) AS "bytes_sent", resp_domain

FROM network.isession

WHERE local_resp = FALSE AND resp_domain NOT LIKE '%microsoft.com' AND resp_domain NOT LIKE '%office.com' AND timestamp BETWEEN date_add('day',-7, now()) AND now() GROUP BY orig_hostname, id.orig_h, resp_domain

HAVING sum(orig_ip_bytes) > 100000000

ORDER BY "bytes_sent" DESC LIMIT 100 3. Rete: segnalazione di destinazioni rare

Perché: gli impianti mirati spesso comunicano con infrastrutture specifiche di un unico host.

Cosa rileva: destinazioni con comunicazioni ripetute provenienti da un solo dispositivo.

SELECT resp_domains,

COUNT(DISTINCT id.orig_h) AS "unique_hosts",

SUM(session_count) AS "total_sessions" FROM network.beacon

WHERE timestamp BETWEEN date_add('day',-7, now()) AND now()

GROUP BY resp_domains

HAVING COUNT(DISTINCT id.orig_h) = 1 AND SUM(session_count) > 20

ORDER BY "total_sessions" DESC LIMIT 100 4. Query DNS contenente "DeepSeek"

Perché: rilevare eventuali malware strumenti basati sull'intelligenza artificiale come DeepSeek utilizzati nel proprio ambiente.

Cosa trova: query DNS contenenti riferimenti a "deepseek".

SELECT * FROM network.dnsrecordinfo

WHERE query LIKE '%deepseek%' 5. ID Entra: Luoghi di accesso insoliti

Perché: modelli di accesso insoliti possono segnalare credenziali compromesse o abusi di accesso.

Cosa rileva: accessi da paesi raramente o mai visti nel tuo ambiente.

SELECT location.country_or_region come"location"( ), count(*) AS "signins"

FROM o365.signins._all

WHERE timestamp

BETWEEN date_add('day',-7, now()) AND now()

GROUP BY location.country_or_region

ORDER BY "signins" ASC LIMIT 100 6. AWS: chiamate API ripetute non autorizzate o non riuscite

Perché: i tentativi di forza bruta o l'automazione configurata in modo errato spesso lasciano tracce di errori API.

Cosa rileva: entità che effettuano ripetute chiamate API AWS non riuscite, con contesto di errore completo.

SELECT vectra.entity.resolved_identity.canonical_name, event_name, error_code,

COUNT(*) come "failureCount",

MIN(timestamp) come "firstSeen",

MAX(timestamp) come "lastSeen"

FROM aws.cloudtrail._all WHERE COALESCE(error_code, '') != ''

GROUP BY vectra.entity.resolved_identity.canonical_name, event_name, error_code

HAVING count(*) > 10

ORDER BY "failureCount" DESC LIMIT 100 Inizia subito

Con Vectra Investigate, il tuo team lavora più velocemente, indaga in modo più intelligente e condivide le informazioni in modo più efficace, assicurandosi che nessuna attività sospetta passi inosservata.

Utilizza queste ricerche oggi stesso tramite la libreria Ricerche salvate nella Vectra AI o guarda questa demo per saperne di più.