Crescita, successo e notorietà sono generalmente considerati problemi positivi per un'azienda, ma come il grande Biggie Smalls ha cercato di avvertirci oltre vent'anni fa, a volte "Mo money" significa "Mo problems" (più soldi, più problemi). Ora, non sono così sicuro che Biggie si riferisse ai "Mo problems" in termini di attacchi informatici, ma non è un segreto che gli aggressori siano attratti dai bersagli di grandi dimensioni, quindi perché è sempre uno shock quando vediamo violazioni massicce che causano il caos in organizzazioni che pensavano di aver fatto tutto il possibile per coprire tutte le loro basi?

Beh, questa è la parte frustrante, perché le organizzazioni continuano ad aumentare la loro spesa per la sicurezza informatica: infatti, il recente sondaggio Gartner 2021 CIO Agenda Survey cita la sicurezza informatica come la priorità assoluta per le nuove spese. Non c'è una cosa in particolare che stiamo facendo di sbagliato per provocare un attacco o una violazione, ma con la superficie di attacco che continua ad espandersi, è necessario aggiornare il nostro modo di pensare su come affrontare la difesa di queste nuove superfici.

Cloud e la trasformazione digitale hanno sicuramente ampliato la superficie di attacco, ma dove saremmo stati quest'ultimo anno senza molte delle cloud che aiutano a mantenere tutti connessi e produttivi? Un'altra area della superficie di attacco che è stata trascurata è la catena di approvvigionamento, che, come abbiamo tutti imparato, può essere un'area vulnerabile dopo aver assistito all'attacco alla catena di approvvigionamento di SolarWinds all'inizio di quest'anno.

Ma cos'è un attacco alla catena di approvvigionamento?

Gli attacchi alla catena di fornitura si verificano quando un malintenzionato ottiene l'accesso al sistema attraverso un partner esterno, come un fornitore o un prestatore di servizi. Un modo per comprendere questo fenomeno è pensare che, quando si adottano nuovi servizi o partner per aiutare la propria azienda o organizzazione a crescere, la catena di fornitura si espande e con essa anche la superficie di attacco.

Per quanto riguarda gli obiettivi, qualsiasi azienda che produca software o hardware per altre aziende o organizzazioni potrebbe essere un potenziale bersaglio di un attacco alla catena di approvvigionamento. La realtà è che gli aggressori hanno grandi opportunità se riescono a compromettere software popolari, poiché ciò consentirebbe loro di accedere a tutte le aziende che li utilizzano. È importante comprendere che i criminali informatici considerano la catena di approvvigionamento come una fonte di guadagno potenzialmente enorme, ma è altrettanto importante riconoscere che concentrarsi solo sul tentativo di fermare o prevenire un attacco alla catena di approvvigionamento potrebbe anche causare problemi.

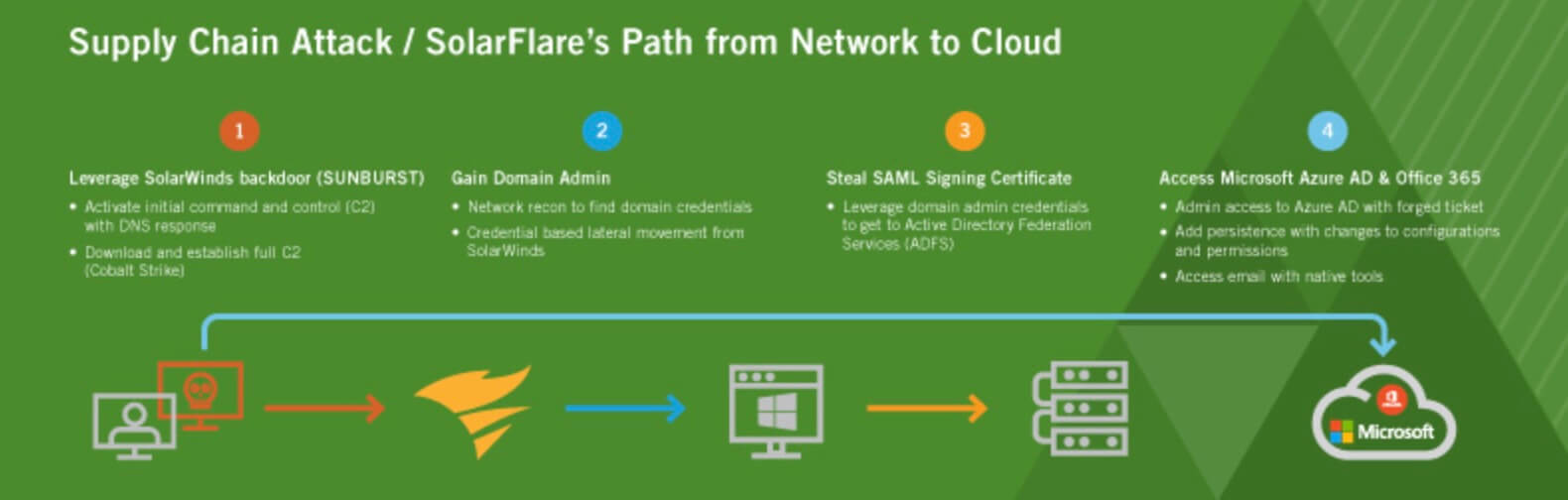

C'è la convinzione che questo tipo di attacchi evasivi alla catena di approvvigionamento possano essere fermati, ma se così fosse, come mai gli hacker di SolarWinds sono rimasti inosservati per nove mesi? Stiamo parlando di grandi aziende tecnologiche che sono state colpite da questo attacco: non è che non disponessero di team e strumenti di sicurezza. Per comprendere meglio la situazione, abbiamo esaminato un recente attacco alla catena di fornitura per capire come i criminali abbiano utilizzato l'accesso al prodotto di un fornitore ampiamente diffuso per ottenere l'accesso alle reti locali di molte organizzazioni. Potete trovare tutti i dettagli nel nostro ultimo rapporto Spotlight,Visione e visibilità: le 10 principali minacce rilevate per Microsoft Azure AD e Office 365, ma per ora vediamo alcuni punti salienti.

Una delle caratteristiche più evidenti degli attacchi alla catena di approvvigionamento è che, in alcuni dei casi più recenti come quello di SolarWinds, gli aggressori hanno dimostrato grande impegno e abilità nell'eludere i controlli preventivi che coinvolgono sandbox di rete, endpoint autenticazione a più fattori (MFA). Le tattiche utilizzate dagli aggressori della catena di approvvigionamento per aggirare i controlli preventivi includono:

- Effettuare controlli approfonditi per assicurarsi che non si trovasse in una sandbox o in un altro ambiente malware .

- Utilizzo della firma del codice e di processi legittimi per eludere endpoint comuni endpoint .

- Nuovo dropper in memoria per eludere l'analisi basata sui file nella distribuzione del beacon di comando e controllo (C2).

- Bypass MFA utilizzando chiavi di firma di sessione SAML (Security Assertion Markup Language) rubate.

Il rapporto completo entra molto più nel dettaglio e mostra anche come gli hacker possano portare avanti un attacco attraverso l'ambiente, dalla backdoor iniziale fino al cloud. Sottolinea inoltre che il livello di competenza e concentrazione richiesto per aggirare in modo pulito endpoint è un tributo ai recenti progressi nel campo endpoint e risposta endpoint (EDR). Questo è un importante promemoria del fatto che un avversario determinato e sofisticato sarà sempre in grado di aggirare endpoint di prevenzione e endpoint .

Quindi, cosa dobbiamo fare? Dobbiamo semplicemente dare per scontato che saremo vittime di una violazione? Beh, sì, in parte è così, ma è anche importante disporre degli strumenti e del supporto adeguati per contenere l'attacco. Una delle cose che abbiamo fatto durante la raccolta dei dati per il rapporto Spotlight sopra citato è stata mostrare come le azioni segnalate di un attacco alla catena di approvvigionamento potessero essere ricondotte alle rilevazioni delle minacce definite da Vectra. Ad esempio, se un hacker falsificasse i token SAML per ottenere l'accesso ad Azure AD e Office 365, aggirando l'autenticazione a più fattori (MFA) e altre verifiche di sicurezza, questa azione attiverebbe un rilevamento Vectra, avvisando il team di sicurezza del problema.

Questo è solo un esempio, ma assicurati di ottenere tutti i dettagli su come le azioni intraprese dagli aggressori potrebbero ricondurre a un devastante attacco alla catena di approvvigionamento.

Richiedi oggi stesso una copia del rapporto! E per ascoltare una valutazione dettagliata da parte del direttore tecnico di Vectra, Tim Wade, e della nostra CMO, Jennifer Geisler, non perdere il nostro webinar martedì 8 giugno alle 8:00 PT | 11:00 ET | 16:00 BST | 17:00 CET.