È necessario un modello di minaccia accurato e ben definito per garantire che le capacità di rilevamento dell'organizzazione siano efficaci contro comportamenti realistici e rilevanti degli avversari. Dare priorità ai comportamenti utilizzati dagli avversari avrà un impatto più ampio sulla sicurezza di un'organizzazione, affrontando le tecniche di minaccia più diffuse che potrebbero essere incontrate e rilevando così gli attacchi molto prima che causino danni.

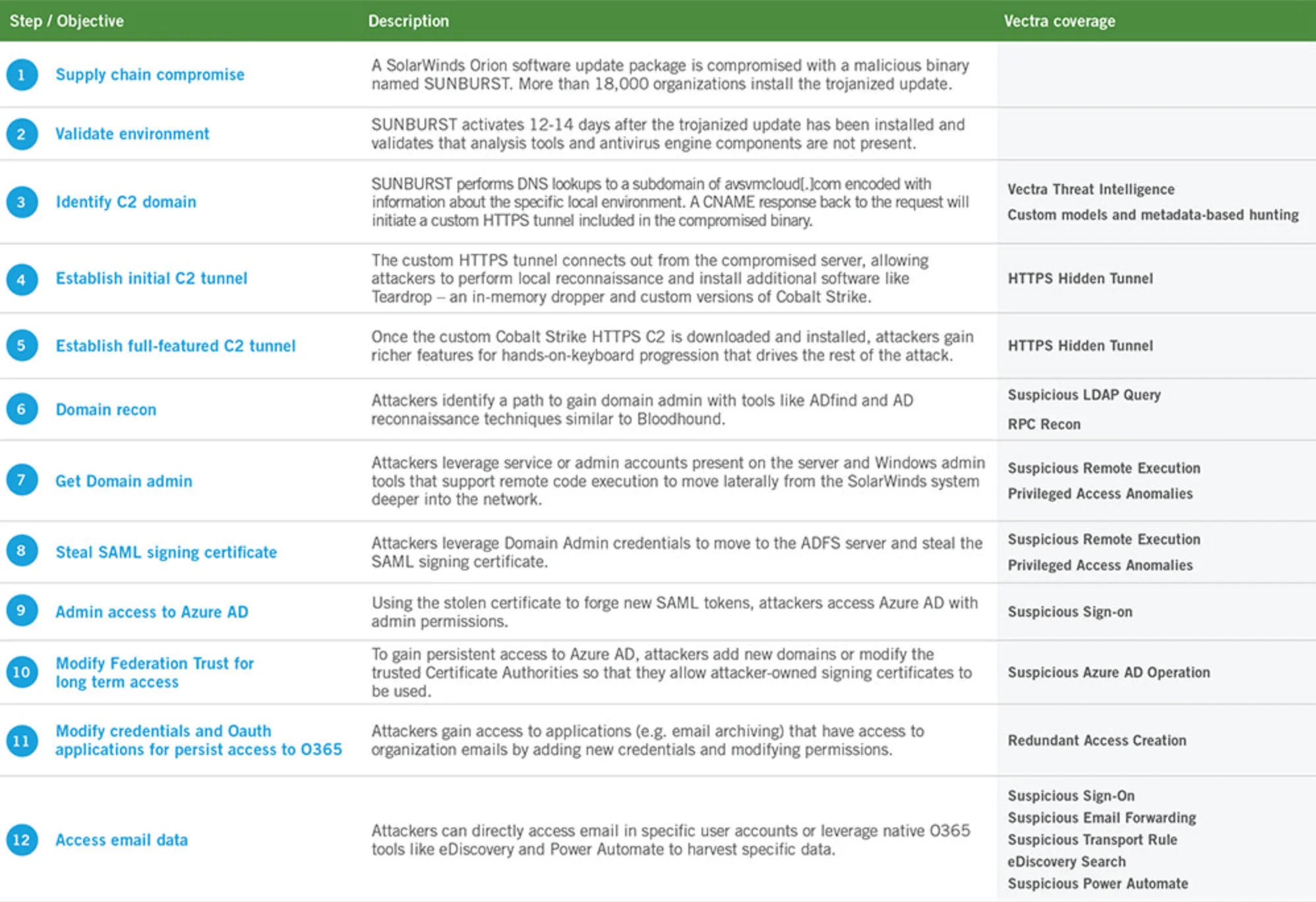

L'obiettivo dell'attacco SUNBURST era quello di stabilire un canale di comando e controllo (C2) continuo e non rilevabile dagli aggressori verso un'infrastruttura affidabile e privilegiata all'interno del data center: SolarWinds. Ciò avrebbe fornito agli aggressori un account privilegiato iniziale e un punto di snodo per portare avanti l'attacco.

I ricercatori di Vectra hanno analizzato in dettaglio la compromissione della catena di approvvigionamento di SolarWinds, dalla backdoor iniziale alla creazione di un accesso persistente nel data center e cloud . Particolare attenzione è stata dedicata a Microsoft Office 365, che sembra essere stato uno degli obiettivi principali degli attacchi.

Successivamente, abbiamo anche identificato le tendenze dei comportamenti di movimento interno analizzando i metadati cloud di rete generati dagli ambienti dei clienti Vectra. Questi dati ci consentono di quantificare il volume e la frequenza dei comportamenti, siano essi benigni, sospetti o dannosi e intenzionali, all'interno delle organizzazioni in diversi settori e aree geografiche. Combinando il verificarsi di comportamenti con le tecniche e le tattiche utilizzate negli attacchi come SUNBURST, è possibile comprendere meglio i modelli di comportamento degli attacchi che rappresentano il rischio maggiore per un'organizzazione.

Analisi del comportamento di SUNBURST e SolarFlare

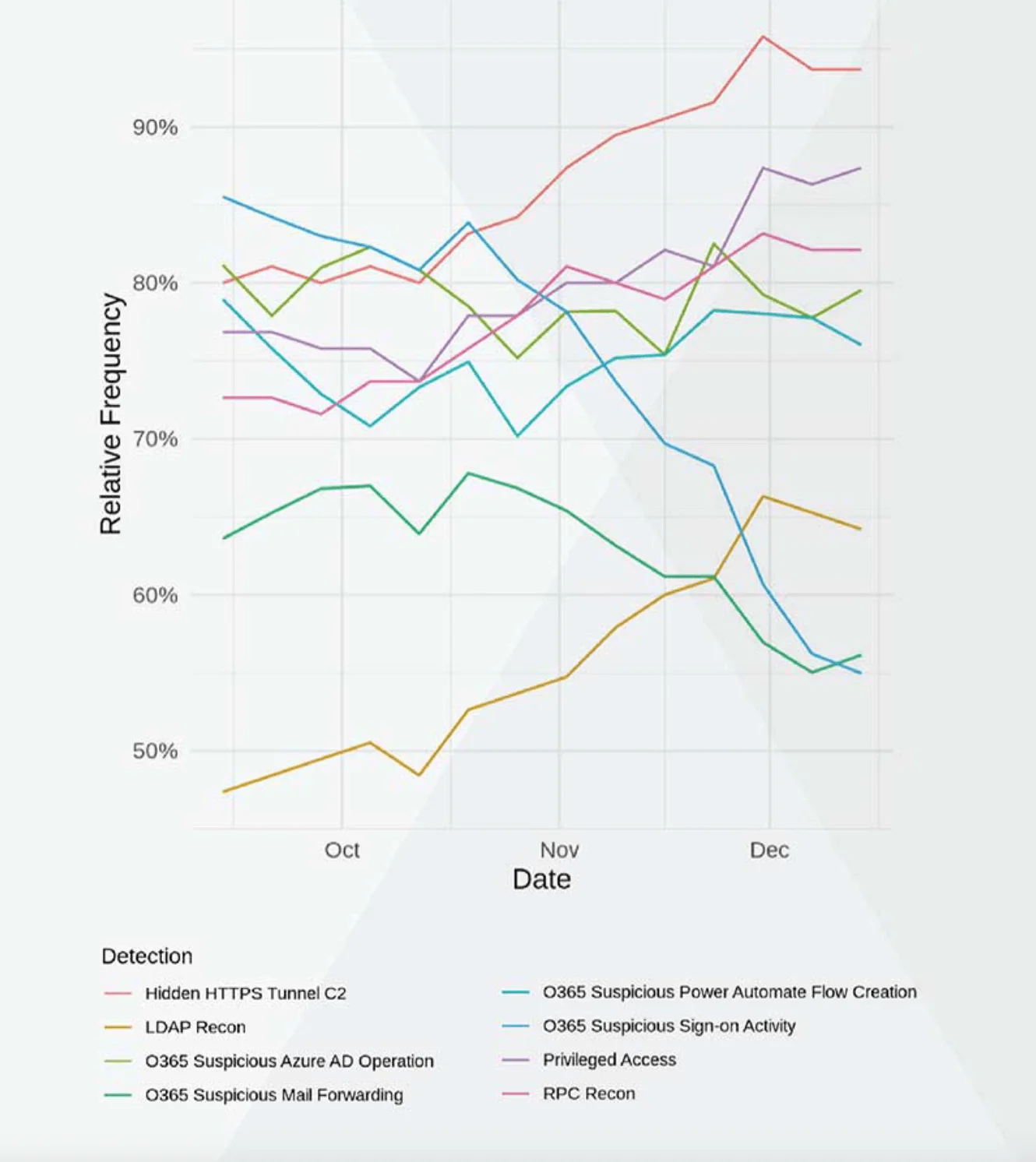

I ricercatori di Vectra hanno analizzato i metadati cloud di rete da ottobre a dicembre 2020 per determinare la frequenza di occorrenza settimanale e hanno scoperto che tutti i comportamenti utilizzati nell'attacco SUNBURST erano presenti in tutti i settori. Ogni settore ha un profilo di comportamenti di rete e degli utenti correlati a modelli di business, applicazioni e utenti specifici. Attraverso un'attenta osservazione, gli avversari possono imitare e mimetizzarsi con questi comportamenti, rendendoli difficili da smascherare.

Gli avversari cercano di nascondere la loro presenza nel rumore e nella complessità dell'ambiente del loro obiettivo utilizzando meccanismi legittimi e camuffando le tattiche dannose nel normale traffico di rete e nell'attività degli utenti. Questo dà all'avversario tutto il tempo necessario per raggiungere i propri obiettivi molto prima che la sua presenza venga scoperta, come dimostra il fatto che SolarWinds è stata violata per la prima volta il 4 settembre 2019 e solo più di un anno dopo, il 12 dicembre 2020, è stata informata della violazione.

Sebbene il verificarsi di tali comportamenti non rifletta un compromesso, essi dimostrano che tali comportamenti possono verificarsi e si verificano effettivamente all'interno delle organizzazioni odierne.

La figura 2 fornisce dettagli sulla percentuale di organizzazioni in cui si sono verificati comportamenti in linea con il ciclo di vita dell'attacco SUNBURST almeno una volta alla settimana nel periodo di tre mesi compreso tra ottobre e dicembre 2020. L'esame dei dati comportamentali di un ampio insieme di organizzazioni nel corso del tempo consente di prevedere le frequenze e i tassi di occorrenza futuri. Nel complesso, tutti i comportamenti tranne tre hanno registrato una tendenza al rialzo alla fine del 2020. È ragionevole aspettarsi che la tendenza di questi comportamenti continui a mantenersi o ad aumentare nel 2021 senza ulteriori interventi o cambiamenti all'interno delle organizzazioni.

Ad esempio, quasi tutte le organizzazioni monitorate hanno registrato una qualche forma di attività HTTPS C2 nascosta a metà dicembre, contro solo l'80% all'inizio di ottobre. Si tratta di un trend allarmante in crescita. Esistono molti tipi di tunnel legittimi che i servizi finanziari e altre aziende utilizzano per condividere dati all'interno delle reti o tra applicazioni. Spesso fungono da modalità di comunicazione che aggirano i controlli di sicurezza per una maggiore efficienza. Purtroppo, i tunnel nascosti utilizzati da un avversario per il C2 hanno un aspetto simile e servono a uno scopo diverso.

Inserire il comportamento nel contesto

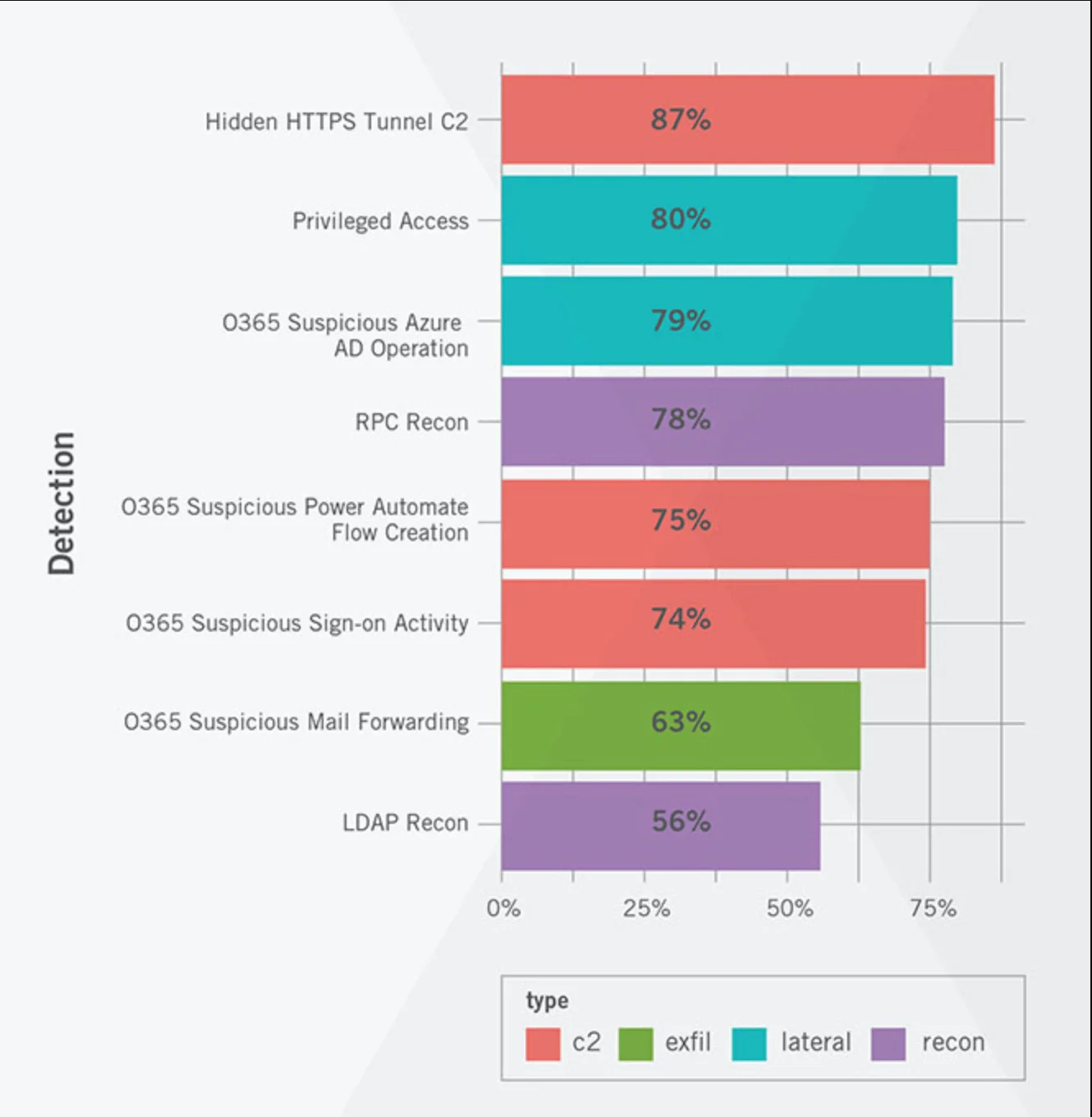

Valutare l'impatto di un comportamento significa capire in quale fase è più probabile che tale comportamento si verifichi. La figura 3 mostra la media settimanale di occorrenza di ciascun comportamento e la relativa fase nel ciclo di vita dell'attacco. Una frequenza media di occorrenza elevata può essere utilizzata per prevedere se un avversario utilizzerà le stesse tattiche (come quelle utilizzate nell'attacco alla catena di fornitura SolarWinds) in futuro. Maggiore è la probabilità che si verifichi, maggiore è la probabilità di successo.

Ciò che spicca maggiormente osservando la frequenza relativa media settimanale è la combinazione di Accessi privilegiati sospetti e Operazioni Azure AD sospette al secondo e terzo posto.

L'uso improprio dell'accesso privilegiato è una parte fondamentale del movimento laterale, poiché consente di ottenere le funzionalità e le informazioni più preziose. Gli avversari utilizzano diverse tecniche, che vanno dal furto di credenziali, all'abuso di protocolli, malware, phishing o semplicemente alla supposizione di nomi utente e password semplici e predefiniti, per ottenere l'accesso ad account privilegiati.

Anche se sono disponibili strumenti di gestione degli accessi privilegiati, questi account raramente sono sottoposti a supervisione diretta o controllo sul loro utilizzo. Questa mancanza di supervisione crea il rischio maggiore per le organizzazioni. Se utilizzati in modo improprio, gli account privilegiati possono essere utilizzati per rubare dati, svolgere attività di spionaggio, sabotaggio o ricatto nei confronti di un'organizzazione.

Controllo e mitigazione dei rischi

Comportamenti come quelli osservati durante l'attacco SUNBURST & SolarFlare si verificano regolarmente in tutte le organizzazioni. Comprendere il contesto di questi comportamenti è fondamentale per comprenderne l'impatto e valutare se sia necessario intervenire. È di fondamentale importanza monitorare cloud cloud e cloud ibridi, nonché determinare come correlare i dati e il contesto di entrambi in informazioni utilizzabili dagli analisti della sicurezza.

Ciò significa comprendere come avviene l'accesso privilegiato nelle reti locali, tra i lavoratori remoti, nei data center privati e cloud , oltre al monitoraggio degli host.

La visibilità sugli accessi privilegiati e altri comportamenti degli aggressori dipende dall'implementazione di strumenti adeguati che sfruttano i dati provenienti zero trust attuali zero trust , dalla rete aziendale ai data center, dai dispositivi IoT cloud . L'integrazione di questi elementi elimina i punti ciechi e aumenta la probabilità di rilevare le attività post-compromissione prima che si verifichi una violazione catastrofica.

Scopri come Vectra può aiutarti se ritieni di essere stato compromesso dalla violazione di SolarWinds.