Il ransomware Maze, originariamente noto come "ChaCha ransomware", è stato scoperto per la prima volta il 29 maggio 2019 da Jerome Segura. Maze ha rapidamente acquisito notorietà per il suo approccio innovativo agli attacchi ransomware, combinando la crittografia dei dati con il furto di dati, una tattica che è diventata nota come doppia estorsione. Gli aggressori non solo crittografavano i dati, ma li rubavano anche, minacciando di rendere pubbliche le informazioni rubate se il riscatto non fosse stato pagato.

Sebbene Maze abbia annunciato il proprio ritiro alla fine del 2020, il panorama delle minacce continua a essere influenzato dalle tecniche da esso introdotte. Infatti, nel giugno 2020, i criminali dietro Maze hanno stretto una collaborazione con altri due gruppi di ransomware: LockBit e RagnarLocker. Questa collaborazione tra gruppi di ransomware ha rappresentato uno sviluppo significativo, poiché ha dimostrato come diversi attori delle minacce si coordinino per amplificare il proprio impatto. Questa evoluzione sottolinea l'importanza di migliorare continuamente le strategie di rilevamento e mitigazione.

Per informazioni più dettagliate sul ransomware LockBit, visita la nostra pagina dedicata a LockBit per scoprire come Vectra AI rilevare e rispondere a queste minacce.

Come funziona Maze Ransomware?

Maze funziona come molte altre famiglie di ransomware, ma fa un passo avanti utilizzando la doppia estorsione. Oltre a crittografare i dati, Maze sottrae informazioni sensibili e le trasferisce su server controllati dagli aggressori. Se le vittime non pagano il riscatto, gli aggressori minacciano di divulgare i dati rubati. Questo modello è stato adottato da altri importanti gruppi di ransomware, come REvil (Sodinokibi) e Clop, che hanno perfezionato queste tattiche per ottenere il massimo vantaggio.

Maze, LockBit e RagnarLocker si avvalgono di tecniche sofisticate, tra cui il comando e controllo crittografato canali di comando e controllo (C2) , l'inganno e l'uso di funzioni native di Windows per eludere il rilevamento da parte dei tradizionali strumenti di sicurezza. I modelli basati sul comportamento Vectra AI rilevano queste minacce in modo coerente perché si concentrano sui comportamenti degli aggressori, non sulle firme statiche. Mentre l'infrastruttura e gli strumenti degli aggressori possono cambiare, i loro comportamenti, come la ricognizione, il movimento laterale e l'esfiltrazione dei dati, rimangono più stabili, consentendo a Vectra di rilevare sia Maze che altre minacce ransomware in evoluzione.

Come si presenta un moderno attacco ransomware?

Iniziamo esaminando una cronologia tipica di un attacco ransomware moderno:

- L'organizzazione è compromessa tramite phishing di spear phishing

- C2 è stato istituito

- L'eseguibile viene rilasciato e l'autore della minaccia ha molto tempo a disposizione per rubare le credenziali e svolgere altre attività di ricognizione localizzate.

- Ulteriori strumenti vengono scaricati sull'host, come psexec, Cobaltstrike, Empire, ADFind.

- Strumenti di ricognizione utilizzati e risultati raccolti

- L'autore della minaccia copia i payload nei bersagli presenti nell'ambiente

- I processi vengono interrotti mentre vengono eseguite operazioni di evasione difensiva e crittografia.

- Richiesta di riscatto lasciata cadere

- Esfiltrazione dei dati tramite C2 o TOR

Dal punto di vista SOC, semplifichiamo il tutto e sintetizziamolo in cinque passaggi osservabili.

- L'autore dell'attacco ottiene un punto d'appoggio nell'azienda presa di mira

- L'autore dell'attacco esegue una ricognizione per trovare informazioni di interesse o password che potrebbero consentire il movimento laterale nella rete o l'escalation dei privilegi.

- Movimento laterale per controllare la maggior parte degli ospiti

- Esfiltrazione di dati sensibili

- Infine, distribuzione ed esecuzione del ransomware Maze sui canali precedentemente creati.

Si noti che tali passaggi potrebbero essere presenti o meno, a seconda dell'autore dell'attacco. Poiché le tecniche variano, i potenziali rilevamenti elencati di seguito non possono essere considerati certi. Si noti inoltre che alcune persone potrebbero semplicemente aprire un campione di Maze per sbaglio, infettando il proprio computer, il che innescherebbe solo il rilevamento del ransomware, poiché non verrebbe eseguita alcuna interazione all'interno di un canale C2.

In che modo Vectra AI è in grado di Vectra AI Maze e le sue varianti?

Vectra rileva le infezioni attive da ransomware Maze, nonché le varianti più recenti come LockBit e RagnarLocker. Prima che il ransomware crittografi i dati, deve prima eseguire una ricognizione interna per individuare i file sensibili e le condivisioni di rete. Questo comportamento viene rilevato dai modelli di minaccia basati sull'intelligenza artificiale di Vectra, che classificano tutti i comportamenti associati agli host compromessi.

Ai rischi critici, come le infezioni da ransomware, vengono assegnati i punteggi più alti in termini di minaccia e certezza, dando loro la priorità per un'indagine immediata da parte dei team SOC. Inoltre, i clienti di Vectra disponevano di questa capacità di rilevamento prima che Maze e le sue varianti colpissero, dimostrando il vantaggio del rilevamento proattivo delle minacce.

Progressione di Maze Attack: cosa aspettarsi

Diamo un'occhiata più da vicino alla cronologia di un tipico attacco ransomware, utilizzando Maze come modello:

Fase 1 - Compromesso iniziale

Per il compromesso iniziale, alcune campagne iniziano con documenti dannosi, utilizzati per lanciare un'istanza Cobalt Strike al fine di ottenere il controllo remoto del "paziente zero". Diversi casi segnalati provenivano da una compromissione diretta, da parte dell'autore, utilizzando credenziali rubate, sfruttando software vulnerabili o password deboli su dispositivi connessi a Internet. Lo strumento più utilizzato per assumere il controllo del paziente zero sembra essere CobaltStrike.

Fase 2 - Ricognizione e aumento dei privilegi

Gli attori hanno talvolta utilizzato l'escalation dei privilegi per poter eseguire e distribuire il ransomware, muoversi lateralmente o scoprire file interessanti. Questa fase dell'attacco comprende il comportamento di ricognizione.

- Questo può essere fatto utilizzando mimikatz localmente.

- L'attore può cercare file contenenti la parola "password", il che potrebbe innescare l'enumerazione delle condivisioni di file.

- È stato segnalato un certo utilizzo della funzione di enumerazione/ricognizione dello strumento BloodHound, che consente all'autore dell'attacco di individuare gli host di interesse e comprendere meglio l'architettura del bersaglio.

- Sono stati segnalati molti strumenti diversi per la fase di ricognizione, ma tutti hanno lo stesso obiettivo: comprendere l'architettura di rete, i luoghi in cui è possibile muoversi, dove trovare account che possono aiutare ad andare oltre...

- Tutti questi comportamenti potrebbero attivare i nostri rilevamenti di ricognizione, come la scansione delle porte, la scansione interna della darknet, le query LDAP sospette, l'enumerazione delle condivisioni di file e così via. È possibile accedere all'elenco completo dei nostri rilevamenti qui.

Una volta che l'aggressore ottiene un punto d'appoggio nell'ambiente del bersaglio, vengono effettuati diversi tentativi di ricognizione e movimenti laterali verso altri bersagli.

Lo screenshot qui sotto mostra chiaramente questo comportamento, con l'IP 10.50.2.103 come punto di ingresso principale, che mostra un movimento laterale e un significativo comportamento di ricognizione.

Fase 3 - Movimento laterale

Per quanto riguarda il movimento laterale vero e proprio, gli aggressori sfruttano principalmente Cobalt Strike dalla loro posizione iniziale.

- Alcuni attori creano un account sul dominio infetto. Questa azione potrebbe causare anomalie nell'accesso privilegiato, come ad esempio Anomalia dei privilegi: account insolito sull'host

- Nel caso in cui venga eseguito uno sfruttamento come psexec al fine di spostarsi lateralmente utilizzando lo strumento, Suspicious Remote Execution è suscettibile di attivarsi.

- Alcuni attori hanno utilizzato RDP, in questo caso RDP sospetto e il rilevamento RDP Recon sono suscettibili di essere attivati. È stato segnalato che un attore ha utilizzato un tunnel per RDP, che potrebbe apparire come Suspicious Relay, a seconda del metodo utilizzato dall'autore dell'attacco.

Nei dettagli relativi all'esecuzione remota sospetta, vediamo l'autore dell'attacco utilizzare psexec per gestire i servizi negli host vicini.

Fase 4 - Esfiltrazione

Infine, diversi casi mostrano tentativi di esfiltrazione, prima della crittografia da parte di Maze, che vengono effettuati in vari modi, principalmente verso servizi ftp o cloud .

- A seconda del volume dei file sottratti, Data smuggler e Smash and Grab potrebbero attivare

- Nel caso in cui l'autore dell'attacco decidesse di sottrarre dati da un sito SharePoint, possiamo aspettarci il rilevamento "Volume insolito" di O365 ;)

Si noti che prima dell'esplosione del ransomware stesso, il pc4 ospite ha subito tentativi di accesso remoto esterno e di esfiltrazione Smash and Grab, che in questo caso fanno parte della catena di exploit.

L'accesso remoto esterno è sempre un forte indicatore della presenza di un avversario esterno quando è associato a rilevamenti di ricognizione. Nei dettagli del rilevamento è possibile trovare il tipo di applicazione C2, in questo caso Teamviewer. Gli avvisi C2 devono sempre essere investigati per escludere eventuali minacce. Non affidatevi esclusivamente alle informazioni sulle minacce, ma considerate l'ambito più ampio dell'attività. Chiedetevi:

- Anche l'host sta effettuando una ricognizione?

- Ci sono attività sospette sull'account dell'host?

- La destinazione è logica (in questo caso un IP nei Paesi Bassi)?

- endpoint e la risposta endpoint (EDR) hanno generato avvisi?

Fase 5 - Ransomware

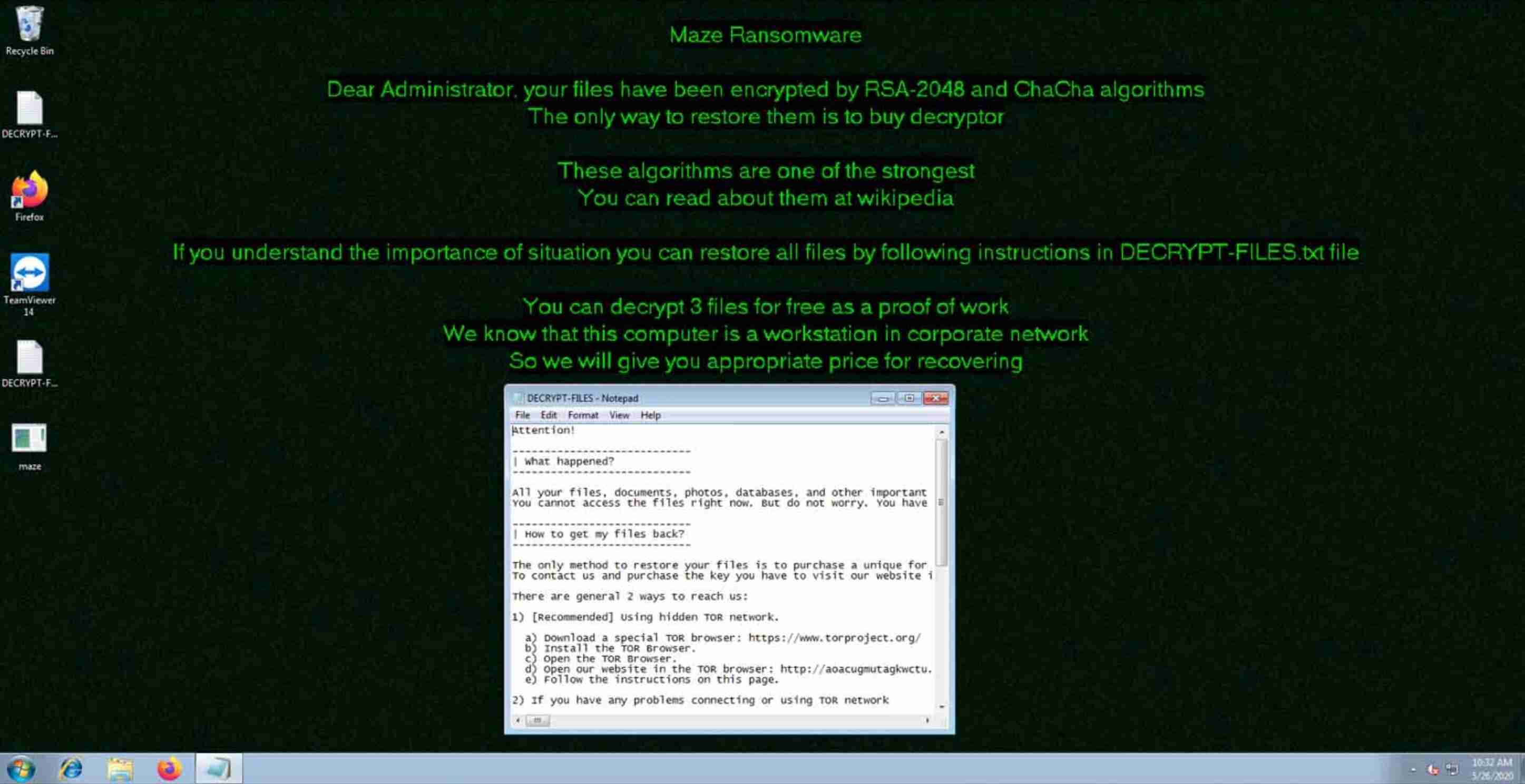

Il ransomware Maze viene quindi distribuito tramite canali. Questo ovviamente attiva l'attività dei file ransomware, come mostrato di seguito.

Per quanto riguarda il rilevamento del ransomware, la schermata di rilevamento mostra il numero di file interessati e i nomi delle condivisioni. Viene anche fornita la nota del ransomware, poiché può aiutare a identificare alcune famiglie di malware al nome:

Utilizzo di Recall , possiamo vedere chiaramente che al momento dell'attacco sono state avviate alcune sessioni esterne:

Rapporto post-incidente: 5 passaggi per identificare un attacco ransomware Maze effettivo

Di seguito è riportato un riepilogo di un rapporto post-incidente reale che illustra le misure adottate per identificare i primi indicatori di un attacco ransomware e impedire la crittografia delle condivisioni di file di rete.

Vectra è stata autorizzata a pubblicare questo rapporto post-incidente garantendo l'anonimato e proteggendo i dati privati del cliente. Questo tipo di rapporto è solitamente riservato e destinato esclusivamente all'analisi interna.

- All'interno della rete compromessa il primo giorno, una settimana prima dell'attacco ransomware previsto, il team di analisti di Vectra Consulting ha rilevato comportamenti inequivocabili di ricognizione e attacchi con movimento laterale. Queste fasi del ciclo di vita dell'attacco indicavano che l'autore dell'attacco era alla ricerca di sistemi critici da compromettere prima di crittografare le condivisioni di file di rete per ottenere un riscatto.

- Vectra ha dimostrato che le scansioni provenivano da una vasta gamma di host e che altre scansioni erano correlate ad attività ransomware, poiché venivano enumerate le condivisioni di file di rete.

- Alla luce di ulteriori prove, Vectra ha osservato che un host compromesso comunicava con un indirizzo IP dannoso noto in Ucraina, associato al malware Sodinokibi.

- Le connessioni esterne sono state eseguite con successo a un indirizzo IP ucraino con un trasferimento dati di circa 80 MB.

- Il numero di rilevamenti identificati da Vectra era preoccupante a causa dell'enorme volume di dati che veniva inviato all'esterno.

Ulteriori informazioni fornite dal cliente hanno collegato l'attacco al ransomware Maze.

Leggi questo rapporto post-incidente che mostra l'importanza di individuare tempestivamente gli attacchi informatici per evitare danni e violazioni catastrofiche dei dati. Con certezza e precisione, è fondamentale identificare i comportamenti precursori delle minacce, indagare rapidamente sugli incidenti e dotarsi degli strumenti di risposta adeguati.

Rileva e blocca il ransomware con Vectra AI

Il ransomware, in particolare quello introdotto da Maze, è in continua evoluzione. I gruppi di hacker non solo stanno perfezionando le loro tattiche, ma stanno anche collaborando tra loro, come abbiamo visto con la collaborazione di Maze con LockBit e RagnarLocker. Ciò significa che la posta in gioco è più alta che mai per le organizzazioni che devono difendere le loro infrastrutture critiche.

Per stare al passo con queste minacce, Vectra AI l'analisi comportamentale basata sull'intelligenza artificiale per individuare sofisticati gruppi di ransomware e autori di minacce persistenti avanzate (APT).

Per ulteriori informazioni su come operano i criminali informatici e su come Vectra AI proteggere il tuo ambiente, consulta le nostre pagine dedicate alle minacce e agli autori delle minacce.

Per entrare in contatto con i nostri esperti, i nostri servizi Vectra appena annunciati consentono ai nostri clienti di maturare le loro operazioni di sicurezza e di fornire loro l'accesso alle persone più competenti di Vectra. E come sempre, non esitate a contattarci per saperne di più o per programmare una demo.