Il recente annuncio di Microsoft sull'attivitàVolt Typhoonriporta alla ribalta la realtà degli attori che rappresentano una minaccia persistente. Non sempre sono gli attacchi ransomware che distruggono i dati a costituire una minaccia per le organizzazioni, ma piuttosto gli attori che mantengono un accesso continuo, spesso ancora più pericolosi.

Gli obiettivi di questi gruppi di minaccia sono ben pianificati e dotati di risorse adeguate dalle agenzie che li supportano. Inoltre, poiché mantenere l'accesso è un obiettivo fondamentale per questi gruppi, l'attività tende a seguire tecniche più furtive per rimanere nascosta e mimetizzarsi, oltre ad avere periodi di inattività. In passato, in qualità di consulente per la risposta agli incidenti, ho persino osservato attori statali mantenere l'accesso in un ambiente per più di un decennio.

La rivelazione di Microsoft sugli attacchi alle infrastrutture critiche Volt Typhoon

Mercoledì24 maggio, Microsoft ha reso noti i dettagli degli attacchi contro le infrastrutture nazionali critiche degli Stati Uniti perpetrati da un hacker cinese sponsorizzato dallo Stato e identificato come Volt Typhoon. Questa campagna ha visto anche la pubblicazione di un comunicato separato da parte del Joint Cybersecurity Advisory Board, di cui fanno parte la NSA, la CISA e l'NCSC.

Attacchi APT furtivi e tecniche "Living off the Land"

Dal primo attacco APT1, alla compromissione di Piriform CCleaner, agli attacchi Solarflare contro SolarWinds che hanno portato a una compromissione di massa, e molti altri ancora, una cosa è chiara: gli aggressori altamente motivati e competenti troveranno sempre un modo per compromettere una rete e, quando lo faranno, faranno tutto il possibile per rimanere nascosti.

In tutti questi esempi, gli aggressori hanno "sfruttato le risorse disponibili" e utilizzato strumenti integrati per ottenere una presenza duratura e difficile da rilevare sulle reti.

Le sfide nell'individuazione delle minacce strategiche e nascoste

Le minacce invisibili che operano sotto il radar possono spesso essere più dannose, poiché i loro obiettivi sono in genere più strategici e comportano conseguenze più gravi. Un aspetto fondamentale da tenere presente è che l'uso di credenziali legittime e di tecniche "living off the land" rende ancora più difficile il rilevamento dell'attività. Gli autori spesso non installano malware altri strumenti di hacking comunemente utilizzati, ma si affidano invece a ciò che è già presente nell'ambiente di destinazione per condurre attività di spionaggio e altre attività illecite come l'esfiltrazione di dati. Anche se vengono utilizzati nuovi strumenti, questi sono spesso open source o legittimi, il che rende improbabile che il software Endpoint faccia scattare alcun allarme. Ciò rende ancora più importante il rilevamento di queste attività attraverso l'osservazione del comportamento, il che è difficile poiché tali attività possono verificarsi legittimamente all'interno dell'ambiente di un'organizzazione. Tutto ciò significa che il rilevamento si baserà maggiormente sui comportamenti normali appresi e sui metodi per portare alla luce tali deviazioni, laddove sono correlate alle tecniche degli aggressori, affinché possano essere oggetto di indagine.

Perseveranza e sottigliezza nelle tattiche Volt Typhoon

I metodi utilizzati per ottenere e mantenere l'accesso nei Volt Typhoon non sono nuovi, poiché tecniche simili sono state utilizzate da altre campagne di spionaggio sponsorizzate dallo Stato nel corso di molti anni. Detto questo, gli autori delle minacce APT rappresentano ancora un pericolo per la sicurezza delle organizzazioni e continueranno ad esserlo, quindi è fondamentale rafforzare i sistemi di rilevamento delle loro attività.

Analisi delle tecniche di spionaggio Volt Typhoon

Nella Volt Typhoon , possiamo osservare una suddivisione simile del comportamento "previsto" degli attori delle minacce di spionaggio:

Compromesso iniziale > Ricognizione sul campo e movimento laterale > Informazioni di fase per l'esfiltrazione attraverso i canali C2

Più specificamente, dai rapporti redatti da Microsoft e dagli avvisi JCA emerge il seguente comportamento di Volt Typhoon

- Gli attacchi provenivano da dispositivi SOHO (Small Office Home Office) che erano stati compromessi e poi utilizzati per inoltrare il traffico verso gli obiettivi. Ciò maschera gli attacchi in entrata e l'infrastruttura C2 dietro spazi di indirizzi IP residenziali.

- Gli aggressori hanno utilizzato credenziali compromesse per accedere ai sistemi dei bersagli. Ciò maschera l'attività degli aggressori, poiché non vi è alcun sfruttamento di infrastrutture esterne o sistemi web esposti al fine di ottenere un punto d'appoggio nell'ambiente.

- Una volta ottenuto l'accesso all'ambiente bersaglio, gli aggressori non hanno utilizzato malware ottenere persistenza e un canale di comando e controllo. Si sono invece affidati a strumenti integrati per creare tunnel proxy e solo in circostanze molto rare hanno fatto ricorso a strumenti come Fast Reverse Proxy (frp) o EarthWorm.

- Gli aggressori hanno utilizzato strumenti integrati in Windows per ricognire i loro ambienti e raramente hanno utilizzato strumenti di attacco o binari sospetti noti (come PSExec) per eseguire comandi e raccogliere dati.

Anche senza conoscere l'origine di questo attacco e la natura statale che lo ha sponsorizzato, queste tattiche e procedure indicano già un'operazione altamente motivata e qualificata.

Sebbene gli obiettivi dell'autore dell'attacco non siano ancora chiari, questo episodio segue lo schema dei precedenti attacchi sponsorizzati dallo Stato. Gli autori altamente competenti potrebbero essere motivati dal guadagno economico o dalla notorietà derivante dal compromettere obiettivi di alto valore, ma Volt Typhoon sembra seguire i tradizionali schemi dello spionaggio.

Comprendere e rispondere agli Volt Typhoon LOLBins e Volt Typhoon

Di fronte ad aggressori così intimidatori, cosa possiamo fare noi difensori? La natura stessa dei LOLBin (Live Off the Land Binaries) e il loro utilizzo in attacchi di tipo spionistico rendono difficile redigere un elenco completo di IOC. Sebbene il blog CSA e Microsoft condividano hash SHA256 e stringhe da cercare nel proprio ambiente, la maggior parte di questi file sono strumenti esistenti contrassegnati come dannosi in strumenti come VirusTotal o sono utili solo quando si eseguono attività di risposta agli incidenti e di analisi forense.

Le sfide poste dalla compromissione dei dispositivi SOHO

Il miglior risultato che i difensori possono ottenere è comprendere le motivazioni e le pratiche di base di questo tipo di aggressori per individuare le minacce nei propri ambienti. A tal fine, esaminiamo i punti sopra elencati e discutiamo alcune nozioni di base sulla ricerca delle minacce che potremmo implementare per mettere in luce le attività dannose.

Gli attacchi provenivano da dispositivi SOHO (Small Office Home Office) che erano stati compromessi e poi utilizzati per inoltrare il traffico verso gli obiettivi. Ciò maschera gli attacchi in entrata e l'infrastruttura C2 dietro spazi di indirizzi IP residenziali.

Questo punto presenta alcune sfide. Innanzitutto, vale la pena notare che l'attacco ha origine dallo spazio degli indirizzi IP pubblici, il che non significa che chiunque disponga di una connessione a banda larga debba eseguire un processo completo di risposta agli incidenti APT, ma è necessario assicurarsi che gli strumenti di amministrazione remota disponibili sulla maggior parte dei router commerciali non siano accessibili da Internet. Poiché questi dispositivi SOHO rappresentano un potenziale bersaglio per gli APT, i difensori dovrebbero cercare metodi per rilevare l'attività di accesso da parte di utenti affidabili ma da posizioni non affidabili o sconosciute. Ciò può avvenire esaminando i registri o investendo in capacità di rilevamento che possano aiutare a identificare questi comportamenti potenzialmente dannosi e insoliti per il proprio ambiente.

Il ruolo delle credenziali compromesse nella strategia Volt Typhoon

Se viene effettuato un accesso da un dispositivo o da un indirizzo IP sconosciuto all'utente, servizi come Spur.us possono aiutare a identificare l'utilizzo dell'indirizzo IP e indirizzare i difensori verso una valutazione di un evento specifico. Potrebbero anche esserci diversi utenti che effettuano l'accesso dallo stesso dispositivo in rapida successione, il che potrebbe indicare un comportamento dannoso.

Gli aggressori hanno utilizzato credenziali compromesse per accedere ai sistemi dei bersagli. Ciò maschera l'attività degli aggressori, poiché non vi è alcun sfruttamento di infrastrutture esterne o sistemi web esposti al fine di ottenere un punto d'appoggio nell'ambiente.

Come nel punto precedente, anche questo riguarda l'utilizzo di credenziali compromesse per ottenere un punto d'appoggio nell'ambiente di destinazione. Sebbene molti dei consigli precedenti rimangano validi, ci sono anche altri aspetti più specifici relativi agli account da prendere in considerazione.

Una volta che un aggressore è entrato in un ambiente, deve accedere agli host presenti nell'ambiente e toccherà i servizi (servizi SPN Kerberos) nell'ambiente, il che potrebbe causare allarmi nell'ambiente. I difensori dovrebbero cercare attività insolite degli account nella loro rete, incluse ma non limitate a

- Account con privilegi limitati che effettuano l'accesso a host con privilegi elevati sconosciuti, come controller di dominio o server Exchange.

- Account con privilegi elevati che accedono a host con privilegi bassi e utilizzano servizi con privilegi elevati, ad esempio: un amministratore di dominio che accede a un laptop delle risorse umane e si connette ad Active Directory per interrogare i criteri.

- Account utente che effettuano l'accesso a host in cui non esiste un collegamento chiaro, ad esempio: un responsabile finanziario che effettua l'accesso a un host appartenente al supporto IT.

Analisi dell'uso di strumenti rari e tunnel proxy nelle strategie di attacco

Questi tipi di rilevamento possono essere automatizzati con gli strumenti corretti, ma possono costituire un valido quadro di riferimento per determinare se un host o un account sono stati utilizzati in una potenziale violazione.

Una volta ottenuto l'accesso all'ambiente bersaglio, gli aggressori non hanno utilizzato malware ottenere persistenza e un canale di comando e controllo. Si sono invece affidati a strumenti integrati per creare tunnel proxy e solo in circostanze molto rare hanno fatto ricorso a strumenti come Fast Reverse Proxy (frp) o EarthWorm.

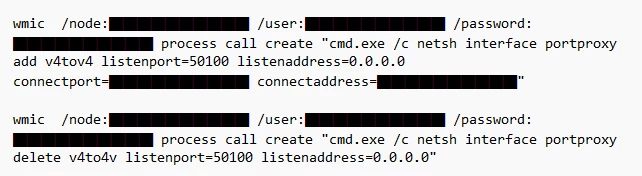

È facile osservare questo comportamento e credere che bloccare l'accesso agli strumenti Earthworm o FRP sia sufficiente per fermare gli aggressori. Tuttavia, questo è stato osservato solo in rari casi. Nella maggior parte dei casi, l'aggressore ha utilizzato strumenti integrati in Windows. Un esempio è il comando netsh.exe portproxy. Questo comando è limitato ai prodotti Windows Server e consente a un utente di creare un proxy su un host per inoltrare le comunicazioni a un altro host nell'ambiente. I casi in cui ciò è avvenuto, invece di utilizzare semplicemente credenziali valide, sono stati minimi, quindi la convalida dell'account e delle credenziali dovrebbe essere effettuata in ordine di priorità.

I difensori dovrebbero cercare alcuni artefatti, sia sulla rete che nella memoria degli host.

Analisi approfondita dell'uso degli strumenti integrati in Windows per la ricognizione

Sulla rete, i difensori dovrebbero cercare connessioni in entrata su porte rare. Il traffico in entrata nell'ambiente dovrebbe essere ragionevolmente statico e ben compreso, quindi le connessioni in entrata agli host su porte sconosciute possono servire come punto di partenza per indagare su una potenziale compromissione. Nei rari casi in cui è stato utilizzato un software proxy standard, gli aggressori hanno codificato in modo rigido le seguenti porte per ricollegarsi alla loro infrastruttura C2: 8080, 8443, 8043, 8000 e 10443. Queste, tuttavia, sono porte ben note per i proxy Internet commerciali e potrebbero indurre un difensore a inseguire troppi falsi positivi perché questo possa essere il punto di partenza di un'indagine.

Gli aggressori hanno utilizzato strumenti integrati in Windows per ricognire i loro ambienti e raramente hanno utilizzato strumenti di attacco o binari sospetti noti (come PSExec) per eseguire comandi e raccogliere dati.

Quest'ultimo punto è uno dei più difficili da individuare per i difensori. Sebbene sia possibile individuare attività correlate all'uso dei LOLbin, è difficile distinguere questo traffico da quello normale delle attività quotidiane. Pertanto, si consiglia di cercare questa attività quando si individua un host o un account sospetto su cui concentrarsi e da valutare.

Volt Typhoon noto per utilizzare strumenti come ping.exe per ricognire l'ambiente di rete, pertanto gli host che hanno eseguito ping sweep della rete potrebbero attivare meccanismi di rilevamento interni, che si tratti di prodotti di rilevamento e risposta di rete o honeypot che non dovrebbero essere toccati, poiché i ping sweep tendono a essere rumorosi. Utilizzavano anche wmic per eseguire operazioni remote sugli host di destinazione utilizzando il servizio WMI (Windows Management Instrumentation). Di conseguenza, anche in questo caso si applicano le raccomandazioni di cui sopra relative alla ricerca di attività di accesso sospette. Ad esempio, l'uso di wmic può causare la creazione di un ID 4624 nel registro eventi di Windows, con il tipo di accesso per l'account pari a 3 (Rete).

Se si utilizza una soluzione di monitoraggio in grado di esporre pipe denominate sulla rete, quanto segue potrebbe esporre WMIC utilizzato per avviare processi in remoto. Tuttavia, queste pipe denominate e i metodi associati sono piuttosto generici e saranno osservati in tutta la rete con attività normale. Tuttavia, quelli a cui prestare davvero attenzione sarebbero quelli provenienti da account con privilegi elevati, verso host con privilegi elevati. In particolare, occorre prestare molta attenzione a IWbemServices::ExecMethod, poiché questa funzione è tipicamente utilizzata per consentire l'emissione di comandi remoti tramite WMI.

Rimanere vigili contro minacce sponsorizzate dallo Stato come Volt Typhoon

Gli attacchi contro le infrastrutture critiche sono sempre una prospettiva spaventosa, in particolare quando gli autori delle minacce sono operatori di spionaggio altamente qualificati e sponsorizzati dallo Stato. Tuttavia, come difensori, dobbiamo ricordarci di fare affidamento sui nostri principi di appartenenza alla squadra blu. Le compromissioni avvengono, dobbiamo essere pronti ad affrontarle quando si verificano. Dobbiamo avere una buona comprensione della nostra rete e delle operazioni al suo interno, sia attraverso strumenti in grado di rilevare attività insolite, sia semplicemente conoscendo bene la base di utenti e i loro ruoli lavorativi.

Il fatto che qualcuno effettui l'accesso da un indirizzo IP domestico non significa che sia tutto a posto. Il lavoro da casa e ibrido comporta un aumento della forza lavoro remota, ma questo non è un motivo per abbassare la guardia. Considerate la località dell'utente, i potenziali scenari di viaggio impossibili e gli schemi di accesso consolidati per quell'utente.

Vivere della terra è una tecnica preziosa e furtiva, che non scomparirà presto, soprattutto quando l'obiettivo dell'autore della minaccia è lo spionaggio. In qualità di difensori e amministratori, dobbiamo capire come gli strumenti che utilizziamo quotidianamente possano essere usati contro di noi per compromettere le nostre reti e dobbiamo sapere come individuare quelle attività che, a prima vista, possono sembrare normali ma che non reggono a un esame approfondito.

Attacchi come questo, ai massimi livelli, non cesseranno presto, dobbiamo essere pronti e preparati prima che ci colpiscano di nuovo.

Per informazioni su come queste minacce si manifestano nella piattaforma di rilevamento delle minacce di Vectra, leggi il nostro articolo di supporto.