Da quanto mi ricordo, le aziende hanno sempre fatto affidamento su misure di prevenzione e controlli basati su politiche per garantire la sicurezza, implementando prodotti quali software antivirus, IDS/IPS e firewall.

Ma come ormai sappiamo, e come hanno affermato le società di ricerca del settore, non sono sufficienti per affrontare adeguatamente l'attuale panorama delle minacce, caratterizzato da una miriade di attacchi avanzati e mirati.

Nel tentativo di fornire indicazioni concrete, Gartner ha consigliato agli architetti della sicurezza informatica di adottare le seguenti misure:

- Cambia la tua mentalità in materia di sicurezza passando dalla "risposta agli incidenti" alla "risposta continua", partendo dal presupposto che i tuoi sistemi siano compromessi e richiedano un monitoraggio e una correzione continui; e

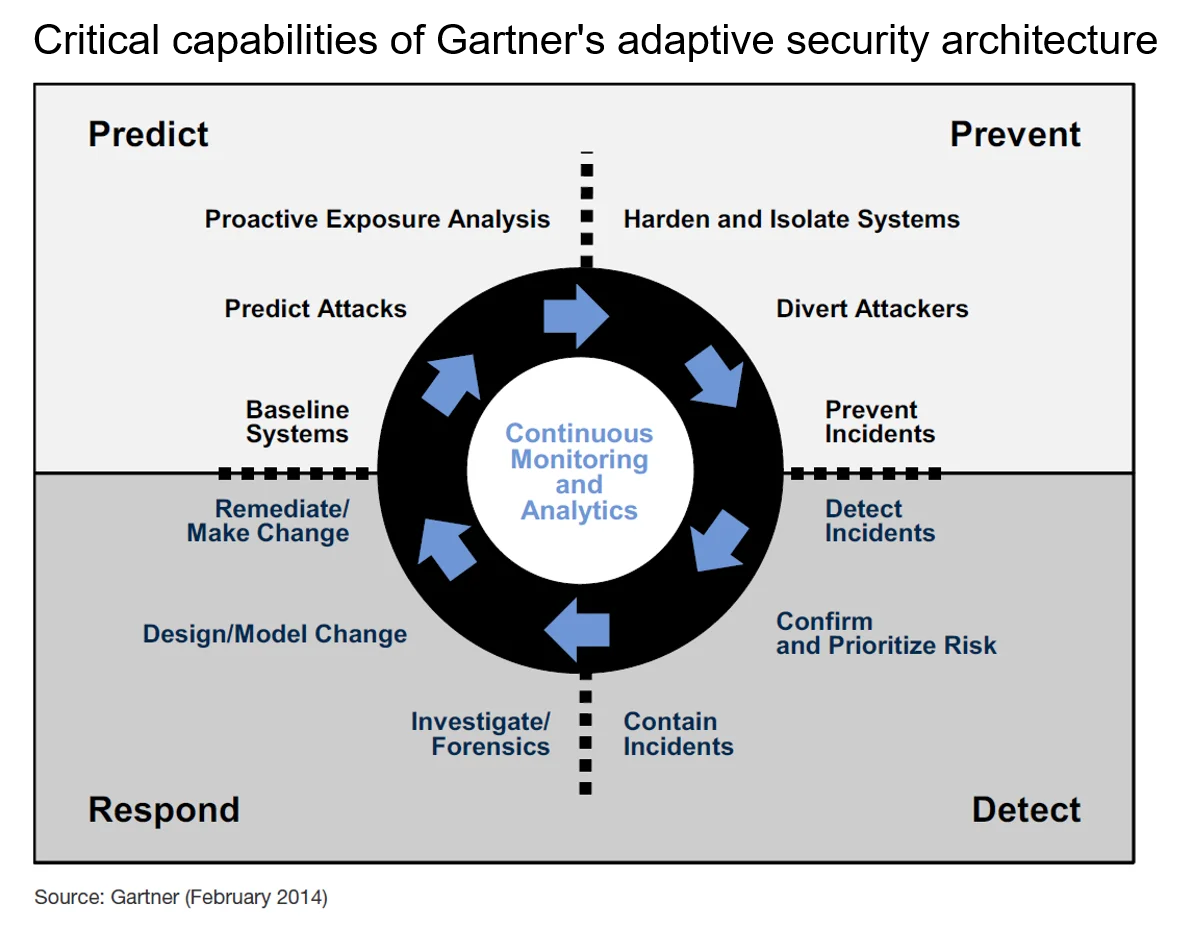

- Adotta un'architettura di sicurezza adattiva per proteggerti dalle minacce avanzate utilizzando le 12 funzionalità critiche di Gartner come framework.

Componenti di un'architettura di sicurezza adattiva

L'architettura di sicurezza adattiva a cui fa riferimento Gartner fornisce monitoraggio e visibilità continui e pervasivi. "Per consentire una risposta realmente adattiva e basata sul rischio alle minacce avanzate, il nucleo di un processo di protezione della sicurezza di nuova generazione sarà costituito da un monitoraggio e una visibilità continui e pervasivi, costantemente analizzati alla ricerca di indicazioni di compromissione".

"Il monitoraggio aziendale dovrebbe essere pervasivo e comprendere il maggior numero possibile di livelli dello stack IT, tra cui attività di rete, endpoint, interazioni di sistema, transazioni applicative e monitoraggio delle attività degli utenti".

"Per affrontare tutti i tipi di attacchi, 'avanzati' o meno, sono necessarie migliori capacità di prevenzione, rilevamento, risposta e previsione. Inoltre, queste non devono essere considerate come capacità isolate, ma devono piuttosto funzionare in modo intelligente insieme come un sistema integrato e adattivo per costituire un processo di protezione completo contro le minacce avanzate".

Poiché nessun singolo prodotto è in grado di fornire una soluzione di sicurezza completa, i fornitori dovrebbero collaborare tra loro per offrire ai clienti una soluzione completa e interoperabile.

Le funzionalità e i processi che rientrano nella categoria della prevenzione dovrebbero ridurre la superficie di attacco bloccando le minacce note prima che abbiano un impatto sull'azienda.

Progettato per individuare gli attacchi che eludono i sistemi di sicurezza preventivi, un buon sistema di rilevamento dovrebbe ridurre il tempo di permanenza delle minacce e i possibili danni da esse causati.

Sono necessarie capacità di risposta per indagare e risolvere i problemi di sicurezza individuati, comprese analisi forensi, analisi delle cause alla radice e raccomandazioni di misure preventive per evitare incidenti futuri.

Infine, la tecnologia predittiva dovrebbe incorporare le informazioni raccolte dalla comunità della sicurezza informatica in risposta a eventi reali e minacce anticipate.

Da qui dove vai?

Dal punto di vista operativo, è preferibile optare per soluzioni integrate che offrono un'architettura di sicurezza adattiva.

Utilizzate la nota di ricerca Progettare un'architettura di sicurezza adattiva per la protezione contro gli attacchi avanzati per valutare i vostri investimenti e le vostre competenze esistenti e individuare eventuali lacune. Utilizzate questa architettura anche per valutare nuovi fornitori e soluzioni.

Insistete per avere un monitoraggio continuo e capillare e una visibilità completa della vostra rete, assicurandovi che i dati raccolti vengano analizzati costantemente per individuare eventuali indicazioni di compromissione.

Assicurati inoltre che la tua infrastruttura di sicurezza supporti l'integrazione con solide soluzioni di risposta alle minacce, in modo da garantire che i dispositivi host vengano messi in quarantena, i processi dannosi vengano chiusi e vengano automaticamente adottate altre misure per proteggere l'azienda.

Seguendo questi passaggi fondamentali, il vostro team di sicurezza informatica potrà risparmiare una quantità straordinaria di tempo e fatica e sarà in grado di intraprendere azioni tempestive e decisive prima che gli attacchi informatici causino la perdita o il danneggiamento dei dati.

Come Vectra consente l'implementazione di un'architettura di sicurezza adattiva

Per informazioni dettagliate su come Vectra risponde all'esigenza di un'architettura di sicurezza adattiva, scarica questa guida gratuita sulla conformità.

"Progettazione di un'architettura di sicurezza adattiva per la protezione da attacchi avanzati", di Neil MacDonald e Peter Firstbrook, 12 febbraio 2014, aggiornato il 28 gennaio 2016, ID G00259490, https://www.gartner.com/doc/2665515/designing-adaptive-security- architecture-protection