GRUPPO GLOBALE

GLOBAL GROUP è una nuova organizzazione di Ransomware-as-a-Service (RaaS) lanciata nel giugno 2025 da un noto attore malintenzionato di lingua russa, che offre negoziazioni basate sull'intelligenza artificiale, pannelli di controllo mobili e incentivi aggressivi per gli affiliati al fine di espandere rapidamente la propria presenza nei settori industriali globali.

L'origine di GLOBAL

GLOBAL GROUP è un'azienda emergente piattaforma Ransomware-as-a-Service (RaaS) emersa per la prima volta il 2 giugno 2025, introdotta da un autore di minacce che utilizza lo pseudonimo "$$$" sul forum dedicato al crimine informatico Ramp4u. L'autore ha precedenti con altri ceppi di ransomware, tra cui Mamona RIP e Black Lock (precedentemente El Dorado). Gli analisti ritengono con un grado di certezza medio-alto che GLOBAL GROUP rappresenti un rebranding di Black Lock, volto a ricostruire la credibilità e ad ampliare la propria base di affiliati. L'infrastruttura del gruppo è ospitata da provider VPS russi (in particolare IpServer), utilizzati anche dal suo predecessore Mamona RIP.

GLOBAL GROUP promuove un modello di guadagno che offre fino all'85% di partecipazione agli utili agli affiliati, fornisce un pannello di controllo mobile-friendly e integra bot di negoziazione basati sull'intelligenza artificiale per gli affiliati che non parlano inglese. malware suo malware compatibile con diverse piattaforme (Windows, ESXi, Linux, BSD) e vanta funzionalità di elusione EDR.

Fonte: EclecticIQ

Paesi colpiti da GLOBAL

Le vittime confermate provengono da diversi paesi, con attività significative negli Stati Uniti, nel Regno Unito, in Australia e in Brasile. Questa attenzione globale evidenzia l'intento del gruppo di massimizzare il potenziale di riscatto concentrandosi su obiettivi ad alto reddito e ricchi di infrastrutture.

Settori industriali interessati da GLOBAL

GLOBAL GROUP si rivolge a un'ampia gamma di settori, con particolare attenzione a quello sanitario, petrolifero e del gas, dell'ingegneria industriale, dei servizi automobilistici e dell'outsourcing dei processi aziendali. Il gruppo personalizza i propri ransomware sia per ambienti generici che per infrastrutture virtualizzate come VMware ESXi.

Vittime note di GLOBAL

- Operatori sanitari negli Stati Uniti e in Australia

- Produttori di attrezzature per il settore petrolifero e del gas in Texas, Stati Uniti

- Aziende di ingegneria di precisione e servizi automobilistici nel Regno Unito

- Società di facility management e BPO in Brasile

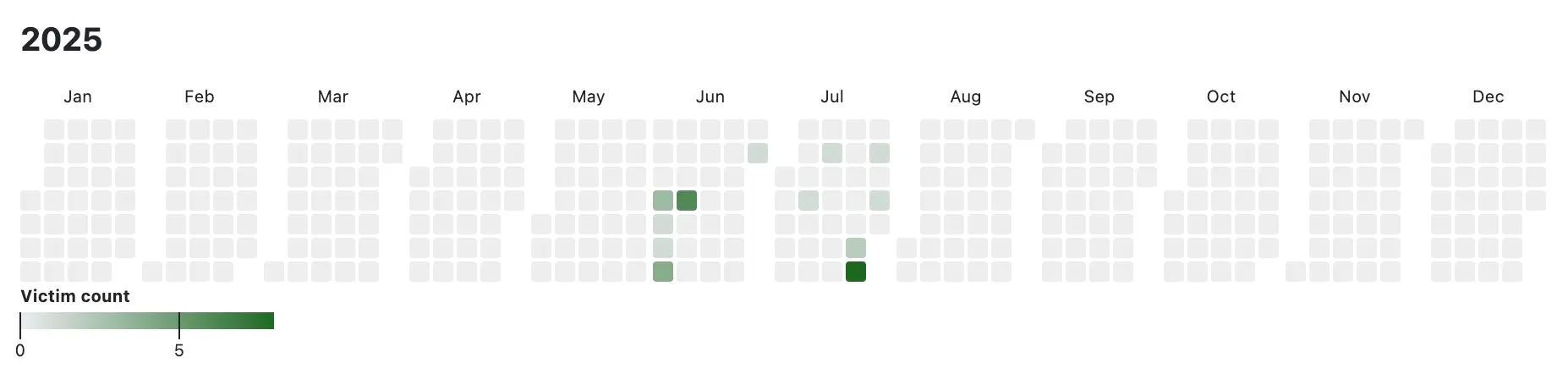

Il gruppo ha mietuto finora 30 vittime, di cui nove nei primi cinque giorni dalla sua comparsa, dimostrando una rapida diffusione e scalabilità.

Metodo di attacco globale

Accesso acquistato da Initial Access Brokers (IAB), VPN sottoposte a attacchi di forza bruta , RDWeb e portali Outlook. Sfrutta dispositivi Fortinet, Palo Alto e Cisco.

Sfrutta webshell e credenziali valide per ottenere l'accesso come utente di dominio o amministratore locale.

Bypassa l'EDR tradizionale, utilizza credenziali legittime e distribuisce malware in Golang per garantire la furtività.

Raccoglie le credenziali memorizzate nella cache, esegue il password spraying e utilizza strumenti personalizzati forniti dai partner IAB.

Mappa gli ambienti di dominio, identifica gli host ESXi ed esegue l'enumerazione della rete utilizzando strumenti integrati.

Si muove lateralmente utilizzando SMB, creazione di servizi dannosi e sessioni shell remote in tutto l'ambiente.

Esporta file sensibili, inclusi dati legali, finanziari e sanitari, prima dell'implementazione del ransomware.

Esegue ransomware su endpoint e hypervisor, crittografando le macchine virtuali in parallelo utilizzando binari basati su Go.

Utilizza un'infrastruttura basata su Tor e API configurate in modo errato per archiviare e gestire i dati rubati.

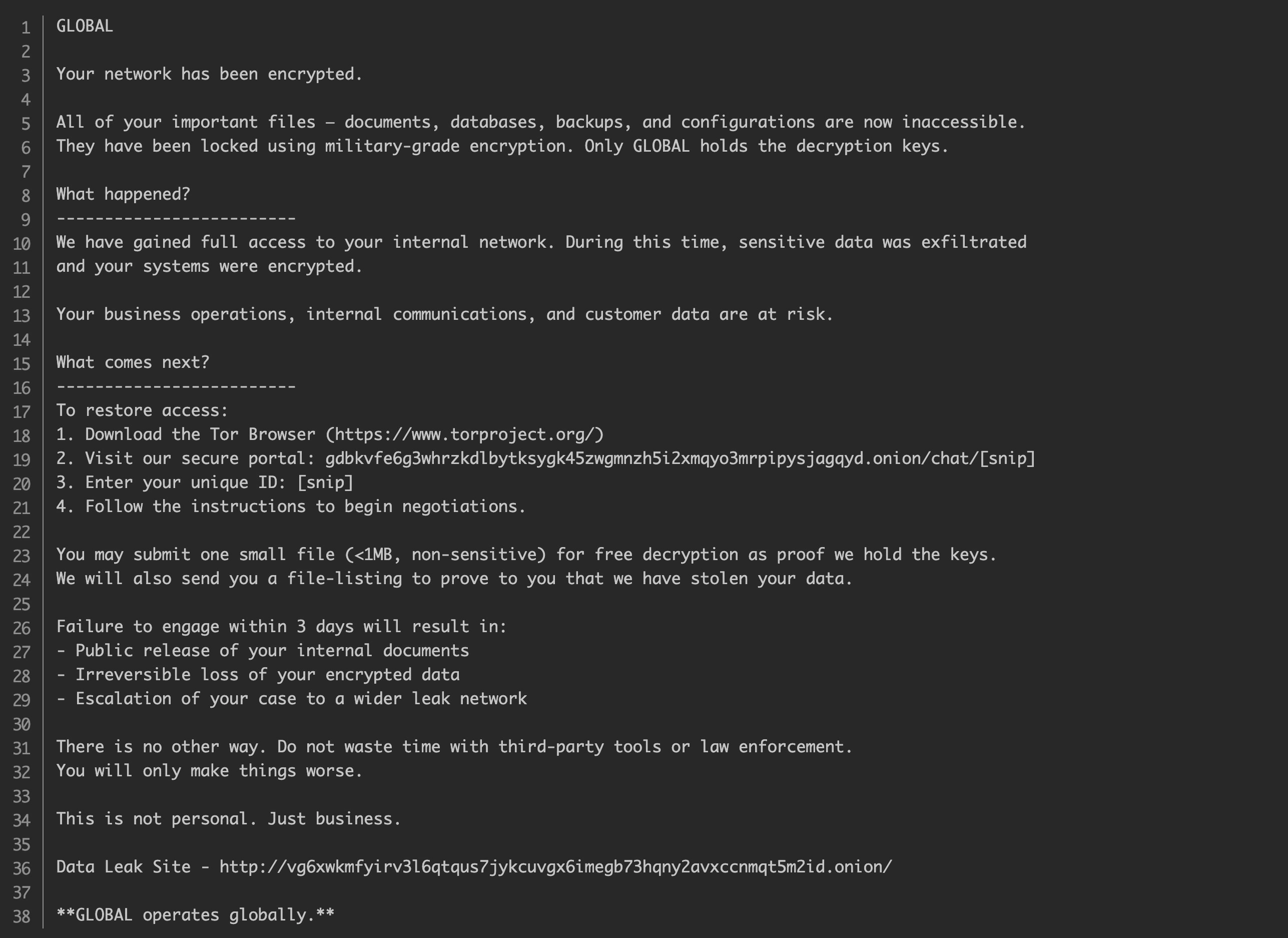

Consegna richieste di riscatto, minaccia di divulgare informazioni riservate su Tor DLS e chiede pagamenti a sette cifre, spesso pari o superiori a 1 milione di dollari.

Accesso acquistato da Initial Access Brokers (IAB), VPN sottoposte a attacchi di forza bruta , RDWeb e portali Outlook. Sfrutta dispositivi Fortinet, Palo Alto e Cisco.

Sfrutta webshell e credenziali valide per ottenere l'accesso come utente di dominio o amministratore locale.

Bypassa l'EDR tradizionale, utilizza credenziali legittime e distribuisce malware in Golang per garantire la furtività.

Raccoglie le credenziali memorizzate nella cache, esegue il password spraying e utilizza strumenti personalizzati forniti dai partner IAB.

Mappa gli ambienti di dominio, identifica gli host ESXi ed esegue l'enumerazione della rete utilizzando strumenti integrati.

Si muove lateralmente utilizzando SMB, creazione di servizi dannosi e sessioni shell remote in tutto l'ambiente.

Esporta file sensibili, inclusi dati legali, finanziari e sanitari, prima dell'implementazione del ransomware.

Esegue ransomware su endpoint e hypervisor, crittografando le macchine virtuali in parallelo utilizzando binari basati su Go.

Utilizza un'infrastruttura basata su Tor e API configurate in modo errato per archiviare e gestire i dati rubati.

Consegna richieste di riscatto, minaccia di divulgare informazioni riservate su Tor DLS e chiede pagamenti a sette cifre, spesso pari o superiori a 1 milione di dollari.

TTP utilizzati da GLOBAL

Come rilevare GLOBAL con Vectra AI

Elenco delle rilevazioni disponibili nella Vectra AI che potrebbero indicare un attacco ransomware.