UNC3886

UNC3886, denominato CAULDRON PANDA da CrowdStrike, è un gruppo di hacker altamente qualificato con legami con la Cina, che si ritiene operi a diretto sostegno degli obiettivi dell'intelligence statale cinese.

Origine dell'UNC3886

Attivo almeno dalla fine del 2021 e segnalato pubblicamente dal febbraio 2023 in poi, il gruppo è noto per:

- Competenza nello sfruttamento zero-day: hanno sfruttato quattro diverse vulnerabilità nei prodotti Fortinet e VMware (CVE-2022-41328, -42475; CVE-2023-20867, -34048) prima che fossero disponibili le patch dei fornitori.

- Disciplina della sicurezza operativa: utilizzo di dead-drop resolver (DDR) su GitHub, rootkit personalizzati e log scrubber per ridurre gli artefatti forensi.

- malware ibrido: impianti proprietari (WhizShell, variante SideWalk, backdoor VMCI), strumenti open source personalizzati (FastReverseProxy, TinyShell, REPTILE, MEDUSA) e abuso di canali SaaS affidabili (GitHub Pages, Google Drive) per C2 nascosto.

Le tecniche operative sono fortemente in linea con le priorità di raccolta di informazioni del Partito Comunista Cinese (PCC) relative alle catene di approvvigionamento tecnologico, alla ricerca aerospaziale e alle infrastrutture globali di telecomunicazione.

Paesi presi di mira da UNC3886

La telemetria della campagna si concentra negli Stati Uniti e a Singapore, con ulteriori vittime in un'area più ampia che comprende il Sud-Est asiatico, l'Oceania e, in misura minore, l'Europa e l'Africa. La dispersione geografica rispecchia i punti globali in cui si interconnettono le catene di approvvigionamento aerospaziali degli Stati Uniti e di Taiwan e dove transita il traffico regionale delle telecomunicazioni.

Settori presi di mira da UNC3886

UNC3886 si concentra sulle organizzazioni le cui reti forniscono o trasportano comunicazioni strategiche e proprietà intellettuale tecnica sensibile. I settori confermati includono operatori di telecomunicazioni, principali aziende aerospaziali commerciali e satellitari, fornitori di apparecchiature di rete, fornitori cloude (in un campione più ridotto) laboratori tecnologici governativi.

Le vittime dell'UNC3886

I rapporti pubblici citano almeno:

- Un grande fornitore di servizi di telecomunicazione statunitense (compromesso nel febbraio 2023).

- Un produttore aerospaziale con sede negli Stati Uniti (intrusione scoperta nel giugno 2024).

- Un operatore di telecomunicazioni di Singapore (attività parallela giugno 2024).

- Diversi operatori anonimi i cui hypervisor ESXi e dispositivi FortiGate sono stati cooptati durante la "Campagna 23-022".

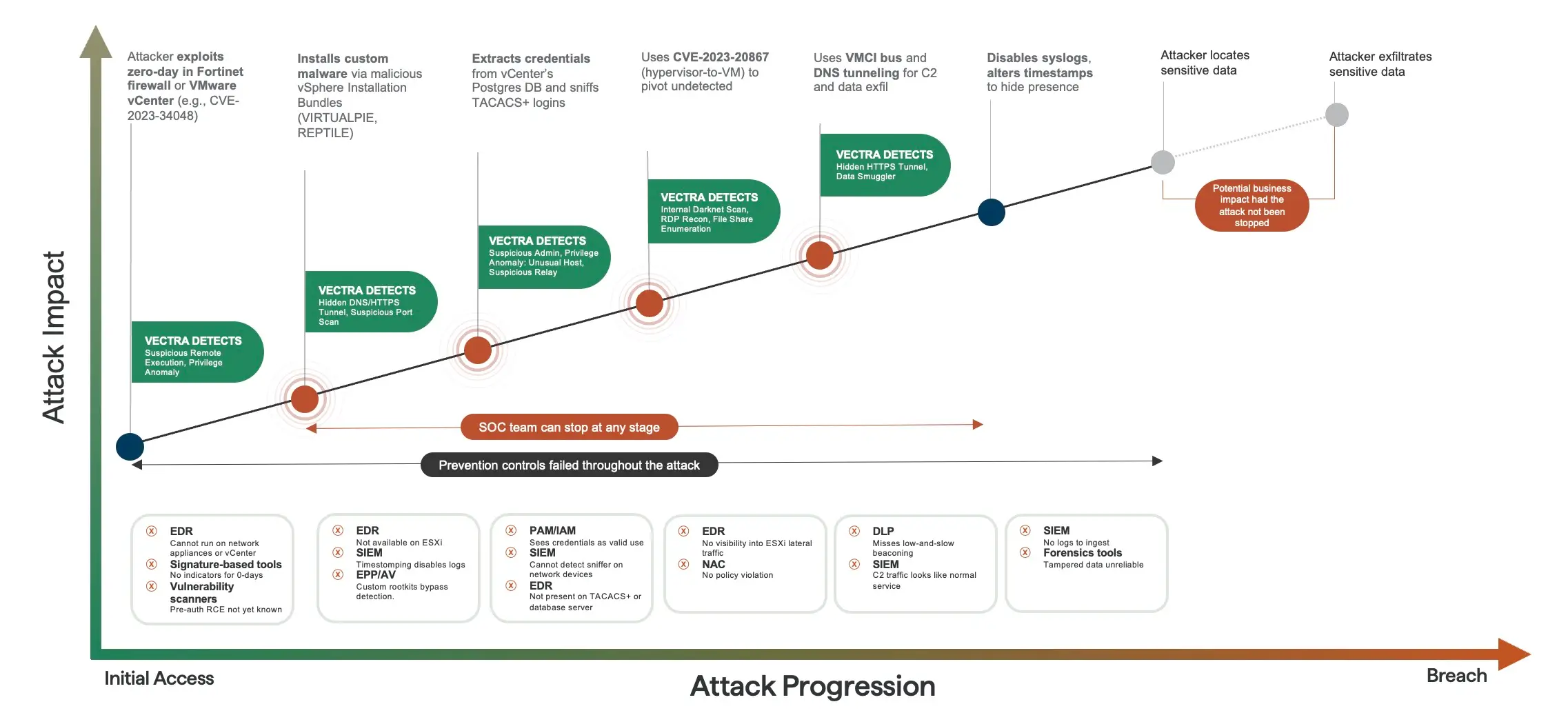

Fasi dell'attacco dell'UNC3886

Sfrutta vulnerabilità CVE zero-day in FortiOS SSL-VPN e VMware vCenter/Tools; punto d'appoggio alternativo tramite credenziali TACACS+ o SSH compromesse raccolte in precedenza.

Carica moduli kernel REPTILE modificati o rootkit MEDUSA LD_PRELOAD per ottenere i privilegi di root; abusa dei privilegi vpxuser su ESXi per il controllo a livello di host.

Nasconde file/processi tramite comandi REPTILE, installa yum‑versionlock per bloccare i pacchetti OpenSSH compromessi e esegue il programma di pulizia dei log Hidemyass.

Porte secondarie ssh/sshd, intercetta il traffico TACACS+ con LOOKOVER, scarica le password crittografate del database vCenter e acquisisce le credenziali in memoria con il keylogger MEDUSA.

Esegue il binario statico Nmap personalizzato (sc) per la scansione delle porte; elenca gli elenchi degli ospiti VMware e i dati dell'interfaccia di rete dagli host FortiGate ed ESXi.

Sfrutta chiavi/password SSH rubate, sessioni amministrative FortiGate e operazioni guest CVE-2023-20867 per passare da macchine virtuali a dispositivi di rete.

Utilizza WhizShell e SideWalk per preparare documenti e output di comandi; le backdoor VMCI (VIRTUALSHINE/‑PIE/‑SPHERE) trasmettono shell interattive per la raccolta mirata.

Implementa TinyShell e FastReverseProxy per eseguire comandi arbitrari; attiva payload tramite script systemd o script RC creati da rootkit.

RIFLESPINE carica archivi crittografati tramite Google Drive; MOPSLED recupera le istruzioni C2 da GitHub, quindi trasferisce i dati tramite TCP personalizzato con ChaCha20.

L'obiettivo primario è lo spionaggio, ma l'impatto secondario include la persistenza dei dispositivi di rete e la potenziale manipolazione della catena di approvvigionamento; finora non sono stati osservati payload distruttivi.

Sfrutta vulnerabilità CVE zero-day in FortiOS SSL-VPN e VMware vCenter/Tools; punto d'appoggio alternativo tramite credenziali TACACS+ o SSH compromesse raccolte in precedenza.

Carica moduli kernel REPTILE modificati o rootkit MEDUSA LD_PRELOAD per ottenere i privilegi di root; abusa dei privilegi vpxuser su ESXi per il controllo a livello di host.

Nasconde file/processi tramite comandi REPTILE, installa yum‑versionlock per bloccare i pacchetti OpenSSH compromessi e esegue il programma di pulizia dei log Hidemyass.

Porte secondarie ssh/sshd, intercetta il traffico TACACS+ con LOOKOVER, scarica le password crittografate del database vCenter e acquisisce le credenziali in memoria con il keylogger MEDUSA.

Esegue il binario statico Nmap personalizzato (sc) per la scansione delle porte; elenca gli elenchi degli ospiti VMware e i dati dell'interfaccia di rete dagli host FortiGate ed ESXi.

Sfrutta chiavi/password SSH rubate, sessioni amministrative FortiGate e operazioni guest CVE-2023-20867 per passare da macchine virtuali a dispositivi di rete.

Utilizza WhizShell e SideWalk per preparare documenti e output di comandi; le backdoor VMCI (VIRTUALSHINE/‑PIE/‑SPHERE) trasmettono shell interattive per la raccolta mirata.

Implementa TinyShell e FastReverseProxy per eseguire comandi arbitrari; attiva payload tramite script systemd o script RC creati da rootkit.

RIFLESPINE carica archivi crittografati tramite Google Drive; MOPSLED recupera le istruzioni C2 da GitHub, quindi trasferisce i dati tramite TCP personalizzato con ChaCha20.

L'obiettivo primario è lo spionaggio, ma l'impatto secondario include la persistenza dei dispositivi di rete e la potenziale manipolazione della catena di approvvigionamento; finora non sono stati osservati payload distruttivi.

TTP utilizzati da UNC3886

Come rilevare UNC3886 con Vectra AI

Domande frequenti

Come fa UNC3886 a entrare per primo?

Sfruttando le vulnerabilità non corrette di FortiGate o VMware vCenter/Tools, il ritardo nella gestione delle patch è il principale fattore di riduzione del rischio.

Quali indicatori precoci dovremmo cercare?

GitHub in uscita raw.githubusercontent.com richieste da ESXi o vCenter, creazioni impreviste di socket VMCI e file insoliti in /var/lib/fwupdd/.

Quale telemetria EDR espone meglio REPTILE?

Eventi di caricamento dei moduli in modalità kernel (insmod, modprobe) da percorsi non standard, anomalie nascoste nei processi e improvvisa scomparsa di /proc/<pid> voci.

I controlli basati sulla rete possono fermare RIFLESPINE?

Sì, l'ispezione TLS o il filtraggio in uscita che blocca gli host API di Google Drive per le risorse di classe server interromperà il ciclo C2.

Quali fonti di log aiutano a rilevare il furto delle credenziali TACACS+?

Cattura pacchetti su TCP/49, discrepanze hash su tac_plus scritture binarie e ad alta frequenza su /var/log/tac* o /var/log/ldapd*.gz.

È sufficiente il rafforzamento standard di SSH?

In parte; implementare anche il monitoraggio dell'integrità dei file (FIM) su /usr/bin/ssh, /usr/sbin/sshde abilitare Consenti inoltro TCP no oltre a un rigoroso pinning delle versioni, in modo che le sostituzioni dannose vengano segnalate.

Come possiamo individuare gli abusi VMCI all'interno di ESXi?

Abilita il controllo della shell ESXi, monitora /var/log/vmkernel.log per VMCISock eventi di connessione e limitare vmci0 nella configurazione VMX quando non necessario.

Quale risposta immediata dare se viene trovato WhizShell?

Isolare l'hypervisor, raccogliere la memoria volatile, esportare le istantanee del disco VM e ruotare tutte le credenziali di servizio vCenter ed ESXi; la persistenza è probabile anche su appliance FortiGate o TACACS+.

L'autenticazione a più fattori (MFA) è utile?

L'autenticazione a due fattori (MFA) su VPN e account SSH Linux/ESXi privilegiati impedisce i movimenti laterali una volta raccolte le credenziali, ma non mitiga i percorsi di sfruttamento zero-day.

Misure di mitigazione raccomandate a lungo termine?

① Gestione aggressiva del ciclo di vita delle patch/apparecchiature virtuali; ② firme di prevenzione degli exploit (IPS/NGFW) per i CVE citati; ③ linee guida di integrità dell'host per i dispositivi di rete; ④ progettazione di account con privilegi minimi più inoltro degli audit TACACS+; e ⑤ playbook di ricerca continua delle minacce allineati all'elenco TTP sopra riportato.