Punto di controllo

Scopri tutto sulla nostra partnership.

Scarica la sintesi sull'integrazione

Le minacce sono furtive e possono rimanere nascoste per lunghi periodi di tempo mentre sottraggono dati all'interno dei canali di traffico consentiti. Con minacce sempre più sofisticate, i team di sicurezza necessitano di un monitoraggio accurato e continuo delle attività di minaccia in tutti gli ambienti.

Il successo o il fallimento di un team di sicurezza spesso dipende dal tempo di risposta. Una volta identificate, le minacce devono essere immediatamente contenute e le attività dannose bloccate.

Anche dopo il rilevamento, la risposta potrebbe richiedere ore o giorni di indagini da parte di analisti della sicurezza altamente qualificati per arrestare il danno e ripristinare il normale funzionamento.

L'integrazione tra la piattaforma automatizzata di rilevamento e risposta di rete Vectra e i firewall di nuova generazione Check Point consente al personale addetto alla sicurezza di individuare rapidamente i comportamenti nascosti degli aggressori, individuare gli host specifici coinvolti in un attacco informatico e contenere le minacce prima che i dati vadano persi.

Una risposta tempestiva alle minacce inizia con Check Point SandBlast Zero-day . Check Point SandBlast Zero-Day è una tecnologia di sandboxing cloud che mette rapidamente in quarantena e ispeziona i file, eseguendoli in una sandbox virtuale per individuare comportamenti dannosi prima che entrino nella rete. SandBlast rileva malware fase di exploit, prima ancora che gli aggressori possano applicare tecniche di evasione nel tentativo di aggirare la sandbox.

I principali vantaggi dell'integrazione includono:

Consentire agli analisti di bloccare gli attacchi

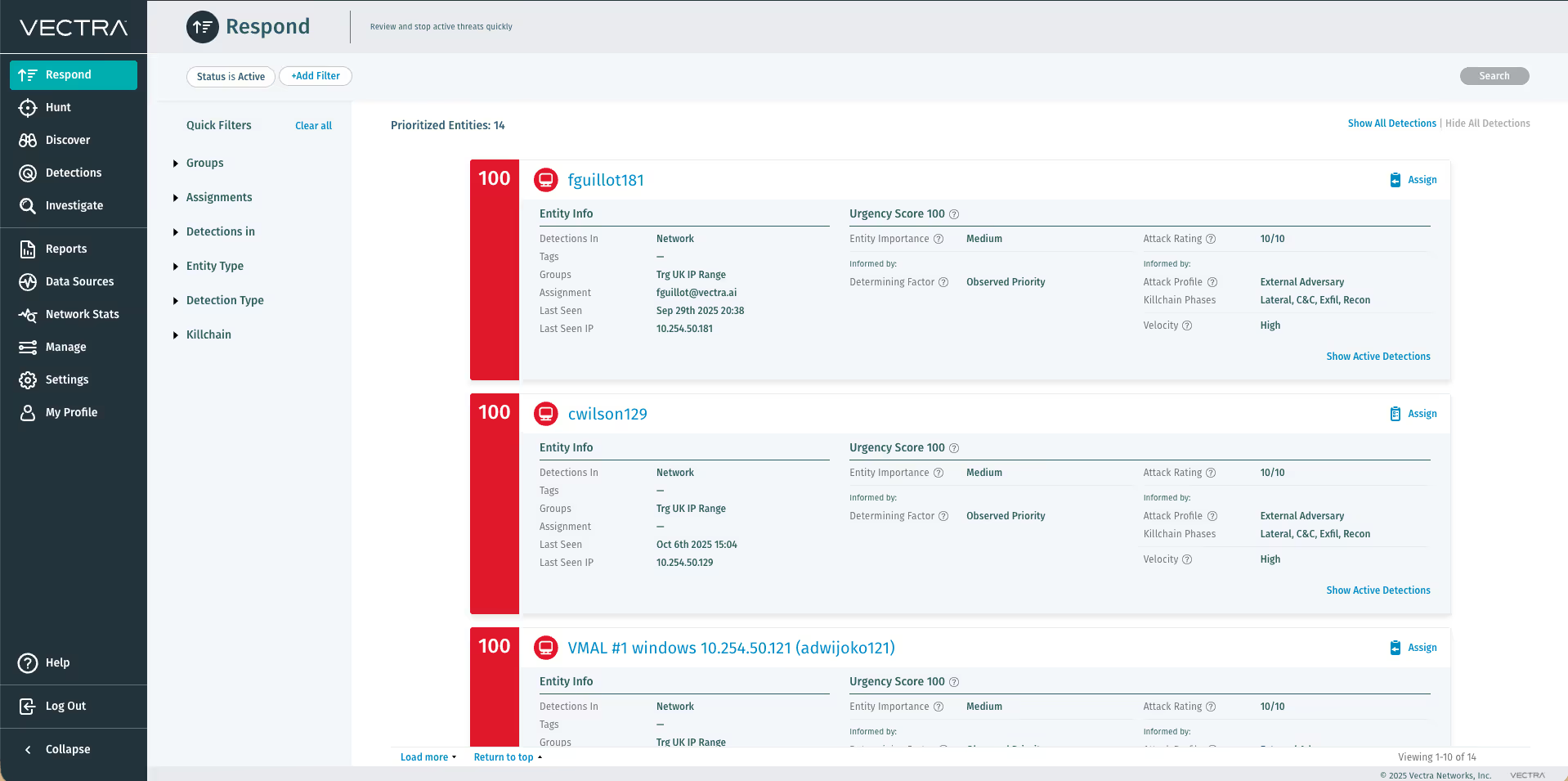

Trovare e mantenere personale qualificato nel campo della sicurezza è una sfida per la maggior parte delle organizzazioni. Anche nei casi migliori, la maggior parte delle reti genera più avvisi di sicurezza di quanti il personale abbia il tempo di analizzare. La potente combinazione tra il rilevamento e la risposta alle minacce di Vectra e l'applicazione preventiva di Check Point Next Generation Firewall consente di sfruttare al meglio il tempo e il talento a disposizione. I team di sicurezza possono individuare rapidamente gli host coinvolti in un attacco informatico attivo, verificare la minaccia con analisi forensi su richiesta e attivare un contenimento dinamico dei dispositivi interessati, il tutto dall'intuitiva interfaccia utente di Vectra. L'automazione consente al personale di individuare e risolvere rapidamente i problemi, risparmiando tempo e denaro.

Automatizza il contenimento in base al rischio e alla certezza

Molte soluzioni di analisi comportamentale si limitano a segnalare le anomalie, che richiedono poi un'analisi approfondita e un follow-up per determinare una risposta adeguata. Ciò porta a un collo di bottiglia nell'analisi umana e il personale addetto alla sicurezza soffre di affaticamento da allarmi. In definitiva, risposte ritardate e allarmi mancati possono portare gli aggressori a sottrarre con successo i dati aziendali. Oltre ad automatizzare la ricerca delle minacce, la piattaforma Vectra assegna automaticamente un punteggio a ogni rilevamento e host interessato in termini di rischio per la rete e certezza dell'attacco. Questi punteggi mantengono il contesto nel tempo e correlano la progressione di un attacco, consentendo al personale di dare priorità alle questioni più urgenti. Il personale addetto alla sicurezza può utilizzare i punteggi di Vectra relativi al livello di minaccia e alla certezza per applicare regole di blocco dinamiche in linea con il profilo di rischio dell'organizzazione.

I vantaggi principali includono:

- Prevenire zero-day implementando misure di sicurezza che rilevano e prevengono le minacce prima che si verifichino.

- Automatizza la risposta alle minacce combinando il rilevamento delle minacce basato sul comportamento con l'applicazione in tempo reale

- Consenti agli analisti della sicurezza di rispondere alle minacce utilizzando semplici tag di evento

- Adottare misure di blocco mirate, come il blocco in base al tipo di minaccia, al rischio e alla certezza.

Rilevamento intelligente delle minacce

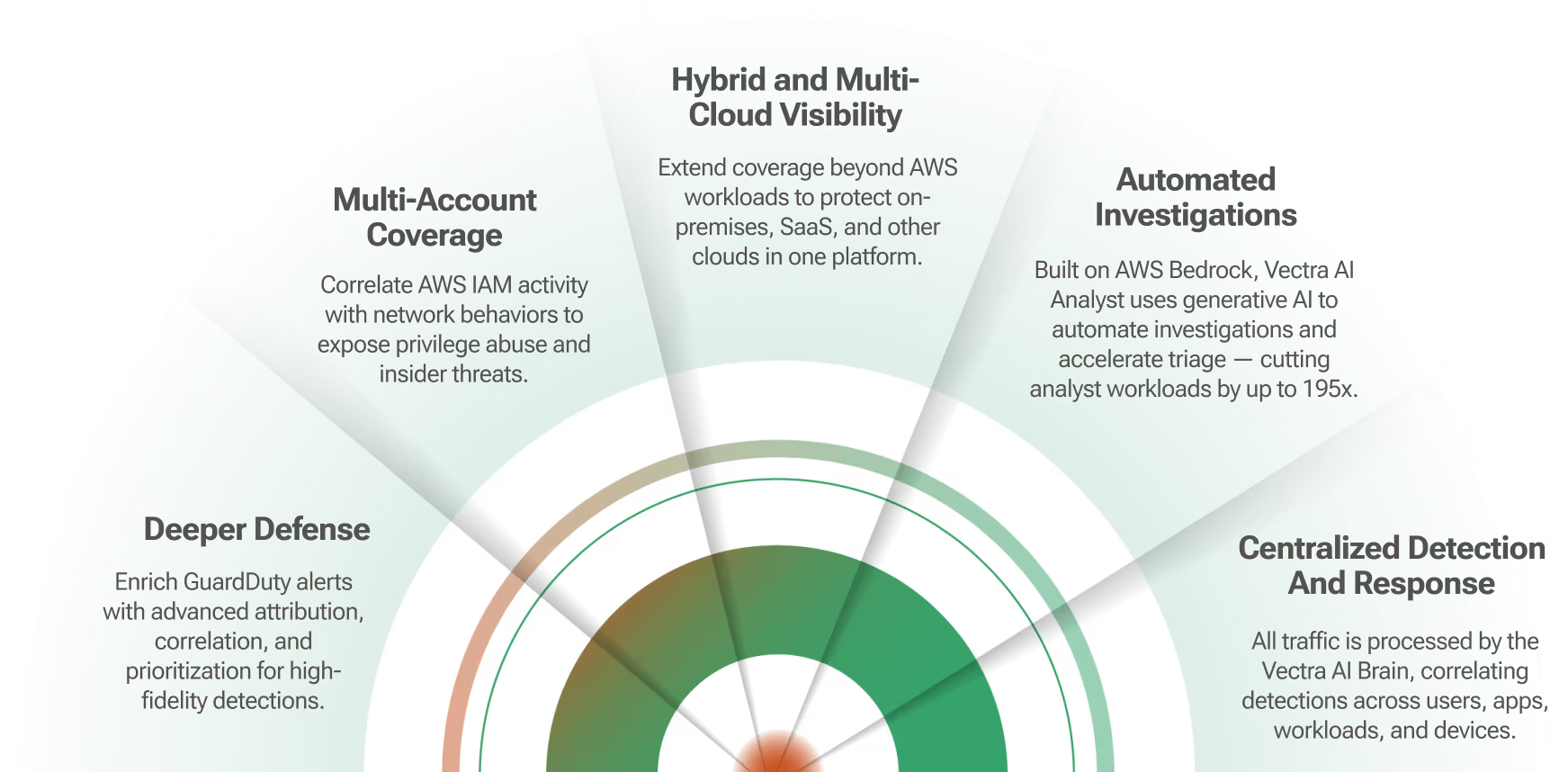

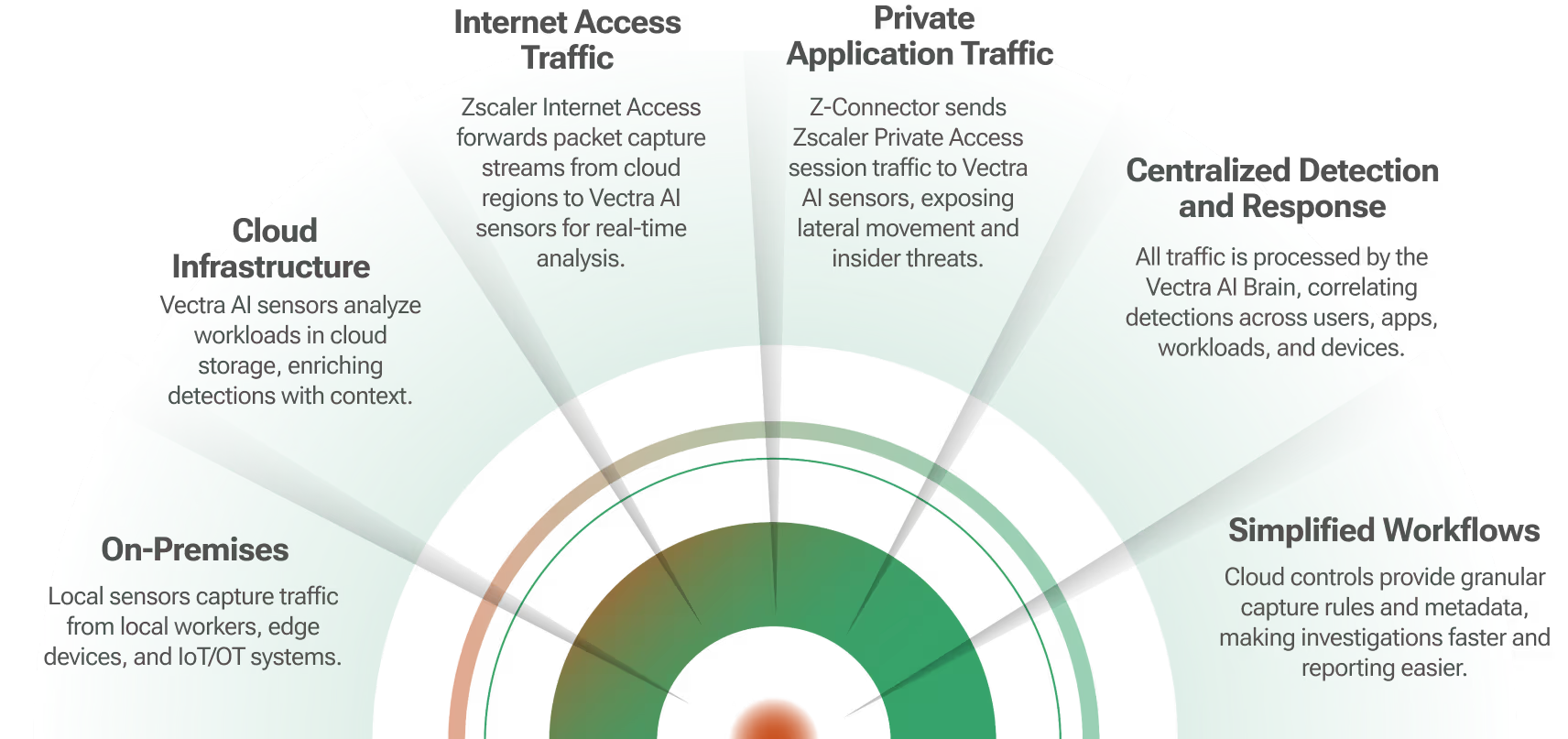

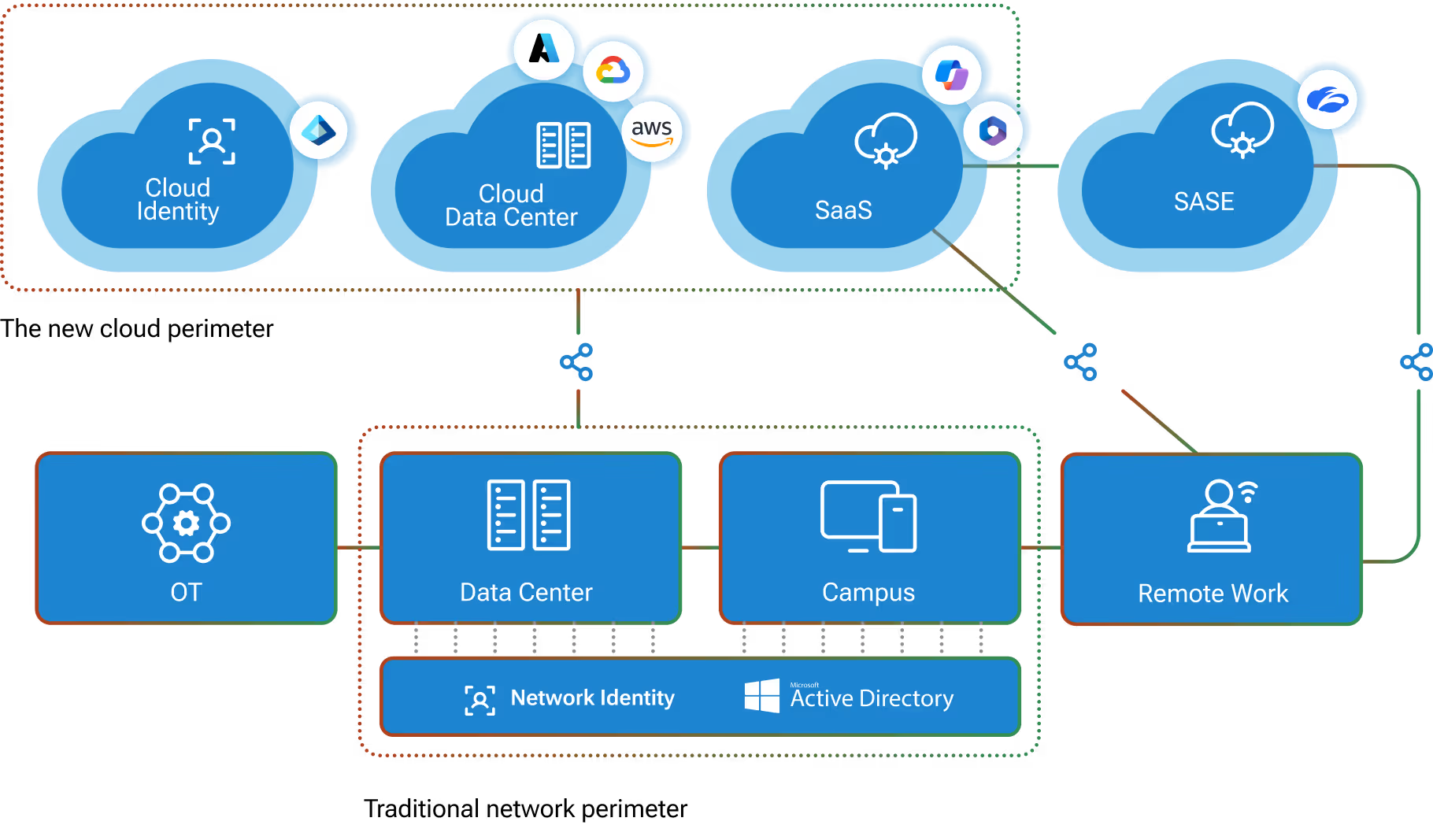

Le aziende possono potenziare la sicurezza preventiva di Check Point con Vectra. La piattaforma Vectra accelera il rilevamento e l'analisi delle minacce dei clienti utilizzando un'intelligenza artificiale sofisticata per raccogliere, archiviare e arricchire i metadati di rete con un contesto approfondito per rilevare, individuare e analizzare minacce note e sconosciute in tempo reale. Vectra si integra perfettamente con i firewall di nuova generazione Check Point, bloccando dinamicamente il traffico dannoso. Il blocco può essere completamente automatizzato in base al tipo di minaccia, nonché ai punteggi di minaccia e certezza di host specifici, come gli host soggetti alle normative PCI (Payment Card Industry). Con i firewall di nuova generazione Check Point prevent-first potenziati dal rilevamento e dalla risposta automatizzati alle minacce di Vectra, i team di sicurezza possono condensare settimane di lavoro in pochi secondi e intervenire prima che si verifichino danni.

La piattaforma

La piattaforma

Vectra AI

Il segnale integrato per il rilevamento e la risposta estesi (XDR)

Vectra AI

Servizi MXDR

Integrazioni tecnologiche

Attack Signal Intelligence

Acquisizione + Normalizzazione + Arricchimento dei dati

Analizza + Rileva + Seleziona

Attributo + Correlazione + Priorità

Indagare

Rispondere

Acquisizione + Normalizzazione + Arricchimento dei dati

Analizza + Rileva + Seleziona

Attributo + Correlazione + Priorità

Indagare

Rispondere