Rileva più rapidamente le minacce nelle reti IT e OT con Vectra e Nozomi

Scopri tutto sulla nostra partnership.

Scarica la sintesi sull'integrazione

Un tempo, gli ICS utilizzati nei settori manifatturiero, dei trasporti, dei servizi pubblici, dell'energia e delle infrastrutture critiche erano considerati immuni agli attacchi informatici perché i computer utilizzati per il loro funzionamento non avevano accesso a Internet ed erano separati dalla rete aziendale. Oggi non è più così. Il rischio di minacce da parte di Stati nazionali, spionaggio ed esposizione interna è in aumento.

Gli amministratori di sistemi e reti, i fornitori terzi, gli sviluppatori di sistemi industriali e gli integratori hanno diversi livelli di accesso alla gestione di Internet e ICS. Questo accesso più ampio ha involontariamente creato una via d'accesso per gli aggressori. Ad esempio, un laptop infetto può essere portato da un appaltatore, collegarsi alla rete e l'attacco può diffondersi all'ambiente ICS controllato.

La crescente diffusione dei dispositivi industriali connessi all'IoT ha aumentato notevolmente la superficie di attacco degli ICS. Secondo lo studio Project SHINE (SHodan INtelligence Extraction), tra il 2012 e il 2014 oltre un milione di dispositivi ICS erano accessibili da remoto su Internet.

Oltre ai rischi legati alla connettività Internet, un numero sempre maggiore di dispositivi ICS utilizza sistemi operativi commerciali, esponendo l'ICS a una più ampia varietà di vulnerabilità note.

La connettività e l'integrazione della tecnologia informatica tradizionale con la tecnologia operativa (convergenza IT/OT) stanno aumentando in modo esponenziale. L'adozione dell'IoT e la convergenza IT/OT sono accelerate da un ambiente aziendale in rapida evoluzione e dall'uso dell'intelligenza artificiale per guidare le decisioni e le azioni negli ambienti ICS.

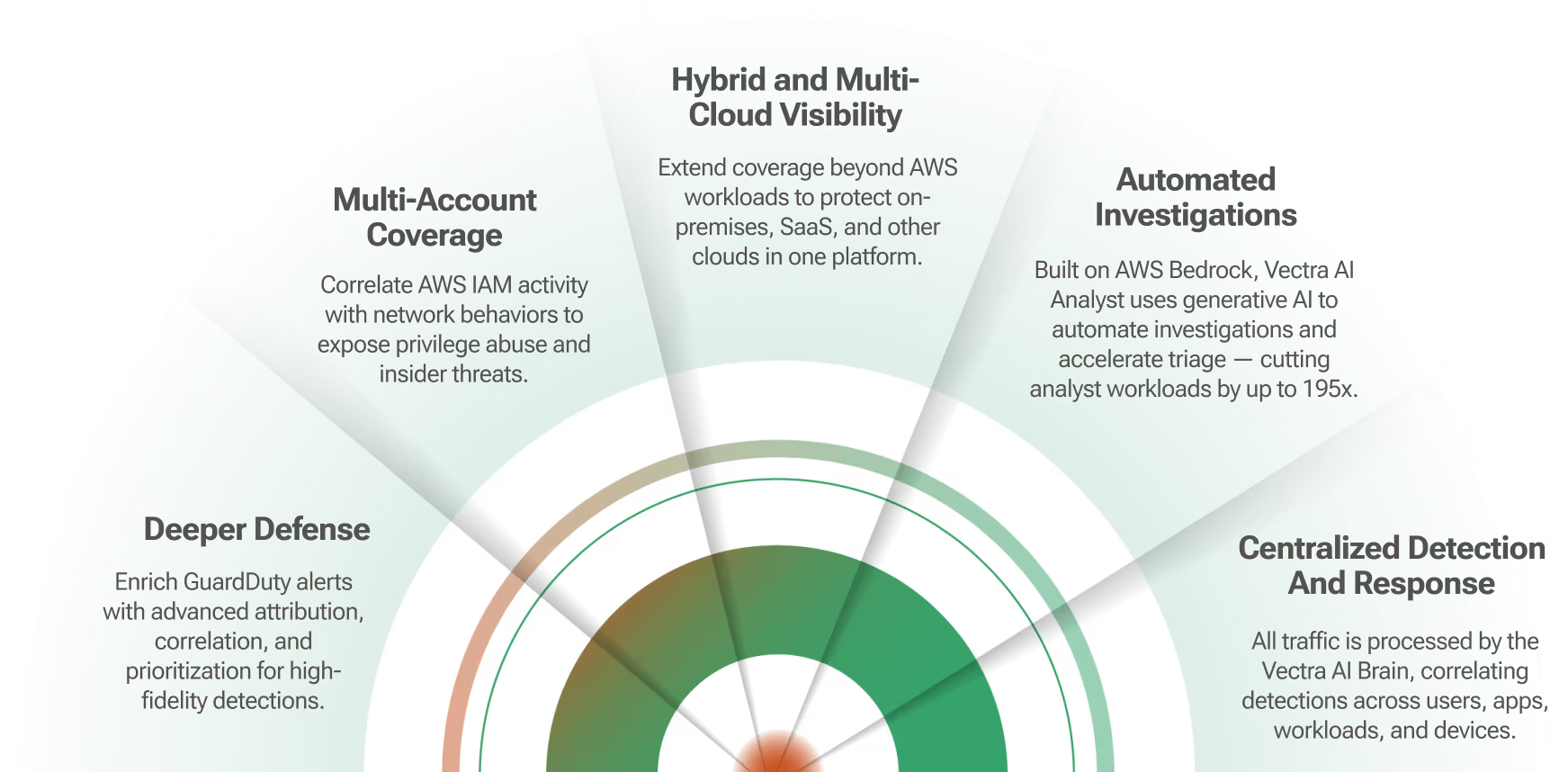

Rafforza la tua infrastruttura di sicurezza esistente con Nozomi e Vectra

Che si tratti di fornire le informazioni necessarie per bloccare una nuova classe di minacce con firewall, endpoint , NAC e altri punti di applicazione, o di fornire un chiaro punto di partenza per una ricerca più approfondita con SIEM e strumenti forensi, Vectra e Nozomi consentono di ottenere un valore aggiunto dalle tecnologie di sicurezza esistenti.

Le robuste API di Cognito e Nozomi automatizzano la risposta e l'applicazione con praticamente qualsiasi soluzione di sicurezza. Entrambe generano messaggi syslog e log CEF per tutti i rilevamenti, nonché punteggi host prioritari. Ciò rende Cognito e Nozomi molto più di una semplice fonte di log e fornisce un trigger ideale per le indagini e i flussi di lavoro all'interno del vostro SIEM.

Vantaggi principali dell'integrazione

Insieme, Nozomi e Vectra riducono i rischi informatici ICS

- Visibilità completa sulle minacce durante l'intero ciclo di vita dell'attacco: l'integrazione tra Cognito e Nozomi fornisce informazioni critiche sulle minacce specifiche e sull'evoluzione degli attacchi durante l'intero ciclo di vita dell'attacco. Questa visibilità consente ai team di sicurezza di distinguere rapidamente i comportamenti opportunistici delle botnet dalle minacce mirate più gravi e di intervenire prima che i dati vengano rubati o danneggiati.

- Individua gli host che presentano il rischio più elevato per la rete: Cognito e Nozomi associano automaticamente tutti i comportamenti dannosi alla rete fisica e agli host IT e OT, fornendo una visione completa del rischio complessivo dell'organizzazione.

- Mappatura automatizzata dei rilevamenti Cognito e Nozomi su SIEM: i rilevamenti Cognito e Nozomi possono essere correlati nel SIEM, consentendo agli analisti della sicurezza di visualizzare immediatamente gli eventi Cognito e Nozomi. Ora i team di sicurezza possono correlare e tracciare correttamente tutti i comportamenti e gli eventi su dispositivi IT e OT.

I produttori, i trasportatori, i fornitori di servizi pubblici, gli operatori energetici e quelli di infrastrutture critiche possono utilizzare Nozomi e Vectra per eliminare i punti ciechi nelle loro reti industriali. Le organizzazioni possono stare al passo con le malware in costante aumento che colpiscono sia i dispositivi IT che quelli OT e mitigare il rischio di interruzioni operative, furti di dati o altri danni dovuti a cyberattacchi.

Mancanza di visibilità sulle minacce

La mancanza di visibilità è uno dei principali ostacoli alla sicurezza degli ICS. Per proteggere con successo le infrastrutture critiche, i team di sicurezza devono avere una conoscenza completa di tutte le risorse connesse e interconnesse, delle configurazioni e dell'integrità delle comunicazioni. Il monitoraggio manuale degli ICS, dei dispositivi di rete e degli amministratori di sistema rappresenta una sfida significativa per le organizzazioni con risorse limitate. Grandi team di analisti della sicurezza devono eseguire analisi manuali che richiedono molto tempo per identificare attacchi o comportamenti non approvati all'interno di un ambiente regolato da ICS. Un approccio manuale non è semplicemente un modo scalabile, efficiente o efficace per andare avanti.

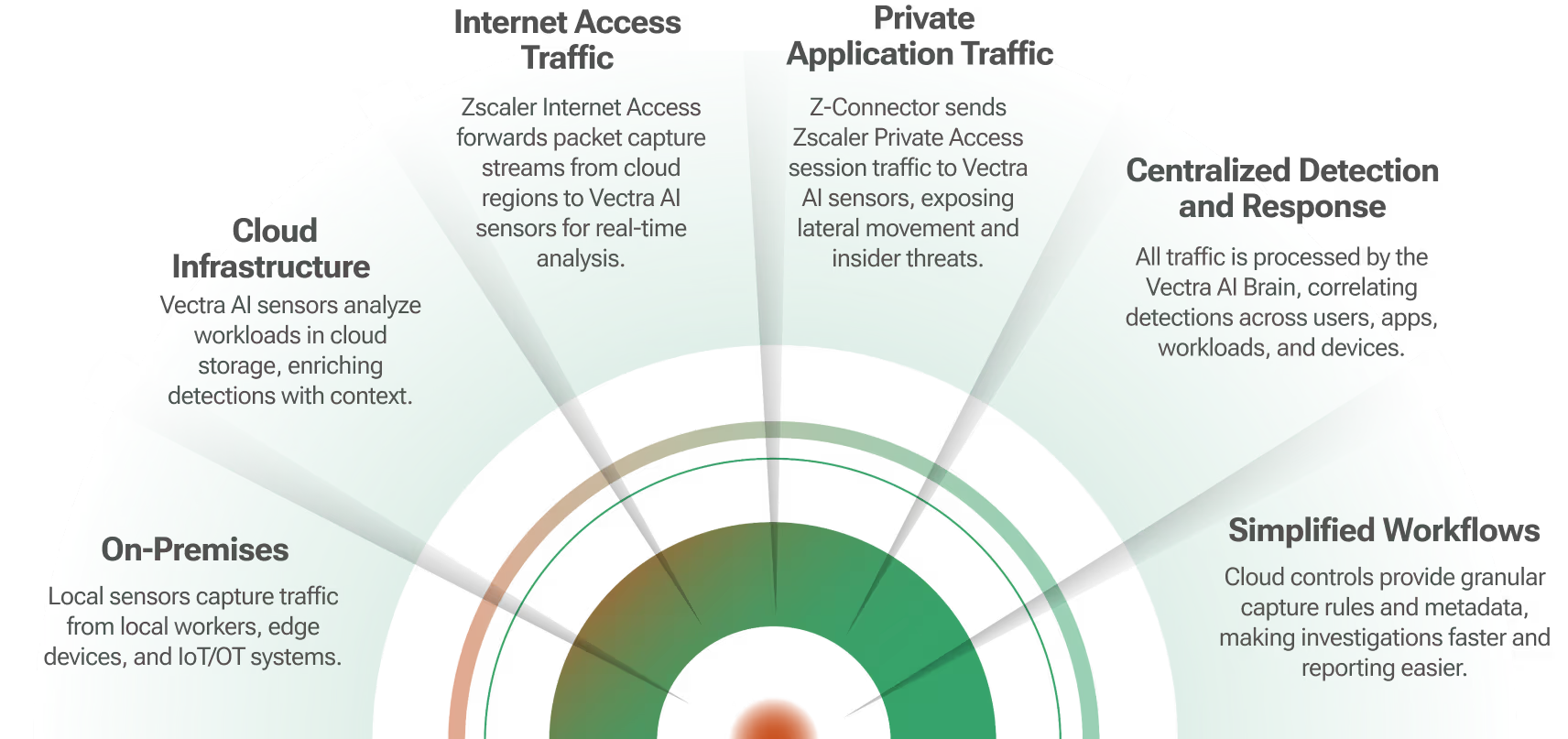

La visibilità all'interno delle reti IT e OT che si adatta alle dinamiche di crescita e cambiamento è fondamentale. Le organizzazioni necessitano di una tecnologia che automatizzi l'analisi in tempo reale delle comunicazioni, dei dispositivi, degli amministratori e dei comportamenti umani su una rete IT/OT convergente per rilevare attacchi intenzionali o conseguenze involontarie.

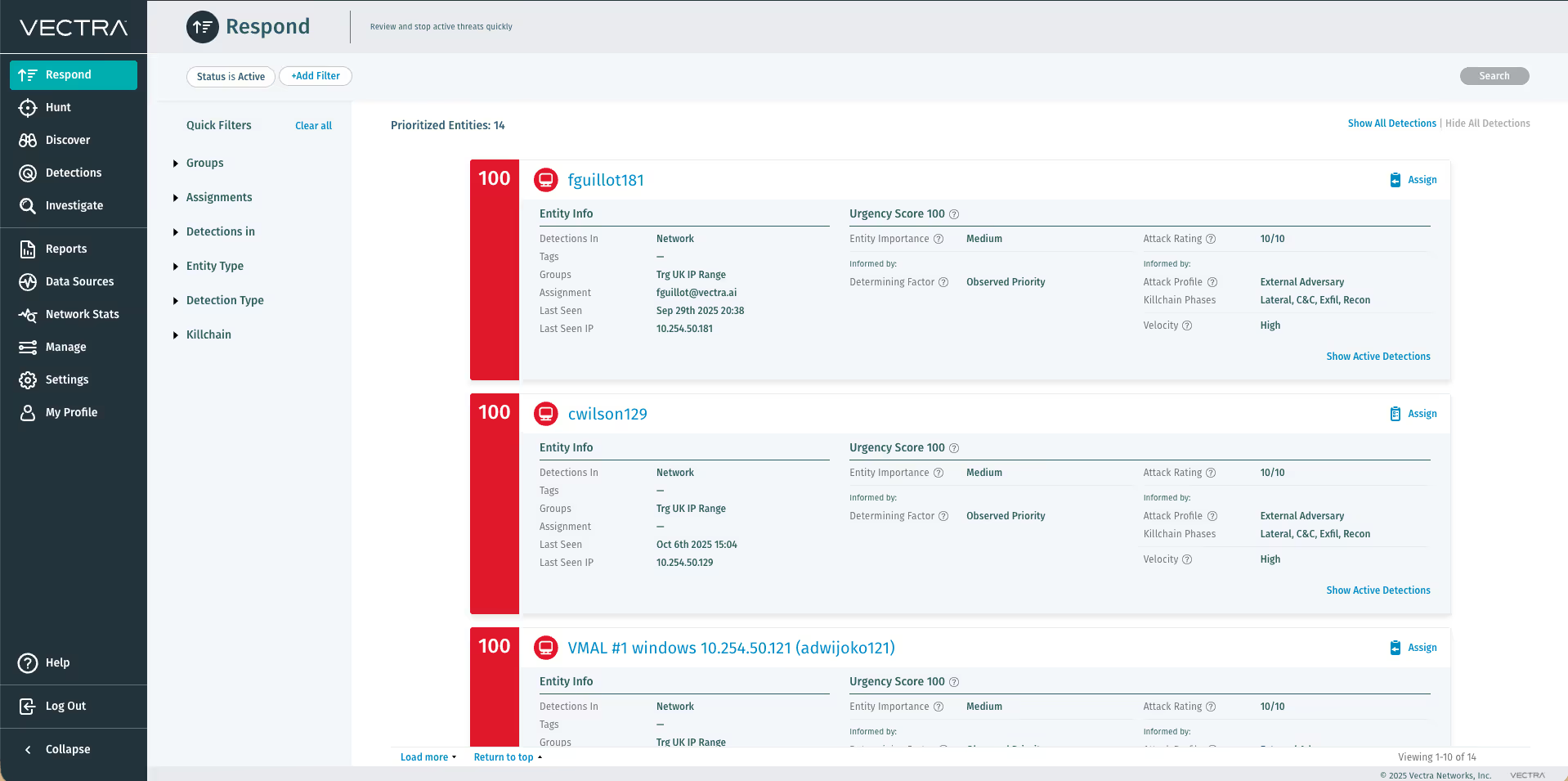

Visibilità in tempo reale e ricerca delle minacce per le reti industriali

A causa della natura specializzata degli ICS e delle differenze nel funzionamento delle reti IT e OT, la risposta giusta per ottenere una visibilità completa in un ambiente IT/OT è una tecnologia all'avanguardia che comprenda il funzionamento interno di ciascun ambiente, non una soluzione generica adattata per funzionare in entrambi. Ecco perché Vectra e Nozomi stanno collaborando per fornire alle organizzazioni una visibilità totale su tutte le loro risorse, consentendo una ricerca completa delle minacce su tutte le risorse IT e OT.Insieme, Nozomi e Cognito forniscono informazioni in tempo reale sulle minacce relative al comportamento di ogni dispositivo in una rete IT/OT, con la possibilità di raccogliere queste informazioni in un punto centrale, in modo da poter correlare i comportamenti della rete per ottenere un quadro completo del ciclo di vita dell'attacco. Una dashboard comune fornisce una gamma completa di informazioni, consentendo ai team addetti alla sicurezza di osservare le informazioni su entrambe le reti IT e OT per rispondere più rapidamente alle minacce.

La piattaforma

La piattaforma

Vectra AI

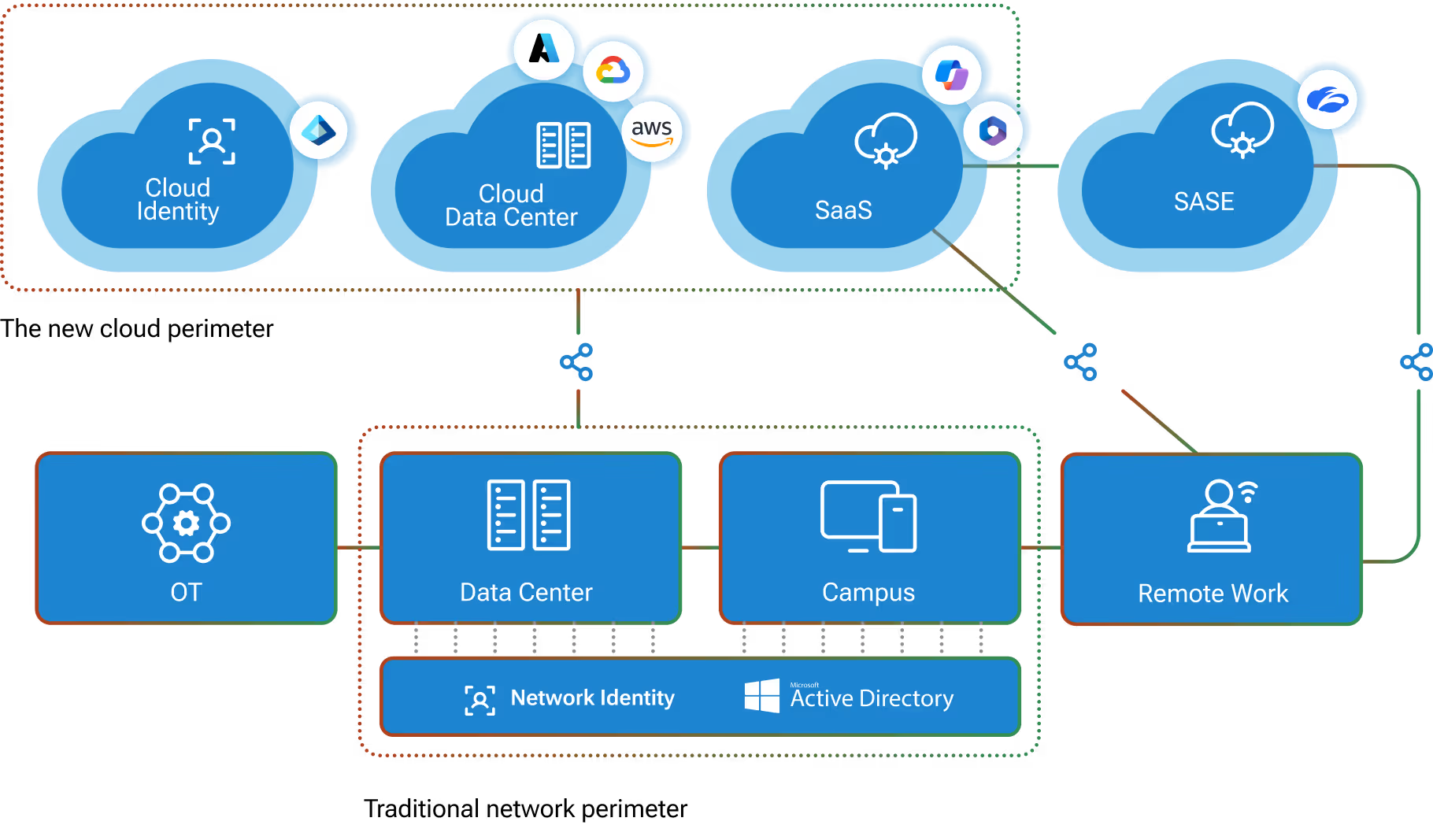

Il segnale integrato per il rilevamento e la risposta estesi (XDR)

Vectra AI

Servizi MXDR

Integrazioni tecnologiche

Attack Signal Intelligence

Acquisizione + Normalizzazione + Arricchimento dei dati

Analizza + Rileva + Seleziona

Attributo + Correlazione + Priorità

Indagare

Rispondere

Acquisizione + Normalizzazione + Arricchimento dei dati

Analizza + Rileva + Seleziona

Attributo + Correlazione + Priorità

Indagare

Rispondere