INC Ransom

INC Ransom ha preso di mira le infrastrutture critiche con un sofisticato ransomware dal 2023. Combina tecniche di intrusione avanzate e tattiche di estorsione, rappresentando una seria minaccia per le organizzazioni di tutto il mondo. Il gruppo rappresenta un rischio significativo per le organizzazioni in settori quali la sanità, la produzione, la pubblica amministrazione e la tecnologia.

L'origine di INC Ransom

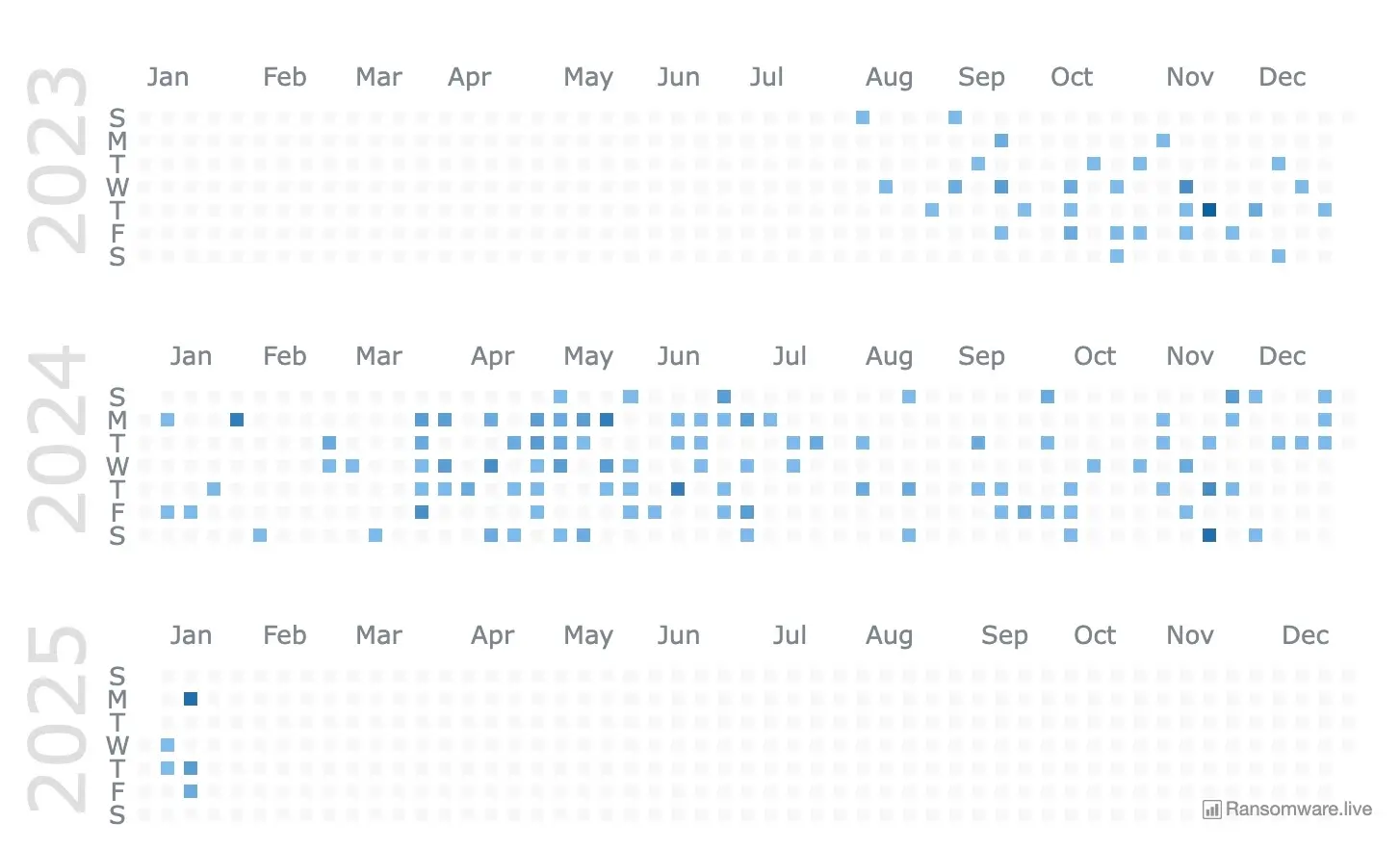

INC Ransom è un gruppo di ransomware sofisticato emerso nell'agosto 2023. Il gruppo impiega una strategia di attacco metodica e in più fasi, prendendo di mira le organizzazioni vulnerabili con una combinazione di campagne spearphishing e sfruttamento di vulnerabilità note. In particolare, il gruppo è stato collegato allo sfruttamento di CVE-2023-3519, una falla critica in Citrix NetScaler, per ottenere l'accesso iniziale. Le loro operazioni comportano sforzi altamente coordinati per massimizzare il danno e imporre il pagamento del riscatto, spesso sfruttando tattiche di "doppia estorsione" in cui i dati rubati vengono esfiltrati prima di essere crittografati. INC Ransom si caratterizza per la sua capacità di adattarsi, risolvere i problemi e superare le sfide tecniche durante gli attacchi, il che indica un'operazione ben organizzata e qualificata.

Sebbene gli individui o i gruppi specifici che si celano dietro INC Ransom non siano pubblicamente noti, i ricercatori di cybersicurezza ritengono che dietro l'operazione ci siano criminali russi.

Fonti: SOCradar

Paesi presi di mira dal riscatto INC

Il gruppo opera a livello globale, con attività di rilievo in Nord America, Europa e parte dell'Asia. Paesi come gli Stati Uniti, il Regno Unito, la Germania e l'Australia hanno riportato incidenti attribuiti a INC Ransom. Le loro campagne non mostrano limitazioni regionali significative, il che indica che i loro obiettivi sono influenzati dall'opportunità e dal potenziale guadagno finanziario piuttosto che da motivazioni geopolitiche.

Industrie prese di mira dal riscatto INC

INC Ransom è nota per la sua ampia strategia di targeting, che si concentra sui settori con infrastrutture critiche e bassa resilienza alle interruzioni operative. Sono stati presi di mira istituti scolastici, organizzazioni governative, produttori, rivenditori, aziende energetiche e di servizi e istituzioni finanziarie. In particolare, INC Ransom ha preso di mira i dati sensibili del settore sanitario, con attacchi dannosi a un ospedale pediatrico nel Regno Unito e a un ente sanitario in Scozia.

Le vittime del riscatto INC

Si stima che 214 organizzazioni siano state vittime degli attacchi di INC Ransom . INC Ransom è stato collegato ad attacchi di alto profilo a reti ospedaliere, amministrazioni comunali e medie imprese. Sebbene i nomi specifici delle vittime siano spesso non divulgati, le notizie pubbliche rivelano un'attenzione particolare per le organizzazioni con difese di sicurezza informatica deboli o che utilizzano sistemi obsoleti suscettibili di sfruttamento.

INC Ransom metodo di attacco

Utilizza le e-mail di spearphishing o sfrutta le vulnerabilità nelle applicazioni rivolte al pubblico, come CVE-2023-3519 in Citrix NetScaler.

Sfrutta strumenti come RDP per aumentare i privilegi all'interno del sistema compromesso.

Utilizza file offuscati, ad esempio camuffando PSExec come "winupd", per evitare il rilevamento.

Utilizza strumenti come Lsassy.py per scaricare le credenziali dalla memoria.

Distribuisce strumenti come NETSCAN.EXE e Advanced IP Scanner per la ricognizione della rete e l'identificazione di obiettivi di alto valore.

Utilizza un software di desktop remoto come AnyDesk.exe per spostarsi all'interno della rete.

Impacchetta i dati utilizzando 7-Zip e MEGASync per l'esfiltrazione e la crittografia.

Esegue script di crittografia utilizzando wmic.exe e istanze PSExec mascherate per avviare la distribuzione del ransomware.

Trasferisce i dati rubati per tattiche di doppia estorsione utilizzando MEGASync o altre piattaforme basate su cloud.

Crittografa e/o distrugge i file critici, richiedendo il pagamento di un riscatto per ripristinare l'accesso e prevenire le fughe di dati.

Utilizza le e-mail di spearphishing o sfrutta le vulnerabilità nelle applicazioni rivolte al pubblico, come CVE-2023-3519 in Citrix NetScaler.

Sfrutta strumenti come RDP per aumentare i privilegi all'interno del sistema compromesso.

Utilizza file offuscati, ad esempio camuffando PSExec come "winupd", per evitare il rilevamento.

Utilizza strumenti come Lsassy.py per scaricare le credenziali dalla memoria.

Distribuisce strumenti come NETSCAN.EXE e Advanced IP Scanner per la ricognizione della rete e l'identificazione di obiettivi di alto valore.

Utilizza un software di desktop remoto come AnyDesk.exe per spostarsi all'interno della rete.

Impacchetta i dati utilizzando 7-Zip e MEGASync per l'esfiltrazione e la crittografia.

Esegue script di crittografia utilizzando wmic.exe e istanze PSExec mascherate per avviare la distribuzione del ransomware.

Trasferisce i dati rubati per tattiche di doppia estorsione utilizzando MEGASync o altre piattaforme basate su cloud.

Crittografa e/o distrugge i file critici, richiedendo il pagamento di un riscatto per ripristinare l'accesso e prevenire le fughe di dati.