Soluzione ITDR per Active Directory

Soluzione ITDR per Active Directory

Rileva gli attacchi all'identità di Active Directory che altri non riescono a individuare con meno sforzo

Individua e blocca gli attacchi all'identità di rete in modo tempestivo e rapido, senza dover assumere un esercito di architetti e analisti della sicurezza.

Individua gli attacchi a Active Directory nel giorno stesso in cui si verificano

È il 99% più veloce rispetto al tempo medio di 328 giorni necessario per rilevare e contenere le violazioni dei dati causate da credenziali compromesse.*

< 1 day

Possiamo aiutarti a individuare gli attacchi nel giorno stesso in cui avvengono, prima che causino danni.

Perché Vectra AI

Perché scegliere ITDR di Vectra per difendersi dagli attacchi ad Active Directory?

Proteggi gli account di servizio

Proteggi gli account di servizio, anche se non sai cosa sono o dove si trovano. La nostra intelligenza artificiale aiuta a eliminare il rischio di proliferazione e monitora automaticamente tutti gli account di servizio per identificare eventuali abusi.

Ridurre i carichi di lavoro

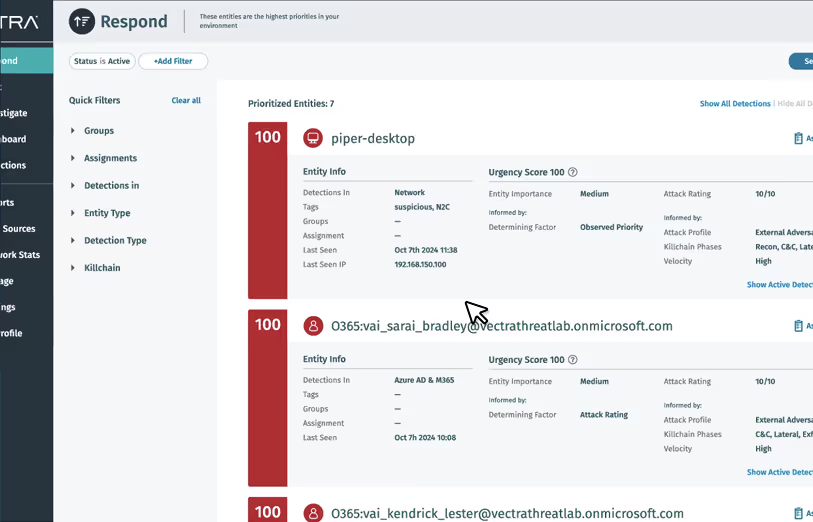

Supera il rumore generato dall'analisi del comportamento degli utenti e delle entità (UEBA). La nostra IA ti avvisa chiaramente dei comportamenti degli aggressori con valutazioni degli attacchi in tempo reale e punteggi di urgenza.

Ridurre i carichi di lavoro

Supera il rumore generato dall'analisi del comportamento degli utenti e delle entità (UEBA). La nostra IA ti avvisa chiaramente dei comportamenti degli aggressori con valutazioni degli attacchi in tempo reale e punteggi di urgenza.

Trova attacchi all'identità che gli altri non riescono a individuare

Individua gli attori che abusano delle identità su tutta la superficie di attacco ibrida. Vectra AI la copertura delle identità con cloud di rete e cloud più ampia per monitorare gli aggressori basati sulle identità che utilizzano AD, Microsoft Entra ID (precedentemente Azure AD), cloud locali e cloud .

Anatomia dell'attacco

Scopri come Vectra ITDR difende dagli attacchi reali contro Active Directory

Quando i controlli di prevenzione falliscono, Vectra AI lì per te: individua e blocca gli attacchi in pochi minuti.

Visite autoguidate

Scopri la potenza della Vectra AI

Clicca al tuo ritmo per vedere cosa possono ottenere gli analisti in una piattaforma alimentata dal segnale di attacco più accurato al mondo.

Mappatura MITRE

MITRE ATT&CK completa MITRE ATT&CK per Active Directory

Con più riferimenti nel MITRE D3FEND rispetto a qualsiasi altro fornitore, solo Vectra AI ti Vectra AI un vantaggio competitivo sugli aggressori che prendono di mira Active Directory.

TA0001: Initial Access

T1078: Valid Accounts

TA0002: Execution

T1053: Schedule Task/Job

T1569: System Services

T1047: Windows Management Instrumentation

TA0003: Persistence

T1053: Schedule Task/Job

T1078: Valid Accounts

TA0004: Privilege Escalation

T1484: Domain Policy Modification

T1053: Schedule Task/Job

T1078: Valid Accounts

TA0005: Defense Evasion

T1484: Domain Policy Modification

T1550: Use Alternate Authentication Material

T1078: Valid Accounts

T1207: Rogue Domain Controller

TA0006: Credential Access

T1110: Brute Force

T1003: OS Credential Dumping

T1649: Steal or Forge Authentication Certificates

T1558: Steal or Forge Kerberos Tickets

T1552: Unsecured Credentials

TA0007: Discovery

T1087: Account Discovery

T1482: Domain Trust Discovery

T1615: Group Policy Discovery

T1069: Permission Groups Discovery

TA0008: Lateral Movement

T1563: Remote Service Session Hijacking

T1550: Use Alternate Authentication Material

Scheda tecnica in primo piano

Rilevamento e risposta alle minacce all'identità Vectra

Scopri di più su come la soluzione ITDR di Vectra ti aiuta a difenderti dagli attacchi all'identità.

Domande frequenti su Active Directory

In che modo gli hacker attaccano Active Directory?

Gli aggressori sfruttano le vulnerabilità di Active Directory per impossessarsi di account privilegiati, penetrare nel sistema e ottenere livelli di accesso sempre più elevati fino a riuscire a rubare i dati più sensibili. Dagli acquisti sul dark web allo spraying delle password, sono in grado di violare facilmente le credenziali per assumere il controllo degli account utente.

Cosa succede quando Active Directory viene compromesso?

Un Active Directory compromesso può avere conseguenze catastrofiche. Una volta che un hacker ottiene l'accesso privilegiato a un dominio AD o a un controller di dominio, tale accesso può essere utilizzato per accedere, controllare o persino distruggere le risorse IT e i segreti commerciali della vostra organizzazione. Più a lungo un hacker AD rimane inosservato, maggiore è il danno che può causare.

Come puoi sapere se il tuo Active Directory è sotto attacco?

Se un aggressore è in grado di raggiungere il tuo ambiente AD, probabilmente è abbastanza sofisticato da farlo senza lasciare tracce. Ad esempio, un metodo comune di attacco ad Active Directory consiste nell'entrare a far parte del gruppo Domain Admins, intraprendere attività compromettenti e poi andarsene prima che i tuoi avvisi di sicurezza abbiano la possibilità di intervenire.

Come si bloccano gli attacchi ad Active Directory?

L'unico modo comprovato per individuare e bloccare un aggressore AD attivo è utilizzare un sistema di rilevamento basato sull'intelligenza artificiale in grado di individuare i primi segni di attività di attacco. Maggiore è la visibilità sul percorso dell'attacco, migliore sarà la posizione del SOC per bloccare un aggressore dopo la compromissione.

In che modo Vectra AI i rischi per la sicurezza di Active Directory?

Vectra Identity Threat Detection and Response (ITDR) ti aiuta a individuare in tempo reale i tentativi di appropriazione degli account. Come componente della Vectra AI , sfrutta l'intelligenza artificiale Attack Signal Intelligence per distinguere le anomalie innocue dagli account di servizio utilizzati in modo improprio e dagli accessi dannosi.

A differenza delle misure di prevenzione, come la riduzione al minimo del numero di account con accesso privilegiato, Vectra ITDR protegge Active Directory quando gli aggressori aggirano le misure di prevenzione, consentendoti di individuare e bloccare gli attacchi attivi nel giorno stesso in cui si verificano.

A differenza delle misure di prevenzione, come la riduzione al minimo del numero di account con accesso privilegiato, Vectra ITDR protegge Active Directory quando gli aggressori aggirano le misure di prevenzione, consentendoti di individuare e bloccare gli attacchi attivi nel giorno stesso in cui si verificano.