Che cos'è una botnet? Come gli hacker sfruttano Malware

Approfondimenti chiave

- Mirai rimane una delle botnet IoT più attive nel 2025 (Kaspersky)

- Le botnet IoT derivate da Mirai superano i 40.000 bot attivi al giorno (Foresiet)

- Le botnet IoT alimentano attacchi DDoS da record superiori a 31 Tbps (Tom’s Hardware)

Una volta che un dispositivo entra a far parte di una botnet, può essere controllato da remoto da un hacker noto come bot herder, che invia comandi per lanciare attacchi DDoS, rubare credenziali e diffondere malware spesso all'insaputa del proprietario. Queste reti possono comprendere da centinaia a milioni di dispositivi infetti, consentendo ai criminali informatici di espandere le loro operazioni con il minimo sforzo.

Bot vs. botnet vs. computer zombie

Un bot è un singolo dispositivo infettato da software dannoso che consente il controllo remoto. Una botnet è una rete coordinata di questi dispositivi infetti che lavorano insieme sotto il controllo di un aggressore, spesso chiamato bot herder o botmaster.

Il termine "computer zombie" ( talvolta chiamato anche "dispositivo zombie") si riferisce a un bot che riceve attivamente comandi ed esegue azioni dannose, solitamente all'insaputa del proprietario. In pratica, la maggior parte delle botnet moderne include un mix di personal computer, server, dispositivi mobili e sistemi Internet of Things (IoT).

Come funzionano le botnet nelle reti moderne?

Le botnet funzionano trasformando i dispositivi di uso quotidiano in strumenti controllati a distanza che agiscono in modo coordinato. Sebbene i singoli bot possano generare poca attività da soli, il comportamento combinato di migliaia o milioni di sistemi infetti consente agli aggressori di eseguire attacchi su larga scala in modo efficiente e silenzioso.

Le botnet mettono alla prova la resilienza informatica coordinando attività a basso segnale su larga scala. Una piattaforma NDR basata sull'intelligenza artificiale per la resilienza informatica aiuta i team a rilevare tale coordinamento e a bloccare gli attacchi in fase precoce.

Le botnet seguono un ciclo di vita in tre fasi: infezione, comando e controllo, sfruttamento.

1. Infezione: come i dispositivi diventano bot

I criminali informatici utilizzano varie tecniche per compromettere i sistemi ed espandere la loro botnet:

- Phishing – Allegati o link dannosi installano malware botnet.

- Sfruttamento delle vulnerabilità software: gli hacker prendono di mira sistemi operativi, applicazioni e dispositivi IoT privi di patch.

- Download automatici: Malware installato quando gli utenti visitano siti web infetti.

- Attacchi di forza bruta – Strumenti automatizzati indovinano password deboli per ottenere l'accesso al sistema.

Una volta compromesso, un dispositivo raramente mostra segni immediati di infezione. malware botnet malware progettato per persistere silenziosamente, spesso installando componenti aggiuntivi nel tempo. Negli ambienti aziendali, un singolo endpoint infetto endpoint anche diventare un punto di lancio per la raccolta di credenziali o il movimento laterale, accelerando la crescita della botnet.

2. Sistemi Command and Control C2)

Il comando e il controllo sono ciò che trasforma le infezioni isolate in una botnet coordinata. Attraverso l'infrastruttura C2, gli aggressori possono impartire istruzioni, aggiornare malware e recuperare dati rubati su larga scala. Anche quando le comunicazioni sono crittografate, l'attività C2 segue spesso modelli che possono risaltare nel traffico di rete.

Dopo l'infezione, i bot si connettono a un server di comando e controllo (C2), dove gli aggressori impartiscono comandi e raccolgono i dati rubati. Le due principali strutture C2 includono:

- Modello client-server: i bot si connettono a un server C2 centralizzato, rendendo la gestione efficiente ma vulnerabile ai tentativi di smantellamento.

- Modello peer-to-peer (P2P) – I bot comunicano tra loro anziché con un server centrale, rendendo più difficile l'interruzione della botnet.

Da un punto di vista difensivo, il traffico C2 delle botnet si manifesta spesso sotto forma di connessioni in uscita ripetute, comportamenti DNS insoliti o comunicazioni con destinazioni raramente contattate da altri dispositivi nell'ambiente. Questi modelli sono particolarmente significativi quando provengono da sistemi che in genere non dovrebbero avviare connessioni esterne.

3. Sfruttamento: come gli aggressori utilizzano le botnet

Una volta create, le botnet vengono utilizzate per una serie di attività criminali informatiche:

- Attacchi DDoS – Sovraccaricare siti web o reti con traffico per bloccarli

- Furto di credenziali – Registrazione dei tasti digitati o furto delle password salvate a scopo di frode finanziaria

- Cryptojacking – Utilizzo di dispositivi infetti per minare criptovalute senza il consenso del proprietario

- Clic fraudolenti – Generazione di clic falsi sugli annunci per sottrarre entrate agli inserzionisti

- Phishing di spam e Phishing – Invio phishing di massa per diffondere le infezioni

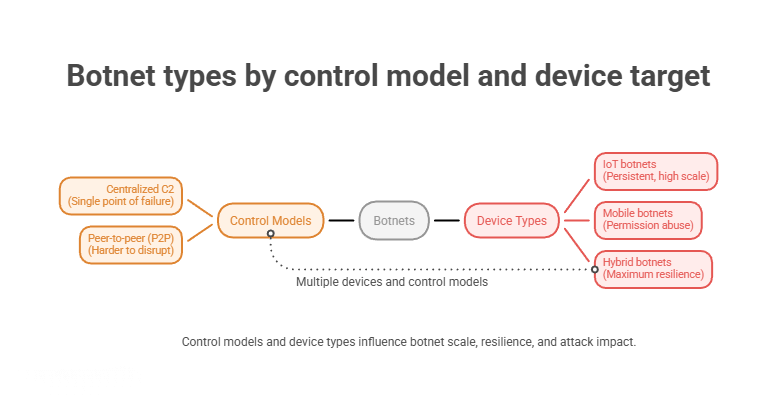

Tipi di botnet

Le botnet vengono comunemente classificate in base al modo in cui vengono controllate e ai dispositivi che prendono di mira. Queste differenze influenzano direttamente la scalabilità delle botnet, la loro resilienza alle interruzioni e i tipi di attacchi che sono più adatte a sferrare.

Alcune botnet utilizzano un sistema di comando e controllo centralizzato, in cui i dispositivi infetti si collegano a un unico server per ricevere istruzioni. Questo modello è efficiente ma fragile, poiché l'interruzione dell'infrastruttura di controllo può indebolire o disattivare in modo significativo la botnet.

→ Scopri come Vectra AI il traffico C2 crittografato identificando i canali nascosti utilizzati dalle moderne botnet.

Altre botnet utilizzano il controllo peer-to-peer, consentendo ai dispositivi infetti di trasmettere comandi tra loro. Eliminando un punto centrale di errore, le botnet P2P sono più difficili da interrompere e possono persistere più a lungo.

I tipi di dispositivi reclutati in una botnet ne determinano ulteriormente il comportamento e l'impatto. Le botnet IoT spesso attingono da router, telecamere e sistemi integrati che non dispongono di un'autenticazione forte o di patch regolari. Le botnet mobili si diffondono attraverso app dannose e autorizzazioni abusate. Le botnet ibride combinano più modelli di controllo e tipi di dispositivi per massimizzare la scalabilità, la ridondanza e la sopravvivenza.

Queste scelte progettuali non sono astratte. Determinano l'uso delle botnet, la loro dimensione massima e il motivo per cui alcuni tipi di attacchi, come il denial-of-service distribuito, rimangono così difficili da fermare.

Attacchi DDoS botnet

Un attacco DDoS botnet utilizza un gran numero di dispositivi compromessi per sovraccaricare un bersaglio con traffico, esaurendo la larghezza di banda, le risorse di calcolo o la capacità dell'applicazione. Singolarmente, ogni bot può generare solo un traffico modesto. Insieme, possono interrompere i servizi su larga scala.

Gli attacchi DDoS basati su botnet sono difficili da mitigare perché il traffico spesso proviene da dispositivi legittimi con indirizzi IP reali. Ciò rende inefficace il semplice blocco degli indirizzi IP. Gli attacchi moderni combinano spesso flood volumetrici con richieste a livello di applicazione, consentendo agli aggressori di adattarsi mentre i difensori tentano di filtrare il traffico.

Poiché questi attacchi si basano sul coordinamento piuttosto che malware sul bersaglio, il rilevamento tempestivo dipende dall'identificazione di modelli di traffico anomali nella rete piuttosto che dal comportamento di un singolo dispositivo.

→ Scopri come vengono rilevati gli attacchi denial-of-service (DoS) nelle reti moderne.

Botnet IoT

Una botnet IoT è costituita da dispositivi Internet of Things compromessi quali router, telecamere, sensori e altri sistemi integrati. Questi dispositivi sono bersagli appetibili perché spesso non dispongono di un sistema di autenticazione forte, ricevono aggiornamenti poco frequenti e rimangono sempre online.

Molti dispositivi vengono distribuiti con credenziali predefinite o servizi esposti, consentendo la scansione automatica e l'infezione. Una volta compromessi, questi sistemi possono rimanere parte di una botnet per lunghi periodi.

Le botnet IoT sono comunemente utilizzate per gli attacchi DDoS, ma possono anche supportare la scansione, il traffico proxy o la distribuzione malware. La loro persistenza e portata le rendono particolarmente difficili da eradicare.

Che cos'è la botnet Mirai e come si espandono le botnet IoT?

La botnet Mirai è una delle botnet IoT più note e ha contribuito a definire il modo in cui gli aggressori sfruttano su larga scala i dispositivi embedded non sicuri. Mirai prendeva di mira principalmente router, telecamere e altri sistemi IoT, eseguendo la scansione dei servizi esposti e accedendo con credenziali predefinite o hardcoded.

Una volta infettati, i dispositivi venivano inseriti in un'infrastruttura centralizzata di comando e controllo e utilizzati per lanciare attacchi DDoS su larga scala contro obiettivi di alto profilo. Mirai ha dimostrato che anche dispositivi a bassa potenza possono generare un impatto significativo se coordinati.

Mirai rimane una delle minacce botnet IoT più attive nel 2025, sfruttando credenziali deboli e firmware non aggiornati per coordinare grandi gruppi di dispositivi infetti. Recenti ricerche mostrano varianti derivate da Mirai con oltre 40.000 bot attivi al giorno, evidenziando una continua evoluzione e uno sfruttamento costante.

Le grandi botnet IoT come Aisuru/Kimwolf hanno alimentato attacchi DDoS da record superiori a 31 Tbps, dimostrando come i dispositivi compromessi possano essere sfruttati per causare enormi interruzioni del traffico.

Il ciclo di vita di una botnet: dalla creazione alla rimozione

Le botnet non nascono dall'oggi al domani: seguono un ciclo di vita che consente loro di crescere, operare e, talvolta, eludere i tentativi di smantellamento.

1. Creazione e implementazione

- I criminali informatici sviluppano o acquistano malware botnet malware mercati del dark web.

- Il malware incorporato in phishing , annunci pubblicitari dannosi o kit di exploit.

2. Reclutamento e crescita

- Gli utenti scaricano inconsapevolmente malware, trasformando i propri dispositivi in bot.

- La botnet si diffonde attraverso tecniche di auto-propagazione simili alla replica worm.

3. Sfruttamento e monetizzazione

- Gli aggressori utilizzano dispositivi infetti per attacchi DDoS, campagne di spam, furti di datie cryptojacking.

- Alcune botnet vengono affittate come Botnet-as-a-Service (BaaS) a scopo di lucro.

4. Individuazione e risposta delle forze dell'ordine

- I ricercatori nel campo della sicurezza e le forze dell'ordine monitorano i server C2, l'attività dei bot e malware .

- Si cerca di interrompere le operazioni delle botnet bloccando i canali di comando.

5. Tentativi di abbattimento e rinascita

- Le autorità sequestrano l'infrastruttura e i domini della botnet per impedire agli aggressori di controllarla.

- I criminali informatici ricostruiscono rapidamente le botnet utilizzando nuove infrastrutture e malware .

Nonostante gli sforzi per smantellarle, le botnet spesso riaffiorano in nuove forme, evolvendosi per eludere il rilevamento e sfruttare le vulnerabilità emergenti.

Come le botnet rimangono invisibili: tecniche avanzate di evasione

Le moderne botnet utilizzano tecniche sofisticate per rimanere invisibili agli strumenti di sicurezza. Queste tecniche rendono più difficile individuarle e rimuoverle.

1. Crittografia e offuscamento

- Le botnet crittografano le comunicazioni C2 per nascondere il traffico agli strumenti di sicurezza.

- Alcuni utilizzano il domain fluxing, che cambia rapidamente la posizione dei loro server C2.

2. Malware senza file

- Alcune botnet funzionano interamente in memoria, senza lasciare alcun file sul disco che possa essere rilevato dai programmi antivirus.

3. Reti Fast-Flux

- I bot cambiano frequentemente indirizzo IP, rendendo difficile per i team di sicurezza bloccare il traffico C2.

4. Botnet dormienti

- Alcuni bot rimangono inattivi per lunghi periodi prima di attivarsi, eludendo il rilevamento.

5. Comunicazione peer-to-peer (P2P)

- Le botnet decentralizzate evitano di utilizzare un unico server C2, rendendo molto più difficile la loro rimozione.

Queste tecniche di evasione rendono le botnet una minaccia persistente alla sicurezza informatica.

Traffico botnet: cosa cercano i difensori

L'attività delle botnet raramente è evidente a endpoint singoli endpoint . Si manifesta invece sotto forma di piccoli comportamenti ripetuti che si confondono con il traffico normale, a meno che non vengano osservati nel loro contesto.

Un segnale comune è il beaconing, in cui un endpoint avvia endpoint connessioni in uscita a intervalli regolari. Queste connessioni spesso conducono a destinazioni che sono insolite nel resto dell'ambiente. Un altro indicatore è un comportamento DNS insolito, che include ripetute ricerche non riuscite o rapidi cambiamenti nei domini quando gli aggressori ruotano l'infrastruttura.

Anche Endpoint è importante. I dispositivi che improvvisamente iniziano a stabilire connessioni esterne, consumano risorse CPU anomale o generano traffico in uscita non coerente con il loro ruolo possono indicare la partecipazione a una botnet. Quando questi endpoint sono in linea con i modelli di rete, forniscono una prova evidente dell'attività coordinata della botnet.

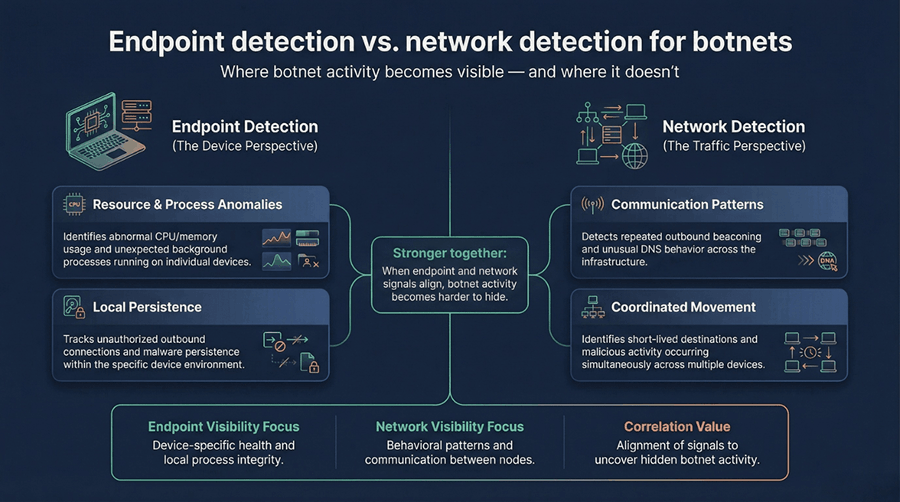

Endpoint contro rilevamento della rete per le botnet

L'attività delle botnet può manifestarsi sia a livello di endpoint a livello di rete, ma ciascuna di esse fornisce un quadro diverso della situazione. Endpoint spesso mostrano un impatto locale, mentre quelli provenienti dalla rete rivelano il coordinamento e la portata dell'attività.

A endpoint , le infezioni da botnet possono manifestarsi sotto forma di utilizzo anomalo delle risorse, processi in background imprevisti o connessioni in uscita non autorizzate avviate dal dispositivo. Questi indicatori possono suggerire una compromissione, ma possono essere difficili da individuare se considerati singolarmente.

A livello di rete, le botnet sono più facili da individuare in quanto comportamento collettivo. Connessioni in uscita ripetute, attività DNS insolite e comunicazioni con destinazioni rare o di breve durata possono rivelare un controllo coordinato. Quando i segnali endpoint della rete coincidono, i difensori acquisiscono maggiore certezza che un dispositivo stia partecipando a una botnet piuttosto che presentare un'anomalia isolata.

Come capire se il tuo dispositivo fa parte di una botnet

Molti utenti non si rendono conto che i loro dispositivi sono infetti. Ecco i principali segnali di allarme a cui prestare attenzione:

1. Attività di rete insolita

- Picchi imprevisti nel traffico dati in uscita potrebbero significare che il tuo dispositivo sta comunicando con un server C2.

2. Prestazioni lente del dispositivo

- Se il tuo computer, telefono o dispositivo IoT è lento senza motivo, potrebbe essere coinvolto in operazioni botnet nascoste come il cryptojacking.

3. Frequenti captcha sui siti web

- Se durante la navigazione vengono visualizzati continuamente captcha, è possibile che il tuo IP sia stato segnalato per attività botnet sospette.

4. E-mail o messaggi in uscita imprevisti

- Una botnet potrebbe utilizzare il tuo dispositivo per inviare phishing di spam o phishing ad altri utenti.

5. Connessioni a IP sospetti

- Il firewall o gli strumenti di monitoraggio della rete potrebbero rilevare connessioni a domini noti per essere collegati a botnet.

Come i bot herder controllano malware

Un bot herder è il cybercriminale che gestisce la botnet, assicurandosi che rimanga operativa e redditizia evitando al contempo di essere individuato.

Command and Control

I bot herder mantengono il controllo attraverso l'infrastruttura C2, che consente loro di:

- Invia comandi di attacco ai bot infetti.

- Distribuire malware per migliorare la funzionalità.

- Raccogliere dati rubati e trasmetterli alle reti criminali.

Per evitare di essere individuate, molte botnet utilizzano tecniche di crittografia, domain-fluxing (cambiamenti rapidi di dominio) e fast-flux DNS per mantenere nascosta l'infrastruttura C2.

Tecniche di evasione e persistenza

I bot herder utilizzano metodi avanzati per garantire il funzionamento continuo, tra cui:

- Malware polimorfico – Codice in continua evoluzione per eludere il rilevamento degli antivirus.

- Comunicazione C2 crittografata – Mascheramento dei comandi per eludere gli strumenti di sicurezza.

- Reti P2P – Prevenzione delle rimozioni centralizzate attraverso la distribuzione del controllo su più macchine infette.

Che cos'è il botnet-as-a-service e come lo utilizzano gli hacker?

Il Botnet-as-a-service (BaaS) consente ai criminali informatici di affittare l'accesso a endpoint infetti anziché creare e mantenere le proprie botnet. Gli acquirenti possono pagare per la capacità della botnet per lanciare attacchi DDoS, distribuire spam, raccogliere credenziali o inviare malware aggiuntivo.

Questo modello abbassa la barriera all'ingresso e aumenta il volume degli attacchi. Poiché le botnet affittate possono essere avviate rapidamente e smantellate altrettanto rapidamente, i difensori spesso assistono a un elevato turnover delle infrastrutture e malware . Anche quando una campagna viene interrotta, gli endpoint infetti e le credenziali rubate possono consentire ai nuovi operatori di riutilizzare gli stessi dispositivi per attacchi futuri.

Botnet AI e automazione: cosa è reale e cosa è frainteso

Le ricerche relative alle "botnet AI" riflettono spesso una crescente preoccupazione riguardo all'automazione piuttosto che una nuova categoria distinta di malware. La maggior parte delle botnet si affida già a processi automatizzati per individuare vulnerabilità, diffondere infezioni ed eseguire attacchi su larga scala.

Ciò che sta cambiando è l'efficienza. Gli aggressori automatizzano sempre più spesso decisioni quali quali dispositivi prendere di mira, quando attivare i bot e come ruotare l'infrastruttura per eludere le interruzioni. Allo stesso tempo, i difensori utilizzano l'analisi comportamentale e il rilevamento assistito da macchine per identificare modelli di botnet sottili che altrimenti si confonderebbero con l'attività normale.

In pratica, la sfida non è l'intelligenza artificiale in sé, ma la velocità e la portata. Le botnet si muovono più rapidamente e cambiano più frequentemente, il che rende la visibilità e la correlazione tra endpoint, reti e cloud più critica che mai.

Scopri come Vectra AI l'attività delle botnet identificando comportamenti automatizzati che segnalano compromissioni coordinate su larga scala.

Come gli hacker traggono profitto dalle botnet

Le botnet generano entrate in diversi modi:

- Vendita di accesso ("Botnet-as-a-Service") – Renting infected devices to cybercriminals

- Distribuzione di ransomware: crittografia dei file delle vittime e richiesta di pagamento

- Frode finanziaria – Furto di credenziali bancarie ed esecuzione di transazioni non autorizzate

- Mining di criptovalute: utilizzo di dispositivi infetti per generare criptovalute per gli autori degli attacchi

Botnet attive

Sebbene alcune botnet siano state smantellate, molte continuano ad evolversi e rappresentano ancora oggi una minaccia. Tra gli esempi recenti figurano:

Dridex – Un trojan bancario persistente

Dridex si diffonde tramite phishing e viene utilizzato per frodi finanziarie, furti di credenziali e distribuzione di ransomware. Si adatta continuamente, rendendo difficile il suo rilevamento e la sua rimozione.

Emotet: un Malware resistente

Emotet è una delle botnet più avanzate malware , che diffonde ransomware e programmi per il furto di credenziali. Nonostante i tentativi di smantellamento, riappare spesso con funzionalità migliorate.

Mirai – La principale botnet IoT

Mirai infetta i dispositivi IoT con password deboli, trasformandoli in strumenti per attacchi DDoS su larga scala. Numerose varianti continuano a prendere di mira router, telecamere e dispositivi domestici intelligenti.

Gorilla: una minaccia emergente per Cloud l'IoT

Gorilla è una botnet identificata di recente che ha lanciato centinaia di migliaia di comandi di attacchi DDoS in tutto il mondo, concentrandosi su infrastrutturecloud e dispositivi IoT.

Necurs: una minaccia latente ma pericolosa

Necurs è una botnet modulare utilizzata per campagne di spam, frodi finanziarie e malware . È stata collegata a trojan bancari come Dridex e al ransomware Locky. Sebbene negli ultimi anni sia rimasta relativamente inattiva, ha il potenziale per riemergere.

Mantis – La botnet DDoS di nuova generazione

Scoperta per la prima volta nel 2022, Mantis è una botnet altamente efficiente in grado di lanciare attacchi DDoS da record con un numero di macchine infette inferiore rispetto alle botnet precedenti. Utilizza tecniche avanzate per amplificare il traffico degli attacchi, rendendola una grave minaccia per le aziende e cloud .

Botnet disabili degne di nota

Sebbene inattive, le seguenti botnet hanno plasmato le moderne minacce informatiche:

- ZeuS (Zbot) – Un trojan bancario responsabile di frodi finanziarie per milioni di dollari

- GameOver Zeus – Una versione resiliente e decentralizzata di ZeuS

- Cutwail – Una botnet di spam che ha inviato miliardi di email fraudolente

- Storm – Una delle prime botnet a noleggio del dark web

- ZeroAccess – Una botnet utilizzata per frodi sui clic e cryptojacking

- 3ve – Una sofisticata botnet dedicata alle frodi pubblicitarie che è costata milioni di dollari agli inserzionisti

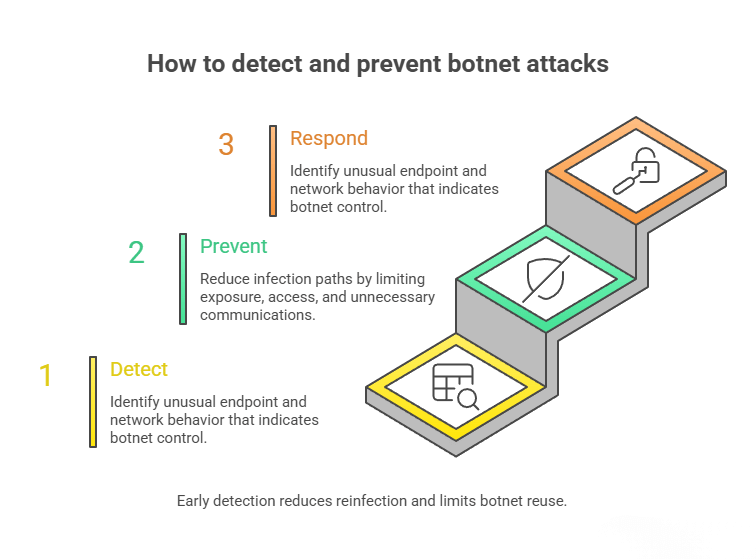

Come rilevare e prevenire gli attacchi botnet

Per rilevare e prevenire gli attacchi botnet è necessario avere visibilità sia sul comportamento dei dispositivi che sull'attività di rete. Poiché le botnet sono progettate per operare in modo silenzioso, il rilevamento tempestivo dipende spesso dall'identificazione di piccole anomalie che diventano significative se considerate nel loro insieme.

Poiché l'infrastruttura delle botnet cambia frequentemente, la prevenzione non dovrebbe basarsi esclusivamente su liste di blocco statiche. Il monitoraggio comportamentale e le informazioni sulle minacce aiutano a identificare i modelli di comando e controllo emergenti, consentendo ai team di sicurezza di interrompere l'attività delle botnet prima che si trasformi in attacchi più gravi o compromissioni secondarie.

Per prevenire e rispondere alle attività delle botnet sono necessarie misure chiare e concrete:

- Mantieni aggiornato il software: applica regolarmente le patch ai sistemi operativi, alle applicazioni e ai dispositivi IoT.

- Utilizza l'autenticazione a più fattori (MFA) – Previeni gli attacchi di credential stuffing.

- Implementare la segmentazione della rete – Impedire ai sistemi infetti di comunicare lateralmente.

- Monitorare i feed di informazioni sulle minacce – Bloccare i domini botnet noti.

- Implementare la sicurezza basata sull'intelligenza artificiale: utilizzare il rilevamento basato sul comportamento per individuare l'attività delle botnet.

Come rimuovere un'infezione da botnet

Se si ritiene che un dispositivo possa far parte di una botnet, la priorità è il contenimento e la convalida piuttosto che la pulizia immediata. Le infezioni da botnet spesso persistono perché i sistemi rimangono connessi all'infrastruttura di comando e controllo o perché gli aggressori mantengono l'accesso tramite credenziali rubate.

Se viene rilevata una botnet:

- Isolare il sistema infetto – Scollegarlo dalla rete per impedire la diffusione.

- Comunicazioni blocco C2: impedire le connessioni in uscita ai server botnet.

- Utilizza il rilevamento avanzato delle minacce: gli strumenti basati sull'intelligenza artificiale sono in grado di identificare ed eliminare malware.

- Reimposta le credenziali compromesse: modifica le password e applica le politiche di sicurezza.

Affrontare tempestivamente l'attività delle botnet aiuta a prevenire la reinfezione e riduce il rischio che gli endpoint compromessi vengano riutilizzati in campagne future.

Scopri come Vectra AI gli attacchi reali grazie a un tour interattivo che illustra come vengono identificati i comportamenti degli aggressori prima che si verifichino violazioni.

Nozioni fondamentali relative alla sicurezza informatica

Domande frequenti

Che cos'è una botnet?

Una botnet è una rete di dispositivi connessi a Internet che sono stati infettati da malware, consentendo a un aggressore remoto di controllarli. Questi dispositivi compromessi, noti come "bot", possono includere computer, dispositivi mobili e dispositivi IoT.

Come si diffondono le botnet?

Le botnet si diffondono attraverso vari metodi, tra cui phishing , sfruttamento delle vulnerabilità di software o dispositivi, download drive-by e utilizzo di siti web dannosi. Una volta compromesso, un dispositivo può essere utilizzato per infettare altri dispositivi, espandendo la botnet.

Quali sono gli usi più comuni delle botnet da parte dei criminali informatici?

Gli usi più comuni includono il lancio di attacchi DDoS per sovraccaricare e mettere fuori uso siti web o reti, la distribuzione di email di spam, l'esecuzione di campagne di frode sui clic, il furto di informazioni personali e finanziarie e l'implementazione di ransomware.

Come possono le organizzazioni rilevare la presenza di una botnet?

I metodi di rilevamento includono il monitoraggio del traffico di rete alla ricerca di attività insolite, l'analisi dei registri alla ricerca di segni di compromissione, l'utilizzo di sistemi di rilevamento delle intrusioni (IDS) e l'uso di soluzioni antivirus e antimalware per identificare il software dannoso.

Quali strategie sono efficaci nella prevenzione delle infezioni da botnet?

Le strategie di prevenzione efficaci comprendono: l'implementazione di solide misure di sicurezza quali firewall, programmi antivirus e filtri e-mail; l'aggiornamento e la correzione regolari dei software e dei sistemi operativi per eliminare le vulnerabilità; la formazione dei dipendenti sui rischi del phishing dei download dannosi; la segmentazione delle reti per limitare la diffusione delle infezioni; l'utilizzo dell'analisi comportamentale della rete per rilevare anomalie.

Qual è la differenza tra un bot, una botnet e un computer zombie?

Un bot è un singolo dispositivo infettato da malware ne consente il controllo remoto. Una botnet è una rete coordinata di molti dispositivi infetti che lavorano insieme sotto il controllo di un aggressore, spesso chiamato bot herder. Un computer zombie si riferisce a un bot che riceve attivamente comandi ed esegue azioni dannose all'insaputa del proprietario. In pratica, le moderne botnet spesso includono un mix di computer, server, dispositivi mobili e sistemi IoT.

Come si presenta il traffico botnet su una rete?

Il traffico botnet si manifesta in genere con piccoli comportamenti ripetuti piuttosto che con picchi significativi. Gli indicatori comuni includono connessioni "beaconing" in uscita regolari, attività DNS insolite e comunicazioni con destinazioni raramente contattate da altri dispositivi nell'ambiente. Poiché il traffico botnet è spesso crittografato e di volume ridotto, può confondersi con l'attività normale. La correlazione di questi modelli di rete con endpoint aiuta a distinguere l'attività botnet dalle anomalie benigne.

In che modo le botnet comunicano con i server di comando e controllo (C2)?

Le botnet comunicano con l'infrastruttura di comando e controllo (C2) per ricevere istruzioni, aggiornare malware e inviare i dati rubati. Questa comunicazione può utilizzare server centralizzati, reti peer-to-peer o modelli ibridi. Per eludere il rilevamento, gli aggressori spesso crittografano il traffico C2 e ruotano frequentemente i domini o l'infrastruttura. Anche così, l'attività C2 segue spesso modelli riconoscibili, come connessioni in uscita ripetute, ricerche DNS insolite o traffico verso destinazioni di breve durata o non comuni.

Che cos'è il botnet-as-a-service (BaaS)?

Il Botnet-as-a-service (BaaS) è un modello in cui i criminali informatici affittano l'accesso a dispositivi infetti invece di creare le proprie botnet. Gli acquirenti possono utilizzare le botnet noleggiate per lanciare attacchi DDoS, distribuire spam, raccogliere credenziali o diffondere malware. Questo modello abbassa la barriera all'ingresso e aumenta il volume degli attacchi, poiché le botnet possono essere rapidamente riutilizzate o riproposti. Anche dopo la rimozione, gli endpoint infetti possono essere riutilizzati da nuovi operatori.

Quali sono i segnali che indicano che un dispositivo fa parte di una botnet?

I segnali che indicano che un dispositivo potrebbe far parte di una botnet includono rallentamenti inspiegabili, utilizzo anomalo della CPU o della rete e processi in background imprevisti. Su una rete, gli indicatori possono includere connessioni in uscita ripetute, comportamento DNS insolito o comunicazioni con destinazioni sospette. In alcuni casi, i dispositivi compromessi possono inviare spam o causare il blocco degli account a causa dell'uso improprio delle credenziali. Nessun singolo segnale conferma l'infezione, ma segnali correlati suggeriscono fortemente l'attività di una botnet.