MITRE ATT&CK

Approfondimenti chiave

- Le valutazioni ATT&CK del 2025 hanno mostrato una copertura di rilevamento del 100% in scenari selezionati (Daily Security Review).

- L'emulazione Cloud è stata aggiunta alle valutazioni ATT&CK nel 2025 (MITRE).

- Circa il 35% degli attacchi DDoS globali proviene da botnet IoT (Growth Acceleration Partners).

MITRE ATT&CK Adversarial Tactics, Techniques, and Common Knowledge) è un framework completo per comprendere e analizzare le minacce alla sicurezza informatica. È ampiamente adottato nella comunità della sicurezza informatica per migliorare il rilevamento delle minacce, l'intelligence sulle minacce e le strategie di difesa. Ecco una panoramica approfondita di MITRE ATT&CK:

Panoramica

Scopo del MITRE ATT&CK

MITRE ATT&CK progettato per documentare e condividere le conoscenze sul comportamento dei cybercriminali, concentrandosi sulle tattiche, tecniche e procedure (TTP) che utilizzano. Questo framework aiuta le organizzazioni a comprendere i metodi utilizzati dagli aggressori per compromettere i sistemi e contribuisce a migliorare le misure difensive.

Struttura del MITRE ATT&CK

Ilframework è suddiviso in diverse matrici basate su ambiti operativi, quali Enterprise, Mobile e Industrial Control Systems (ICS). Ciascuna matrice è una raccolta di tattiche e tecniche relative a quel determinato ambito.

Come i team di sicurezza utilizzano il MITRE ATT&CK

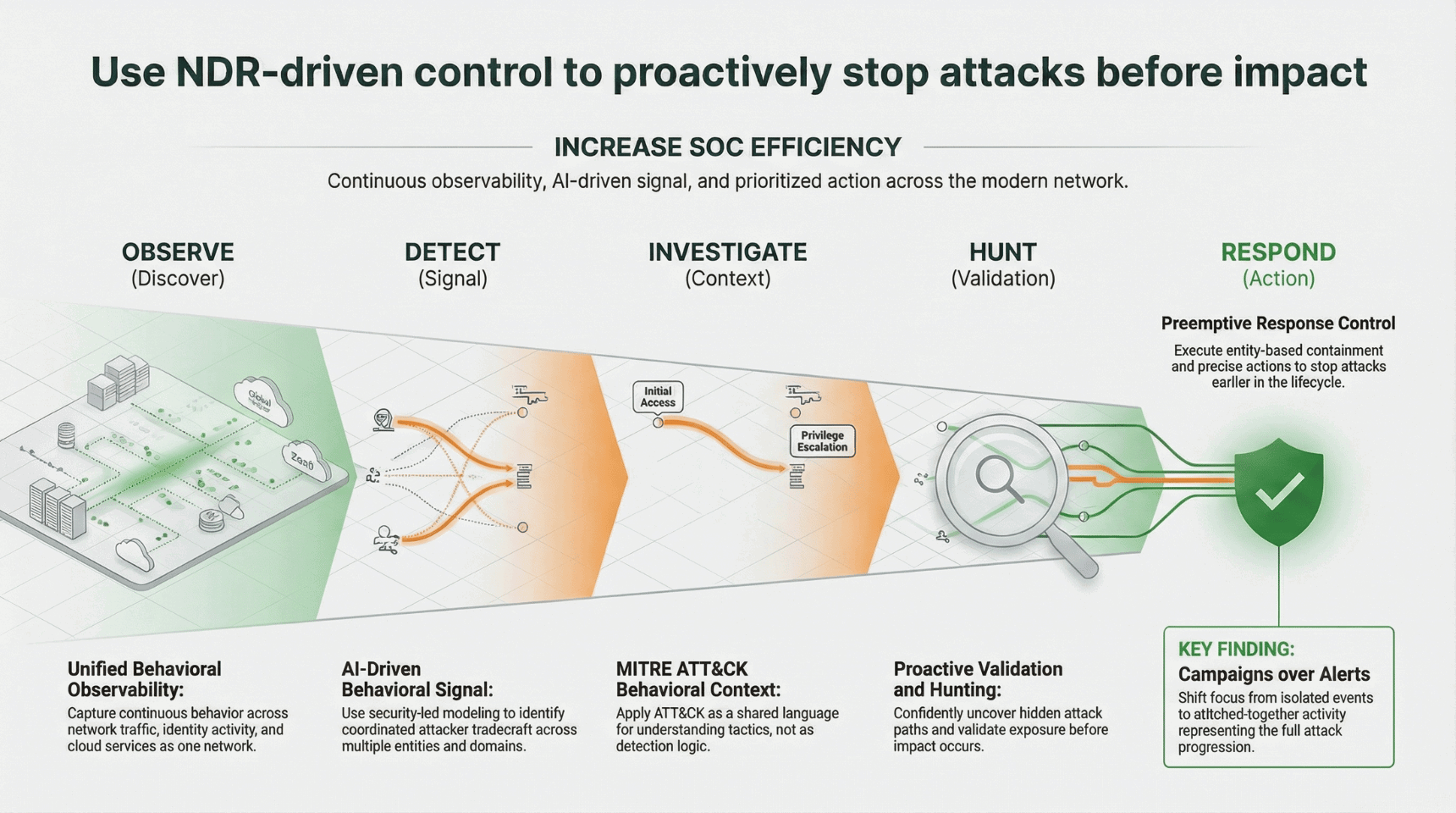

MITRE ATT&CK particolarmente utile dopo che sono stati osservati comportamenti sospetti nella rete moderna. Nelle indagini dal vivo, gli analisti utilizzano ATT&CK per interpretare ciò che un aggressore sta tentando di realizzare, non semplicemente per etichettare singoli eventi.

Quando più comportamenti si allineano a tecniche correlate in diverse tattiche e domini, ATT&CK aiuta i team a dedurre le intenzioni dell'autore dell'attacco. Gli analisti possono distinguere tra ricognizione iniziale, movimento laterale, abuso di privilegi o preparazione all'impatto comprendendo come i comportamenti si collegano nel tempo. Ciò consente agli investigatori di andare oltre la semplice reazione a singoli avvisi e valutare invece come un attacco sta progredendo all'interno dell'azienda.

Recenti valutazioni ATT&CK Enterprise hanno mostrato una copertura di rilevamento dei fornitori pari al 100% su tecniche reali, dimostrando l'utilità del framework per misurare le prestazioni di rilevamento.

I team di sicurezza si affidano spesso ad ATT&CK per:

- Interpreta la progressione dell'attaccante attraverso le tattiche piuttosto che concentrarti su singole tecniche.

- Allineare le indagini, la segnalazione e le revisioni post-incidente attorno a un quadro comportamentale comune.

In pratica, ATT&CK fornisce un modello comportamentale condiviso per ricostruire l'attività degli aggressori in cloud di rete, identità e cloud . Supporta i flussi di lavoro investigativi fornendo agli analisti un modo coerente per collegare le osservazioni, convalidare le ipotesi e comunicare chiaramente i risultati ai team di sicurezza, IT e dirigenziali.

Perché mappare l'attività su MITRE ATT&CK non equivale al rilevamento

MITRE ATT&CK il modo in cui operano gli avversari, ma non determina se l'attività osservata rappresenti un attacco attivo. Molte azioni amministrative e automatizzate legittime assomigliano alle tecniche ATT&CK, specialmente negli ambienti moderni basati su cloud , API, automazione e identità non umane.

L'assegnazione di un avviso a una tecnica come la scoperta o l'accesso alle credenziali non indica di per sé l'urgenza o il rischio. Senza il contesto comportamentale, la frequenza e la correlazione tra i domini, le mappature ATT&CK possono creare falsa sicurezza o lavoro di indagine superfluo.

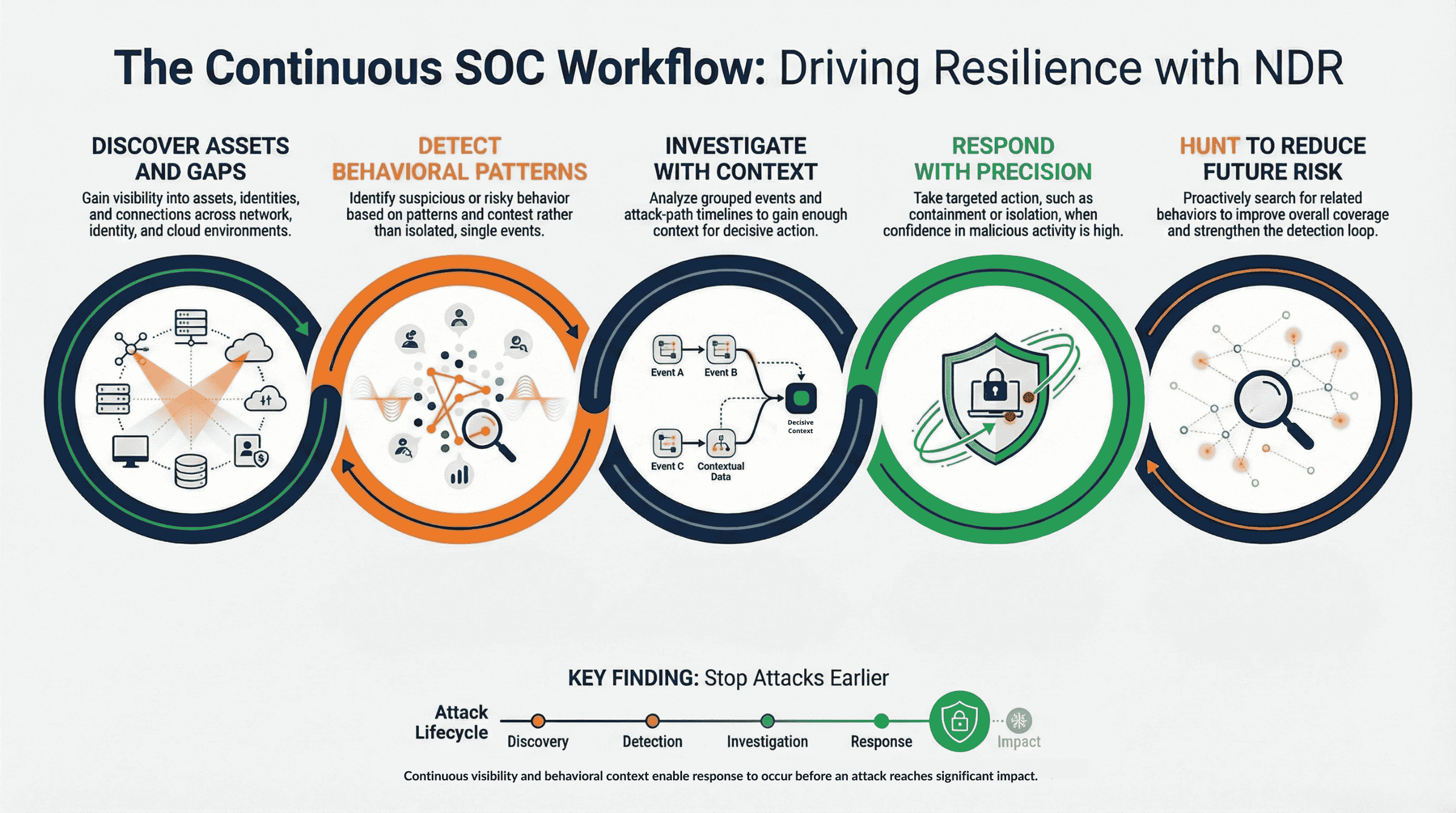

Un rilevamento efficace non deriva solo dall'attività di etichettatura. Deriva dall'osservazione continua dei comportamenti, dalla comprensione delle relazioni tra i segnali e dall'applicazione del contesto per determinare le intenzioni e i rischi. Ecco perché i flussi di lavoro SOC devono collegare scoperta, rilevamento, indagine e risposta, anziché trattarli come funzioni separate.

È anche qui che MITRE ATT&CK dai tradizionali flussi di lavoro SIEM. Sebbene i SIEM raccolgano e mettano in correlazione gli eventi e siano eccellenti nella raccolta dei log, non dispongono del framework comportamentale fornito da MITRE ATT&CK interpretare le intenzioni degli aggressori. Questa limitazione strutturale crea un vuoto di visibilità che gli aggressori sfruttano quotidianamente.

È proprio in questa lacuna che il rilevamento e la risposta di rete (NDR) forniscono una visibilità continua sul comportamento della rete in tempo reale in ambienti locali, cloud e ibridi, una visibilità che non dipende dai log o da regole predefinite. Osservando come le entità comunicano, si muovono e cambiano comportamento nel tempo, l'NDR fornisce il segnale comportamentale necessario per collegare le tecniche ATT&CK in una sequenza di attacchi coerente.

In un flusso di lavoro SOC continuo, l'NDR consente ai team di rilevare tempestivamente i modelli comportamentali, indagare sulle attività nel loro contesto e reagire prima che gli aggressori raggiungano l'impatto desiderato. Questa base operativa consente all'ATT&CK di funzionare come un quadro investigativo pratico piuttosto che come un modello di riferimento statico.

→ Leggi l'analisi completa: Perché il SIEM non è in grado di rilevare e bloccare gli attacchi moderni

MITRE ATT&CK cloud di rete, identità e cloud

Gli attacchi moderni raramente rimangono confinati all'interno di una singola matrice ATT&CK. Una campagna può iniziare con phishing aziendale, passare all'abuso di identità e successivamente coinvolgere azioni cloud come l'escalation dei privilegi, la persistenza o la manipolazione delle risorse.

ATT&CK fornisce un linguaggio comune per descrivere questi comportamenti, ma i difensori devono collegarli tra ambienti che operano come un unico sistema interconnesso. Tecniche che sembrano a basso rischio se considerate isolatamente possono segnalare una compromissione attiva quando si allineano tra traffico di rete, comportamento delle identità e cloud .

Rispecchiando questa attenzione trasversale, le MITRE ATT&CK 2025 sono state ampliate per includere scenari di emulazione cloud , sottolineando come le difese debbano correlare i comportamenti tra cloud tradizionali e cloud .

L'utilizzo di ATT&CK come framework unificante aiuta i team di sicurezza a ragionare sugli attacchi in modo olistico. Consente ai difensori di comprendere in che modo l'attività in un dominio contribuisce a una campagna più ampia, anziché trattare cloud relativi alla rete, all'identità e cloud come incidenti separati.

Componenti chiave del MITRE ATT&CK

Tattiche

Questi sono gli obiettivi dell'avversario durante un attacco, che rappresentano il "perché" di un attacco. Esempi di tattiche includono:

- Accesso iniziale

- Esecuzione

- Perseveranza

- Elevazione dei privilegi

- Evasione della difesa

- Accesso alle credenziali

- Scoperta

- Movimento laterale

- Collezione

- Esfiltrazione

- Impatto

Tecniche

Questedescrivono "come" gli avversari raggiungono i loro obiettivi tattici. Ogni tattica include diverse tecniche, che descrivono in dettaglio i metodi specifici utilizzati dagli avversari. Ad esempio:

- Phishing (sotto Accesso iniziale)

- PowerShell (in esecuzione)

- Dumping delle credenziali (in Accesso alle credenziali)

Sottotecniche

Questiforniscono dettagli più granulari su metodi specifici all'interno di una tecnica. Ad esempio:

- Phishing: allegato di spearphishing

- PowerShell: Script PowerShell

Procedure

Si trattadelle implementazioni specifiche delle tecniche utilizzate dagli avversari. Offrono esempi pratici di come particolari tecniche e sottotecniche vengono eseguite in scenari reali.

Applicazioni

- Threat Intelligence: aiuta a mappare il comportamento osservato degli avversari rispetto a tattiche, tecniche e procedure (TTP) note, per una migliore comprensione e attribuzione.

- Rilevamento e mitigazione: fornisce una base per lo sviluppo di regole di rilevamento, ricerche di correlazione e playbook di sicurezza per identificare e rispondere alle minacce.

- Valutazioni di sicurezza: utilizzate nel red teaming e nei test di penetrazione per simulare il comportamento degli avversari e valutare l'efficacia dei controlli di sicurezza.

- Risposta agli incidenti: aiuta nel processo di indagine mappando le azioni di un aggressore durante un incidente rispetto a tecniche note, contribuendo a identificare la portata e l'impatto della violazione.

- Operazioni di sicurezza: migliora l'efficacia dei centri operativi di sicurezza (SOC) fornendo un approccio strutturato per monitorare e rispondere alle attività degli avversari.

Vantaggi

- Linguaggio comune: standardizza la terminologia e la metodologia utilizzate per discutere delle minacce informatiche, consentendo una migliore comunicazione tra organizzazioni e team.

- Copertura completa: fornisce una documentazione esaustiva dei comportamenti degli avversari, coprendo un'ampia gamma di tattiche e tecniche.

- Rilevanza nel mondo reale: aggiornato continuamente con dati reali sulle minacce e contributi della comunità, garantendo la sua rilevanza e accuratezza.

- Integrazione con gli strumenti: compatibile con vari strumenti e piattaforme di sicurezza, facilita l'integrazione senza soluzione di continuità nelle infrastrutture di sicurezza esistenti.

Cosa non fornisce MITRE ATT&CK

MITRE ATT&CK volutamente descrittivo piuttosto che prescrittivo. Documenta il comportamento degli avversari, ma non indica alle organizzazioni come stabilire le priorità, rispondere o misurare il rischio.

Il quadro normativo non stabilisce:

- Quali tecniche rappresentano un rischio immediato in un ambiente specifico.

- La velocità con cui si muove un aggressore o quanto si è avvicinato.

- Se l'attività è dannosa o innocua senza un contesto comportamentale aggiuntivo.

Queste limitazioni sono un punto di forza. Rimanendo indipendente dai fornitori e basato sull'osservazione, ATT&CK fornisce un modello di riferimento stabile che le organizzazioni possono applicare in diversi ambienti, strumenti e modelli di rischio.

Come le organizzazioni implementano MITRE ATT&CK tempo

Le organizzazioni traggono il massimo valore da ATT&CK quando lo considerano un quadro operativo continuo piuttosto che un esercizio di mappatura una tantum. Le moderne tecniche di attacco evolvono, gli ambienti cambiano e la copertura difensiva si modifica continuamente.

Nel corso del tempo, i team utilizzano ATT&CK per rivalutare la copertura di rilevamento, perfezionare le strategie di ricerca e valutare se i controlli sono in linea con il comportamento reale degli aggressori. Questa applicazione continua mantiene i programmi di sicurezza basati sulle minacce osservate piuttosto che su ipotesi statiche.

L'uso operativo di ATT&CK supporta la maturità della sicurezza a lungo termine, garantendo che le strategie difensive si evolvano di pari passo con le tecniche degli avversari e la forma mutevole delle reti moderne.

Poiché gli attacchi coinvolgono sempre più spesso identità, cloud e infrastrutture basate sull'automazione, il valore di MITRE ATT&CK dall'efficacia con cui i team sono in grado di interpretare i comportamenti in questi ambienti. Le moderne operazioni di sicurezza dipendono meno da elenchi di tecniche statiche e più dalla comprensione di come le azioni degli aggressori si collegano e si evolvono in tempo reale.

Ad esempio, le botnet IoT rappresentano oggi circa il 35% degli attacchi DDoS globali, sottolineando la portata e il coordinamento dei comportamenti dei moderni avversari che i framework difensivi come ATT&CK mettono in luce.

Come la Vectra AI utilizza MITRE ATT&CK interpretare la progressione degli attacchi

Vectra AI utilizza MITRE ATT&CK framework di riferimento comportamentale per aiutare i team di sicurezza a comprendere come si sviluppano gli attacchi moderni nelle reti moderne. Anziché considerare ATT&CK come un esercizio di mappatura statica o un meccanismo di rilevamento, Vectra AI lo Vectra AI per fornire un contesto investigativo per il comportamento degli aggressori osservato in cloud di rete, identità e cloud .

Vectra AI osserva Vectra AI il comportamento su Entra ID, Microsoft 365, Azure cloud e reti locali, quindi allinea i comportamenti rilevanti alle tattiche e alle tecniche ATT&CK. Ciò offre agli analisti un modo chiaro e familiare per comprendere cosa stanno facendo gli aggressori, come sta procedendo l'attività e dove si colloca all'interno delle tecniche note degli avversari, senza richiedere una correlazione manuale tra strumenti isolati.

Gli aspetti chiave Vectra AI di MITRE ATT&CK Vectra AI MITRE ATT&CK :

- Contesto comportamentale allineato ad ATT&CK che aiuta gli analisti a interpretare le attività osservate su rete, identità e cloud parte di una sequenza di attacchi più ampia, non come eventi isolati.

- Correlazione tra domini che collega comportamenti che abbracciano più tattiche e ambienti ATT&CK, consentendo ai team di vedere come gli attacchi si formano, si muovono e si intensificano su una superficie di attacco unificata.

- Arricchimento di Attack Signal Intelligence™ che mette in relazione i comportamenti allineati con ATT&CK nel tempo per distinguere le attività innocue o isolate dalle campagne di attacco coordinate in corso.

- Priorità basate sul rischio che valutano i comportamenti allineati all'ATT&CK nel contesto della criticità dell'entità, dei modelli comportamentali e della progressione dell'attacco, aiutando i team a concentrarsi sulle attività che rappresentano un rischio reale per l'organizzazione piuttosto che sul volume degli avvisi.

Combinando un contesto allineato con ATT&CK con osservabilità continua, segnali basati sull'intelligenza artificiale e azioni prioritarie, Vectra AI ai team di sicurezza di passare dal riconoscimento delle tecniche degli aggressori alla comprensione e all'azione sulla progressione reale degli attacchi nella rete moderna.

→ Scopri come la Vectra AI dimostra la propria resilienza informatica all'interno delle reti moderne.

Nozioni fondamentali relative alla sicurezza informatica

Domande frequenti

In che modo le organizzazioni possono utilizzare il MITRE ATT&CK ?

Le organizzazioni possono utilizzare il MITRE ATT&CK per: Migliorare le operazioni di sicurezza e di intelligence sulle minacce mappando gli attacchi osservati su tattiche e tecniche specifiche. Migliorare le strategie difensive identificando potenziali lacune di sicurezza e dando priorità alle misure di mitigazione. Formare i team di sicurezza affinché siano in grado di riconoscere e rispondere ai metodi utilizzati dagli avversari. Confrontare gli strumenti e i processi di sicurezza con i comportamenti noti degli autori delle minacce per valutarne l'efficacia.

In che modo il MITRE ATT&CK facilita la ricerca delle minacce?

MITRE ATT&CK facilita la ricerca delle minacce fornendo una metodologia strutturata per identificare e indagare sulle attività sospette. I ricercatori di minacce possono utilizzare il framework per mappare endpoint della rete e endpoint rispetto alle tecniche note degli avversari, contribuendo a scoprire attacchi furtivi.

Il MITRE ATT&CK può aiutare nella conformità normativa?

Sebbene il MITRE ATT&CK non sia un framework di conformità, può supportare indirettamente gli sforzi di conformità normativa migliorando il rilevamento delle minacce, la risposta e la postura di sicurezza complessiva di un'organizzazione, che sono componenti fondamentali di molti standard di conformità.

In che modo le organizzazioni integrano il MITRE ATT&CK nelle loro operazioni di sicurezza?

Le organizzazioni possono integrare il MITRE ATT&CK nelle loro operazioni di sicurezza: Incorporandolo nei sistemi di gestione delle informazioni e degli eventi di sicurezza (SIEM) per gli avvisi e le analisi. Utilizzandolo come base per esercitazioni di red teaming e test di penetrazione per simulare tecniche di attacco note. Mappando i controlli e le politiche di sicurezza alle tattiche e alle tecniche del framework per identificare le lacune di copertura.

Quali sfide potrebbero affrontare le organizzazioni nell'adozione del MITRE ATT&CK ?

Le sfide possono includere la complessità di comprendere e applicare appieno il quadro di riferimento, la necessità di personale qualificato per interpretare e implementare efficacemente le conoscenze acquisite e la garanzia che le misure di sicurezza siano in linea con la natura in continua evoluzione del quadro di riferimento.

In che modo il MITRE ATT&CK supporta la risposta agli incidenti?

Il framework supporta la risposta agli incidenti offrendo un linguaggio comune per documentare e condividere informazioni sugli attacchi, facilitando la rapida identificazione delle tecniche di attacco e guidando lo sviluppo di strategie efficaci di contenimento e riparazione.

In che modo le organizzazioni possono utilizzare il MITRE ATT&CK ?

Le organizzazioni utilizzano il MITRE ATT&CK per comprendere come operano gli aggressori e basare le decisioni in materia di sicurezza sul comportamento osservato degli avversari. Anziché considerare ATT&CK come una semplice lista di controllo, i team lo utilizzano per interpretare attività sospette, valutare le lacune nella copertura e guidare le indagini. ATT&CK fornisce inoltre un linguaggio comune per allineare le operazioni di sicurezza, le informazioni sulle minacce e la leadership in merito al modo in cui gli attacchi si sviluppano nell'ambiente.

In che modo il MITRE ATT&CK facilita la ricerca delle minacce?

MITRE ATT&CK la ricerca delle minacce fornendo ipotesi strutturate basate su tecniche di attacco reali. Hunters il framework per concentrare le ricerche sui comportamenti associati a tattiche specifiche, come l'accesso alle credenziali o il movimento laterale, piuttosto che eseguire una scansione generica alla ricerca di anomalie. Questo approccio basato sulle tecniche aiuta i team a condurre ricerche più sistematiche, a scoprire attività nascoste degli aggressori e a verificare se il comportamento osservato è in linea con i modelli di attacco noti.

In che modo le organizzazioni integrano il MITRE ATT&CK nelle loro operazioni di sicurezza?

Le organizzazioni integrano MITRE ATT&CK operazioni di sicurezza mappando i flussi di lavoro relativi a rilevamenti, indagini e risposte alle tattiche e alle tecniche degli aggressori. Nel corso del tempo, i team utilizzano ATT&CK per valutare la copertura dei rilevamenti, guidare la classificazione degli avvisi e migliorare la collaborazione tra SOC, intelligence sulle minacce e funzioni di risposta agli incidenti. Un'integrazione di successo considera ATT&CK come un framework operativo continuo che evolve insieme al panorama delle minacce e all'ambiente dell'organizzazione.

Quali sfide potrebbero affrontare le organizzazioni nell'adozione del MITRE ATT&CK ?

Una sfida comune è quella di presumere che ATT&CK da solo fornisca il rilevamento o la prioritizzazione. Il framework descrive il comportamento degli aggressori, ma non determina il rischio, l'urgenza o l'intento. Le organizzazioni possono anche avere difficoltà con il volume degli avvisi, la visibilità incompleta tra i domini o la difficoltà di correlare le tecniche nel tempo. Affrontare queste sfide richiede l'abbinamento delle conoscenze di ATT&CK con l'osservazione continua del comportamento e l'analisi basata sul contesto.