Server-Side Request Forgery (SSRF): Guida completa alla sicurezza per il 2025

Approfondimenti chiave

- Gli attacchi SSRF sono aumentati del 452% nel 2024 grazie agli strumenti di automazione basati sull'intelligenza artificiale, con le organizzazioni che devono affrontare periodi di ripristino di 4-8 settimane in seguito a violazioni riuscite.

- Oracle EBS CVE-2025-61882 dimostra lo sfruttamento attivo di SSRF per l'esecuzione di codice remoto, spingendo la CISA a fissare il 27 ottobre 2025 come scadenza urgente per l'applicazione della patch.

- I serviziCloud agli indirizzi come 169.254.169.254 rimangono gli obiettivi principali per il furto di credenziali e la compromissione dell'infrastruttura.

- Una difesa SSRF efficace richiede controlli a più livelli che combinino la convalida degli input, la segmentazione della rete e l'analisi comportamentale piuttosto che il rilevamento basato su firme.

Nell'ottobre 2025, il mondo della sicurezza informatica ha assistito a un momento di svolta quando il gruppo di ransomware Cl0p è riuscito a sfruttare una vulnerabilità SSRF critica in Oracle E-Business Suite, colpendo le organizzazioni Fortune 500 a livello globale. Secondo le informazioni di CrowdStrike sulle minacce, questa campagna ha segnato un'evoluzione tattica nel modo in cui gli autori di minacce sofisticate sfruttano gli attacchi di falsificazione delle richieste lato server. L'aumento del 452% degli attacchi SSRF tra il 2023 e il 2024 non è solo un altro dato statistico, ma rappresenta un cambiamento fondamentale nel panorama degli attacchi, guidato da strumenti di automazione basati sull'intelligenza artificiale che hanno democratizzato quello che un tempo era il dominio degli hacker d'élite.

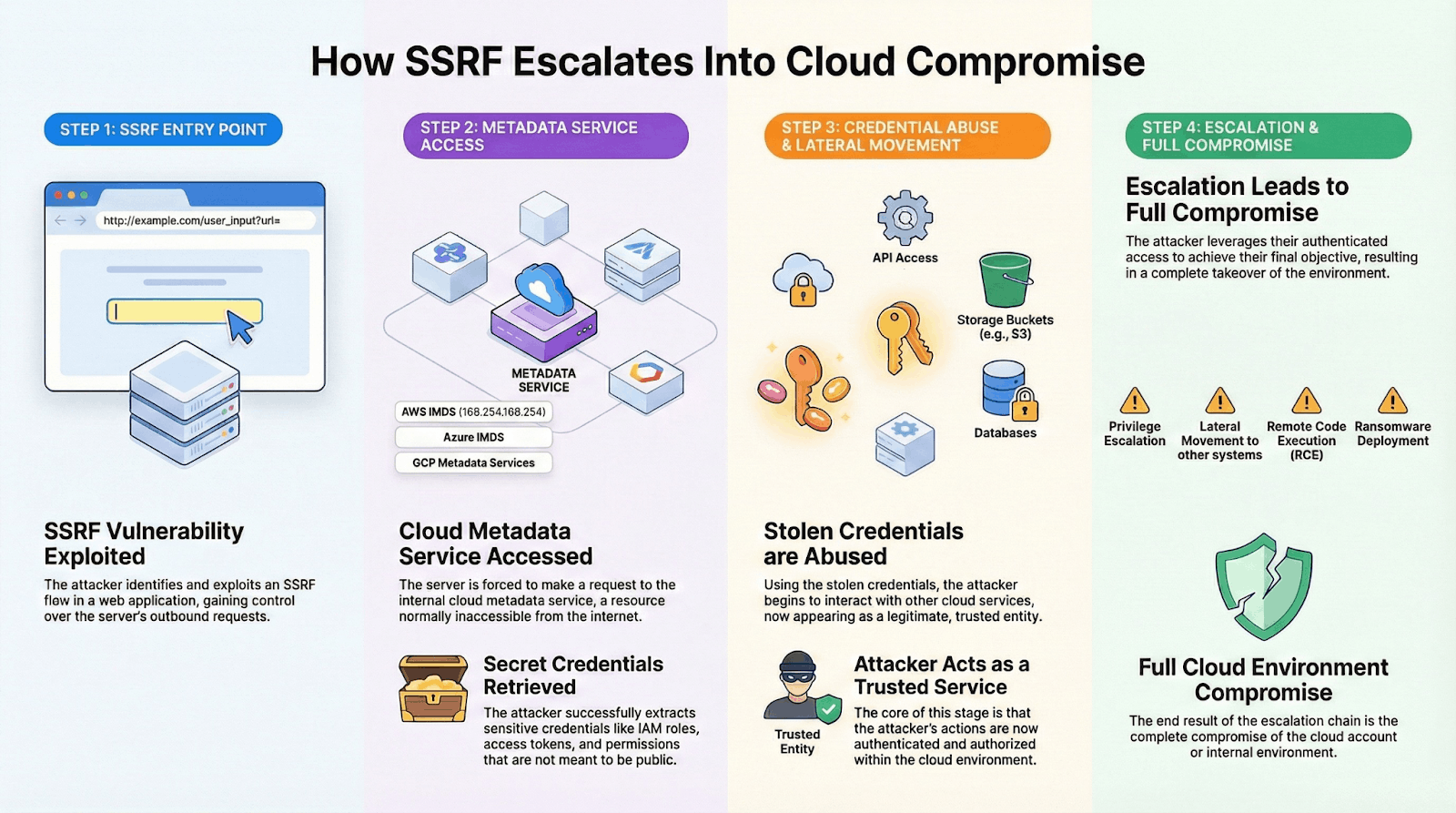

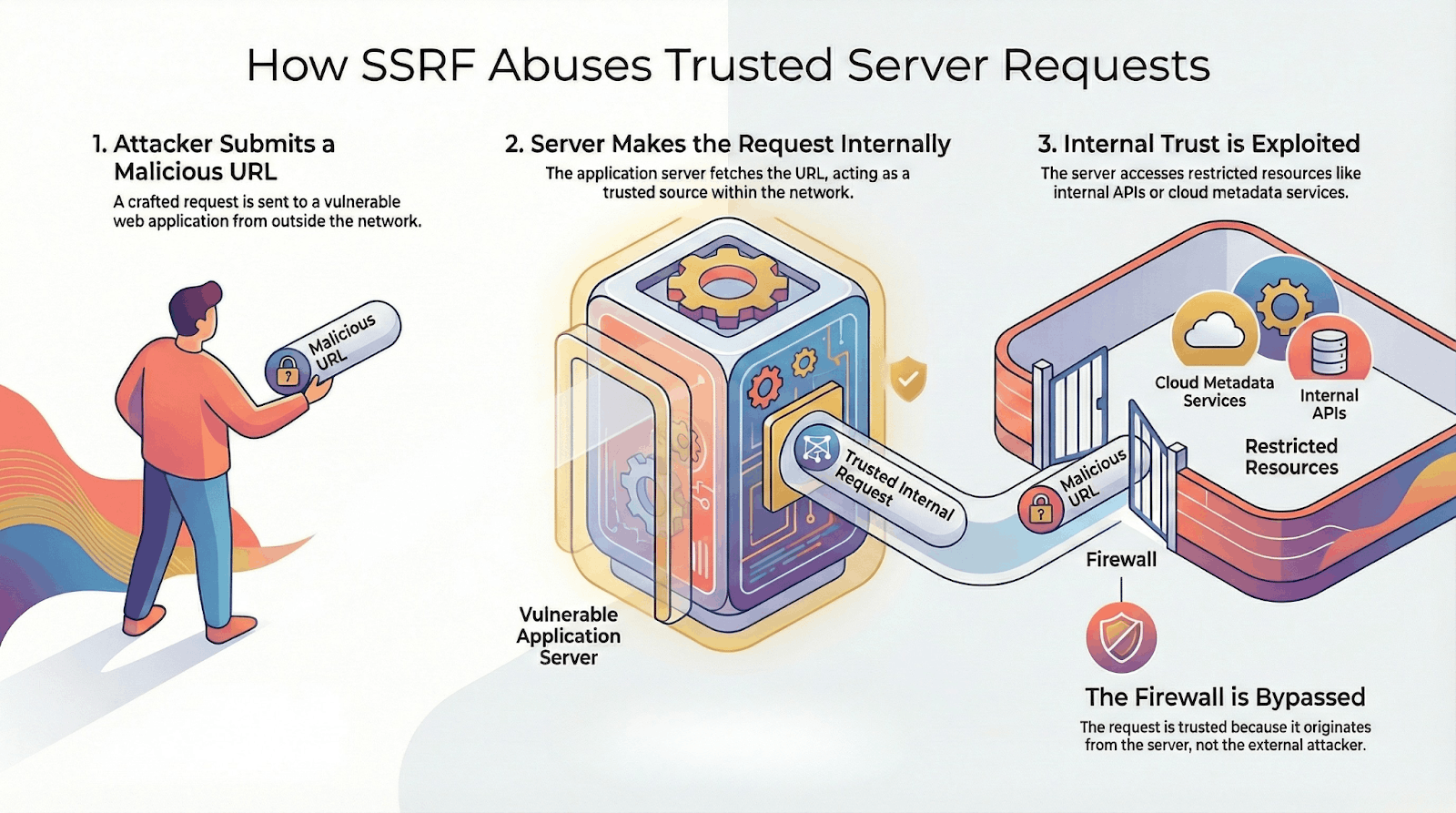

Fondamentalmente, SSRF sfrutta le relazioni di fiducia tra i server delle applicazioni e i sistemi interni. Poiché la richiesta contraffatta proviene da un server affidabile, i servizi interni la trattano come legittima, anche quando la destinazione era controllata dall'autore dell'attacco. È così che SSRF aggira la segmentazione della rete e i controlli basati sul perimetro che normalmente bloccherebbero l'accesso esterno.

Che cos'è la falsificazione delle richieste lato server (SSRF)?

La falsificazione delle richieste lato server (SSRF) è una vulnerabilità della sicurezza web che consente agli aggressori di manipolare un server per effettuare richieste non autorizzate a sistemi interni, servizi cloud o risorse esterne per loro conto. Sfruttando le relazioni di fiducia tra i server, gli attacchi SSRF aggirano i controlli di sicurezza della rete, accedono a risorse riservate e potenzialmente ottengono l'esecuzione di codice remoto attraverso exploit concatenati. Questa vulnerabilità trasforma le funzionalità legittime del server in un potente proxy di attacco.

Il pericolo fondamentale dell'SSRF risiede nella sua capacità di abusare della fiducia implicita che i sistemi interni ripongono nei server delle applicazioni. Quando un'applicazione vulnerabile accetta URL controllati dall'utente senza un'adeguata convalida, gli aggressori possono reindirizzare le richieste del server verso destinazioni non previste. Questa violazione della fiducia diventa particolarmente devastante negli cloud , dove i servizi di metadati forniscono credenziali e dati di configurazione accessibili solo dall'interno dell'infrastruttura.

L'inserimento dell'SSRF al numero 10 nella classifica OWASP Top 10 2021 riflette la sua crescente diffusione e il suo impatto. La vulnerabilità si è classificata al primo posto nel sondaggio della comunità OWASP che ha portato alla sua aggiunta, sottolineando il riconoscimento da parte della comunità della sicurezza dell'SSRF come una minaccia critica. La dipendenza delle applicazioni moderne dai microservizi, dalle API e cloud ha aumentato in modo esponenziale la superficie di attacco per lo sfruttamento dell'SSRF.

Ultime notizie: Oracle EBS e aumento dell'SSRF basato sull'intelligenza artificiale

Il panorama della sicurezza informatica ha subito un cambiamento radicale nell'ottobre 2025 con la divulgazione di CVE-2025-61882, una vulnerabilità SSRF critica nelle versioni da 12.2.3 a 12.2.14 di Oracle E-Business Suite. L'analisi di CrowdStrike rivela che il gruppo di ransomware Cl0p, tracciato come Graceful Spider, aveva sfruttato questa zero-day dall'agosto 2025. La vulnerabilità, con un punteggio di 9,8 sulla scala CVSS, consente agli aggressori pre-autenticati di concatenare SSRF con iniezione CRLF, bypass dell'autenticazione ed elaborazione XSLT non sicura per ottenere l'esecuzione di codice remoto.

L'aggiunta di questa vulnerabilità da parte della CISA al catalogo delle vulnerabilità note sfruttate il 6 ottobre 2025 impone alle agenzie federali di applicare la patch entro il 27 ottobre 2025. Questa designazione indica uno sfruttamento confermato nei confronti dei sistemi e delle infrastrutture critiche del governo degli Stati Uniti, elevando l'urgenza oltre la normale divulgazione delle vulnerabilità.

Ad aggravare questa crisi, il rapporto sulle minacce informatiche 2025 di SonicWall documenta un incredibile aumento del 452% degli attacchi SSRF dal 2023 al 2024. Questo aumento è direttamente correlato alla proliferazione di strumenti di sfruttamento basati sull'intelligenza artificiale che identificano automaticamente gli endpoint vulnerabili, generano payload di bypass sensibili al contesto ed eludono i controlli di sicurezza tradizionali. Questi strumenti hanno effettivamente abbassato la barriera all'ingresso, consentendo agli autori delle minacce meno esperti di eseguire sofisticate campagne SSRF che in precedenza richiedevano una profonda competenza tecnica.

Per i professionisti della sicurezza che gestiscono cloud sempre più complesse, comprendere l'SSRF è diventato imprescindibile. Queste vulnerabilità non solo espongono le risorse interne, ma forniscono agli aggressori le chiavi del vostro cloud , trasformando server affidabili in proxy dannosi che aggirano i tradizionali controlli di sicurezza. Mentre le organizzazioni si affrettano ad applicare le patch a Oracle EBS prima della scadenza del 27 ottobre 2025 fissata dalla CISA, si pone una domanda più ampia: come mai l'SSRF è diventato il vettore di attacco preferito e cosa possono fare i moderni team di sicurezza per difendersi?

Come funzionano gli attacchi SSRF

Gli attacchi SSRF sfruttano l'architettura fondamentale delle moderne applicazioni web, in cui i server recuperano regolarmente risorse dagli URL. Gli aggressori manipolano queste funzioni legittime iniettando URL dannosi che reindirizzano le richieste del server verso destinazioni non previste. L'attacco ha successo perché la richiesta proviene dal server dell'applicazione affidabile, aggirando le regole del firewall e la segmentazione della rete che bloccherebbero l'accesso esterno diretto.

Il processo di sfruttamento inizia quando un aggressore identifica una funzionalità che accetta l'input di URL: esempi comuni includono implementazioni di webhook, generatori di PDF, funzionalità di elaborazione delle immagini e integrazioni API. Attraverso un'attenta manipolazione dei parametri URL, gli aggressori possono costringere il server ad accedere a risorse interne, endpoint cloud o persino eseguire la scansione delle porte della rete interna. I sistemi di rilevamento e risposta di rete si concentrano sempre più sull'identificazione di queste connessioni anomale avviate dal server, poiché le tradizionali difese perimetrali si dimostrano inadeguate.

Consideriamo un servizio di elaborazione immagini vulnerabile che accetta URL forniti dall'utente per recuperare e ridimensionare le immagini. Un malintenzionato potrebbe inviare http://169.254.169.254/latest/meta-data/iam/security-credentials/ anziché un URL di immagine legittimo. Il server, in esecuzione su AWS EC2, recupererebbe diligentemente questo endpoint di metadati interno, esponendo potenzialmente le credenziali IAM che garantiscono l'accesso all'intero account AWS. Questo semplice esempio dimostra come SSRF trasformi una funzionalità innocua in una grave violazione della sicurezza.

I gestori di protocollo estendono la portata di SSRF oltre le richieste HTTP. Le applicazioni vulnerabili possono supportare protocolli come file:// per l'accesso ai file locali, gopher:// per connessioni TCP arbitrarie, dict:// per le query del server dizionario, oppure ftp:// per le connessioni FTP. Ogni protocollo apre percorsi di sfruttamento unici — file:///etc/passwd potrebbe esporre gli utenti del sistema, mentre gopher:// può creare richieste a servizi interni come Redis o Memcached. Le applicazioni moderne limitano sempre più questi protocolli, ma i sistemi legacy e i servizi configurati in modo errato rimangono vulnerabili.

Modelli comuni di attacco SSRF

Gli attacchi SSRF seguono schemi prevedibili che i team di sicurezza devono riconoscere. Lo schema più semplice prende di mira il server vulnerabile stesso, tentando di accedere alle risorse locali tramite riferimenti localhost come http://127.0.0.1/admin o http://localhost:8080/metricsQuesti attacchi sfruttano i servizi collegati all'interfaccia di loopback, partendo dal presupposto che siano protetti dall'accesso esterno.

Lo sfruttamento dei sistemi backend rappresenta un modello più sofisticato in cui gli aggressori prendono di mira infrastrutture interne invisibili da Internet. Creando richieste a indirizzi RFC1918 come http://192.168.1.10/api/internal, gli aggressori possono interagire con database, API interne o interfacce amministrative. La campagna coordinata del marzo 2025 che ha coinvolto oltre 400 IP ha dimostrato questo modello su larga scala, prendendo di mira contemporaneamente più servizi interni delle organizzazioni vittime.

Gli attacchi SSRF ciechi presentano sfide uniche perché l'autore dell'attacco non riceve risposte dirette dalle proprie richieste contraffatte. Deve invece dedurre il successo attraverso l'analisi dei tempi, i messaggi di errore o le interazioni fuori banda. Gli attacchi DNS rebinding sono un esempio di tecniche SSRF cieche avanzate, in cui gli aggressori controllano un dominio che inizialmente risolve un IP legittimo, per poi passare a un indirizzo interno dopo aver superato i controlli di convalida. Queste vulnerabilità TOCTOU (time-of-check to time-of-use) aggirano anche i filtri URL ben implementati.

Negli scenari SSRF ciechi, gli aggressori deducono il successo indirettamente attraverso differenze di temporizzazione, callback DNS o effetti collaterali, piuttosto che risposte dirette, rendendo questi attacchi più difficili da rilevare e più facili da trascurare durante i test.

Tecniche di bypass e elusione SSRF

I controlli di sicurezza progettati per prevenire l'SSRF spesso falliscono perché gli aggressori sfruttano le lacune tra la logica di convalida degli URL e il modo in cui le richieste vengono infine risolte ed eseguite. Molte difese si basano su una corrispondenza superficiale delle stringhe piuttosto che sulla comprensione di come gli URL vengono analizzati, normalizzati e risolti in fase di esecuzione.

Le tecniche comuni di bypass SSRF includono:

- Indirizzi IP interni codificati o offuscati

- Formati IP alternativi (decimale, esadecimale o ottale)

- Riconnessione DNS e risoluzione ritardata

- Differenze tra il parser URL nella convalida e nell'esecuzione

Le tecniche di evasione semplici includono la codifica degli URL, in cui gli aggressori mascherano gli indirizzi interni utilizzando valori codificati. Ad esempio, %31%32%37%2e%30%2e%30%2e%31 decodifica in 127.0.0.1, consentendo agli aggressori di aggirare i filtri di blacklist di base. Spesso vengono combinati più livelli di codifica, URL, Unicode o HTML, per eludere il rilevamento.

Gli aggressori sfruttano anche rappresentazioni alternative degli indirizzi IP. Endpoint Cloud come 169.254.169.254 può essere espresso in decimale (2852039166), esadecimale (0xA9FEA9FE), o formati ottali. Le applicazioni che non riescono a normalizzare correttamente l'input IP possono consentire l'accesso a servizi interni riservati anche quando la notazione standard con punti è bloccata. Il rebinding DNS complica ulteriormente il rilevamento risolvendo un dominio in un indirizzo benigno durante la convalida e passando a un indirizzo interno al momento dell'esecuzione.

I bypass più avanzati prendono di mira le differenze tra i parser, ovvero le incongruenze tra il modo in cui gli URL vengono interpretati durante la convalida e quello in cui vengono interpretati durante l'esecuzione della richiesta. Ad esempio, http://expected-host@evil-host/ può superare la convalida se l'applicazione estrae host previsto, mentre la richiesta effettiva viene inviata a ospite malvagio. Problemi simili si presentano con i frammenti (#) o componenti dell'autorità malformati. Queste discrepanze spiegano perché inserire nell'elenco delle destinazioni sicure quelle conosciute e l'applicazione di un'analisi coerente degli URL sono molto più efficaci delle difese SSRF basate su liste nere.

In che modo SSRF porta all'esecuzione di codice remoto (RCE)

L'SSRF raramente è l'obiettivo finale. In molti incidenti reali, funge da punto di ingresso per compromissioni più profonde.

I percorsi di escalation comuni includono:

- Accesso ai servizi cloud per rubare credenziali

- Interagire con API interne, database o pannelli di amministrazione

- Concatenazione di SSRF con difetti di deserializzazione, iniezione di comandi o servizi configurati in modo errato

Quando gli aggressori ottengono l'accesso autenticato ai sistemi interni tramite SSRF, l'esecuzione di codice remoto diventa un risultato realistico piuttosto che un rischio teorico.

Tipi di attacchi SSRF

Le vulnerabilità SSRF si manifestano in varie forme, ognuna delle quali presenta opportunità di sfruttamento e sfide difensive uniche. Comprendere queste categorie aiuta i team di sicurezza a implementare controlli mirati e a riconoscere i modelli di attacco nei propri ambienti.

Gli attacchi SSRF di base prendono di mira direttamente il server vulnerabile, sfruttando i servizi disponibili su localhost o sull'interfaccia di loopback. Questi attacchi hanno successo perché molte applicazioni associano interfacce amministrative, endpoint di debug o raccoglitori di metriche a 127.0.0.1, supponendo che ciò fornisca un isolamento adeguato. Un aggressore potrebbe accedere http://localhost:8080/actuator/health per raccogliere informazioni sulle applicazioni o http://127.0.0.1:6379/ interagire con un'istanza Redis non protetta. Sebbene apparentemente semplici, questi attacchi possono esporre dati di configurazione sensibili, segreti delle applicazioni o fornire punti di appoggio per ulteriori sfruttamenti.

Gli attacchi SSRF backend sfruttano la posizione di rete del server vulnerabile per accedere ai sistemi interni. Questa categoria si rivela particolarmente dannosa nelle architetture moderne in cui i microservizi comunicano su reti private. Gli aggressori creano richieste mirate a intervalli IP interni, accedendo a database, code di messaggi o pannelli amministrativi che non dispongono di autenticazione a causa del loro presunto isolamento. La violazione di Capital One del 2019, descritta in dettaglio in questa analisi completa, ha esemplificato questo modello quando SSRF ha consentito l'accesso alle risorse AWS interne, esponendo alla fine i dati di oltre 100 milioni di persone.

Il Blind SSRF presenta sfide uniche poiché gli aggressori non ricevono alcuna risposta diretta dalle loro richieste contraffatte. Il rilevamento richiede tecniche fuori banda come ricerche DNS su domini controllati dagli aggressori, inferenze basate sul tempo o l'attivazione di effetti collaterali osservabili. I team di sicurezza spesso trascurano il blind SSRF durante i test, ma queste vulnerabilità possono consentire l'esfiltrazione dei dati attraverso il tunneling DNS o l'interazione con servizi interni che modificano lo stato dell'applicazione. I moderni framework di exploit automatizzano il rilevamento del blind SSRF attraverso sofisticati meccanismi di callback e analisi temporali.

Sfruttamento Cloud

I servizi Cloud rappresentano il fiore all'occhiello per gli autori di attacchi SSRF. Questi servizi, accessibili a indirizzi prevedibili come 169.254.169.254 per AWS o metadata.google.internal per GCP, forniscono configurazioni di istanze, credenziali e segreti ai cloud . Le strategie di protezione del pianoCloud devono tenere conto dell'SSRF come vettore principale per la compromissione dei metadati.

La vulnerabilità SSRF di Azure OpenAI (CVE-2025-53767), con un punteggio CVSS pari a 10,0, ha dimostrato il potenziale catastrofico dello sfruttamento dei servizi di metadati. L'insufficiente convalida degli input negli URL forniti dagli utenti ha consentito agli aggressori di recuperare i token di identità gestiti da Azure, consentendo il movimento laterale attraverso i confini dei tenant. La patch di Microsoft ha risolto la vulnerabilità immediata, ma l'incidente ha evidenziato i rischi sistemici nelle architetture cloud .

L'evoluzione dell'Instance Metadata Service (IMDS) di AWS dalla versione 1 alla versione 2 risponde direttamente alle minacce SSRF. Le semplici richieste HTTP GET di IMDSv1 rendevano banale per gli attacchi SSRF il recupero delle credenziali. IMDSv2 ha introdotto l'autenticazione basata sulla sessione che richiede richieste PUT con intestazioni personalizzate, difese progettate specificamente per contrastare lo sfruttamento di SSRF. Nonostante le forti raccomandazioni di AWS, molte organizzazioni non sono migrate a IMDSv2, lasciando la loro infrastruttura vulnerabile al furto di credenziali tramite SSRF.

Varianti SSRF specifiche per l'applicazione

Le moderne architetture applicative introducono nuove varianti SSRF che vanno oltre le tradizionali applicazioni web. Le funzioni serverless, in particolare quelle che elaborano URL forniti dagli utenti per webhook o acquisizione di dati, creano opportunità SSRF effimere ma potenti. Queste funzioni hanno spesso ampie autorizzazioni IAM e accesso alla rete, il che le rende obiettivi appetibili per gli attacchi ai servizi di metadati.

Le implementazioni GraphQL meritano particolare attenzione poiché la complessità delle loro query può mascherare le vulnerabilità SSRF. Le query nidificate e i field resolver che recuperano risorse remote in base all'input dell'utente creano più vettori SSRF all'interno di un singolo endpoint. La flessibilità che rende GraphQL così potente complica anche la convalida dell'input, poiché gli URL dannosi potrebbero essere profondamente nidificati all'interno di strutture di query complesse.

Le piattaforme di orchestrazione dei container come Kubernetes introducono i propri rischi SSRF attraverso meccanismi di individuazione dei servizi e server API. Una vulnerabilità SSRF in un pod può esporre l'API Kubernetes, i token degli account di servizio o i segreti del cluster. Il raggio d'azione si espande notevolmente quando SSRF consente l'accesso a registri di container, pipeline CI/CD o strumenti di automazione dell'infrastruttura che si fidano delle origini della rete interna.

SSRF vs CSRF: qual è la differenza?

SSRF e CSRF vengono spesso confusi perché entrambi sfruttano le relazioni di fiducia, ma prendono di mira componenti diverse di un'applicazione.

- SSRF forza un server a inviare richieste non autorizzate a sistemi interni o esterni.

- Il CSRF induce il browser di un utente a inviare richieste non intenzionali a un'applicazione affidabile.

In pratica, l'SSRF è un rischio a livello di infrastruttura che può esporre cloud o i servizi interni, mentre il CSRF influisce principalmente sulle azioni degli utenti e sull'integrità delle sessioni. Entrambi richiedono strategie di rilevamento e prevenzione diverse.

SSRF negli cloud

Cloud amplificano i rischi SSRF attraverso la loro dipendenza dai servizi di metadati, dalle identità gestite e dalle architetture basate su API. Il passaggio dai tradizionali perimetri di rete ai modelli di sicurezza basati sull'identità significa che le vulnerabilità SSRF possono portare direttamente all'escalation dei privilegi e all'appropriazione degli account.

Il modello di responsabilità condivisa complica la prevenzione degli attacchi SSRF cloud . Mentre cloud proteggono l'infrastruttura sottostante e gli endpoint dei servizi di metadati, i clienti devono configurare correttamente le loro applicazioni, implementare controlli di rete e gestire le autorizzazioni di identità. Questa divisione delle responsabilità crea delle lacune che gli hacker più esperti sfruttano attraverso attacchi SSRF. Le organizzazioni spesso danno per scontato che i controlli di sicurezza cloud siano sufficienti, trascurando le vulnerabilità a livello di applicazione che aggirano queste protezioni.

cloud introducono ulteriore complessità, poiché ogni provider implementa i servizi di metadati in modo diverso. AWS utilizza 169.254.169.254 con protezioni IMDSv2 opzionali, Azure impiega 169.254.169.254 con intestazioni obbligatorie e GCP utilizza metadata.google.internal con endpoint specifici per progetto. I team di sicurezza devono comprendere queste variazioni per implementare controlli efficaci in cloud eterogenei. Cloud e la rispostaCloud per le piattaforme AWS incorporano sempre più spesso una logica di rilevamento specifica per SSRF adattata all'architettura cloud ciascun cloud .

Sicurezza dei metadati AWS

La sicurezza dei metadati AWS è incentrata sull'Instance Metadata Service (IMDS), che fornisce informazioni critiche sulle istanze e credenziali temporanee alle istanze EC2. Il Documentazione AWS descrive due versioni: IMDSv1 (richiesta/risposta) e IMDSv2 (orientata alla sessione). La semplicità di IMDSv1 la rende vulnerabile agli attacchi SSRF: una semplice richiesta GET a http://169.254.169.254/latest/meta-data/ restituisce i metadati dell'istanza senza autenticazione.

IMDSv2 implementa diversi livelli di difesa progettati specificamente per contrastare gli attacchi SSRF. L'inizializzazione della sessione richiede una richiesta PUT con un'intestazione specifica, che restituisce un token di sessione valido per sei ore. Le successive richieste di metadati devono includere questo token come intestazione, impedendo alle semplici vulnerabilità SSRF di accedere ai metadati. L'intestazione Time-To-Live (TTL) impostata su 1 garantisce che i token non possano attraversare i confini della rete, aggiungendo un ulteriore livello di protezione.

Nonostante questi miglioramenti, le organizzazioni devono affrontare sfide operative nella migrazione a IMDSv2. Le applicazioni legacy potrebbero smettere di funzionare, il software di terze parti potrebbe richiedere aggiornamenti e gli script di automazione potrebbero necessitare di modifiche. AWS fornisce strumenti di migrazione e analizzatori di compatibilità, ma la transizione richiede un'attenta pianificazione e test. I team di sicurezza devono bilanciare l'urgente necessità di protezione SSRF con la stabilità operativa, spesso implementando controlli compensativi durante il periodo di migrazione.

Considerazioni su Azure e GCP

L'approccio di Azure alla sicurezza dei metadati differisce da quello di AWS, implementando requisiti obbligatori per le intestazioni sin dall'inizio. Il servizio Azure Instance Metadata Service (IMDS) richiede che il Metadati: vero intestazione per tutte le richieste, fornendo una protezione SSRF di base. Tuttavia, vulnerabilità SSRF sofisticate che consentono l'iniezione di intestazioni possono ancora aggirare questo controllo, come dimostrato dall'incidente Azure OpenAI.

Le identità gestite di Azure aggiungono un'altra dimensione ai rischi SSRF. Queste identità, assegnate a risorse come macchine virtuali o App Services, possono accedere alle risorse di Azure senza memorizzare le credenziali. Una vulnerabilità SSRF in un'applicazione con un'identità gestita può portare ad accessi non autorizzati a database, account di archiviazione o vault di chiavi. Il raggio d'azione dipende dalle autorizzazioni assegnate all'identità, sottolineando l'importanza dei controlli di accesso con privilegi minimi.

Google Cloud implementa protezioni uniche per i servizi di metadati, mantenendo al contempo diverse endpoint . GCP richiede il Metadati-Flavor: Google header e utilizza il dominio metadata.google.internal anziché gli indirizzi IP. Questo approccio basato sul dominio complica alcuni attacchi SSRF, ma non elimina il rischio. Gli endpoint dei metadati specifici del progetto GCP e l'ambito dell'account di servizio forniscono un ulteriore isolamento, ma le vulnerabilità SSRF possono comunque esporre metadati sensibili del progetto e token dell'account di servizio.

Rilevamento e prevenzione degli attacchi SSRF

Una difesa efficace contro gli attacchi SSRF richiede un approccio multilivello che combini controlli preventivi, meccanismi di rilevamento e capacità di risposta agli incidenti. Le organizzazioni devono andare oltre la semplice convalida degli input per implementare strategie di sicurezza complete che affrontino gli attacchi SSRF durante l'intero ciclo di vita delle applicazioni.

La prevenzione inizia con pratiche di codifica sicure che trattano tutti gli URL forniti dagli utenti come potenzialmente dannosi. La convalida degli input dovrebbe utilizzare liste di autorizzazione rigorose piuttosto che liste di blocco, definendo esplicitamente i protocolli, i domini e le porte accettabili. L'analisi degli URL deve avvenire in modo coerente nei contesti di convalida ed esecuzione per prevenire attacchi differenziali al parser. Il foglio informativo OWASP SSRF Prevention Cheat Sheet fornisce una guida completa sull'implementazione efficace di questi controlli.

La segmentazione della rete fornisce una difesa approfondita fondamentale contro gli attacchi SSRF. Le applicazioni che recuperano risorse esterne dovrebbero operare in zone di rete isolate con accesso limitato ai servizi interni. Il filtraggio in uscita blocca le connessioni non autorizzate agli intervalli IP interni e agli endpoint cloud . Questi controlli di rete limitano l'impatto degli attacchi SSRF anche quando le difese a livello di applicazione falliscono. Le piattaforme di rilevamento e risposta estese correlano le anomalie di rete con il comportamento delle applicazioni per identificare i tentativi di sfruttamento degli attacchi SSRF.

I controlli di risoluzione DNS aggiungono un ulteriore livello di difesa impedendo alle applicazioni di risolvere nomi host interni o indirizzi IP privati. L'implementazione di DNS split-horizon o l'utilizzo di resolver dedicati per le ricerche esterne impedisce gli attacchi di rebinding DNS. Alcune organizzazioni implementano firewall DNS che bloccano la risoluzione degli indirizzi dei servizi di metadati e dei domini interni dai server delle applicazioni.

La convalida delle risposte garantisce che anche i tentativi SSRF riusciti non restituiscano dati sensibili agli aggressori. Le applicazioni dovrebbero ispezionare il contenuto delle risposte, le intestazioni e i codici di stato prima di restituire i dati agli utenti. Le risposte provenienti da intervalli IP interni o contenenti modelli specifici (come le credenziali AWS) dovrebbero attivare avvisi di sicurezza. Questo approccio si rivela particolarmente efficace contro le vulnerabilità SSRF cieche, in cui gli aggressori si affidano alle risposte delle applicazioni per ottenere conferma.

Lista di controllo per la prevenzione SSRF (vista difensore)

Una difesa SSRF efficace richiede controlli a più livelli su applicazioni, rete e cloud .

Le misure di prevenzione fondamentali includono:

- Consentire l'inserimento delle destinazioni in uscita nell'elenco bianco invece di filtrare tramite l'elenco nero

- Blocco dell'accesso agli endpoint cloud a livello di rete

- Applicazione di IMDSv2 o delle intestazioni dei metadati richieste

- Monitoraggio delle richieste interne anomale avviate dal server

- Applicazione delle autorizzazioni con privilegi minimi alle identità di servizio

Nessun controllo è sufficiente da solo, la prevenzione dell'SSRF dipende dalla riduzione sia dell'esposizione che del raggio dell'esplosione.

Manuale di rilevamento SSRF

I centri operativi di sicurezza necessitano di playbook strutturati per il rilevamento e la risposta SSRF. Il rilevamento inizia con l'identificazione di connessioni anomale avviate dal server attraverso il monitoraggio della rete e l'analisi dei log. Gli indicatori chiave includono connessioni a intervalli IP interni, endpoint di servizi di metadati o protocolli insoliti provenienti dai server delle applicazioni.

I log delle applicazioni forniscono prove forensi cruciali per le indagini SSRF. I team di sicurezza dovrebbero monitorare i parametri URL contenenti IP interni, indirizzi codificati o riferimenti a servizi di metadati. I firewall delle applicazioni web (WAF) possono segnalare modelli sospetti, anche se gli attacchi sofisticati spesso aggirano il rilevamento basato sulle firme. L'analisi comportamentale si rivela più efficace, identificando le deviazioni dai normali modelli di comunicazione delle applicazioni.

Il rilevamento Cloud sfrutta servizi specifici della piattaforma come AWS CloudTrail, Azure Monitor o GCP Cloud . Questi servizi possono segnalare accessi al servizio di metadati, utilizzi insoliti delle credenziali IAM o chiamate API da fonti inaspettate. La correlazione tra i log delle applicazioni e le tracce cloud spesso rivela catene di attacchi SSRF che le singole fonti di log potrebbero non rilevare.

Le procedure di risposta agli incidenti devono tenere conto del potenziale rischio che l'SSRF comprometta cloud e i servizi interni. Una volta rilevato lo sfruttamento dell'SSRF, i team devono immediatamente sostituire le credenziali potenzialmente esposte, esaminare i registri di accesso alla ricerca di indicatori di movimento laterale e valutare l'ambito di accesso ai servizi interni. Il periodo medio di ripristino di 4-8 settimane per le violazioni avviate dall'SSRF riflette la complessità di determinare l'ambito dell'attacco e garantire una completa riparazione.

Migliori pratiche di prevenzione

La prevenzione moderna delle SSRF richiede decisioni architetturali che riducano al minimo la superficie di attacco mantenendo la funzionalità. Le architetture service mesh con politiche di uscita esplicite forniscono un controllo granulare sulla comunicazione tra servizi. Queste architetture rendono immediatamente visibili le connessioni non autorizzate e possono bloccare automaticamente i modelli di traffico sospetti.

I servizi proxy sicuri offrono una soluzione pratica per le applicazioni che richiedono funzionalità di recupero URL. Anziché effettuare richieste dirette lato server, le applicazioni passano attraverso proxy rinforzati che implementano una rigorosa convalida, limitazione della velocità e filtraggio delle risposte. Questi proxy possono mantenere elenchi di servizi esterni approvati, bloccando al contempo tutti gli accessi alla rete interna. Questo modello architetturale riduce significativamente il rischio SSRF, preservando al contempo la funzionalità dell'applicazione.

L'adozione di IMDSv2 rimane fondamentale per gli ambienti AWS, ma le organizzazioni dovrebbero implementare controlli aggiuntivi indipendentemente dalla versione IMDS. Le politiche di rete che bloccano l'accesso al servizio metadati dalle sottoreti delle applicazioni forniscono una difesa approfondita. I profili delle istanze IAM dovrebbero seguire i principi del privilegio minimo, limitando i danni causati da attacchi SSRF riusciti. La rotazione regolare delle credenziali riduce le possibilità di furto delle credenziali.

I principi dello zero trust si applicano direttamente alla prevenzione dell'SSRF: non fidarsi mai degli input degli utenti, verificare sempre le destinazioni delle richieste e ipotizzare una violazione durante la progettazione dei controlli. Le applicazioni moderne dovrebbero implementare la firma delle richieste, il TLS reciproco per la comunicazione dei servizi e una registrazione completa degli audit. Questi controlli complicano lo sfruttamento dell'SSRF, fornendo al contempo capacità forensi quando la prevenzione fallisce.

Conformità e framework SSRF

I quadri normativi e gli standard di sicurezza riconoscono sempre più spesso l'SSRF come una vulnerabilità critica che richiede controlli e procedure di valutazione specifici. Le organizzazioni devono comprendere in che modo l'SSRF si rapporta ai requisiti di conformità e implementare strutture di governance adeguate.

L'inserimento dell'SSRF nella posizione A10 della classifica OWASP Top 10 2021 lo rende un controllo di sicurezza di base per le applicazioni web. Questo riconoscimento significa che le valutazioni di sicurezza, i test di penetrazione e le revisioni del codice devono affrontare in modo specifico le vulnerabilità SSRF. Le organizzazioni che seguono le linee guida OWASP devono implementare le tecniche di prevenzione descritte nella loro documentazione completa e testare regolarmente le vulnerabilità SSRF.

MITRE ATT&CK mappa SSRF a diverse tecniche, fornendo indicazioni per il rilevamento e la ricerca delle minacce. La tecnica T1190 (Exploit Public-Facing Application) copre l'accesso iniziale attraverso le vulnerabilità SSRF, mentre la T1552.005 (Cloud Metadata API) affronta specificamente lo sfruttamento dei servizi di metadati. Queste mappature aiutano i team di sicurezza ad allineare le difese SSRF con strategie di rilevamento delle minacce più ampie e a comprendere le tecniche utilizzate dagli aggressori.

CWE-918 classifica formalmente SSRF nella Common Weakness Enumeration, fornendo un riferimento standardizzato per i sistemi di gestione delle vulnerabilità. CAPEC-664 descrive in dettaglio il modello di attacco, aiutando i professionisti della sicurezza a comprendere le tecniche di sfruttamento e a sviluppare contromisure appropriate. Queste classificazioni garantiscono una segnalazione coerente delle vulnerabilità e facilitano la condivisione delle conoscenze all'interno della comunità della sicurezza. Le soluzioni di conformità incorporano sempre più spesso controlli specifici per SSRF al fine di soddisfare i requisiti normativi.

Approcci moderni alla sicurezza SSRF

L'evoluzione degli attacchi SSRF richiede strategie difensive altrettanto sofisticate. Le organizzazioni stanno abbandonando il tradizionale rilevamento basato sulle firme per abbracciare l'analisi comportamentale, l'apprendimento automatico e le capacità di risposta automatizzata in grado di eguagliare la velocità e la sofisticatezza degli attacchi moderni.

L'analisi comportamentale basata sull'intelligenza artificiale rappresenta un cambiamento paradigmatico nel rilevamento delle vulnerabilità SSRF. Anziché basarsi su modelli di attacco noti, questi sistemi stabiliscono delle linee guida relative al comportamento normale delle richieste lato server e segnalano le anomalie. I modelli di apprendimento automatico sono in grado di identificare indicatori sottili dello sfruttamento delle vulnerabilità SSRF, come sequenze di richieste insolite, modelli temporali anomali o connessioni a endpoint interni non osservati in precedenza. L'aumento del 452% degli attacchi SSRF ha reso impossibile l'analisi manuale su larga scala, favorendo l'adozione di sistemi di rilevamento automatizzati.

Le architetture zero-trust forniscono difese strutturali contro gli attacchi SSRF eliminando la fiducia implicita tra i servizi. Ogni richiesta richiede autenticazione e autorizzazione, indipendentemente dall'origine della rete. La microsegmentazione garantisce che anche gli attacchi SSRF riusciti abbiano un raggio d'azione limitato. Le implementazioni di service mesh come Istio o Consul applicano questi principi a livello di rete, rendendo immediatamente visibili e bloccando automaticamente le connessioni non autorizzate.

Le tendenze future indicano una prevenzione proattiva dell'SSRF attraverso framework sicuri per impostazione predefinita e pratiche di infrastruttura come codice. Cloud stanno introducendo nuove protezioni per i servizi di metadati, tra cui l'autenticazione obbligatoria e i controlli a livello di rete. I framework applicativi includono sempre più spesso protezioni SSRF integrate, rendendo la gestione sicura degli URL l'impostazione predefinita piuttosto che un ulteriore livello di sicurezza.

Come Vectra AI il rilevamento SSRF

Vectra AI il rilevamento SSRF attraverso la lente di Attack Signal Intelligence™, concentrandosi sugli indicatori comportamentali piuttosto che sulla corrispondenza delle firme. Vectra AI mette in correlazione i modelli di traffico di rete, i log cloud e i comportamenti delle applicazioni per identificare in tempo reale lo sfruttamento di SSRF. Comprendendo i normali modelli di comunicazione tra i servizi, la piattaforma è in grado di rilevare connessioni anomale avviate dal server indicative di attacchi SSRF, anche quando gli aggressori utilizzano sofisticate tecniche di evasione. Questo approccio comportamentale si rivela particolarmente efficace contro le vulnerabilità zero-day per le quali non esistono firme tradizionali.

Conclusione

Il drammatico aumento del 452% degli attacchi SSRF tra il 2023 e il 2024 segna una svolta nel panorama delle minacce, guidata dall'automazione basata sull'intelligenza artificiale e da sofisticati attori malintenzionati come Cl0p che espandono le loro tattiche oltre la tradizionale distribuzione di ransomware. Mentre le organizzazioni si affrettano a rispettare la scadenza del 27 ottobre 2025 fissata dalla CISA per l'applicazione delle patch a Oracle EBS, la lezione più ampia è chiara: l'SSRF si è evoluto da una vulnerabilità oscura a una minaccia critica che richiede attenzione immediata e strategie difensive complete.

La convergenza tra cloud , le architetture basate su microservizi e lo sviluppo basato su API ha creato un ambiente in cui le vulnerabilità SSRF possono fornire percorsi diretti per compromettere completamente l'infrastruttura. I servizi Cloud , progettati per garantire praticità e funzionalità, sono diventati obiettivi di alto valore che gli aggressori sfruttano attraverso tecniche sempre più sofisticate. Gli incidenti che hanno coinvolto Oracle EBS, Azure OpenAI e numerose altre piattaforme dimostrano che nessuna organizzazione è immune dai rischi SSRF.

In futuro, i team di sicurezza dovranno adottare un approccio multilivello che combini controlli preventivi, capacità di rilevamento e prontezza nella risposta agli incidenti. L'adozione di IMDSv2, l'implementazione di architetture zero-trust e l'utilizzo di strumenti di analisi comportamentale rappresentano investimenti necessari nella difesa SSRF. Poiché l'intelligenza artificiale continua ad abbassare la barriera allo sfruttamento SSRF, i difensori devono a loro volta adottare tecnologie avanzate per mantenere la parità di sicurezza.

Per le organizzazioni che desiderano rafforzare le proprie difese SSRF, il percorso da seguire richiede sia azioni tattiche immediate che cambiamenti strategici a lungo termine. Correggete le vulnerabilità critiche, implementate la segmentazione della rete, adottate controlli di sicurezza cloud e assicuratevi che le vostre operazioni di sicurezza siano in grado di rilevare e rispondere agli attacchi SSRF. La domanda non è se la vostra organizzazione dovrà affrontare tentativi di SSRF, ma se sarete preparati quando arriveranno.

Nozioni fondamentali relative alla sicurezza informatica

Domande frequenti

Cosa rende SSRF diverso dalle altre vulnerabilità web?

SSRF sfrutta in modo unico il rapporto di fiducia tra server e risorse interne, trasformando le funzionalità legittime del server in un vettore di attacco. A differenza cross-site scripting XSS) o dell'SQL injection che prendono di mira direttamente la logica dell'applicazione, SSRF manipola i server trasformandoli in complici inconsapevoli negli attacchi contro l'infrastruttura interna. La potenza della vulnerabilità risiede nell'aggiramento della segmentazione della rete e delle regole del firewall che bloccherebbero gli attacchi esterni diretti. L'SSRF può accedere a servizi cloud , API interne e sistemi di backend invisibili e inaccessibili da Internet. Questa natura lato server significa che le protezioni lato client, come le politiche di sicurezza dei contenuti o il sandboxing del browser, non forniscono alcuna difesa. La superficie di attacco si estende oltre l'applicazione vulnerabile per comprendere l'intera rete interna e cloud accessibile dal server compromesso.

È possibile prevenire completamente gli attacchi SSRF?

La prevenzione completa dell'SSRF rimane difficile a causa della legittima necessità di recuperare gli URL lato server nelle applicazioni moderne. Tuttavia, l'implementazione di strategie di difesa approfondite può ridurre il rischio a livelli accettabili. Le organizzazioni dovrebbero combinare più controlli, tra cui una rigorosa convalida degli input con l'inserimento di URL nell'elenco delle autorizzazioni, la segmentazione della rete per limitare l'accesso interno, protezioni dei servizi di metadati come IMDSv2 e il monitoraggio comportamentale per il rilevamento delle anomalie. L'obiettivo non è la perfezione, ma piuttosto rendere lo sfruttamento dell'SSRF così difficile e rilevabile che gli aggressori si spostino su obiettivi più facili. Valutazioni regolari della sicurezza, scansioni automatizzate delle vulnerabilità ed esercitazioni del red team aiutano a identificare le lacune nelle difese SSRF. Le organizzazioni devono inoltre mantenere capacità di risposta agli incidenti per rilevare e correggere rapidamente i tentativi di SSRF che aggirano i controlli preventivi.

Perché cloud sono particolarmente vulnerabili all'SSRF?

Cloud sono esposti a rischi SSRF elevati a causa della loro dipendenza fondamentale dai servizi di metadati per la configurazione delle istanze e la gestione delle credenziali. Questi servizi, accessibili a indirizzi prevedibili come 169.254.169.254, forniscono credenziali IAM, chiavi API e dati di configurazione che consentono il funzionamento cloud . Un attacco SSRF riuscito può recuperare queste credenziali, garantendo agli aggressori gli stessi permessi dell'istanza compromessa. La natura dinamica cloud fa sì che i controlli di rete tradizionali si rivelino spesso inadeguati. L'autoscalabilità, la containerizzazione e le architetture serverless creano risorse effimere con contesti di rete variabili. Le applicazioni Cloud utilizzano ampiamente API e microservizi, aumentando il numero di componenti che potrebbero contenere vulnerabilità SSRF. Il modello di responsabilità condivisa crea inoltre confusione su chi debba implementare le protezioni SSRF, portando a lacune nella copertura di sicurezza.

In che modo le organizzazioni possono rilevare lo sfruttamento attivo dell'SSRF?

Il rilevamento dello sfruttamento attivo di SSRF richiede un monitoraggio completo su più fonti di dati. L'analisi del traffico di rete dovrebbe segnalare connessioni in uscita insolite dai server delle applicazioni, in particolare verso intervalli IP interni, endpoint cloud o porte non comuni. I log delle applicazioni potrebbero mostrare parametri URL contenenti indirizzi IP codificati, riferimenti localhost o URL di servizi di metadati. I log Cloud rivelano chiamate API insolite, utilizzo di credenziali da fonti inaspettate o modelli di accesso al servizio metadati. I team di sicurezza dovrebbero implementare regole di rilevamento per le query DNS ai domini interni dai server delle applicazioni, i cambiamenti improvvisi nel comportamento della rete dei server e le risposte contenenti modelli di credenziali o dati di servizi interni. La correlazione tra questi indicatori spesso rivela catene di attacchi SSRF che i singoli segnali potrebbero non rilevare. I sistemi di rilevamento automatizzati che utilizzano l'apprendimento automatico possono identificare modelli sottili che gli analisti umani potrebbero trascurare.

Quali misure immediate dovrebbero essere adottate dopo aver scoperto l'SSRF?

Una volta individuate le vulnerabilità SSRF o lo sfruttamento attivo, le organizzazioni devono agire rapidamente per contenere i potenziali danni. Innanzitutto, implementare controlli di rete di emergenza per bloccare l'accesso dell'applicazione vulnerabile alle risorse interne e ai servizi di metadati. Ruotare immediatamente tutte le credenziali potenzialmente accessibili tramite la vulnerabilità SSRF, comprese le credenziali cloud , le chiavi API e i token degli account di servizio. Esaminare i log di accesso per identificare a quali risorse interne l'autore dell'attacco potrebbe aver avuto accesso e cercare indicatori di movimento laterale o esfiltrazione di dati. Distribuire patch virtuali tramite regole WAF mentre si sviluppano correzioni permanenti. Condurre analisi forensi per comprendere la portata completa della compromissione, poiché SSRF spesso funge da accesso iniziale per attacchi più ampi. Informare le parti interessate, inclusi i team di sicurezza, i responsabili della conformità e i clienti potenzialmente interessati, se si è verificata un'esposizione dei dati.

In che modo gli attacchi SSRF aggirano la convalida degli URL?

Gli aggressori utilizzano numerose tecniche per aggirare i controlli di convalida degli URL. La codifica degli URL nasconde le destinazioni dannose — %31%32%37%2e%30%2e%30%2e%31 decodifica in 127.0.0.1 ma potrebbe superare i filtri che controllano localhost. Rappresentazioni IP alternative come decimali (2130706433 per 127.0.0.1) o esadecimali (0x7f000001) possono eludere il pattern matching. Gli attacchi di rebinding DNS utilizzano domini che inizialmente risolvono in IP legittimi, ma che successivamente cambiano in indirizzi interni. Gli attacchi differenziali del parser sfruttano le incongruenze tra i contesti di convalida ed esecuzione. http://expected.com@evil.com potrebbe convalidare il primo dominio ma connettersi al secondo. La confusione di protocollo utilizzando schemi meno conosciuti come gopher:// o dict:// può aggirare i filtri solo HTTP. Gli aggressori possono anche concatenare più vulnerabilità, utilizzando SSRF per raggiungere servizi interni con vulnerabilità aggiuntive. Queste tecniche di elusione evidenziano perché l'allowlisting rimane superiore al blacklisting per la convalida degli URL.

Qual è il ruolo dell'SSRF negli attacchi ransomware?

SSRF è emerso come un vettore di accesso iniziale critico per le operazioni ransomware, come dimostrato dallo sfruttamento di Cl0p di Oracle EBS CVE-2025-61882. I gruppi ransomware utilizzano SSRF per rubare cloud , consentendo loro di accedere ed esfiltrare dati sensibili prima di distribuire payload di crittografia. La vulnerabilità fornisce capacità di ricognizione furtive, consentendo agli aggressori di mappare le reti interne e identificare obiettivi di alto valore senza attivare le tradizionali difese perimetrali. L'accesso SSRF ai servizi cloud può concedere autorizzazioni per eliminare backup, modificare configurazioni di sicurezza o disabilitare la registrazione, azioni che massimizzano la pressione del riscatto. Il passaggio dall'accesso iniziale tradizionale phishing allo sfruttamento SSRF rappresenta un'evoluzione tattica tra gli operatori di ransomware. Questa tendenza minaccia in particolare le organizzazioni con applicazioni esposte a Internet, poiché le vulnerabilità SSRF possono essere identificate e sfruttate attraverso la scansione automatizzata.

L'SSRF porta allo sfruttamento cloud ?

Sì. L'SSRF è uno dei metodi più comuni utilizzati dagli hacker per accedere ai servizi cloud . Quando un server vulnerabile può essere costretto a effettuare richieste interne, gli hacker possono recuperare credenziali, token e dati di configurazione da endpoint di metadati che non sono direttamente accessibili da Internet. Ciò consente all'SSRF di passare da una vulnerabilità web alla compromissione completa cloud .

Perché SSRF è più pericoloso rispetto ad altre vulnerabilità web?

SSRF è particolarmente pericoloso perché abusa dell'identità di un server affidabile piuttosto che dell'interazione dell'utente. A differenza delle vulnerabilità che espongono una singola applicazione, SSRF consente agli aggressori di accedere alle reti interne, ai piani cloud e ai servizi di metadati. Ciò rende SSRF una vulnerabilità gateway che spesso consente l'escalation dei privilegi, il movimento laterale e la distribuzione di ransomware.

L'SSRF è tipicamente una tecnica di accesso iniziale o post-compromissione?

L'SSRF è spesso utilizzato come tecnica di accesso iniziale che consente una compromissione più profonda. Gli aggressori sfruttano l'SSRF per raccogliere informazioni interne, rubare cloud e mappare i servizi interni. Una volta stabilito l'accesso, l'SSRF è spesso associato a movimenti laterali, abuso di credenziali o distribuzione di ransomware.