Threat Hunting: l'approccio proattivo alla sicurezza che blocca gli attacchi prima che causino danni

Approfondimenti chiave

- Gli aggressori moderni fanno ampio ricorso alle tecniche "living off the land", rendendo essenziale la ricerca delle minacce basata sul comportamento (SANS 2025)

- La violazione media rimane inosservata per 181 giorni, aumentando il tempo di permanenza dell'autore dell'attacco e l'impatto (IBM 2025)

- Una ricerca efficace delle minacce convalida l'ambito e l'intento utilizzando i metadati conservati anziché avvisi isolati.

- La ricerca delle minacce moderna è continua, non episodica, e riflette il modo in cui gli attacchi si evolvono gradualmente nel tempo.

La ricerca delle minacce è cambiata insieme agli aggressori. Gli avversari moderni non si affidano più a malware rumorosi malware exploit a punto singolo. Si muovono silenziosamente attraverso reti, cloud , applicazioni SaaS e sistemi di identità, spesso confondendosi con le normali attività. Questo cambiamento ha spinto la ricerca delle minacce oltre le operazioni manuali e ricche di query verso flussi di lavoro basati su segnali comportamentali, visibilità cross-domain e convalida rapida.

I team di sicurezza devono affrontare una realtà preoccupante. Secondo il rapporto IBM 2025 Cost of a Data Breach Report, un attacco informatico medio rimane inosservato per 181 giorni. Durante questo periodo, gli aggressori si muovono lateralmente, accedono a dati sensibili e stabiliscono una persistenza che diventa più difficile da rimuovere quanto più a lungo rimane inosservata. Gli strumenti di sicurezza tradizionali continuano a rilevare le minacce note, ma gli autori più sofisticati progettano deliberatamente attacchi in grado di eludere il rilevamento automatico. Per colmare questa lacuna è necessario un approccio proattivo, in cui i difensori cercano attivamente il comportamento degli aggressori invece di aspettare gli avvisi.

In questo contesto, la ricerca delle minacce è importante perché offre ai team di sicurezza un metodo ripetibile per comprendere le attività sospette nel loro contesto. Hunters determinare dove ha avuto inizio un attacco, identificare il paziente zero e confermare se il comportamento è isolato o fa parte di una campagna più ampia. Anziché reagire ai singoli avvisi, i team acquisiscono la sicurezza necessaria per valutare accuratamente gli incidenti e rispondere prima che gli aggressori raggiungano i loro obiettivi.

La ricerca delle minacce trasforma questo modello di sicurezza reattivo in una disciplina proattiva. Anziché affidarsi esclusivamente a sistemi automatizzati di rilevamento delle minacce, analisti esperti ricercano attivamente gli avversari nascosti utilizzando indagini basate su ipotesi e analisi comportamentali. I risultati parlano da soli: le organizzazioni con programmi di threat hunting maturi riducono il tempo medio di rilevamento da mesi a ore, prevenendo violazioni catastrofiche prima che si verifichino danni significativi. Con il 51% delle organizzazioni che ora mantiene programmi di hunting attivi secondo la ricerca SANS 2024, questo approccio proattivo si è evoluto da una capacità avanzata a una funzione di sicurezza essenziale.

Che cos'è la ricerca delle minacce?

Il threat hunting è la pratica proattiva di ricerca attraverso reti, endpoint e set di dati per rilevare e isolare minacce avanzate che eludono le soluzioni di sicurezza esistenti. A differenza degli strumenti di sicurezza automatizzati che si basano su firme note e regole predefinite, il threat hunting presuppone che gli avversari siano già presenti nell'ambiente e cerca attivamente prove delle loro attività. Questo processo guidato dall'uomo combina competenze tecniche, intelligence sulle minacce e analisi comportamentale per scoprire attacchi sofisticati che i controlli di sicurezza tradizionali non riescono a individuare. Il threat hunting moderno è sempre più basato sui metadati. Gli analisti si affidano ai cloud conservati nella rete e cloud per convalidare rapidamente i comportamenti sospetti, individuare i sistemi che hanno comunicato con un dominio e confermare se l'attività indica un comando e controllo, un movimento laterale o uno staging dei dati. Questo approccio riduce la dipendenza dalle query manuali e accorcia i tempi di conferma.

L'ascesa della caccia alle minacce riflette un cambiamento fondamentale nella filosofia della sicurezza. Anziché costruire muri più alti e sperare che gli aggressori restino fuori, le organizzazioni ora operano con una mentalità improntata al "presupposto della violazione". Questo approccio riconosce che avversari determinati, in particolare le minacce persistenti avanzate, finiranno per penetrare le difese perimetrali. La questione non è se un attacco avrà successo, ma quanto velocemente i difensori saranno in grado di individuare ed eliminare le minacce che hanno già ottenuto l'accesso.

La terminologia critica definisce la disciplina. La ricerca basata su ipotesi parte da supposizioni fondate sui potenziali comportamenti degli aggressori, quindi analizza i dati per confermare o smentire tali teorie. La ricerca basata su TTP si concentra su tattiche, tecniche e procedure documentate in framework come MITRE ATT&CK. L'analisi comportamentale esamina modelli e anomalie che indicano attività dannose, anche in malware . Queste metodologie lavorano insieme per rivelare minacce che i sistemi automatizzati non riescono a individuare.

L'impatto della caccia proattiva è misurabile e significativo. Le organizzazioni con programmi maturi rilevano le violazioni in poche ore o giorni, anziché nei 181 giorni medi del settore. Questa drastica riduzione del tempo di permanenza limita l'esposizione dei dati, impedisce il movimento laterale e riduce al minimo i costi di ripristino. Con l'aumentare della sofisticazione degli attacchi e l'81% delle intrusioni che ora avviene senza malware, la capacità di cacciare sulla base dei comportamenti piuttosto che delle firme diventa essenziale per le moderne operazioni di sicurezza.

Ricerca delle minacce vs rilevamento delle minacce: differenze fondamentali

Sebbene sia la ricerca delle minacce che il rilevamento delle minacce abbiano lo scopo di identificare gli incidenti di sicurezza, essi operano attraverso meccanismi e filosofie fondamentalmente diversi. Il rilevamento delle minacce si basa su sistemi automatizzati, regole predefinite e indicatori di compromissione noti per generare avvisi quando attività sospette corrispondono a modelli prestabiliti. Questi sistemi reattivi eccellono nel rilevare minacce note, ma hanno difficoltà con attacchi innovativi, zero-day e tecniche living-off-the-land che si confondono con le normali operazioni.

La ricerca delle minacce, al contrario, è un'attività proattiva guidata dall'uomo che ricerca le minacce senza attendere gli avvisi. Hunters ipotesi sui potenziali comportamenti degli aggressori, quindi esaminano i dati per scoprire prove di compromissione. Questo approccio consente di individuare minacce sconosciute, identificare lacune nella copertura di rilevamento e rivelare modelli di attacco che i sistemi automatizzati non riescono a rilevare. Mentre il rilevamento chiede "è successo qualcosa di grave?", la ricerca chiede "cosa non sappiamo del nostro ambiente?".

La ricerca delle minacce può iniziare con o senza avvisi. I team possono iniziare con un segnale ad alta priorità che richiede una valutazione dell'ambito o eseguire ricerche proattive nei metadati per individuare modelli che non hanno ancora attivato il rilevamento. La differenza non sta nell'esistenza o meno di un avviso, ma nel fatto che il flusso di lavoro sia incentrato sulla conferma dell'ambito, dell'intento e dell'esposizione nell'ambiente.

Come funziona la ricerca delle minacce?

La ricerca delle minacce non è più incentrata sull'interrogazione manuale dei log grezzi. Oggi si concentra sulla convalida rapida e affidabile dei comportamenti sospetti utilizzando segnali comportamentali, metadati conservati e contesto cross-domain. Anziché partire da zero, gli analisti iniziano con attività che suggeriscono già un comportamento di attacco e lavorano per capire cosa è successo, quando è iniziato e quanto si è diffuso.

I moderni flussi di lavoro di ricerca sono progettati per ridurre gli attriti e accelerare il processo decisionale. Gli analisti passano dai lead prioritari a un contesto pronto per l'indagine, esaminando il comportamento in ambienti di rete, identità, cloud e SaaS senza dover passare da uno strumento all'altro. L'obiettivo non è quello di generare più avvisi, ma di rispondere con sicurezza a domande critiche relative a portata, progressione e rischio.

MITRE ATT&CK un ruolo fondamentale in questo processo fornendo un modello comportamentale condiviso per comprendere le tecniche utilizzate dagli aggressori. Hunters le tattiche e le tecniche ATT&CK per inquadrare le indagini, dedurre le intenzioni degli aggressori e collegare comportamenti che altrimenti potrebbero sembrare non correlati. Ciò sposta la caccia dalle firme alla comprensione di come gli attacchi si sviluppano nel tempo.

In che modo la ricerca delle minacce consente di scoprire comportamenti nascosti degli aggressori?

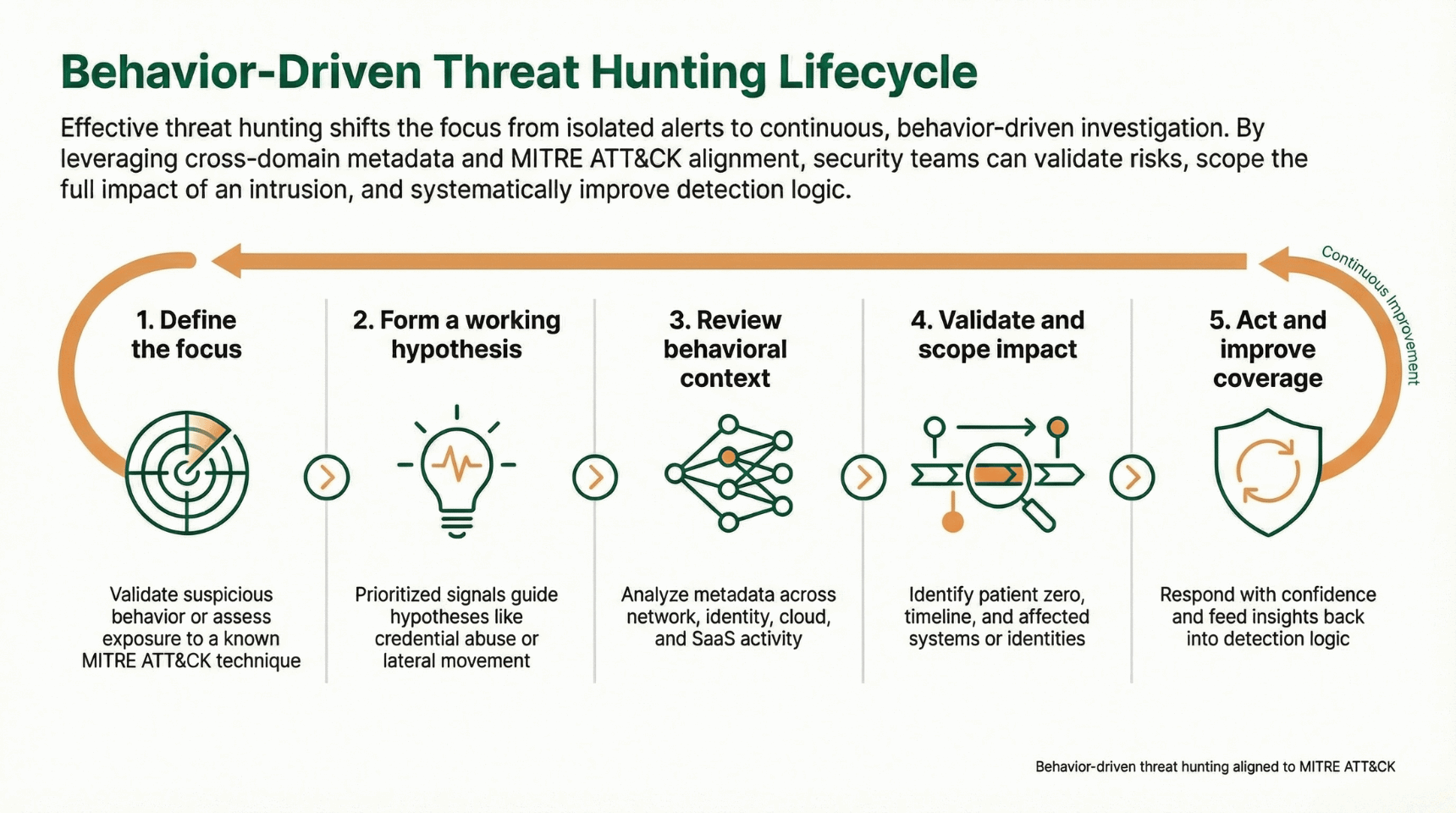

Una ricerca efficace delle minacce segue un processo ripetibile progettato per convalidare il rischio, valutare l'impatto e supportare decisioni di risposta sicure.

Ad alto livello, una ricerca efficace delle minacce segue un processo ripetibile:

Definire l'obiettivo

- Stabilisci un obiettivo chiaro, come la convalida di comportamenti sospetti, l'indagine su un segnale ad alto rischio o la valutazione dell'esposizione a una MITRE ATT&CK nota.

- Limita la ricerca per ambiente, identità, sistema o intervallo di tempo per garantire la precisione dell'analisi.

Formulare un'ipotesi di lavoro

- Creare un'ipotesi verificabile sul comportamento dell'autore dell'attacco, come l'uso improprio delle credenziali, il movimento laterale o l'esfiltrazione dei dati.

- Negli ambienti moderni, le ipotesi sono guidate da segnali prioritari, non da supposizioni manuali.

Rivedere il contesto comportamentale

- Esamina i metadati relativi al traffico di rete, alle attività di identità, cloud e all'utilizzo di SaaS.

- Cerca modelli che abbracciano le tattiche ATT&CK piuttosto che trattare gli eventi in modo isolato.

Convalidare e valutare l'impatto

- Utilizza i dati storici per identificare il paziente zero, determinare quando è iniziata l'attività e confermare se altri sistemi o identità sono stati colpiti.

- Questo passaggio distingue le anomalie innocue dalle attività di attacco coordinato.

Agire e migliorare la copertura

- Utilizza i risultati confermati per guidare con sicurezza le azioni di risposta.

- Reimmetti le informazioni acquisite nella logica di rilevamento per migliorare la visibilità futura e ridurre i tempi di indagine.

Ogni ricerca rafforza la comprensione dell'organizzazione riguardo al comportamento normale, alle tecniche degli aggressori e alle lacune di rilevamento. Nel tempo, ciò consente indagini più rapide, decisioni più sicure e una posizione di sicurezza più resiliente basata sul comportamento reale degli aggressori piuttosto che su ipotesi statiche.

Il processo di ricerca delle minacce passo dopo passo

Oggi la ricerca delle minacce non consiste tanto nel formulare query perfette, quanto piuttosto nell'acquisire rapidamente fiducia in ciò che sta accadendo nell'ambiente. Un processo strutturato aiuta gli analisti a passare dal sospetto alla conferma senza perdere tempo o contesto, pur rimanendo ripetibile tra i team.

Inizia con un lead prioritario

- Inizia con attività che già segnalano un rischio, come comportamenti segnalati dall'intelligenza artificiale, host ad alto rischio, movimenti di dati insoliti o domini esterni sospetti.

- Ciò consente di concentrare la ricerca sui probabili movimenti dell'aggressore anziché su un'ampia ricerca manuale.

Rivedi immediatamente i metadati

- Passa direttamente ai metadati DNS, SMB, SSL/TLS e di protocollo collegati all'attività.

- Ciò consente di ottenere rapidamente visibilità su ciò che è accaduto senza query complesse o attese per nuovi rilevamenti.

Esaminare l'ambiente

- Verificare se il comportamento è isolato o si manifesta anche in altre parti dell'ambiente.

- Identificare tutti i sistemi interessati aiuta a determinare la diffusione e individuare il probabile paziente zero.

Convalida con un filtro più approfondito

- Applicare filtri più approfonditi su rete, identità e cloud per confermare l'intenzione.

- Questo passaggio separa le attività amministrative innocue dal comando e controllo, dal movimento laterale o dallo staging dei dati.

Conferma la cronologia con la cronologia conservata

- Guarda indietro di 30 giorni o più utilizzando i metadati conservati per vedere quando è iniziata l'attività e per quanto tempo è durata.

- Il contesto storico conferma la reale portata dell'evento e rivela se sono stati coinvolti ulteriori beni.

Agisci con sicurezza

- Rispondere una volta che il comportamento e l'ambito sono stati completamente convalidati.

- Il contenimento e la riparazione si basano su attività confermate dell'autore dell'attacco, non su supposizioni o avvisi parziali.

Questo approccio trasforma la ricerca delle minacce in un flusso di lavoro continuo e basato sull'affidabilità. Ogni indagine migliora la comprensione dell'ambiente, affina la copertura di rilevamento e riduce il tempo a disposizione degli aggressori per operare senza essere individuati.

Scopri come funziona nella pratica la ricerca delle minacce moderne

Scopri come i team di sicurezza utilizzano metadati basati sull'intelligenza artificiale, cronologie conservate e visibilità cross-domain per passare dal sospetto alla conferma, senza ricorrere a query manuali o strumenti isolati.

Tecniche essenziali per la ricerca delle minacce

La moderna ricerca delle minacce impiega diverse tecniche per scoprire minacce nascoste in ambienti IT complessi. Queste metodologie si adattano a diversi tipi di dati, modelli di attacco e contesti organizzativi, mantenendo l'attenzione sui comportamenti degli avversari piuttosto che su indicatori statici.

L'analisi di base stabilisce modelli di comportamento normali per utenti, sistemi e applicazioni, quindi identifica le deviazioni che suggeriscono una compromissione. Hunters i tempi di accesso tipici, i volumi di trasferimento dati e le esecuzioni dei processi per individuare anomalie come accessi fuori orario o movimenti di dati insoliti. Questa tecnica eccelle nel rilevare minacce interne e credenziali compromesse in cui gli aggressori tentano di mimetizzarsi con attività legittime.

L'analisi della frequenza esamina i tassi di occorrenza di eventi specifici per identificare valori anomali e comportamenti rari spesso associati agli attacchi. Analizzando le frequenze di creazione dei processi, i modelli di connessione di rete o i tentativi di autenticazione, i cacciatori individuano attività dannose che si verificano troppo frequentemente (attacchi automatizzati) o troppo raramente (meccanismi di persistenza furtivi) rispetto alle operazioni normali.

Il conteggio degli stack comporta l'analisi delle relazioni tra i processi e delle catene di esecuzione per identificare relazioni padre-figlio sospette. I programmi legittimi seguono modelli di esecuzione prevedibili, mentre gli aggressori utilizzano spesso alberi di processi insoliti per eludere le difese. Hunters la genealogia dei processi per individuare anomalie come Microsoft Word che genera PowerShell o processi di sistema con genitori inaspettati.

Le tecniche di clustering e machine learning raggruppano comportamenti simili e identificano i valori anomali che rappresentano potenziali minacce. Gli algoritmi di apprendimento non supervisionato rilevano modelli di attacco precedentemente sconosciuti identificando attività che non corrispondono ai cluster stabiliti. Queste tecniche avanzate sono scalabili su set di dati di grandi dimensioni e individuano indicatori di attacco sottili che potrebbero sfuggire agli analisti umani.

L'analisi della cronologia ricostruisce le sequenze degli eventi per comprendere la progressione e la portata dell'attacco. Correlando le attività su più sistemi e fonti di dati, gli hunter ricostruiscono la narrazione completa dell'attacco, dalla compromissione iniziale fino all'esfiltrazione dei dati. Questa tecnica rivela i modelli di movimento laterale e aiuta a determinare l'impatto e l'attribuzione dell'attacco.

Il framework PEAK (Prepare, Execute, Act, Knowledge) fornisce un'ulteriore struttura per le operazioni di ricerca. Questa metodologia pone l'accento sulla preparazione attraverso la modellizzazione delle minacce, l'esecuzione sistematica utilizzando procedure definite, l'azione immediata sui risultati e la gestione delle conoscenze per migliorare le ricerche future. Le organizzazioni che implementano PEAK segnalano una scoperta delle minacce più rapida del 45% e una qualità di ricerca più uniforme tra i membri del team.

Tipi di minacce ricercate

Il panorama delle minacce moderne richiede la ricerca in diverse categorie di attacchi, ciascuna delle quali richiede tecniche specializzate e aree di interesse specifiche. Il drastico passaggio agli attacchi "living-off-the-land" cambia radicalmente le priorità della ricerca: secondo CrowdStrike, l'81% delle intrusioni è ora malware. Questa evoluzione costringe i ricercatori a concentrarsi sui modelli comportamentali piuttosto che sui tradizionali indicatori basati sui file.

Cloud presentano sfide di ricerca uniche, con un aumento del 136% cloud nel corso del 2025. Gli aggressori sfruttano bucket di archiviazione configurati in modo errato, abusano cloud legittimi per il comando e il controllo e utilizzano chiavi API per garantire la persistenza. Hunters comprendere le tecniche di attacco cloud, come il dirottamento delle risorse, l'abuso delle funzioni serverless e le fughe dai container. La natura effimera delle cloud richiede un monitoraggio continuo e tecniche specializzate adattate all'infrastruttura con scalabilità automatica.

Le minacce interne e l'uso improprio delle credenziali rappresentano rischi persistenti che richiedono approcci di ricerca comportamentale. Le minacce interne dannose sfruttano l'accesso legittimo, rendendo quasi impossibile il rilevamento con mezzi tradizionali. Hunters i modelli di comportamento degli utenti, le anomalie nell'accesso ai dati e i tentativi di escalation dei privilegi per identificare potenziali attività interne. Le credenziali compromesse consentono agli aggressori esterni di mascherarsi da utenti legittimi, richiedendo la correlazione di modelli di autenticazione, scenari di viaggio impossibili e modelli di accesso insoliti ai sistemi esposti.

Le violazioni della catena di approvvigionamento sono diventate un obiettivo critico della caccia al malware dopo una serie di attacchi di alto profilo che hanno colpito migliaia di organizzazioni. Gli aggressori prendono di mira fornitori di software, fornitori di servizi gestiti e fornitori di tecnologia per ottenere l'accesso a più vittime contemporaneamente. Hunters esaminare le connessioni di terze parti, convalidare l'integrità del software e monitorare gli indicatori di compromissione a monte. Il Trellix Intelligence Report ha documentato 540.974 rilevamenti APT tra aprile e settembre 2025, con una percentuale crescente di attacchi alla catena di approvvigionamento.

Le minacce generate dall'intelligenza artificiale introducono nuove sfide nella caccia, poiché gli aggressori utilizzano l'apprendimento automatico per la ricognizione automatizzata, phishing personalizzato e malware adattivo. Esempi come XenWare dimostrano la capacità dell'intelligenza artificiale di generare codice polimorfico che elude il rilevamento delle firme. Hunters sviluppare nuove tecniche per identificare i contenuti generati dall'intelligenza artificiale, rilevare i modelli di attacco automatizzati e riconoscere i tentativi di ingegneria sociale generati dalle macchine. La rapida evoluzione delle capacità dell'intelligenza artificiale richiede un continuo adattamento delle metodologie di caccia.

Il settore delle telecomunicazioni è sottoposto a una pressione particolare, con il 73,4% delle organizzazioni che segnalano attacchi mirati nel 2025. Le organizzazioni sanitarie devono affrontare campagne di ransomware che sfruttano le vulnerabilità dei dispositivi medici e prendono di mira i dati dei pazienti. I servizi finanziari combattono sofisticati schemi di frode che utilizzano identità sintetiche e social engineering basato sull'intelligenza artificiale. Ogni settore verticale richiede approcci di ricerca personalizzati che affrontino le minacce specifiche del settore e i requisiti di conformità.

Tecniche Malware

Nonostante la prevalenza di attacchi malware, malware rimane fondamentale, poiché attori sofisticati utilizzano strumenti personalizzati per obiettivi specifici. malware moderna va oltre il rilevamento basato sulle firme, concentrandosi su indicatori comportamentali, modelli di rete e anomalie di sistema che rivelano il codice dannoso indipendentemente dalle tecniche di offuscamento.

malware senza file malware interamente nella memoria, senza lasciare tracce tradizionali rilevabili dai sistemi di rilevamento basati su firme. Hunters la memoria dei processi, le modifiche al registro e l'attività di Windows Management Instrumentation (WMI) per identificare queste minacce. La registrazione di PowerShell, il controllo della riga di comando e l'analisi dei blocchi di script rivelano gli script dannosi in esecuzione senza toccare il disco. L'analisi avanzata della memoria persistente rivela il codice iniettato, l'iniezione di DLL riflettente e le tecniche di svuotamento dei processi.

Il rilevamento dei ransomware richiede approcci di ricerca multilivello, dato l'impatto devastante degli attacchi riusciti. Hunters le attività precursori come la scansione della rete, l'enumerazione degli account e l'escalation dei privilegi che precedono gli eventi di crittografia. L'analisi del file system identifica le modifiche di massa dei file, i cambiamenti di entropia che indicano la crittografia e le cancellazioni delle copie shadow. L'analisi del traffico di rete rivela le comunicazioni di comando e controllo e lo staging dei dati. La famiglia di ransomware ALPHV/BlackCat dimostra un'evoluzione verso varianti mirate a Linux e cloud che richiedono una copertura di ricerca ampliata.

malware polimorfico e metamorfico malware i metodi di rilevamento tradizionali attraverso continue mutazioni. Hunters l'hashing fuzzy, il clustering comportamentale e l'analisi della somiglianza del codice per identificare le varianti. I modelli di machine learning addestrati sulle malware rilevano le nuove varianti sulla base dei modelli comportamentali piuttosto che delle firme statiche. Il sandboxing dei file sospetti e l'analisi delle tracce di esecuzione rivelano le reali funzionalità nascoste sotto gli strati di offuscamento.

malware basata sulla rete esamina i modelli di comunicazione alla ricerca di indicatori di comando e controllo. Segnali periodici, tunneling DNS e canali crittografati verso destinazioni sospette indicano potenziali infezioni. Hunters i dati di flusso di rete alla ricerca di trasferimenti di dati insoliti, esaminano le anomalie dei certificati e monitorano le infrastrutture dannose note. Il passaggio al traffico crittografato richiede funzionalità di ispezione SSL/TLS e analisi comportamentale dei flussi crittografati.

Strumenti e piattaforme per la ricerca delle minacce

La tecnologia di threat hunting ha subito un'evoluzione radicale per rispondere alla sofisticazione degli attacchi moderni e ai requisiti di scala. Le organizzazioni ora implementano piattaforme integrate che combinano funzionalità endpoint e risposta endpoint (EDR), rilevamento e risposta della rete e cloud per fornire una visibilità completa sugli ambienti ibridi. La scelta dello strumento giusto influisce in modo significativo sull'efficacia della ricerca: secondo una ricerca SANS 2024, il 47% delle organizzazioni prevede di implementare l'intelligenza artificiale e l'apprendimento automatico per affrontare la crescente complessità delle minacce.

Le piattaforme SIEM forniscono funzionalità fondamentali per la ricerca delle minacce attraverso l'aggregazione dei log, la correlazione e la funzionalità di ricerca. Le moderne soluzioni SIEM come Microsoft Sentinel incorporano l'apprendimento automatico per il rilevamento delle anomalie e la ricerca automatizzata delle minacce. Queste piattaforme eccellono nella visibilità cross-domain e nella reportistica di conformità, ma possono avere difficoltà con i volumi di dati e le analisi specializzate richieste per la ricerca avanzata. Le organizzazioni in genere integrano il SIEM con strumenti di ricerca specializzati per capacità di indagine più approfondite, spesso implementando strategie di ottimizzazione del SIEM per migliorare l'accuratezza del rilevamento.

Le piattaforme EDR hanno rivoluzionato la ricerca endpoint fornendo una visibilità approfondita sull'esecuzione dei processi, sulle modifiche al file system e sulle connessioni di rete a livello di host. Soluzioni come CrowdStrike Falcon e Microsoft Defender for Endpoint agli hunter di interrogare endpoint storici endpoint , indagare sui comportamenti sospetti e rispondere alle minacce da remoto. La ricerca delle minacce EDR sfrutta la telemetria dettagliata per scoprire le tecniche degli aggressori, come l'iniezione di processi, il movimento laterale e i meccanismi di persistenza. I dati granulari forniti da queste piattaforme consentono una ricostruzione precisa delle tempistiche degli attacchi.

Le piattaforme Extended Detection and Response (XDR) unificano la telemetria di sicurezza su endpoint, reti, cloud e sistemi di posta elettronica. Questo approccio olistico consente agli hunter di correlare le attività su più domini senza dover passare da uno strumento all'altro. Le soluzioni XDR automatizzano le fasi iniziali dell'indagine, individuano le attività di ricerca ad alta priorità attraverso analisi basate sull'intelligenza artificiale e forniscono capacità di risposta unificate. L'integrazione riduce la proliferazione degli strumenti e accelera le operazioni di ricerca attraverso flussi di lavoro centralizzati.

Le piattaforme di rilevamento e risposta di rete analizzano il traffico di rete per identificare le minacce che endpoint non riescono a rilevare. Esaminando il traffico est-ovest, le comunicazioni crittografate e le anomalie dei protocolli, le soluzioni NDR rilevano i movimenti laterali, l'esfiltrazione dei dati e le attività di comando e controllo. Le piattaforme NDR avanzate utilizzano l'apprendimento automatico per stabilire linee di base comportamentali e identificare le deviazioni che indicano una compromissione. La capacità di analizzare i metadati di rete su larga scala consente la ricerca in grandi aziende senza alcun impatto sulle prestazioni.

La caccia Cloud richiede strumenti specializzati adatti alle infrastrutture effimere e agli ambienti basati su API. Gli strumenti di gestione Cloud (CSPM) identificano le configurazioni errate e le violazioni della conformità che gli aggressori sfruttano. Le piattaforme di protezione Cloud (CWPP) forniscono sicurezza runtime e monitoraggio comportamentale per container e funzioni serverless. Gli strumenti nativi cloud come AWS GuardDuty e Azure Sentinel offrono un rilevamento integrato delle minacce sfruttando la telemetria cloud. La natura distribuita cloud richiede strumenti che si adattino in modo elastico e forniscano una visibilità unificata su più cloud .

Confronto tra soluzioni di threat hunting

La scelta delle soluzioni adeguate per la ricerca delle minacce richiede una valutazione delle capacità rispetto alle esigenze dell'organizzazione, al panorama delle minacce e alla maturità operativa. Il seguente quadro di riferimento aiuta le organizzazioni a valutare e confrontare le piattaforme di ricerca in base a dimensioni critiche.

I criteri di valutazione della piattaforma dovrebbero dare priorità alla copertura dei dati, alle capacità di query e alle opzioni di integrazione. Le soluzioni efficaci forniscono una raccolta telemetrica completa, linguaggi di query intuitivi per la verifica delle ipotesi e API robuste per l'automazione. La scalabilità diventa fondamentale con la crescita esponenziale dei volumi di dati. I benchmark delle prestazioni dovrebbero includere la velocità di query sui dati storici, le capacità di analisi in streaming in tempo reale e il supporto per utenti simultanei.

Le capacità di integrazione determinano l'efficacia della piattaforma all'interno delle architetture di sicurezza esistenti. Le integrazioni native con i feed di intelligence sulle minacce consentono una ricerca proattiva basata su indicatori emergenti. La connettività della piattaforma SOAR automatizza le azioni di risposta sulla base delle scoperte effettuate durante la ricerca. L'integrazione della gestione dei casi garantisce un passaggio di consegne fluido tra i ricercatori e i responsabili della risposta agli incidenti. La Vectra AI è un esempio di approccio integrato, che combina il rilevamento di rete, endpoint e identità con la prioritizzazione basata sull'intelligenza artificiale.

Le considerazioni relative ai costi vanno oltre le licenze e includono infrastrutture, formazione e spese generali operative. Le soluzioni open source come HELK forniscono piattaforme di ricerca efficaci, ma richiedono competenze e manutenzione significative. Le piattaforme commerciali offrono servizi gestiti e assistenza, ma a prezzi elevati. Le organizzazioni devono bilanciare le funzionalità con il costo totale di proprietà, tenendo conto sia delle esigenze immediate che dei requisiti di scalabilità a lungo termine.

Funzionalità di ricerca delle minacce EDR

Le piattaforme EDR sono diventate indispensabili per la ricerca delle minacce, fornendo una visibilità senza precedenti sulle endpoint che costituiscono la maggior parte delle superfici di attacco. Queste soluzioni acquisiscono dati telemetrici dettagliati su ogni esecuzione di processo, modifica di file, cambiamento del registro e connessione di rete, creando ricchi set di dati per le operazioni di ricerca. I dati granulari consentono ai ricercatori di rilevare tecniche sofisticate come l'iniezione di processi, l'escalation dei privilegi e gli attacchi living-off-the-land che gli antivirus tradizionali non riescono a individuare.

Le moderne funzionalità di ricerca EDR si basano su linguaggi di query flessibili che consentono indagini complesse sui dati storici. Hunters query per identificare modelli di attacco specifici, come script PowerShell che scaricano contenuti da fonti esterne o relazioni insolite tra processi padre-figlio che indicano uno sfruttamento. Le piattaforme avanzate supportano l'integrazione delle informazioni sulle minacce, ricercando automaticamente gli indicatori su tutti gli endpoint gestiti. L'analisi in streaming in tempo reale identifica i comportamenti sospetti non appena si verificano, consentendo un'indagine immediata prima che gli aggressori raggiungano i loro obiettivi.

I motori di analisi comportamentale all'interno delle piattaforme EDR stabiliscono delle linee guida per endpoint normale endpoint , quindi rilevano le deviazioni che suggeriscono una compromissione. I modelli di apprendimento automatico identificano malware sconosciuto malware alle caratteristiche di esecuzione piuttosto che alle firme. Queste funzionalità si rivelano essenziali dato che l'81% degli attacchi ora utilizza strumenti legittimi e tecniche malware. Le piattaforme EDR forniscono anche la visualizzazione della catena di attacco, mostrando la sequenza completa degli eventi dalla compromissione iniziale al movimento laterale e all'accesso ai dati.

Le capacità di risposta integrate con la ricerca EDR accelerano la mitigazione delle minacce. Una volta individuate le minacce, i ricercatori possono isolare immediatamente gli endpoint interessati, terminare i processi dannosi e rimuovere i meccanismi di persistenza. Le funzionalità di indagine remota consentono analisi forensi dettagliate senza accesso fisico agli endpoint. Alcune piattaforme offrono playbook di risposta automatizzati che eseguono azioni predefinite sulla base dei risultati della ricerca, riducendo il tempo medio di risposta da ore a minuti.

La protezione Cloud estende la ricerca EDR alle macchine virtuali, ai container e agli ambienti serverless. Queste varianti EDR specializzate affrontano cloud uniche come il drift dei container, l'autoscaling e l'infrastruttura effimera. L'integrazione con le API cloud consente la ricerca attraverso i piani cloud , identificando gli attacchi che sfruttano servizi e autorizzazioni cloud. Man mano che le organizzazioni adottano architetture ibride, la copertura EDR unificata tra cloud on-premise e cloud diventa essenziale per una ricerca completa delle minacce.

Rilevamento e prevenzione degli attacchi con la ricerca delle minacce

La ricerca proattiva delle minacce riduce drasticamente il ciclo di vita delle violazioni dall'attuale media di 241 giorni, secondo una ricerca IBM del 2025, a meno di 24 ore per le organizzazioni con programmi maturi. Questa accelerazione impedisce agli aggressori di raggiungere obiettivi quali l'esfiltrazione dei dati, l'implementazione di ransomware o la creazione di un accesso persistente. La chiave sta nel testare continuamente le ipotesi che presuppongono una compromissione, piuttosto che attendere indicatori evidenti.

La formulazione di ipotesi utilizzando le informazioni sulle minacce trasforma i dati astratti sulle minacce in missioni di ricerca attuabili. Hunters i profili degli autori delle minacce, gli indicatori delle campagne e le tecniche di attacco per sviluppare ipotesi specifiche sui potenziali compromessi. Ad esempio, le informazioni su un autore di minacce che prende di mira il settore delle telecomunicazioni utilizzando tecniche PowerShell specifiche guidano la ricerca di quei comportamenti specifici. Questo approccio basato sulle informazioni concentra gli sforzi di ricerca sulle minacce più probabili e di maggiore impatto che l'organizzazione deve affrontare.

L'analisi comportamentale rivoluziona il rilevamento delle minacce identificando le anomalie senza fare affidamento su firme note. Gli algoritmi di apprendimento automatico stabiliscono linee guida di riferimento per il comportamento degli utenti, le operazioni di sistema e i modelli di traffico di rete. Le deviazioni da queste linee guida, come tempi di accesso insoliti, modelli di accesso ai dati anomali o connessioni di rete atipiche, attivano un'indagine. Questo approccio rileva minacce interne, credenziali compromesse e zero-day che gli strumenti basati su firme non riescono a individuare. Le piattaforme avanzate mettono in correlazione i comportamenti su più domini per ridurre i falsi positivi e individuare le minacce ad alto livello di affidabilità.

Le funzionalità di risposta automatizzata e contenimento moltiplicano il valore delle scoperte ottenute grazie alla caccia alle minacce. Una volta confermate le minacce, i flussi di lavoro automatizzati isolano immediatamente i sistemi interessati, disabilitano gli account compromessi e bloccano le infrastrutture dannose. Questa risposta rapida impedisce il movimento laterale e limita l'impatto della violazione. L'integrazione tra piattaforme di caccia alle minacce e strumenti di orchestrazione della sicurezza consente scenari di risposta complessi come la raccolta automatizzata di prove, la notifica alle parti interessate e la verifica della correzione. Le organizzazioni segnalano una riduzione del 78% dei tempi di risposta agli incidenti grazie all'automazione attivata dalla caccia alle minacce.

I risultati della prevenzione ottenuti grazie alla caccia alle minacce vanno oltre la mitigazione immediata delle minacce. Ogni caccia migliora la sicurezza complessiva identificando le lacune nel rilevamento, convalidando i controlli di sicurezza e perfezionando le procedure di risposta. Le scoperte della caccia alimentano cicli di miglioramento continuo, con lezioni apprese che rafforzano le difese contro attacchi simili. Le organizzazioni con programmi di caccia maturi segnalano una riduzione del 60% delle violazioni riuscite e dell'85% dei costi delle violazioni rispetto agli approcci puramente reattivi.

Esempi reali dimostrano l'impatto della caccia. La violazione di Change Healthcare, che ha colpito milioni di pazienti, avrebbe potuto essere prevenuta attraverso una caccia proattiva agli indicatori iniziali di compromissione che sono rimasti inosservati per settimane. I fornitori di servizi di telecomunicazione che devono affrontare attacchi mirati da parte di attori statali utilizzano la caccia continua per identificare ed eliminare le minacce prima che le infrastrutture critiche vengano compromesse. Le istituzioni finanziarie impiegano operazioni di caccia 24 ore su 24, 7 giorni su 7, per individuare schemi fraudolenti e prevenire perdite multimilionarie.

Migliori pratiche proattive per la ricerca delle minacce

L'implementazione di una ricerca proattiva efficace richiede metodologie strutturate, personale qualificato e un continuo perfezionamento basato sui risultati. Queste best practice, derivanti da programmi di successo in diversi settori, massimizzano l'efficacia della ricerca mantenendo l'efficienza operativa.

- Stabilisci priorità di ricerca chiare in base al rischio. Concentra gli sforzi di ricerca sulle risorse più preziose, sui vettori di attacco ad alto rischio e sugli attori di minaccia rilevanti. Sviluppa un calendario di ricerca che bilancia le ricerche reattive in risposta a nuove informazioni con ricerche proattive che affrontano i rischi persistenti.

- Creare una visibilità completa prima di iniziare la ricerca. Garantire una registrazione adeguata e la raccolta di dati telemetrici su tutte le risorse critiche. Colmare le lacune di visibilità individuate durante le ricerche per migliorare le capacità di rilevamento future. Investire in una conservazione dei dati sufficiente per le indagini storiche.

- Sviluppare playbook di ricerca ripetibili. Documentare le metodologie di ricerca di successo sotto forma di playbook standardizzati che gli analisti junior possono eseguire. Includere modelli di ipotesi, fonti di dati richieste, query di esempio e procedure di indagine. Gli aggiornamenti regolari dei playbook incorporano nuove tecniche e informazioni sulle minacce.

- Integrare le informazioni sulle minacce durante tutto il ciclo di ricerca. Utilizzare più fonti di informazioni, tra cui feed commerciali, informazioni open source e gruppi di condivisione del settore. Tradurre le informazioni in ipotesi specifiche e verificabili. Condividere le scoperte della ricerca con la comunità di intelligence.

- Misurate e comunicate il valore della caccia. Monitorate metriche quali minacce individuate, tempo medio di rilevamento e tassi di falsi positivi. Calcolate la riduzione del rischio e il risparmio sui costi derivanti dalle violazioni prevenute. Una rendicontazione regolare alla dirigenza garantisce investimenti e supporto continui.

- Automatizza le attività di ricerca ripetitive. Converti la logica di ricerca convalidata in regole di rilevamento automatizzate. Utilizza l'automazione per la raccolta dei dati, la selezione iniziale e le attività di analisi di basso livello. Riserva le competenze umane alle indagini complesse e allo sviluppo di ipotesi.

- Collabora con i team di sicurezza. Integra la ricerca con la risposta agli incidenti, la gestione delle vulnerabilità e le operazioni di sicurezza. Condividi le scoperte che migliorano la sicurezza complessiva. Coordinati con i team IT per comprendere i cambiamenti ambientali che influenzano la ricerca.

- Formare e sviluppare continuamente i cacciatori. Investire nella formazione continua su nuove tecniche di attacco, metodologie di caccia e funzionalità delle piattaforme. Partecipare a competizioni di caccia e esercitazioni teoriche. Far ruotare i cacciatori in diverse aree di interesse per sviluppare competenze ad ampio raggio.

Queste pratiche creano programmi di ricerca sostenibili che offrono un valore costante. Le organizzazioni che implementano approcci strutturati segnalano tassi di rilevamento delle minacce tre volte superiori e indagini più rapide del 50% rispetto alle attività di ricerca ad hoc.

Quadri di attuazione e maturità

Per sviluppare capacità efficaci di threat hunting è necessario un percorso strutturato attraverso livelli di maturità definiti, ciascuno dei quali aggiunge sofisticazione e valore. Il Threat Hunting Maturity Model (HMM), originariamente sviluppato da Sqrrl e ora gestito dalla comunità, fornisce un quadro di riferimento per valutare le capacità attuali e pianificare i progressi. Le organizzazioni in genere progrediscono attraverso cinque livelli, da HMM0 (nessuna attività di threat hunting) a HMM4 (capacità all'avanguardia).

Il livello HMM 0 (iniziale) rappresenta le organizzazioni che si affidano interamente agli avvisi automatici senza effettuare ricerche proattive. I team di sicurezza rispondono agli incidenti dopo il rilevamento, ma non cercano attivamente le minacce nascoste. Questo approccio reattivo rende le organizzazioni vulnerabili ad attacchi sofisticati che eludono il rilevamento automatico. La maggior parte delle organizzazioni inizia da qui, con operazioni di sicurezza incentrate sulla classificazione degli avvisi e sulla risposta agli incidenti.

Il livello 1 (minimo) di HMM introduce la ricerca di base utilizzando indicatori di intelligence sulle minacce. Gli analisti cercano IOC specifici dai feed sulle minacce, ma non dispongono di una raccolta dati completa. Le ricerche rimangono in gran parte reattive, innescate da informazioni di intelligence esterne piuttosto che da ipotesi interne. Le organizzazioni a questo livello ottengono in genere un miglioramento del 20-30% nel rilevamento delle minacce attraverso ricerche mirate di IOC.

Il livello 2 (procedurale) di HMM stabilisce procedure di ricerca strutturate e una raccolta dati ampliata. I team seguono playbook documentati e sfruttano piattaforme SIEM o EDR per le indagini. Inizia lo sviluppo di ipotesi, anche se le ricerche si basano ancora in gran parte su modelli di attacco noti. Questo livello rappresenta la capacità minima di ricerca praticabile, con le organizzazioni che rilevano il 40-50% in più di minacce rispetto alla sola automazione.

Il livello 3 (innovativo) di HMM prevede che cacciatori esperti creino nuove tecniche di rilevamento e analisi personalizzate. I team sviluppano ipotesi in modo proattivo sulla base della comprensione dell'ambiente e dell'analisi del panorama delle minacce. Piattaforme avanzate consentono indagini complesse su diverse fonti di dati. Le organizzazioni ottengono un miglioramento del 60-70% nel tempo medio di rilevamento, individuando minacce sofisticate prima che causino danni significativi.

Il livello 4 (Leading) di HMM rappresenta programmi di hunting di livello mondiale con operazioni continue e automazione avanzata. L'apprendimento automatico potenzia le competenze umane, consentendo l'hunting su larga scala. I team contribuiscono alle comunità di intelligence sulle minacce e sviluppano metodologie di rilevamento innovative. Queste organizzazioni raggiungono un livello di rilevamento e prevenzione delle minacce quasi in tempo reale, fungendo da modelli per il settore.

La misurazione del ROI diventa fondamentale per giustificare gli investimenti nella caccia alle minacce e dimostrarne il valore. Gli indicatori chiave di prestazione includono le minacce scoperte per ogni caccia, la riduzione del tempo di permanenza e la prevenzione di potenziali violazioni. Le metriche finanziarie calcolano la riduzione dei costi derivante dalla prevenzione degli incidenti, dalla riduzione dei tempi di indagine e dal miglioramento della sicurezza. Secondo il sondaggio SANS 2024 Threat Hunting Survey, il 64% delle organizzazioni misura ora l'efficacia della caccia alle minacce, con programmi maturi che dimostrano un ROI di 10:1 attraverso la prevenzione delle violazioni e la riduzione dei costi degli incidenti.

Il framework PEAK integra i modelli di maturità fornendo indicazioni tattiche per l'implementazione. Le organizzazioni che adottano framework strutturati segnalano una progressione più rapida verso la maturità e risultati di ricerca più coerenti. La chiave per il progresso risiede nel miglioramento incrementale, nella creazione di capacità fondamentali prima di tentare tecniche avanzate. La maggior parte delle organizzazioni richiede 18-24 mesi per passare da HMM0 a HMM2, con un progresso continuo che dipende da investimenti sostenuti e dal supporto della leadership.

Ricerca moderna delle minacce per attacchi cloud, all'identità e alla rete

La moderna caccia alle minacce si è evoluta con la crescente distribuzione degli ambienti aziendali e la maggiore sofisticazione dei comportamenti degli aggressori. I team di sicurezza stanno abbandonando la caccia episodica e manuale a favore di approcci basati su visibilità continua, contesto comportamentale e convalida più rapida su reti, cloud, SaaS e sistemi di identità.

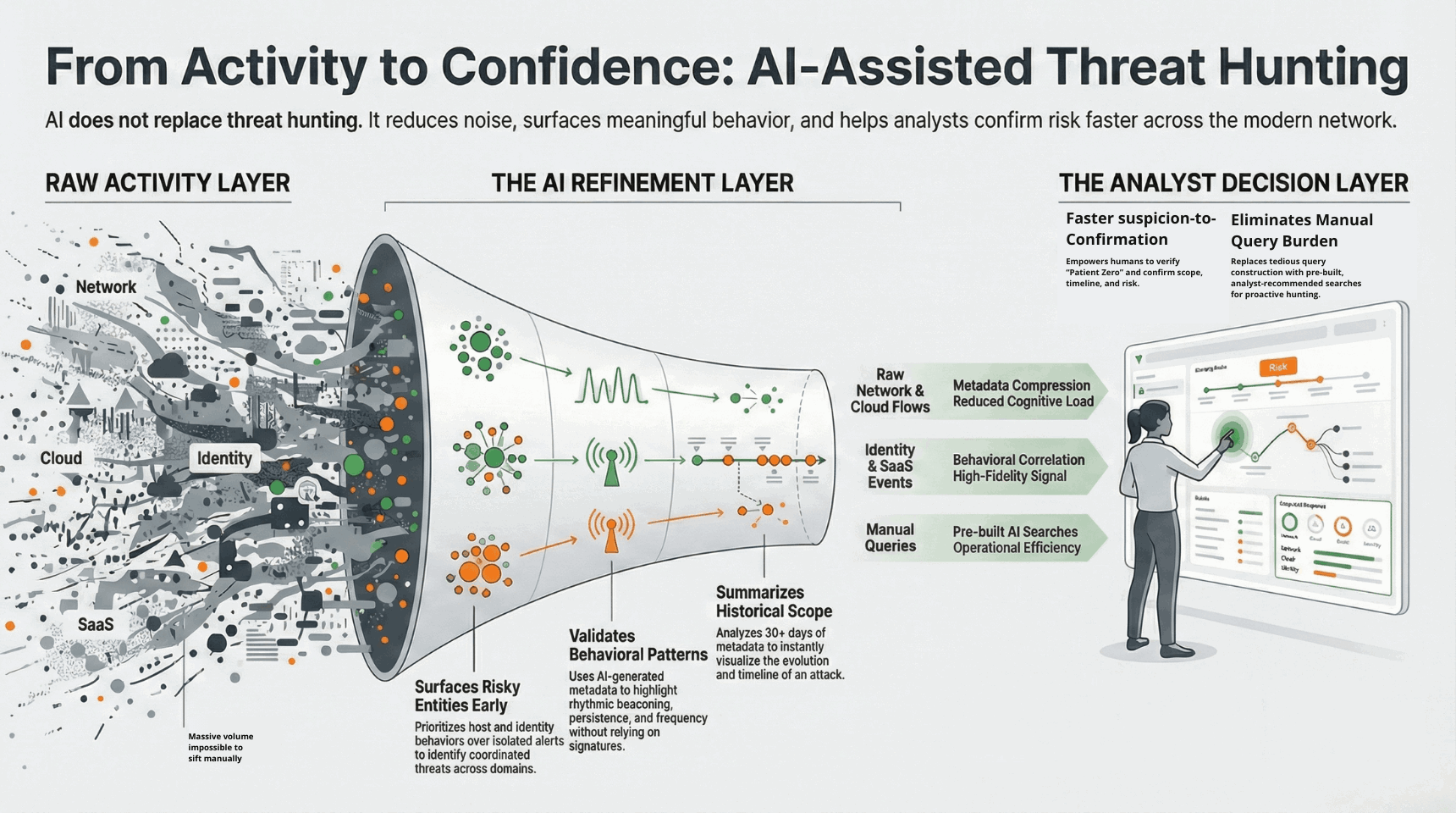

La ricerca delle minacce assistita dall'intelligenza artificiale contribuisce a ridurre gli attriti nelle indagini senza sostituire il giudizio umano. L'apprendimento automatico mette in evidenza gli indizi prioritari, evidenzia i modelli comportamentali anomali e conserva il contesto storico che è difficile analizzare manualmente su larga scala.

Questo cambiamento riflette il modo in cui operano oggi gli aggressori. I risultati chiave dello studio SANS 2025 mostrano che le tecniche "living off the land" (LOTL) rimangono prevalenti tra i gruppi di avversari, rafforzando la necessità di una ricerca delle minacce basata sul comportamento piuttosto che sul solo rilevamento basato sulle firme. Quando gli aggressori si affidano a strumenti e credenziali legittimi, i difensori devono comprendere come si svolge l'attività nel tempo, non solo se corrisponde agli indicatori noti.

Le discussioni tra i professionisti riflettono questa realtà. Nei forum della comunità della sicurezza, gli analisti descrivono costantemente la ricerca delle minacce come un processo di collegamento di indizi comportamentali piuttosto che come un processo basato su avvisi chiari, sottolineando l'importanza del contesto, del giudizio e dei flussi di lavoro investigativi rispetto agli strumenti autonomi.

Scopri di più su Vectra AI e sul motivo per cui i team di sicurezza fanno riferimento a questa piattaforma per comprendere il comportamento degli aggressori negli ambienti ibridi.

Ricerca delle minacce tramite IA e indagini basate sui metadati

L'intelligenza artificiale non sostituisce la ricerca delle minacce. Riduce il tempo che intercorre tra il sospetto e la conferma restringendo l'ambito delle indagini, generando metadati più accurati e mettendo in luce modelli comportamentali difficili da individuare manualmente in grandi volumi di attività.

Anziché affidarsi ad avvisi isolati o query manuali, i sistemi basati sull'intelligenza artificiale valutano continuamente il comportamento in ambienti di rete, identità, cloud e SaaS. L'attività viene riassunta come metadati rilevanti per la sicurezza e valutata nel contesto, consentendo agli analisti di concentrarsi sulle entità e sui modelli che più probabilmente rappresentano un rischio reale.

Il risultato è una riduzione del tempo dedicato alla creazione e alla perfezionamento delle query e un aumento del tempo dedicato alla conferma dell'ambito, della tempistica e dei rischi con maggiore sicurezza. La ricerca delle minacce diventa più rapida, più mirata e più strettamente integrata con le attività di indagine e risposta, migliorando l'efficienza operativa complessiva senza eliminare il giudizio umano dal processo.

Come Vectra AI la ricerca delle minacce

Vectra AI la ricerca delle minacce attraverso la lente dell'Attack Signal Intelligence™, concentrandosi sui comportamenti e sulle tecniche degli aggressori piuttosto che su firme statiche o indicatori noti. Questa metodologia riconosce che gli avversari sofisticati evolvono costantemente i loro strumenti e le loro tattiche, ma i loro comportamenti e obiettivi di fondo rimangono coerenti. Analizzando i segnali e i modelli che rivelano la presenza degli aggressori, la piattaforma consente una ricerca continua e automatizzata che si estende su ambienti ibridi.

Vectra AI utilizza l'intelligenza artificiale per individuare automaticamente le minacce 24 ore su 24, 7 giorni su 7, su rete, endpoint, identità e cloud . Anziché richiedere agli analisti di formulare e verificare manualmente le ipotesi, la piattaforma analizza continuamente tutto il traffico e le attività alla ricerca di segni di comportamenti sospetti. Questo approccio consente di individuare minacce sconosciute e zero-day che gli strumenti basati su firme non riescono a rilevare, riducendo drasticamente le competenze e il tempo necessari per un'efficace individuazione.

I modelli comportamentali addestrati su dati di attacchi reali identificano tecniche quali movimenti laterali, escalation dei privilegi e staging dei dati senza fare affidamento su regole predeterminate. La piattaforma mette in correlazione attività apparentemente innocue su più domini per rivelare campagne di attacco sofisticate. Ad esempio, combinando modelli di autenticazione insoliti con accessi anomali ai dati e comunicazioni di rete, è possibile individuare minacce interne che i singoli indicatori non sarebbero in grado di rivelare. Questo approccio olistico riduce i tempi di indagine da ore a minuti, mettendo in evidenza solo le minacce con la massima priorità.

I segnali di attacco prioritari della piattaforma consentono ai team di sicurezza di concentrarsi sulle minacce più rilevanti, eliminando l'affaticamento da allarmi e consentendo un'allocazione efficiente delle risorse. Comprendendo il contesto completo della progressione degli aggressori attraverso la catena di attacco, i team possono intervenire nei punti ottimali per prevenire i danni. Le capacità di risposta integrate consentono il contenimento e la risoluzione immediati, trasformando le scoperte della caccia in azioni decisive. Questa metodologia si è dimostrata efficace in tutti i settori, con organizzazioni che hanno raggiunto tempi di rilevamento inferiori alle 24 ore per attacchi sofisticati che in precedenza passavano inosservati per mesi.

Conclusione

La ricerca delle minacce si è evoluta da una funzionalità avanzata a una funzione di sicurezza essenziale, poiché le organizzazioni devono affrontare avversari sofisticati che eludono costantemente le difese automatizzate. La cruda realtà dei tempi medi di rilevamento di 181 giorni richiede approcci proattivi che presuppongano la compromissione e cerchino attivamente le minacce nascoste. Attraverso metodologie strutturate, piattaforme avanzate e soluzioni sempre più basate sull'intelligenza artificiale, le organizzazioni possono trasformare il loro approccio alla sicurezza da reattivo a proattivo, individuando gli attacchi in poche ore anziché in mesi.

Il successo nella ricerca delle minacce richiede più che semplici strumenti e tecniche: richiede l'impegno dell'organizzazione al miglioramento continuo e all'investimento in persone, processi e tecnologia. Poiché le minacce diventano sempre più sofisticate e sfruttano l'intelligenza artificiale per automatizzare gli attacchi, i difensori devono adottare soluzioni di ricerca avanzate che combinano l'esperienza umana con l'intelligenza artificiale. Le organizzazioni che padroneggiano questo equilibrio ottengono miglioramenti notevoli nel rilevamento delle minacce, nella risposta agli incidenti e nella resilienza complessiva della sicurezza.

La strada da seguire è chiara: stabilire capacità di ricerca adeguate al proprio profilo di rischio, maturare progressivamente attraverso strutture definite e adattarsi continuamente al panorama delle minacce in continua evoluzione. Che sia attraverso team interni, servizi gestiti o approcci ibridi, la ricerca proattiva delle minacce fornisce il vantaggio difensivo necessario per proteggere le risorse critiche e mantenere la continuità operativa in un'era di minacce persistenti e sofisticate.

Per le organizzazioni pronte a trasformare le proprie operazioni di sicurezza con funzionalità avanzate di ricerca delle minacce, scoprite come Vectra AI Attack Signal Intelligence™ per individuare automaticamente e dare priorità alle minacce più rilevanti per la vostra azienda.

Nozioni fondamentali relative alla sicurezza informatica

Domande frequenti

Qual è l'obiettivo principale della ricerca delle minacce?

L'obiettivo principale della caccia alle minacce è quello di individuare ed eliminare in modo proattivo le minacce avanzate che eludono i controlli di sicurezza automatizzati prima che possano causare danni significativi. A differenza degli approcci di sicurezza reattivi che attendono gli avvisi, la caccia alle minacce ricerca attivamente i segni di compromissione, riducendo il tempo medio di rilevamento da 181 giorni a poche ore o giorni. Questo approccio proattivo previene violazioni dei dati, attacchi ransomware e altri incidenti catastrofici individuando gli aggressori nelle prime fasi dell'attacco.

La ricerca delle minacce serve anche a obiettivi secondari che rafforzano la sicurezza complessiva. I team identificano le lacune nella copertura di rilevamento, convalidano l'efficacia dei controlli di sicurezza e migliorano le procedure di risposta agli incidenti attraverso attività di ricerca. Ogni ricerca genera informazioni sull'ambiente, rivelando configurazioni errate, shadow IT e altre vulnerabilità che gli aggressori potrebbero sfruttare. Le organizzazioni con programmi di ricerca maturi segnalano un minor numero di violazioni riuscite, costi di risposta agli incidenti inferiori e migliori capacità del team di sicurezza.

L'obiettivo finale va oltre l'individuazione delle singole minacce e consiste nella creazione di operazioni di sicurezza resilienti che presuppongono la compromissione e convalidano continuamente le ipotesi difensive. Questo cambiamento di mentalità, che passa dalla sola prevenzione al rilevamento e alla risposta, riconosce che avversari determinati finiranno per penetrare le difese. Accettando questa realtà e agendo di conseguenza, le organizzazioni mantengono un vantaggio difensivo anche contro attori sofisticati.

In che modo la ricerca delle minacce differisce dalla risposta agli incidenti?

La ricerca delle minacce e la risposta agli incidenti rappresentano funzioni di sicurezza complementari ma distinte, con trigger, obiettivi e metodologie diversi. La ricerca delle minacce cerca in modo proattivo le minacce nascoste senza attendere avvisi o segnalazioni di incidenti, partendo dal presupposto che esistano compromissioni non rilevate. Hunters ipotesi, indagano su attività apparentemente normali e cercano prove di attacchi sofisticati che eludono il rilevamento automatico. Questo approccio proattivo consente di individuare le minacce prima che causino danni, spesso individuando gli aggressori durante le fasi di ricognizione o di compromissione iniziale.

La risposta agli incidenti si attiva dopo che sono stati confermati incidenti di sicurezza, concentrandosi sul contenimento, l'eliminazione e il ripristino da compromissioni note. I responsabili della risposta lavorano sotto pressione per ridurre al minimo i danni causati dagli attacchi attivi, seguendo procedure consolidate per preservare le prove, mantenere la continuità operativa e ripristinare il normale funzionamento. Mentre i cacciatori esplorano le possibilità e verificano le teorie, i responsabili della risposta affrontano le certezze e le minacce immediate che richiedono un'azione decisiva.

La relazione tra queste funzioni crea potenti sinergie. Le scoperte effettuate durante la ricerca spesso attivano la risposta agli incidenti, fornendo un rilevamento tempestivo che limita l'impatto della violazione. I risultati della risposta agli incidenti informano le ricerche future, rivelando le tecniche di attacco e le lacune nel rilevamento. Molte organizzazioni integrano questi team, con ricercatori e addetti alla risposta che condividono strumenti, competenze e conoscenze. Questa collaborazione garantisce una transizione fluida dal rilevamento alla risposta, creando al contempo capacità di sicurezza complete che affrontano sia le minacce sconosciute che quelle attive.

Che cos'è la ricerca delle minacce nelle operazioni SOC?

All'interno dei Security Operations Center (SOC), la ricerca delle minacce rappresenta una funzionalità avanzata che eleva il livello di rilevamento oltre gli strumenti automatizzati e il monitoraggio di routine. Mentre gli analisti SOC si occupano principalmente della classificazione degli avvisi, della convalida degli incidenti e della risposta iniziale, i ricercatori di minacce cercano in modo proattivo le minacce che non generano avvisi. Questa integrazione trasforma i SOC reattivi in organizzazioni di sicurezza proattive in grado di individuare attacchi sofisticati prima che si verifichino danni.

La ricerca delle minacce nelle operazioni SOC segue in genere un modello hub-and-spoke in cui ricercatori dedicati supportano più funzioni SOC. Hunters con analisti di primo livello per indagare su modelli sospetti che non soddisfano le soglie di allerta. Lavorano con analisti di secondo e terzo livello per approfondire incidenti complessi e identificare compromissioni correlate. Le scoperte della ricerca vengono reimmesse nelle operazioni SOC attraverso nuove regole di rilevamento, playbook aggiornati e procedure di risposta migliorate. Questo ciclo di miglioramento continuo rafforza l'efficacia complessiva del SOC.

I moderni SOC integrano sempre più spesso le funzionalità di hunting direttamente nelle operazioni quotidiane, anziché trattarle come una funzione separata. Gli analisti dedicano parte del loro tempo a indagini basate su ipotesi tra una gestione di alert e l'altra. Gli strumenti di hunting automatizzati funzionano continuamente in background, portando alla luce risultati interessanti che vengono sottoposti alla revisione umana. Questo approccio integrato garantisce che le informazioni ottenute dall'hunting vadano immediatamente a beneficio della sicurezza operativa, anziché rimanere isolate in team specializzati. Le organizzazioni segnalano un miglioramento del 40% nel rilevamento complessivo delle minacce quando l'hunting è correttamente integrato nei flussi di lavoro SOC.

Come iniziare la caccia alle minacce con risorse limitate?

Le organizzazioni con risorse limitate possono mettere in atto un'efficace ricerca delle minacce concentrandosi su approcci ad alto impatto e basso costo che consentono di sviluppare gradualmente le capacità. Iniziate con ricerche basate su ipotesi utilizzando i dati SIEM o di log esistenti, concentrandovi sulle risorse più critiche e sui vettori di attacco più probabili. Risorse gratuite come il MITRE ATT&CK forniscono metodologie strutturate e idee di rilevamento senza costi di licenza. Iniziate con una ricerca dedicata a settimana, concentrandovi su una singola tecnica o minaccia fino a quando non avrete acquisito esperienza e dimostrato il valore dell'approccio.

Sfruttate strumenti gratuiti e open source per ridurre al minimo l'investimento iniziale mentre imparate i fondamenti della caccia alle minacce. Piattaforme come HELK, Jupyter notebooks e Sigma rules forniscono ambienti di caccia alle minacce efficaci senza licenze commerciali. Utilizzate le informazioni sulle minacce provenienti da fonti aperte come feed OSINT, gruppi di condivisione del settore e avvisi governativi per definire le priorità della caccia alle minacce. Cloud offrono funzionalità native di caccia alle minacce all'interno degli abbonamenti esistenti, consentendo una caccia alle min cloud senza strumenti aggiuntivi.

Considerate i servizi gestiti di ricerca delle minacce come un ponte verso le capacità interne. Questi servizi forniscono una copertura immediata mentre il vostro team sviluppa competenze e processi. Molti fornitori offrono modelli ibridi in cui i loro ricercatori formano il vostro personale e condividono le metodologie. Iniziate con valutazioni trimestrali per identificare le minacce critiche, quindi aumentate la frequenza se il budget lo consente. Collaborate con fornitori di servizi di sicurezza gestiti che includono la ricerca di base nei loro servizi SOC, ottenendo i vantaggi della ricerca nell'ambito della spesa di sicurezza esistente.

In che modo l'intelligenza artificiale può aiutare nella ricerca proattiva delle minacce?

L'intelligenza artificiale rivoluziona la ricerca proattiva delle minacce automatizzando il riconoscimento dei modelli, estendendo l'analisi a enormi set di dati e individuando minacce sconosciute attraverso l'analisi comportamentale. I modelli di apprendimento automatico stabiliscono linee di base dinamiche per il comportamento normale, quindi identificano le deviazioni che indicano potenziali compromissioni. Questi sistemi elaborano milioni di eventi al secondo, individuando indicatori di attacco sottili che gli analisti umani non riuscirebbero a rilevare in un'indagine manuale. La ricerca basata sull'intelligenza artificiale opera in modo continuo, fornendo un rilevamento delle minacce 24 ore su 24, 7 giorni su 7, senza intervento umano.

L'elaborazione del linguaggio naturale consente la creazione intuitiva di ricerche in cui gli analisti descrivono le minacce in un linguaggio semplice anziché utilizzare una sintassi di query complessa. L'intelligenza artificiale generativa assiste nella formulazione di ipotesi analizzando le informazioni sulle minacce e suggerendo idee di ricerca pertinenti basate sui rischi ambientali. I modelli di apprendimento automatico correlano automaticamente le attività su più fonti di dati, rivelando campagne di attacco che interessano reti, endpoint e cloud . L'estrazione automatizzata delle caratteristiche identifica nuovi modelli di attacco senza regole o firme predeterminate.

L'intelligenza artificiale integra piuttosto che sostituire i cacciatori umani occupandosi delle analisi di routine e delle indagini superficiali. Questa automazione consente ai cacciatori esperti di concentrarsi sulle minacce complesse che richiedono intuizione e creatività umane. I sistemi di intelligenza artificiale imparano da ogni caccia, migliorando continuamente la precisione di rilevamento e riducendo i falsi positivi. Le organizzazioni che utilizzano la caccia basata sull'intelligenza artificiale segnalano una riduzione del 75% dei tempi di indagine e un aumento di 3 volte dei tassi di individuazione delle minacce. Con il progresso delle capacità dell'intelligenza artificiale, la combinazione di competenze umane e intelligenza artificiale diventa essenziale per difendersi da attacchi altrettanto sofisticati basati sull'intelligenza artificiale.

In che modo la ricerca delle minacce rivela gli attacchi nascosti che gli avvisi non rilevano?

La ricerca delle minacce consente di individuare attacchi nascosti esaminando i modelli comportamentali anziché attendere l'attivazione di avvisi predefiniti. Molti attacchi moderni si basano su strumenti legittimi, credenziali e attività dall'aspetto normale che non generano avvisi altamente affidabili. Analizzando il comportamento nel tempo in ambienti di rete, identità, cloud e SaaS, la ricerca delle minacce rivela modelli di progressione degli aggressori che i rilevamenti automatici potrebbero non riuscire a individuare da soli.

La ricerca delle minacce può funzionare senza avvisi?

Sì. La ricerca delle minacce moderna può operare indipendentemente dagli avvisi. Gli analisti spesso iniziano la ricerca utilizzando segnali comportamentali prioritari, metadati conservati o domande investigative piuttosto che reagire agli avvisi. Ciò consente ai team di cercare in modo proattivo le attività degli aggressori, convalidare i comportamenti sospetti e identificare le compromissioni anche quando non è stato attivato alcun rilevamento.

Quali sono le fonti di dati più importanti per la ricerca delle minacce moderne?

Una ricerca efficace delle minacce dipende dalla visibilità su più fonti di dati, tra cui il traffico di rete, l'attività delle identità, cloud , le piattaforme SaaS e endpoint . Nessuna fonte di dati è sufficiente da sola. Hunters a metadati correlati tra questi ambienti per comprendere come gli aggressori si muovono, aumentano i privilegi e persistono nel tempo.

In che modo i team verificano i comportamenti sospetti durante la ricerca delle minacce?

I team convalidano i comportamenti sospetti combinando il contesto comportamentale con i dati storici. Gli analisti esaminano l'evoluzione dell'attività nel tempo, identificano il punto iniziale di compromissione (paziente zero) e determinano se sono coinvolti sistemi o identità correlati. Questo processo di convalida aiuta a distinguere le anomalie innocue dai comportamenti coordinati degli aggressori e supporta decisioni di risposta sicure.

Cosa rende la ricerca delle minacce continua anziché episodica?

La ricerca delle minacce diventa continua quando le organizzazioni conservano dati storici sufficienti, mantengono una visibilità comportamentale costante e integrano la ricerca nelle operazioni di sicurezza quotidiane. Anziché svolgere esercitazioni periodiche, i team analizzano, convalidano e rivalutano continuamente le attività man mano che emergono nuovi segnali. Questo approccio riflette il modo in cui gli attacchi moderni si evolvono gradualmente anziché presentarsi come eventi singoli e isolati.