Ora che la polvere sollevata dal zero-day di MOVEit Transfer si è un po' posata, potrebbe essere il momento giusto per fare un passo indietro e valutare il nostro attuale approccio alla gestione del rischio associato alla minaccia particolarmente fastidiosa degli zero-day. Perché, se l'attuale tendenza è indicativa, non sembra che la situazione cambierà presto.

Analisi Zero-Day con i dati Patch Tuesday di Microsoft

Per trovare un punto di riferimento per una linea zero-day , abbiamo analizzato i dati del Patch Tuesday di Microsoft, poiché è una delle poche fonti affidabili che li traccia e li riporta. Fortunatamente per noi, i dati grezzi sono accessibili al pubblico tramite la Guida agli aggiornamenti di sicurezza MSRC. Abbiamo quindi scaricato i dati degli ultimi quattro anni e mezzo per ricavarne alcune informazioni utili.

Nota: Gli aggiornamenti di sicurezza specificamente associati alle vulnerabilità sono disponibili nella scheda "Vulnerabilità" o accedendo direttamente al link Vulnerabilità. Purtroppo, le funzionalità di filtraggio di questa scheda sono limitate, quindi abbiamo dovuto scaricare i dati in Excel per ottenere le informazioni desiderate. Fortunatamente, è disponibile un semplice pulsante di download che esporta i dati automaticamente.

Comprendere Zero-Day di Microsoft

Ma cosa intende Microsoft conzero-day? Nella Guida agli aggiornamenti di sicurezza MSRC non viene fatto alcun riferimento esplicito agli zero-day. Tuttavia, viene fornita una classificazione che indica se la vulnerabilità è stata sfruttata in modo diffuso prima del rilascio dell'aggiornamento di sicurezza. Viene inoltre verificato se la vulnerabilità è stata resa pubblica, il che costituisce un utile indicatore del grado di informazione del settore in merito alla vulnerabilità specifica. Una vulnerabilità sfruttabile senza patch disponibile soddisfa i nostri standard per essere qualificata come zero-day fini del presente rapporto.

Esame Tendenze e divulgazione delleZero-Day Tendenze e divulgazioni

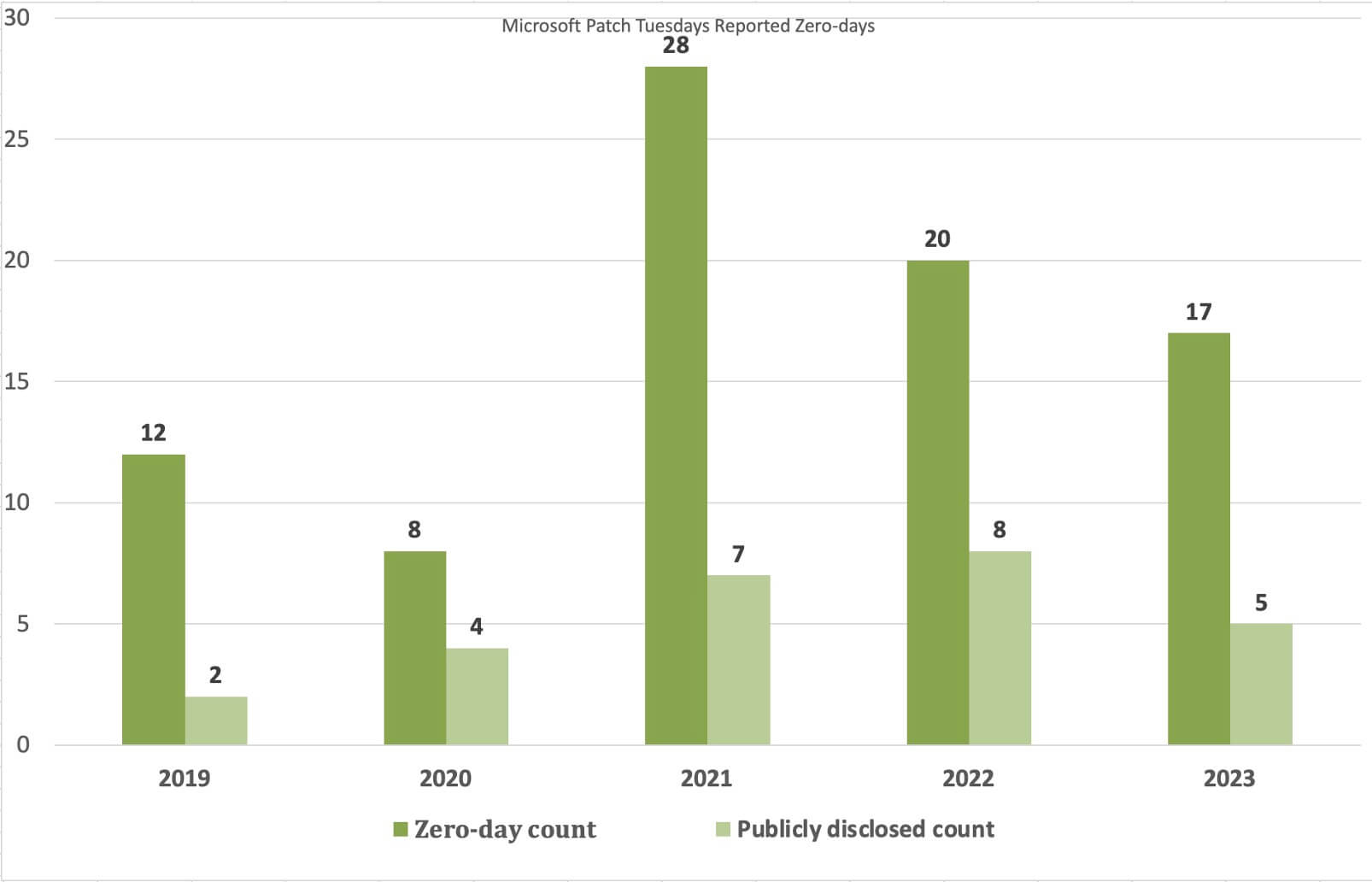

Creando un semplice grafico che mostra quante vulnerabilità sono state segnalate come sfruttate e quante di queste vulnerabilità sono state rese pubbliche negli ultimi quattro anni e mezzo, possiamo notare un aumento piuttosto preoccupante del numero di zero-day nel 2021. Anche il numero di divulgazioni pubbliche aumenta, ma non in proporzione al numero di vulnerabilità sfruttate, il che è piuttosto preoccupante:

A prima vista, sembra che la situazione stia migliorando, dato che la tendenza sembra in calo rispetto al picco raggiunto nel 2021, ma al ritmo attuale di 17 vulnerabilità sfruttate a poco più della metà del 2023, è ragionevole aspettarsi che torneremo al picco del 2021.

Sebbene il numero di zero-day possa sembrare esiguo rispetto al numero totale di vulnerabilità segnalate ogni anno, è l'aumento percentuale registrato a partire dal 2021 rispetto agli anni precedenti a destare particolare preoccupazione. Inoltre, più della metà delle vulnerabilità non è stata resa pubblica, il che significa che per quelle vulnerabilità i difensori non hanno la possibilità di implementare misure di mitigazione in attesa di una patch.

Il danno che un autore di minacce può causare con un solo zero-day essere notevole quando si verificano le circostanze giuste. Ogni zero-day aggiuntivo zero-day le probabilità di ottenere la tripletta perfetta per un autore di minacce: una vulnerabilità accessibile, di grande impatto e, soprattutto, diffusa tra il proprio target demografico.

Convalida Zero-Day con i dati del Project Zero di Google

Confronto tra fonti di dati

Ovviamente, i zero-day utilizzati sopra si riferiscono a un solo fornitore, quindi abbiamo deciso che sarebbe stato opportuno esaminare alcuni altri dati per assicurarci che i zero-day di Microsoft fossero adeguatamente rappresentativi del quadro generale e, a quanto pare, lo sono. Il grafico sottostante è tratto dai dati forniti dal Project Zero di Google e dai loro dati di monitoraggio "0-days In-the-Wild".

Tendenze parallele nei dati di Google

Come nei dati puri di Microsoft, i dati "0-days In-the-Wild" di Google mostrano un drastico aumento nel 2021, un leggero calo nel 2022 e un aumento nel 2023 che sembra essere in linea con il dato del 2021. Sarebbe logico concludere che la tendenza sia allineata a causa del fatto che i dati 0day di Google sono fortemente influenzati dal numero di vulnerabilità Microsoft, ma non è proprio così. Ad esempio, nel 2023, i dati Microsoft mostrano 17 "zero-day", mentre le vulnerabilità Microsoft rappresentano solo 10 "0days" nei dati di Google. Nel 2022, il numero era 11 rispetto ai 20 zero-day segnalati da Microsoft. Indipendentemente dalle discrepanze di registrazione nelle due diverse fonti, la tendenza sembra confermarsi.

Correlazione tra attacchi ransomware e Zero-Day

Analizzando i dati, abbiamo intuito che un'altra tendenza potesse allinearsi con questa. Abbiamo quindi consultato i rapporti di BlackFogsullo stato del ransomware per ottenere alcune statistiche sul numero di attacchi ransomware segnalati pubblicamente:

Nota: Blackfog non dispone dei dati relativi al 2019, pertanto abbiamo assegnato a tale anno lo stesso valore del 2020 per non alterare in modo significativo l'aspetto del grafico. I link ai rapporti Blackfog sono riportati alla fine della presente sintesi.

Come indicato nel primo grafico, con 250 segnalazioni pubbliche di ransomware nei primi sette mesi del 2023, è ragionevole prevedere che il trend raggiungerà almeno il precedente picco di 376 segnalazioni.

Sebbene non sia riportato nel grafico sopra, vale anche la pena notare che i rapporti mensili sugli incidenti ransomware segnalati nel 2020 sono stati relativamente stabili fino a settembre, quando il numero di segnalazioni è aumentato del 66% rispetto al mese precedente ed è rimasto elevato per il resto dell'anno. (Consulta il rapporto di Blackfog per il 2020 per vedere una rappresentazione mensile degli attacchi ransomware).

Abbiamo trovato interessante il fatto che il picco alla fine del 2020 abbia preceduto un aumento così drastico nel numero di zero-day nel 2021.

Sfruttare l'intelligenza artificiale per difendersi dagli Zero-Day

Nella migliore delle ipotesi, i dati sopra riportati rappresentano solo una correlazione interessante, ma illustrano comunque un punto importante: le tendenze mostrano un aumento costante sia zero-day che delle divulgazioni pubbliche di attacchi ransomware. Se considerati nel loro insieme, rappresentano una situazione logica ma preoccupante per i difensori della sicurezza informatica, ovvero che è ragionevole supporre che un gruppo di aggressori altamente motivati continui a possedere una serie di armi sofisticate con cui compiere i propri misfatti.

Se queste tendenze dovessero persistere, difendersi da attacchi quasi impossibili da prevenire diventerà un'attività fondamentale nella routine quotidiana delle organizzazioni che si occupano di sicurezza informatica. Pertanto, un metodo affidabile per individuare gli autori di attacchi che utilizzano zero-day sarà una necessità per i team che intendono avere successo in questo campo. Ed è qui che l'intelligenza artificiale può cambiare le regole del gioco. Integrando le strategie di prevenzione esistenti con un'intelligenza artificiale basata sulla scienza che utilizza una serie di tecniche specializzate di apprendimento automatico per individuare i comportamenti degli aggressori, indipendentemente dagli strumenti che utilizzano per perseguire i loro obiettivi, i team di sicurezza informatica possono avvalersi di un segnale affidabile e a basso rumore che li avvisa della presenza di un aggressore prima che questi raggiunga gli obiettivi desiderati. In Vectra AI, lo chiamiamo Attack Signal IntelligenceTM.

Caso di studio Zero-Day di MOVEit Transfer

Sfruttamento di CVE-2023-34363

Prendendo come esempio il zero-day MOVEit Transfer zero-day CVE-2023-34363), la Cybersecurity & Infrastructure Security Agency (CISA) ha ufficialmente segnalato che il gruppo di ransomware CL0P, noto anche come TA505, è stato osservato mentre sfruttava la vulnerabilità per inserire una web shell "LEMURLOOT" sull'host della vittima per mantenere la persistenza. Il rapporto della CISA descrive LEMURLOOT come dotato delle seguenti funzionalità:

- Recupera le impostazioni di sistema di Microsoft Azure, Azure Blob Storage, account Azure Blob Storage, chiave Azure Blob e contenitore Azure Blob utilizzando la seguente query:

- Elenca il database SQL sottostante.

- Memorizza una stringa inviata dall'operatore, quindi recupera un file con un nome corrispondente alla stringa dal sistema MOVEit Transfer.

- Crea un nuovo account con privilegi di amministratore con un nome utente generato casualmente e i valori LoginName e RealName impostati su "Health Check Service".

- Elimina un account con i valori LoginName e RealName impostati su "Health Check Service".

Utilità limitata dell'accesso iniziale

Sebbene queste funzionalità siano utili per stabilire e mantenere la persistenza sull'host di destinazione, non contribuiscono in modo significativo al raggiungimento di un obiettivo più significativo, come ottenere un riscatto dall'organizzazione vittima. Di conseguenza, sono necessarie ulteriori azioni affinché l'autore dell'attacco possa raggiungere i propri obiettivi.

Nota: sono stati osservati casi in cui cl0p ha utilizzato un diverso zero-day l'accesso iniziale senza eseguire alcuna azione successiva nell'ambiente di destinazione, ma è ragionevole concludere che il danno causato da tali attacchi sia stato limitato.

Rapporti CISA sul set di strumenti CL0P

Il CISA ha anche segnalato l'uso da parte di CL0P di una moltitudine di altri strumenti appositamente progettati per estendere l'accesso nell'ambiente della vittima:

- FlawedAmmyy/FlawedGrace Trojan di accesso remoto (RAT): raccoglie informazioni e tenta di comunicare con il server Command and Control C2) per consentire il download di ulteriori malware [T1071], [T1105].

- SDBot RAT: propaga l'infezione, sfruttando le vulnerabilità e rilasciando copie di sé stesso nelle unità rimovibili e nelle condivisioni di rete [T1105]. È anche in grado di propagarsi quando condiviso attraverso reti peer-to-peer (P2P). SDBot viene utilizzato come backdoor [T1059.001] per consentire l'esecuzione di altri comandi e funzioni nel computer compromesso. Questo malware lo shimming delle applicazioni per garantire la persistenza ed evitare il rilevamento [T1546.011].

- Truebot: un modulo di downloader di primo livello in grado di raccogliere informazioni di sistema e acquisire screenshot [T1113], sviluppato e attribuito al gruppo di hacker Silence. Dopo essersi connesso all'infrastruttura C2, Truebot può ricevere istruzioni per caricare codice shell [T1055] o DLL [T1574.002], scaricare moduli aggiuntivi [T1129], eseguirli o eliminarsi [T1070]. Nel caso di TA505, Truebot è stato utilizzato per scaricare Cobalt Strike FlawedGrace o Cobalt Strike .

- Cobalt Strike: utilizzato per espandere l'accesso alla rete dopo aver ottenuto l'accesso al server Active Directory (AD) [T1018].

Rilevamento e monitoraggio dello Zero-Day di MOVEit Transfer Zero-Day Vectra AI

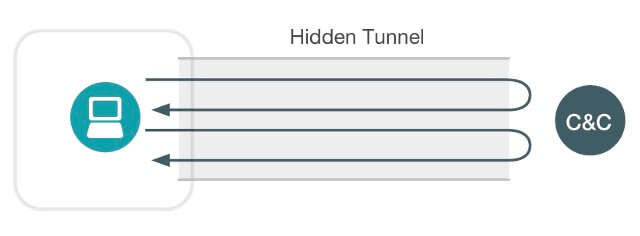

Tutti gli strumenti sopra descritti condividono la funzionalità comune di fornire un certo grado di comando e controllo all'host di destinazione. Vectra AI diversi algoritmi progettati specificamente per rilevare tunnel nascosti, come l'algoritmo Hidden HTTPS Tunnel, in grado di rilevare tunnel nascosti nel traffico crittografato senza la necessità di decrittografare la sessione HTTPS.

Trigger di rilevamentoVectra AI per tunnel nascosti

- Un host interno comunica con un IP esterno utilizzando HTTPS, dove un altro protocollo viene eseguito sopra le sessioni HTTPS.

- Si tratta di un tunnel nascosto che comporta una sessione lunga o più sessioni brevi distribuite su un periodo di tempo più lungo, imitando il normale traffico Web crittografato.

- Quando è possibile determinare se il software di tunneling è basato su console o gestito tramite un'interfaccia utente grafica, tale indicatore verrà incluso nel rilevamento.

- Il punteggio di minaccia è determinato dalla quantità di dati inviati tramite il tunnel.

- Il punteggio di certezza è determinato dalla combinazione della persistenza delle connessioni e dal grado di corrispondenza tra il volume e la tempistica delle richieste osservate e i campioni di addestramento.

Oltre alla funzionalità di comando e controllo, il trojan di accesso remoto SDBot è in grado di auto-propagarsi nell'ambiente di destinazione sfruttando le vulnerabilità. In tale scenario, entrerà in azione l'algoritmo di replica automatizzata Vectra AI, consentendo ai team di sicurezza informatica di identificare l'"host zero" e seguire la progressione dell'infezione.

Trigger di rilevamento Vectra AI per la replica automatizzata

- Un host interno sta inviando payload molto simili a diversi target interni.

- Questo potrebbe essere il risultato di un host infetto che invia uno o più exploit ad altri host nel tentativo di infettarli.

- Il punteggio di certezza è determinato dal numero di host mirati e dal rilevamento di un propagatore a monte.

- Il punteggio di minaccia è determinato dal numero di host presi di mira e dal numero di exploit diversi, in particolare exploit su porte diverse.

Trasformare il rilevamento Zero-Day con l'intelligenza artificiale

Come illustrato negli esempi specifici sopra riportati, le TTP comuni degli aggressori offrono ampie opportunità di rilevare la presenza dell'avversario prima che questi raggiunga l'obiettivo desiderato. Tuttavia, le opportunità non si traducono automaticamente in risultati. I comportamenti descritti possono essere difficili da rilevare con le soluzioni tradizionali basate su firme, soprattutto quando sono coinvolti zero-day e altre fonti, come i registri eventi di Windows, in genere non dispongono del contesto necessario per distinguere tra comportamenti che potrebbero essere azioni amministrative approvate e quelli che sono insoliti e potenzialmente dannosi.

Quando vengono implementate funzionalità di rilevamento basate sull'intelligenza artificiale, i comportamenti possono essere osservati da una prospettiva diversa. "Questa sessione HTTPS mostra un modello di comunicazione indicativo di comandi e controlli esterni?" È una domanda a cui l'intelligenza artificiale può rispondere. "Questa chiamata WMI favorirebbe l'accesso di un aggressore all'ambiente ed è insolito che questa combinazione di host/utente effettui questa chiamata WMI?" Anche queste sono domande a cui l'intelligenza artificiale può rispondere. "Questo trasferimento di payload è un caso isolato tra due sistemi o assomiglia a un modello più ampio di payload inviati a molti sistemi che indica worm di un worm ?" Anche in questo caso, si tratta di una domanda a cui è possibile rispondere in modo affidabile con l'AI.

Al contrario, cercare di utilizzare l'IA (o qualsiasi altra tecnica di rilevamento delle minacce) per individuare lo sfruttamento di una vulnerabilità precedentemente sconosciuta non è, al momento, possibile senza generare un volume di dati da analizzare proibitivo. Concentrandoci invece sui comportamenti degli aggressori dopo la compromissione, possiamo produrre un segnale di attacco molto affidabile, con un basso livello di rumore e altamente efficace.

Quindi, piuttosto che basare zero-day vostra zero-day sulla speranza di poter applicare una patch prima che un aggressore la trovi, prendete in considerazione l'idea di adattare la vostra strategia alla mentalità del compromesso presunto: è molto probabile che al momento nel nostro ambiente sia presente una zero-day e se un aggressore la utilizza per ottenere l'accesso alla nostra rete, saremo pronti e in grado di rilevare la sua presenza grazie alle funzionalità di rilevamento post-compromissione basate sull'intelligenza artificiale.

Alla scoperta delle funzionalità avanzate di rilevamento di Vectra AI

Questo è solo un piccolo esempio degli algoritmi di rilevamento basati sull'intelligenza artificiale integrati nella piattaforma Detect Vectra AI. Per una panoramica più completa delle funzionalità di rilevamento, consulta l'articolo della knowledge base "Comprendere Vectra AI" e, per una panoramica della piattaforma, inizia con il nostro Attack Signal IntelligenceTM . Se desiderate una presentazione personalizzata, contattate il vostro partner tecnologico di fiducia per una presentazione del nostro team.

--- Riferimenti ---

NIST

Microsoft

Nebbia nera

- Lo stato del ransomware nel 2020

- Lo stato del ransomware nel 2021

- Lo stato del ransomware nel 2022

- Lo stato del ransomware nel 2023

CISA