Le autorità per la sicurezza informatica degli Stati Uniti, della Nuova Zelanda e del Regno Unito hanno pubblicato un documento informativo congiunto sulla sicurezza informatica (CIS) che raccomanda una corretta configurazione e monitoraggio di PowerShell per affrontare il ricorrente utilizzo del linguaggio di scripting negli attacchi informatici. Il messaggio fondamentale del documento è che, sebbene PowerShell rimanga un bersaglio di abusi da parte degli aggressori, offre troppi vantaggi alle organizzazioni perché i difensori possano disabilitarlo in tutti gli ambienti aziendali. Anziché disabilitare il linguaggio di scripting, il CIS raccomanda di adottare misure volte a ridurre la possibilità di abuso e ad abilitare funzionalità in grado di rilevare quando si verifica un abuso.

Vectra Detect per Azure AD aiuta i team di supporto a seguire le raccomandazioni del CIS. Vectra monitora tutte le attività Azure AD degli utenti mentre accedono cloud , alle applicazioni SaaS e al backend Azure AD, e può vedere quando tale accesso viene effettuato utilizzando PowerShell. Questo monitoraggio alimenta la dashboard Chaos di Vectra e i rilevamenti delle minacce tramite IA, che insieme aiutano i team a ridurre la possibilità di abuso di PowerShell e ne consentono il rilevamento.

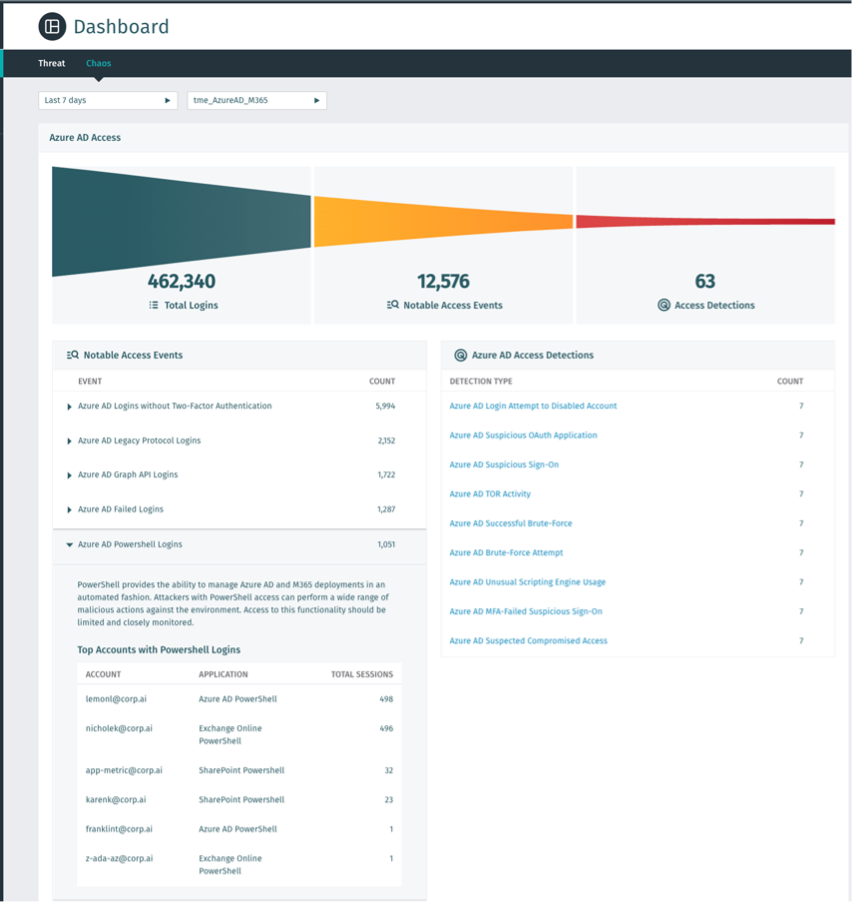

Il dashboard Azure AD Chaos di Vectra aiuta i difensori a bloccare in modo proattivo un attacco, consentendo loro di verificare chi utilizza PowerShell nel proprio tenant e in che modo. Il dashboard Chaos evidenzia gli eventi rilevanti relativi al potenziale aggiramento dei controlli di sicurezza, compreso l'uso di PowerShell. Ogni evento di accesso a PowerShell viene tracciato con gli utenti specifici e la versione di PowerShell segnalati per la revisione. Queste informazioni consentono ai team di applicare ulteriori controlli agli utenti per ridurre al minimo il rischio che l'accesso a PowerShell di un utente venga abusato durante un attacco.

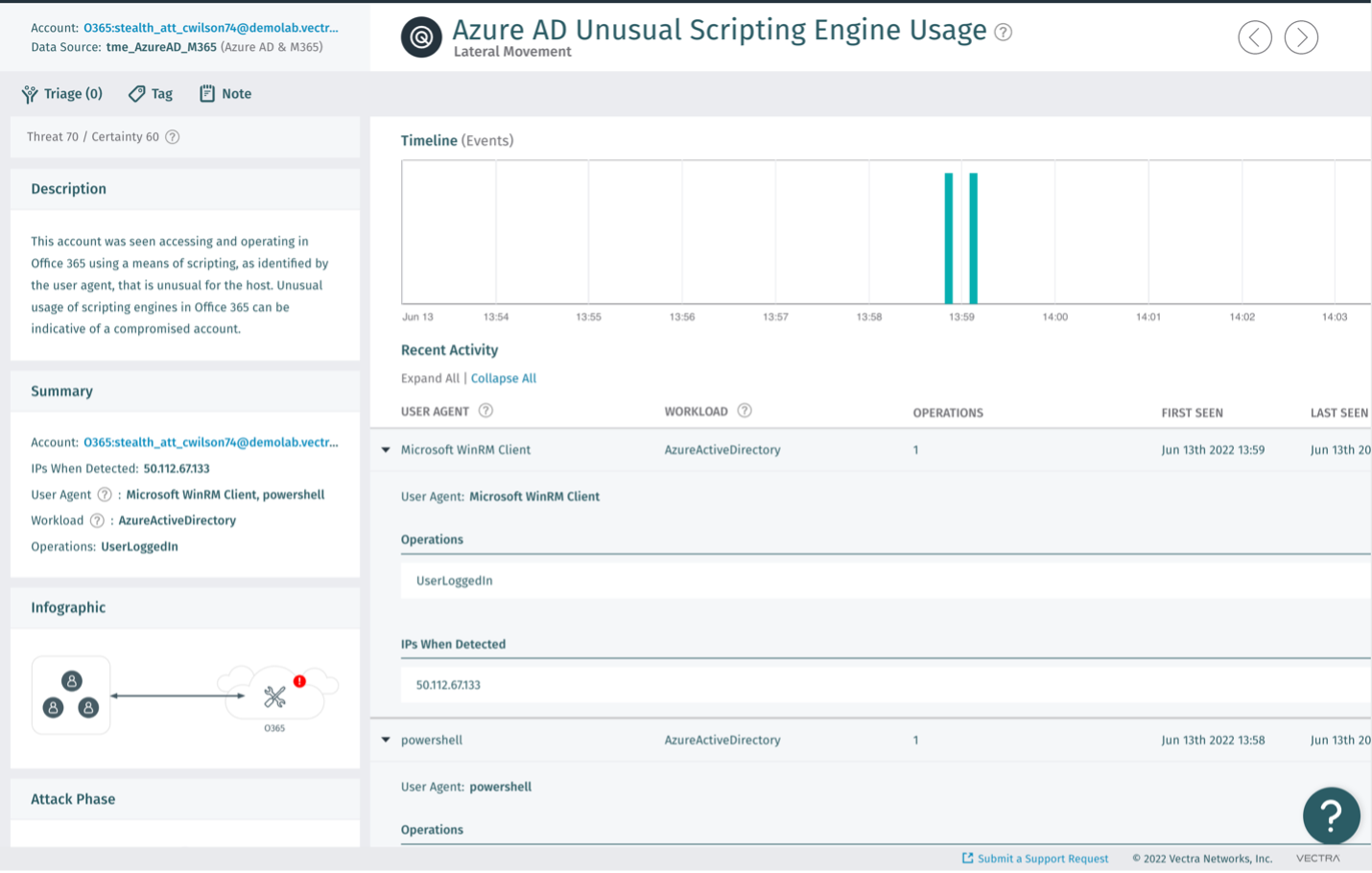

Il rilevamento dell'utilizzo anomalo del motore di scripting Azure AD di Vectra avvisa in caso di attacchi che abusano di PowerShell o altri motori di scripting all'interno degli ambienti Azure AD e SaaS. L'avviso prima comprende come i motori di scripting vengono comunemente utilizzati dagli utenti. Quindi rileva un utilizzo anomalo che potrebbe essere associato a un attacco. Questo avviso consente a Vectra di individuare tempestivamente una serie di minacce attive, che vanno dalle violazioni iniziali all'automazione degli attacchi contro il cloud Azure. Insieme agli altri avvisi Azure AD e Microsoft 365 di Vectra, un difensore può rapidamente individuare e impedire a un aggressore di raggiungere il proprio obiettivo.

Quindi, anche se in alcuni casi potrebbe essere istintivo disabilitare PowerShell come precauzione per bloccare potenziali attacchi informatici, misure così drastiche non sono necessarie se si dispone degli strumenti e dei controlli adeguati. Il CIS afferma che PowerShell è essenziale per la sicurezza di Windows e che "la rimozione o la limitazione impropria di PowerShell impedirebbe agli amministratori e ai difensori di utilizzare PowerShell per assistere nella manutenzione del sistema, nell'analisi forense, nell'automazione e nella sicurezza". Invece, i team di sicurezza interessati dovrebbero disporre di un piano per rilevare e fermare una compromissione, se e quando si verifica.

Per ulteriori informazioni sul rilevamento degli attacchi che sfruttano PowerShell o Azure AD, visita la pagina Vectra dedicata alla protezione di Azure AD.