Il tuo ambiente ibrido è qui per restare. Come la maggior parte dei team SOC, probabilmente stai aggiungendo più strumenti e gestendo più avvisi che mai in risposta a nuovi casi d'uso e progressi tecnologici. Allo stesso tempo, più strumenti generano più avvisi, più falsi positivi e rumore che non fanno altro che aumentare la pressione e gravare maggiormente sul tuo team, con lo stesso numero di ore a disposizione per risolverli. Noi lo chiamiamo "Spirale dell'aumento".

Peggio ancora, se non riesci a identificare comportamenti dannosi al di fuori della tua copertura o non hai abbastanza tempo per esaminare ogni avviso, non puoi indagare, dare priorità o persino rispondere a ciascuna minaccia. Qualcosa deve cambiare.

La "spirale del più" diventa ancora più reale con l'espansione degli ambienti ibridi

Proteggere la tua organizzazione diventa ancora più difficile man mano che espandi continuamente la tua superficie ibrida oltre endpoint. Il fatto è che difendere un ambiente ibrido è una responsabilità che va oltre endpoint legacy e persino endpoint più sofisticate.

E naturalmente, gli autori delle minacce ibride sono più che felici di approfittare del vostro ambiente ibrido in espansione: perché non dovrebbero? Questo permette loro di infiltrarsi nel vostro ambiente, aumentare i privilegi, muoversi lateralmente e portare avanti i loro attacchi senza essere scoperti.

Gli aggressori ibridi hanno spazio per agire

Dal punto di vista di un aggressore, cosa c'è di meglio di una superficie di minaccia ibrida in espansione? Più cloud , più carichi di lavoro SaaS, più identità, più spazio per agire, nascondersi e attaccare. Sappiamo anche che gli autori delle minacce lanciano in genere attacchi multipli su superfici ibride, molti dei quali rimangono inosservati dalle soluzioni convenzionali.

Il tempo di permanenza non rilevato significa comportamento non rilevato, ovvero l'opportunità per l'autore dell'attacco di esplorare e mimetizzarsi con i normali modelli comportamentali per eseguire potenziali furti di dati, danni operativi, ransomware e tutto il resto.

Ecco perché proteggere il tuo ambiente ibrido in espansione non riguarda solo l'efficacia endpoint in sé, ma anche dare priorità alla sicurezza che protegge la tua organizzazione dalle minacce ibride che trovano esposizione e alla fine compromettono oltre endpoint.

Inoltre, non è un segreto che nuove TTP di attacco ibride vengano sviluppate e lanciate continuamente. Gli autori delle minacce fanno quello che fanno gli autori delle minacce. Basta dare un'occhiata a tutte le tattiche e tecniche di attacco attualmente osservate nel MITRE ATT&CK .

Cinque TTP comuni negli attacchi ibridi

Esistono alcune tecniche, tattiche e procedure (TTP) di attacco ibrido che gli aggressori utilizzano molto spesso per un semplice motivo: funzionano. La buona notizia è che, una volta compreso il loro funzionamento, è possibile adattare le pratiche di sicurezza per bloccarle. A tal fine, di seguito sono riportate cinque comuni TTP di attacco ibrido che potrebbero minacciare la vostra organizzazione senza mai attivare o coinvolgere endpoint . Esaminiamo cinque metodi utilizzati dagli aggressori reali per trovare esposizioni oltre endpoint.

Le TTP descritte di seguito sono estratti dall'eBook: Analisi dettagliata dei metodi utilizzati dagli aggressori emergenti. Scaricalo gratuitamente per ottenere informazioni complete su ciascun attacco, comprese le modalità di definizione delle priorità di ciascuna tecnica post-compromissione nella tua difesa.

1.

Bypass MFA: l'autenticazione a più fattori (MFA ) dovrebbe essere utilizzata da tutte le organizzazioni come metodo efficace per impedire l'accesso non autorizzato agli account in caso di compromissione della password. Tuttavia, gli hacker continuano a cercare di scoprire le identità altrove.

Utilizzo di attacchi ibridi: il gruppo criminale Lapsus$ è un'organizzazione ben finanziata che si concentra su ransomware e dati utilizzando tecniche descritte nei manuali di ransomware. Lapsus$ utilizza credenziali compromesse, in alcuni casi acquistando accessi VPN per aggirare l'autenticazione a più fattori (MFA). Può tentare di connettersi a un endpoint, condurre ricognizioni di rete, spostarsi lateralmente tramite RDP (desktop remoto) e aumentare i privilegi locali. Dopo aver aggirato l'autenticazione a più fattori (MFA), i rapporti mostrano che Lapsus$ cerca credenziali privilegiate, accedendo ad Azure AD (ora Entra ID), M365 e SharePoint mentre lavora all'esfiltrazione. Per fermare questo tipo di attacco è necessario essere in grado di dare priorità ai metodi utilizzati dagli aggressori dopo la compromissione.

Ecco un modo semplice per calcolare il rischio di esposizione dell'identità della tua organizzazione. Calcolatore dell'esposizione dell'identità Vectra.

2.

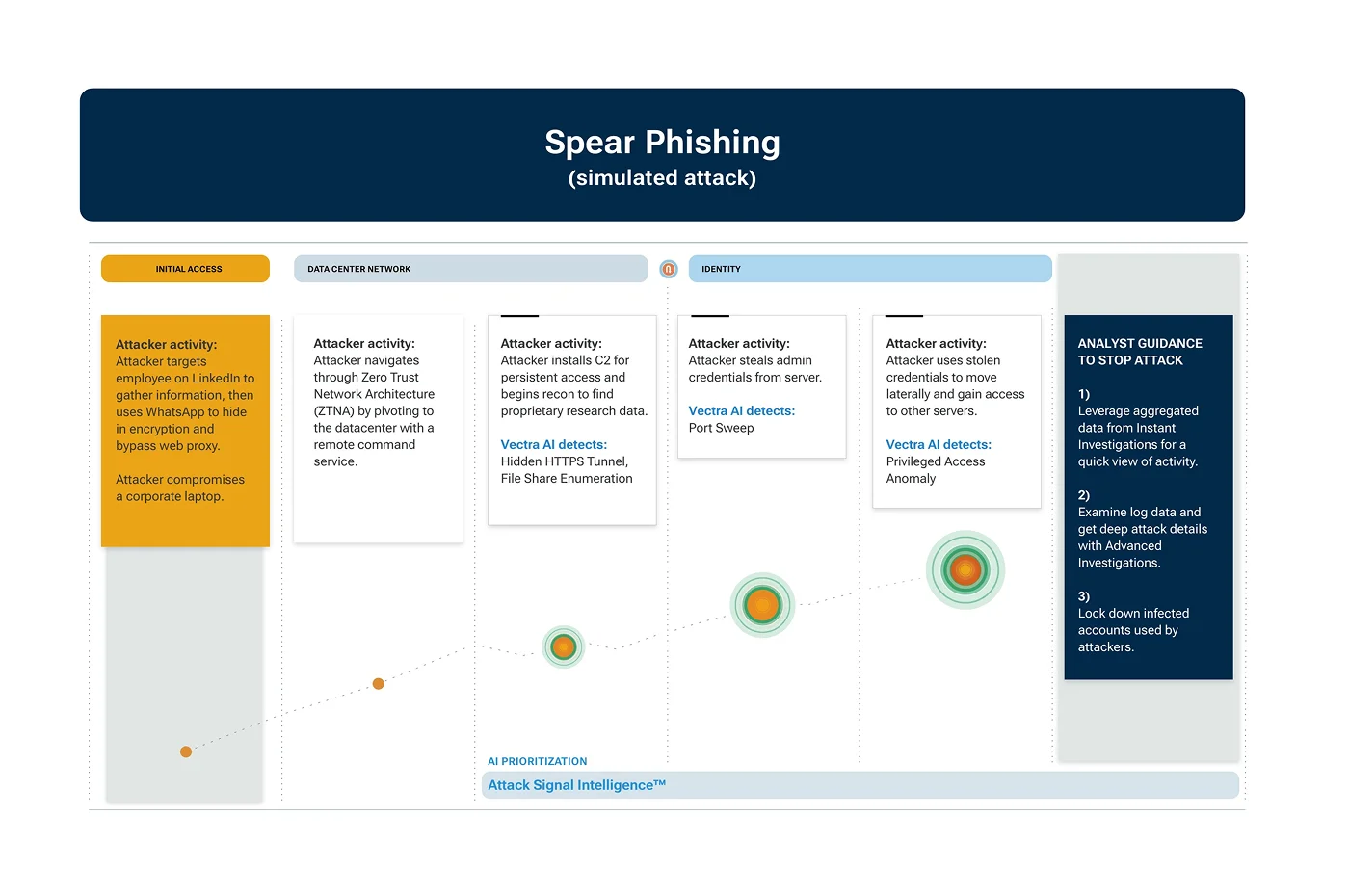

Spear Phishing: una tecnica comune in cui gli aggressori utilizzano informazioni che potrebbero interessare un gruppo o un individuo come esca, in modo che il bersaglio agisca aprendo un allegato o cliccando su un link, esponendo così la propria organizzazione.

Utilizzo di attacchi ibridi: attori malintenzionati come Lazarus, un gruppo di cybercriminali nordcoreano sponsorizzato dallo Stato che ha una storia di attacchi contro aziende farmaceutiche per il furto di brevetti, sono stati anche associati ad attacchi di alto profilo come la violazione della Sony Pictures nel 2014 e l'utilizzo di Log 4j Exploits per sfruttare una vulnerabilità nell'esecuzione di codice remoto. I rapporti mostrano che Lazarus raccoglie informazioni sui dipendenti dagli account LinkedIn e poi usa WhatsApp per nascondersi nel traffico crittografato e aggirare le misure di sicurezza preventive per compromettere i laptop aziendali. Da lì, una potenziale progressione potrebbe essere qualsiasi cosa, dall'ottenere l'accesso al data center all'installazione di comandi e controlli (C2) per un accesso persistente per muoversi lateralmente. La rilevazione precoce e la prioritizzazione delle attività degli aggressori e dei modelli comportamentali sono fondamentali per il tuo team di sicurezza per impedire che un attacco simile progredisca.

3.

Living Off the Land LOTL): una tattica comunemente utilizzata per mimetizzarsi con la normale attività di rete e operare in modo discreto, gli aggressori ibridi sfruttano le tecniche LOTL per avanzare negli ambienti e rimanere più a lungo dopo aver compromesso il sistema.

Utilizzo di attacchi ibridi: Volt Typhoon, un attore malintenzionato sponsorizzato dallo Stato cinese, è attivo dal 2021 e ha come obiettivi le apparecchiature di rete dei piccoli uffici domestici, quali router, firewall e hardware VPN. Volt Typhoon sulla raccolta delle credenziali degli utenti per ottenere e mantenere l'accesso senza essere rilevato il più a lungo possibile attraverso una varietà di tecniche LOTL. Una volta all'interno, le tattiche includono, ma non si limitano a, tecniche di comando e controllo (C2) e di ricognizione per raccogliere informazioni. Un segnale di attacco integrato con rilevamento comportamentale e prioritizzazione basata sull'intelligenza artificiale è fondamentale per fermare questo tipo di attacco.

Come funzionano funzionano le tecniche di comando e controllo (C2) ?

4.

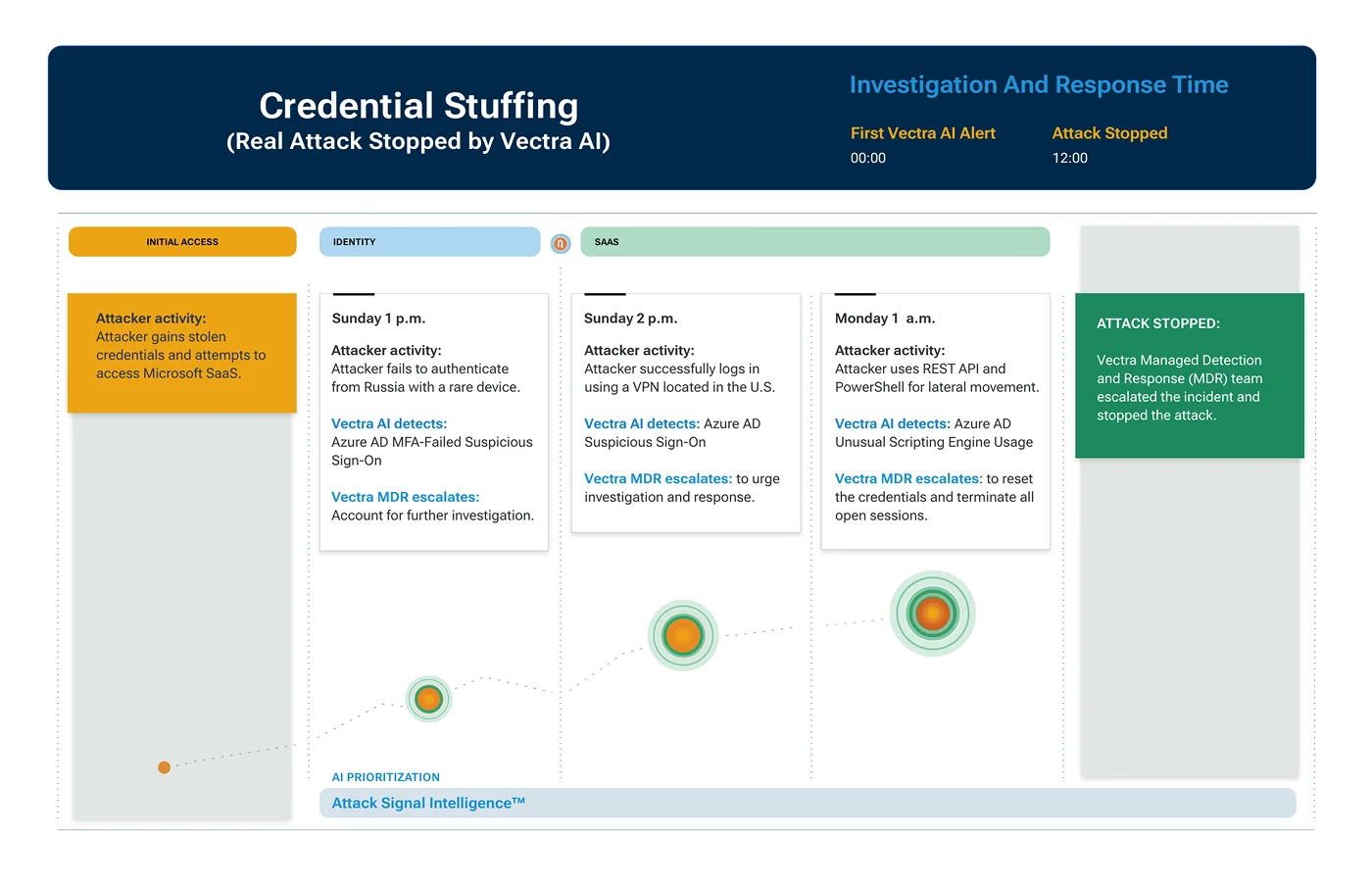

Credential Stuffing: gli hacker sono sempre alla ricerca di modi per autenticarsi e le credenziali rubate consentono loro di farlo. Il credential stuffing è una tecnica di forza bruta che può verificarsi quando gli aggressori ottengono le credenziali degli utenti (possibilmente quando vengono scaricate e/o vendute online dopo una compromissione) e utilizzano strumenti automatizzati per autenticarsi e ottenere l'accesso. Poiché il credential stuffing comporta solitamente più tentativi di autenticazione, i team di sicurezza hanno la possibilità di rilevare i tentativi di accesso non riusciti con gli strumenti adeguati.

Utilizzo di attacchi ibridi: il team Vectra MXDR ha recentemente risposto a un attacco in cui un hacker con base in Russia ha ottenuto credenziali rubate e ha effettuato diversi tentativi di accesso senza successo per autenticarsi. L'autore della minaccia ha infine ottenuto l'accesso tramite una VPN con sede negli Stati Uniti e si è rapidamente spostato lateralmente per accedere ai sistemi SaaS. Anche in questo caso, un segnale di attacco integrato per rilevare e dare priorità al comportamento dell'autore dell'attacco dopo la compromissione, insieme a un piano di risposta, è il fattore chiave per fermare questo tipo di attacco.

5.

Zero-Day : uno dei metodi più comuni utilizzati dagli hacker per compromettere gli ambienti ibridi consiste nell'attaccare i sistemi che presentano vulnerabilità non identificate o non corrette. Inoltre, se una vulnerabilità è sconosciuta o non esiste una patch per correggerla, gli hacker che la sfruttano hanno maggiori probabilità di portare a termine con successo il loro attacco.

Utilizzo di attacchi ibridi: Zero-Day vanno oltre la copertura IT tipica quando non vengono corrette o sono sconosciute. Quando ciò si verifica, gli aggressori hanno una facile via per sfruttarle e quindi compromettere l'ambiente ibrido, rubare dati o avanzare verso un obiettivo. A causa della natura sconosciuta di una Zero-Day , le misure di sicurezza preventive non rilevano un aggressore che sfrutta la falla, evidenziando ulteriormente la necessità di rilevare e dare priorità al comportamento degli aggressori già attivo nei sistemi prima che si verifichino danni.

Scopri esattamente come una zero-day può essere sfruttata dagli autori di attacchi ibridi nel Vectra AI Briefing: Cloud ibrido:

Come difendersi dagli attacchi ibridi che vanno oltre endpoint?

In ciascuno degli scenari di attacco descritti sopra e illustrati in dettaglio nell'eBook, una difesa efficace comprende tre elementi fondamentali:

Copertura: gli aggressori ibridi non cercano solo di esporre una superficie, il che significa che il segnale di attacco deve estendersi su tutte le superfici di attacco ibride.

Chiarezza: un segnale di attacco integrato basato sull'intelligenza artificiale è in grado di rilevare e dare priorità ai metodi utilizzati dagli aggressori dopo la compromissione, in modo che il vostro team sappia cosa è dannoso e quali eventi richiedono attenzione.

Controllo: uno degli esempi di attacco ha mostrato come un attacco di credential stuffing sia stato bloccato da un team di rilevamento e risposta gestito. La chiave è disporre di controlli di risposta 24 ore su 24, 7 giorni su 7, 365 giorni all'anno, sia che siano gestiti internamente che da un team esterno.

Ogni ambiente presenta una serie di sfide uniche per i difensori, ma fermare gli aggressori non deve essere necessariamente troppo complicato. Sappiamo infatti che gli aggressori ibridi cercheranno di sfruttare le debolezze degli strumenti di sicurezza esistenti, attaccheranno su più fronti, cercheranno di avanzare nascondendosi nell'attività normale, useranno credenziali rubate e sfrutteranno ogni altro mezzo possibile. I difensori devono quindi solo assicurarsi di avere un piano che consenta loro di dare priorità alle attività post-compromissione.

Non dimenticare di scaricare l'eBook gratuito : Analisi dei metodi utilizzati dagli hacker emergenti per scoprire come i team di sicurezza stanno riuscendo a dare priorità al comportamento degli hacker dopo la compromissione. Oppure dai un'occhiata all'infografica correlata.