Non so voi, ma quando sento parlare del comportamento degli attacchi ibridi odierni (di cui parlerò tra un attimo), la mia mente vaga immediatamente verso il regno animale. Tattiche implacabili con ampio margine di manovra. Sono come i tassi del miele. Il morso di un serpente o qualche centinaio di punture d'ape possono ritardare il loro attacco per un momento, ma troveranno il modo di distruggere l'intero alveare o aspetteranno che il veleno svanisca per soddisfare il loro appetito.

Fortunatamente, non dovrete addentrarvi troppo nella regione subsahariana con me, perché abbiamo esaminato attentamente ciò che i cybercriminali fanno effettivamente dopo aver compromesso un sistema: come si muovono, quali tattiche utilizzano per progredire e cosa serve per fermarli una volta che hanno già ottenuto l'accesso. Le nostre analisi degli attacchi pubblicate sono un modo semplice per vedere cosa succede realmente durante un attacco informatico e mi evitano anche di discutere delle fasi di un attacco senza ricorrere a immagini di predatori della savana.

Per mantenere la rotta, abbiamo recentemente esaminato attentamente cinque esempi di attacchi ibridi nell'eBook: A Breakdown of Emerging Attacker Methods (Analisi dei metodi di attacco emergenti) per capire come gli aggressori odierni si infiltrano, aumentano i propri privilegi, si muovono lateralmente e portano avanti i propri attacchi. È possibile utilizzare i dettagli degli attacchi descritti per farsi un'idea chiara di ciò che fanno gli aggressori dopo aver compromesso un sistema, poiché abbiamo allineato le loro tattiche al MITRE ATT&CK , indicando anche dove è possibile rilevare e dare priorità a ciascuna tattica, con l'opportunità di fermare l'attacco in una fase precoce. Per questo blog, passiamo ad alcuni dei punti chiave.

Comprendiamo perfettamente: difendersi dagli attacchi ibridi è estremamente difficile.

Innanzitutto, chiariamo cosa intendiamo per attacco ibrido.

Il fattore principale è che, dato che le aziende sono ormai ibride, gli hacker ne approfittano, quindi tutti gli attacchi sono ora attacchi ibridi. Puoi leggere di più su questo concetto nel recente post del vicepresidente del prodotto Vectra AI, Mark Wojtasiak (alias Woj).

Alcune delle caratteristiche più comuni che rendono difficile fermare gli attacchi ibridi sono il modo in cui aggirano le misure di prevenzione, compromettono le identità, elevano e nascondono i privilegi per muoversi lateralmente attraverso i domini, spesso ad alta velocità. In molti casi, gli strumenti di sicurezza aggiungono benzina sul fuoco. In media, i team SOC ricevono 4.484 avvisi al giorno e oltre due terzi (67%) di essi vengono ignorati, secondo il rapporto 2023 State of Threat Detection. Come dice Mark, è come cercare "l'ago" in un pagliaio.

Infatti, il 97% degli analisti dello stesso rapporto ha dichiarato di temere di perdere un evento rilevante perché sepolto da una marea di avvisi. Abbiamo spesso definito questo fenomeno come la "spirale dell'eccesso": più superficie di attacco, più esposizione, più lacune, più punti ciechi che richiedono più strumenti, più rilevamenti, più avvisi e più falsi positivi. La spirale crea un volume ingestibile di rumore e lavoro per i team SOC che gli aggressori ibridi sfruttano a loro vantaggio per nascondersi, muoversi lateralmente e portare avanti i loro attacchi. Che importanza ha il numero di rilevamenti o avvisi se la maggior parte di essi non può essere gestita?

Gli attacchi ibridi si verificano su più superfici

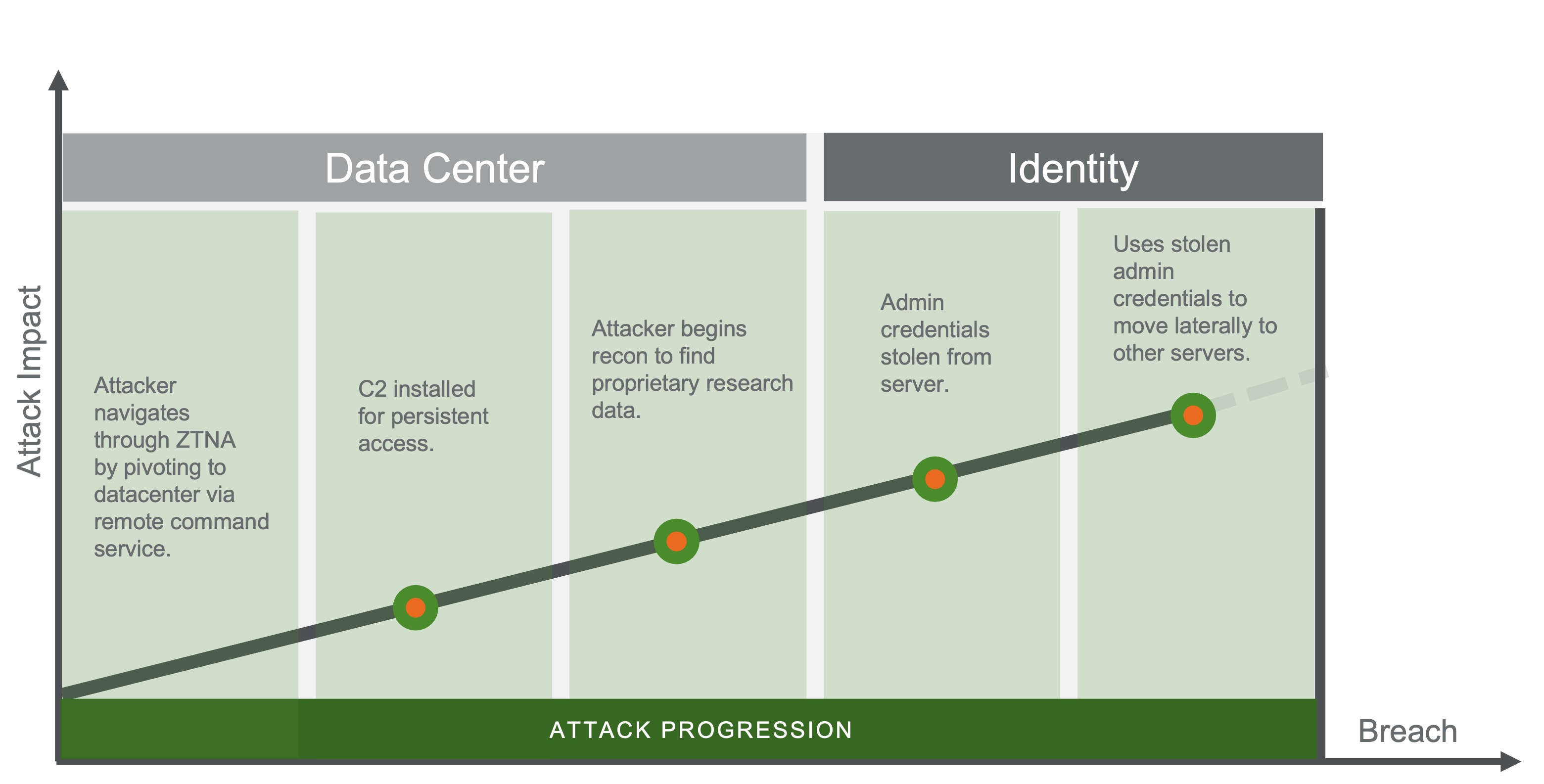

Poiché gli ambienti sono ormai ibridi, l'esposizione alle minacce è presente ovunque operiate. Oltre al data center, potrebbero essere cloud vostro cloud pubblico, SaaS, IaaS, PaaS, le istanze di identità, gli endpoint, ecc. ad aprire la strada agli aggressori per compromettere la vostra sicurezza? Ogni attacco che abbiamo evidenziato nell'eBook includeva più superfici di attacco. Ad esempio, un aggressore verrà bloccato mentre cerca di compromettere un endpoint si dispone di EDR (endpoint and response), ma ciò non significa che non proverà a introdursi attraverso un percorso diverso o a bypassare completamente endpoint . Potrebbe farlo con credenziali rubate, ottenendo l'accesso VPN, forse entrambe le cose o qualcosa di completamente diverso: la chiave per fermarlo sarà la rapidità con cui riuscirete a individuarlo una volta che sarà già all'interno.

Gli attacchi ibridi sono tattiche basate sull'identità

Analogamente al fatto che ciascuno dei cinque attacchi valutati include più superfici di attacco, tutti e cinque gli attacchi hanno anche sfruttato credenziali o password amministrative rubate. Per coincidenza, il rapporto Threat Horizons Report 2023 di Google Cloud ha rilevato che "i problemi relativi alle credenziali continuano a rappresentare una sfida costante, rappresentando oltre il 60% dei fattori di compromissione". Mentre continuiamo ad approfondire la nostra conoscenza degli attacchi basati sull'identità, l'espansione delle imprese ibride sta influenzando anche la nostra capacità di difendere ogni identità. Anche con l'autenticazione a più fattori (MFA), che è un modo efficace per aiutare a prevenire l'accesso non autorizzato agli account in caso di compromissione della password, gli aggressori stanno trovando altri modi per esporre le identità. Scattered Spider è uno di quelli che ha risolto efficacemente questo problema. Indipendentemente dal modo in cui un'identità viene compromessa, che si tratti di spear phishing di metodi più recenti basati sull'intelligenza artificiale, fermarli dipenderà ancora una volta dalla rapidità con cui viene rilevata e considerata prioritaria la compromissione dell'identità.

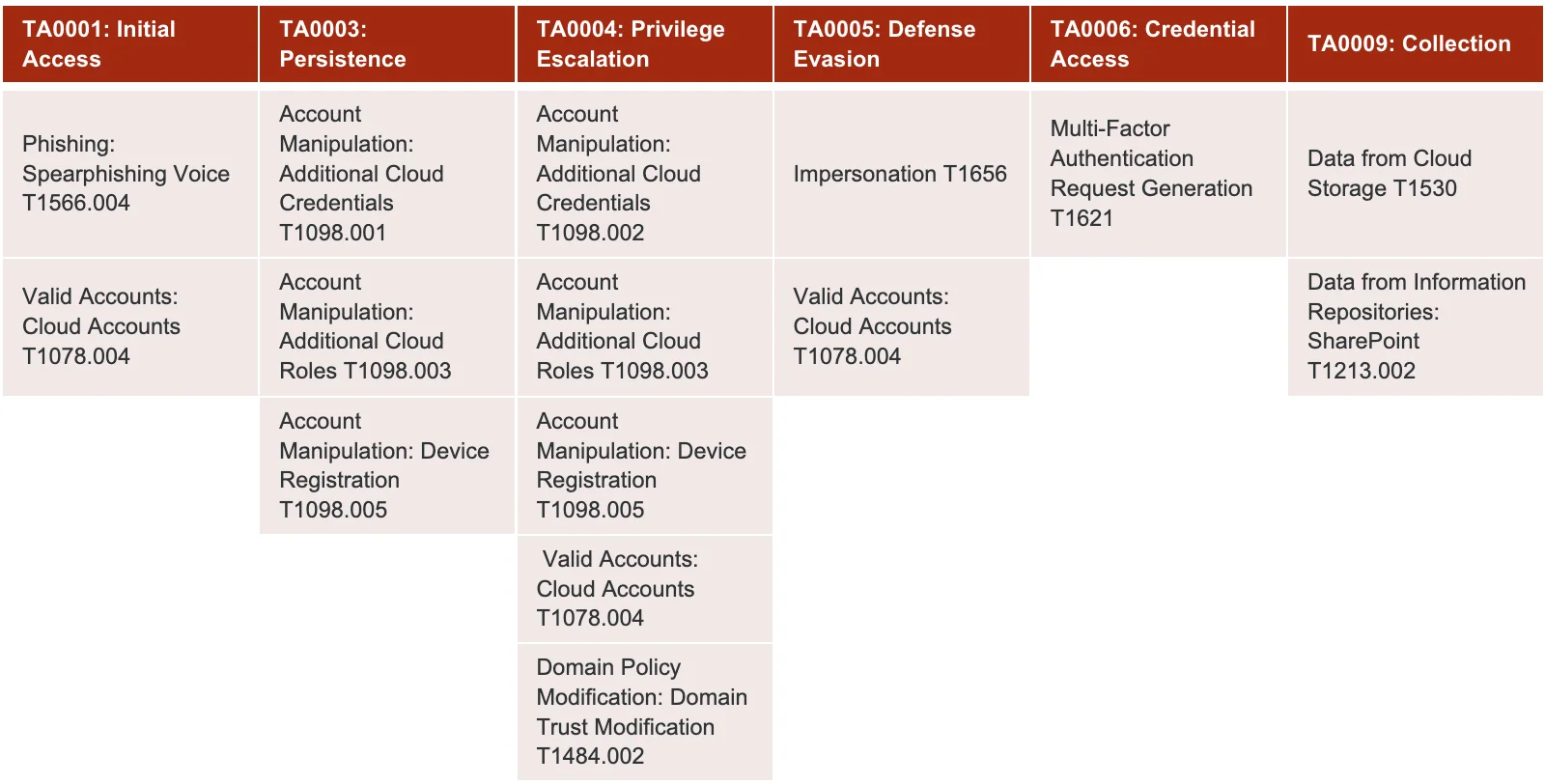

Il diagramma sottostante mostra alcune diverse visioni delle tecniche cloud documentate. Per ulteriori informazioni su questo argomento, consultare il recente blog Vectra AI dedicatoScattered Spider .

Gli aggressori ibridi si nascondono per prosperare dopo aver compromesso il sistema

Woj, vicepresidente del reparto Prodotti di Vectra AI , afferma Vectra AI : "La sicurezza ragiona in termini di singole superfici di attacco, mentre gli aggressori pensano a un'unica gigantesca superficie di attacco ibrida". È stato riportato che il 25% di tutti gli attacchi informatici comporta movimenti laterali. Ciò significa semplicemente che un aggressore si muove all'interno del vostro ambiente ibrido. Secondo questa definizione, la percentuale è probabilmente molto superiore al 25%. La maggior parte degli attacchi che valutiamo contiene una qualche forma di movimento laterale. In generale, gli aggressori capiscono come spostarsi da una superficie di attacco all'altra, ottengono credenziali per mimetizzarsi, vivono del territorio o si spostano dove possono con qualsiasi accesso abbiano a disposizione, in modo da poter condurre ricognizioni e conoscere l'ambiente. Il movimento laterale è solo un esempio, ma la conclusione è che fermare gli aggressori ibridi si riduce, come avrete intuito, alla capacità di rilevarli, dar loro priorità e fermarli una volta che sono già all'interno, indipendentemente da dove si trovino.

Gli attacchi ibridi possono essere bloccati... nelle prime fasi della loro progressione.

Sappiamo perché sono difficili da individuare, sappiamo cosa vogliono fare (ottenere l'accesso, rubare credenziali, muoversi lateralmente per progredire e infine causare danni) e sappiamo che aggiungere ulteriori avvisi alla coda degli analisti SOC non risolverà il problema: già non riusciamo a gestire tutti quelli che abbiamo (chi potrebbe dimenticare il numero 4.484?). A volte gli strumenti di cui disponiamo ci fanno sentire sicuri di essere protetti, ma ciò potrebbe non essere necessariamente vero, dato che il 71% degli analisti SOC ammette che la propria organizzazione potrebbe essere stata compromessa e che ancora non ne è a conoscenza. Questo non ispira esattamente fiducia.

È interessante notare, tuttavia, che se si esaminano gli esempi di attacchi ibridi che sono stati analizzati, si può vedere che, sebbene vi siano ancora rilevamenti che segnalano vari metodi di attacco, questi vengono classificati in ordine di priorità in modo che i difensori dispongano delle informazioni giuste per rispondere con sicurezza con l'azione giusta al momento giusto. C'è una differenza tra avere un altro rilevamento e un segnale di attacco che permette ai difensori SOC di sapere come, quando e dove sta accadendo qualcosa che richiede attenzione, tempo e talento urgenti.

Per approfondire le attività degli hacker ibridi, consulta l'eBook gratuito o scopri come andare oltre il rilevamento con un segnale di attacco basato sull'intelligenza artificiale.