Esiste un famoso dilemma filosofico che riguarda l'osservazione e la percezione:

“Se un albero cade in una foresta e nessuno è lì a sentirlo, produce un suono?”

La stessa identica domanda dovrebbe essere posta nella sicurezza dei sistemi di rilevamento.

"Se un sistema di rilevamento individua un aggressore e nessuno è presente per vederlo, si può davvero dire che sia stato rilevato?"

Noi di Vectra non la pensiamo così. Un rilevamento che non viene visto equivale a nessun rilevamento.

Nel nostro impegno per migliorare la sicurezza, riteniamo che non sia sufficiente offrire una copertura all'avanguardia per il rilevamento delle minacce basata sull'intelligenza artificiale e orientata alla sicurezza, ma che sia anche necessario fornire rilevamenti in modo tale che il team di sicurezza sia in grado di individuare gli aspetti più importanti e agire immediatamente.

Adattarsi ai vostri flussi di lavoro

Un aspetto fondamentale per garantire che i rilevamenti siano visibili è quello di adattarsi al modo di lavorare dei team addetti alla sicurezza.

L'ultimo passo compiuto da Vectra in questo senso è una versione appena rilasciata della nostra integrazione Splunk.

La nuova versione di Vectra è progettata per la nuova rete, dove le minacce possono essere rilevate nel data center, dai lavoratori remoti, nelle applicazioni SaaS o sul cloud pubblico. Vectra combina tutte queste diverse fonti di dati in un unico pannello di controllo unificato, dove vengono elencate le principali minacce alla vostra organizzazione (da ogni fonte), in modo da sapere esattamente quale azione intraprendere per prima, che si tratti di un host o di un account, sulla rete o nel cloud.

Indipendentemente dal numero di vettori di attacco che potrebbero preoccuparti, Vectra ti mostrerà la priorità numero uno in base a ciò che i nostri algoritmi ritengono meritevole di attenzione, su ogni superficie che monitoriamo.

Questa priorità non è a livello di rilevamento, ma a livello di entità, ovvero l'effettivo attore che Vectra ha individuato mentre svolgeva attività sospette. Potrebbe trattarsi di un host nel vostro data center, di un account di servizio in AWS o di un utente Azure AD. Vectra è in grado di misurare la minaccia (quanto è grave l'attacco se è reale) e la certezza (quanto siamo sicuri che sia reale) per creare una vista a quadranti, da "Bassa" a "Critica", e rappresentiamo questi dati nel prodotto stesso.

Questa visione quadrante è supportata da un elenco delle principali minacce che richiedono attenzione, in modo che gli analisti sappiano esattamente cosa deve essere indagato.

"Assegnare" dei tempi

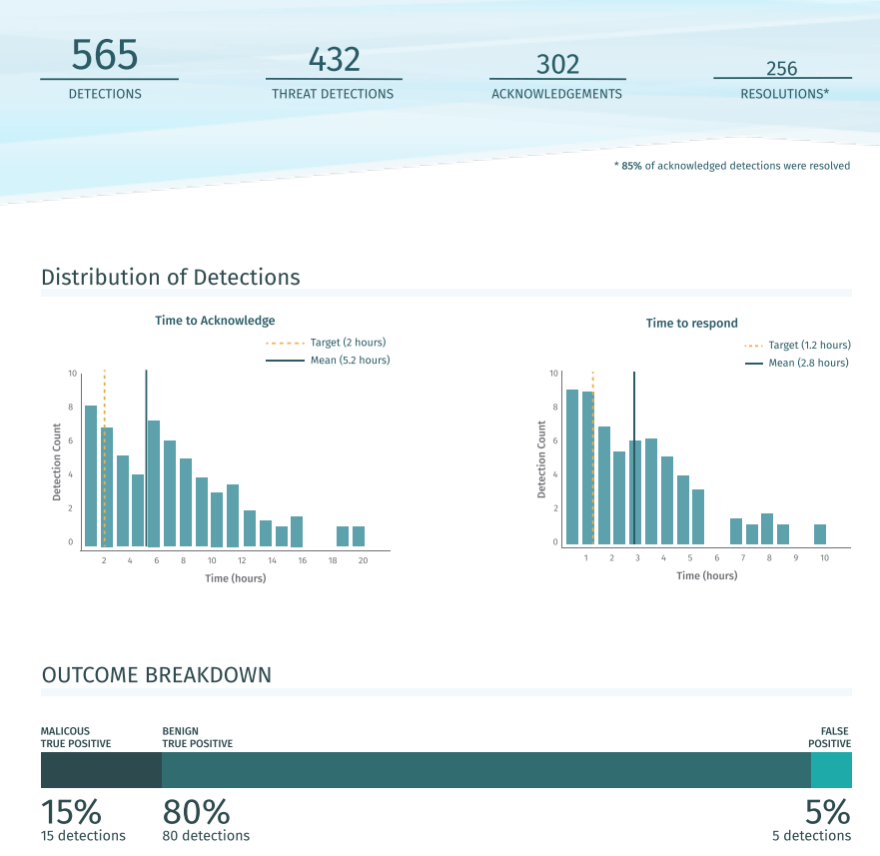

Un team SOC è efficiente solo quando gli avvisi di rilevamento possono essere inviati rapidamente e la comunicazione tra i membri del team è semplice e veloce. Per garantire che due analisti non esaminino lo stesso problema, Vectra utilizza il suo potente "Flusso di lavoro delle assegnazioni" per mostrare chi sta lavorando su quale entità. Chiunque utilizzi il "Flusso di lavoro delle assegnazioni" potrà ora vedere chi sta lavorando sulle entità e se sta cercando il prossimo elemento da esaminare, in modo da poter filtrare facilmente le entità non assegnate. Queste azioni non solo consentono di risparmiare tempo evitando di dover informare gli altri colleghi su chi sta lavorando su quale incidente, ma alimentano anche un report delle metriche operative incredibilmente dettagliato.

Presentarsi al servizio

Come può confermare chiunque si occupi di gestione dei sistemi per lavoro, non è sufficiente configurare un sistema funzionante e lasciarlo così com'è: è necessario monitorare costantemente questi sistemi per verificare che la loro efficacia sia all'altezza delle aspettative. Il monitoraggio degli strumenti di terze parti può spesso essere laborioso e noioso, ma il rapporto sulle metriche operative di Vectra automatizza l'intero processo sfruttando il flusso di lavoro di assegnazione menzionato in precedenza, che si integra direttamente nel flusso di lavoro Splunk [JK2] esistente. Grazie a questo report, i manager hanno una visione chiara del numero di avvisi che il team SOC deve esaminare e del tempo medio impiegato dal team per riconoscerli e rispondere. Si tratta di uno strumento estremamente potente che fornisce dati chiari e concreti a supporto della copertura di sicurezza.

Quando un albero cade nella foresta, prendilo prima che colpisca qualcosa.

L'integrazione Splunk aggiornata di Vectra semplifica il flusso di lavoro del SOC ed è parte integrante della nostra missione principale di migliorare la sicurezza, in modo che quando quell'albero cade nella foresta, il vostro team venga immediatamente avvisato, veda cosa sta succedendo e possa intervenire prima che causi danni.

Per ulteriori informazioni sull'integrazione di Vectra con Splunk, è possibile trovare tutti i dettagli nella descrizione della soluzione.