Vectra Research ha recentemente scoperto un metodo per sfruttare una funzionalità appena rilasciata da Microsoft per eseguire movimenti laterali verso un altro tenant Microsoft.

Sintesi esecutiva

- Vectra Research ha identificato un nuovo vettore di attacco contro Azure Active Directory che consente il movimento laterale verso altri tenant Microsoft.

- Vectra illustra anche la tecnica per mantenere l'accesso persistente in un tenant Azure, descritta per la prima volta qui.

- La funzionalità sottostante per l'esecuzione di questo vettore di attacco è presente in ogni implementazione Microsoft.

- Questo vettore di attacco segue vettori di attacco simili noti per essere in uso, come l'abuso della federazione di domini o l'aggiunta di un'azienda partner, che richiedono un monitoraggio attivo per il rilevamento e la risposta.

- Vectra ha pubblicato un POC per i test di sicurezza all'interno del framework open source MAAD Attack Framework.

- Vectra ha verificato che i rilevamenti dell'intelligenza artificiale di Vectra forniscono copertura per questa operazione prima della documentazione delle tecniche in questo rapporto.

Introduzione

Gli aggressori continuano a prendere di mira le identità Microsoft per ottenere l'accesso alle applicazioni Microsoft connesse e alle applicazioni SaaS federate. Inoltre, gli aggressori continuano a portare avanti i loro attacchi in questi ambienti, non sfruttando le vulnerabilità, ma abusando delle funzionalità native di Microsoft per raggiungere il loro obiettivo. Il gruppo di aggressori Nobelium, collegato agli attacchi SolarWinds, è stato documentato mentre utilizzava funzionalità native come la creazione di Federated Trusts [4] per consentire l'accesso persistente a un tenant Microsoft.

In questo post del blog illustreremo un'ulteriore funzionalità nativa che, se sfruttata da un aggressore, consente l'accesso persistente a un cloud Microsoft e la possibilità di spostarsi lateralmente verso un altro tenant. Questo vettore di attacco consente a un aggressore che opera in un tenant compromesso di abusare di una configurazione Cross-Tenant Synchronization (CTS) errata e ottenere l'accesso ad altri tenant collegati o distribuire una configurazione CTS non autorizzata per mantenere la persistenza all'interno del tenant.

Non abbiamo osservato l'uso di questa tecnica in natura, ma dato l'abuso storico di funzionalità simili, presentiamo i dettagli affinché i difensori possano comprendere come si presenterebbe l'attacco e come monitorarne l'esecuzione. Inoltre, questo blog esaminerà come i clienti Vectra dispongono attualmente di copertura e ne hanno avuta fin dal primo giorno di rilascio della funzionalità per questa tecnica attraverso i nostri rilevamenti basati sull'intelligenza artificiale e Vectra Attack Signal IntelligenceIntelligenceTM.

Sincronizzazione tra tenant

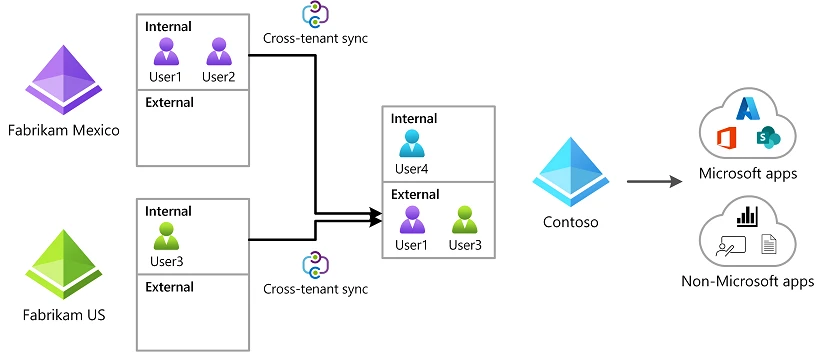

CTS è una nuova funzionalità di Microsoft che consente alle organizzazioni di sincronizzare utenti e gruppi provenienti da altri tenant di origine e di concedere loro l'accesso alle risorse (sia applicazioni Microsoft che non Microsoft) nel tenant di destinazione. Le funzionalità CTS si basano sulle precedenti configurazioni di trust B2B che consentono una collaborazione automatizzata e senza soluzione di continuità tra diversi tenant ed è una funzionalità che molte organizzazioni cercheranno di adottare. [2][3]

CTS è una funzionalità potente e utile per organizzazioni come i conglomerati aziendali con più tenant tra le società affiliate, ma se non configurata e gestita correttamente può anche aprire la strada a potenziali attacchi di ricognizione, movimento laterale e persistenza da parte di malintenzionati. Discuteremo i potenziali rischi e i percorsi di attacco che gli avversari possono sfruttare per abusare delle relazioni di fiducia da un tenant potenzialmente compromesso a qualsiasi altro tenant configurato con una relazione di fiducia CTS.

- CTS consente agli utenti di un altro tenant di essere sincronizzati (aggiunti) in un tenant di destinazione.

- Una configurazione CTS poco rigorosa può essere sfruttata per spostarsi lateralmente da un tenant compromesso a un altro tenant della stessa organizzazione o di un'organizzazione diversa.

- Una configurazione CTS non autorizzata può essere implementata e utilizzata come tecnica backdoor per mantenere l'accesso da un tenant Microsoft esterno controllato da un avversario.

Presunto compromesso!

Le tecniche di sfruttamento seguono la filosofia dell'Assumed Compromise. Le tecniche utilizzate in questi exploit presuppongono che un'identità sia stata compromessa in un cloud Microsoft. In un contesto reale, ciò potrebbe derivare da una compromissione del browser su un endpoint gestito da Intune endpoint un'identità gestita da Microsoft.

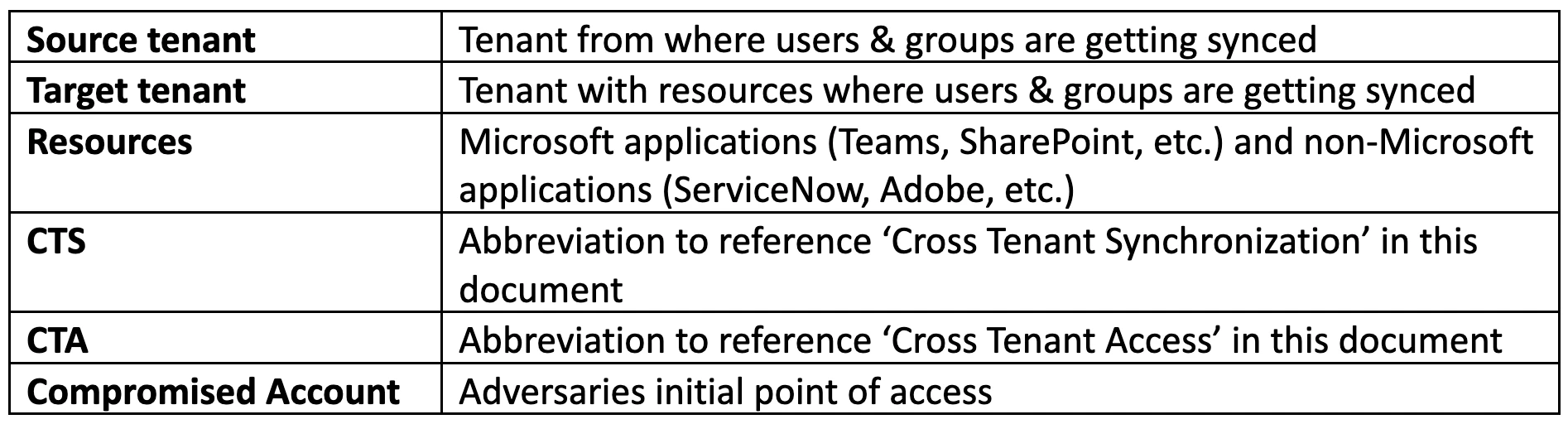

Terminologia

Il facilitatore

Cose importanti da sapere sulla configurazione CTS:

L'attacco

Le tecniche di attacco descritte in questo blog richiedono determinate licenze e la compromissione di un account con privilegi o l'escalation dei privilegi a determinati ruoli nel tenant compromesso. Un ruolo di amministratore globale può eseguire tutte queste azioni in un tenant. [2]

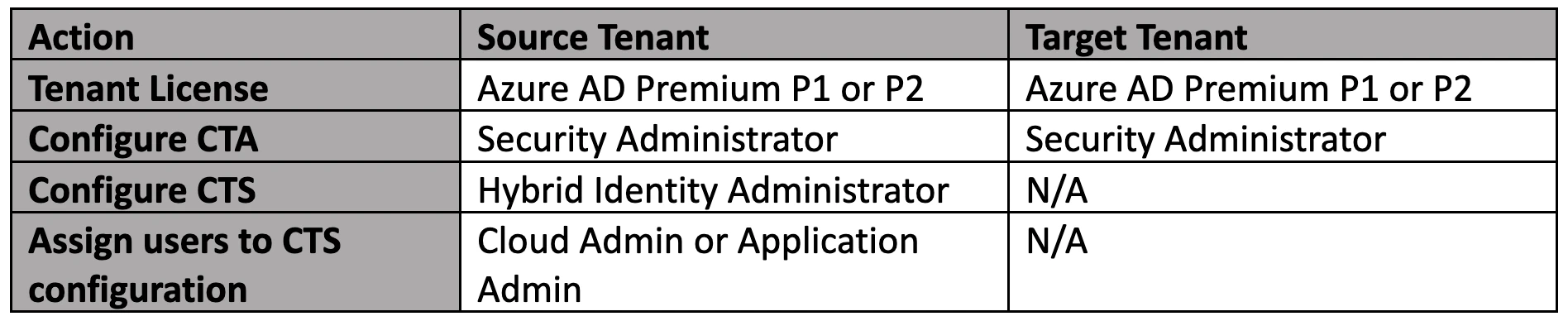

Tecnica 1: Movimento laterale

Un aggressore che opera in un ambiente compromesso può sfruttare una configurazione CTS esistente per spostarsi lateralmente da un tenant a un altro tenant connesso.

- L'autore dell'attacco accede al tenant compromesso.

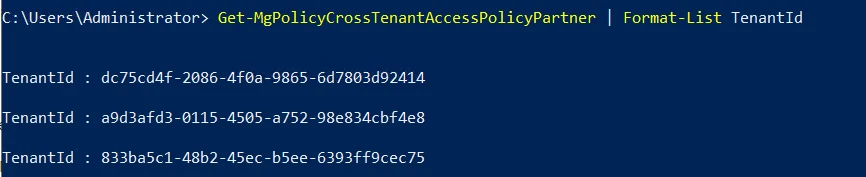

- L'autore dell'attacco ricognisce l'ambiente per identificare gli utenti target connessi tramite le politiche di accesso cross-tenant implementate.

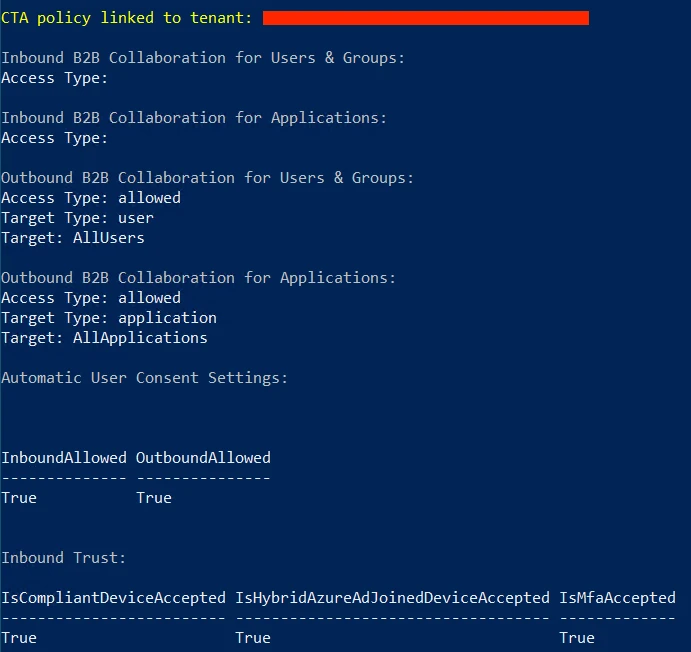

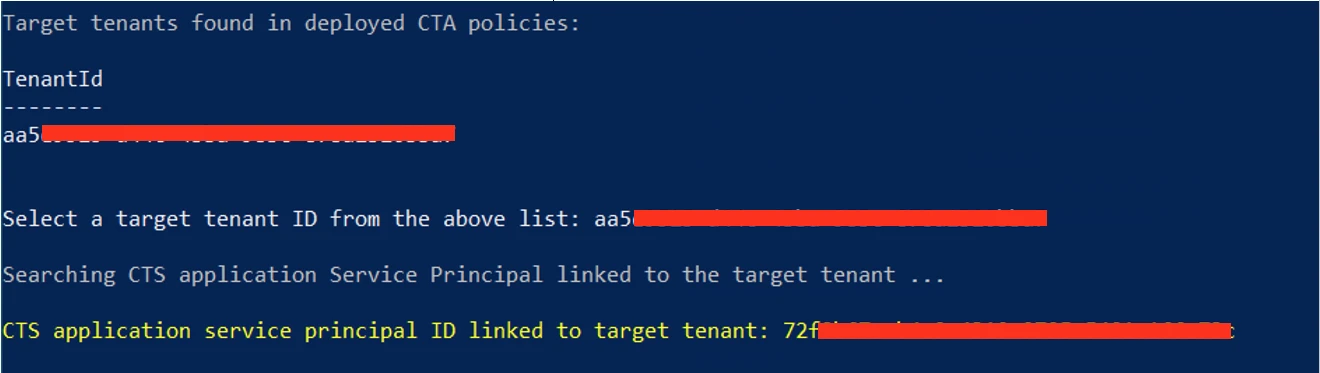

- L'autore dell'attacco esamina la configurazione della politica di accesso cross-tenant per ciascun tenant connesso al fine di identificare quello con la funzione "Outbound Sync" abilitata. La politica CTA con Outbound Sync abilitato consente agli utenti e ai gruppi del tenant corrente di essere sincronizzati nel tenant di destinazione.

- Dall'analisi della configurazione delle politiche CTA, l'autore dell'attacco individua un tenant connesso con Outbound Sync abilitato e lo imposta come obiettivo per il movimento laterale.

- Dopo aver identificato l'applicazione di sincronizzazione CTS, l'autore dell'attacco può modificarne la configurazione per aggiungere l'account utente attualmente compromesso all'ambito di sincronizzazione dell'applicazione. In questo modo l'account utente compromesso verrà sincronizzato nel tenant di destinazione e l'autore dell'attacco potrà accedere al tenant di destinazione utilizzando le stesse credenziali compromesse inizialmente.

- Se non ci sono condizioni CTA in entrata esplicite che bloccano la sincronizzazione nel tenant di destinazione, l'account compromesso verrà sincronizzato nel tenant di destinazione.

- L'autore dell'attacco si sposta lateralmente nel tenant di destinazione utilizzando lo stesso account compromesso inizialmente.

Tecnica 2: Backdoor

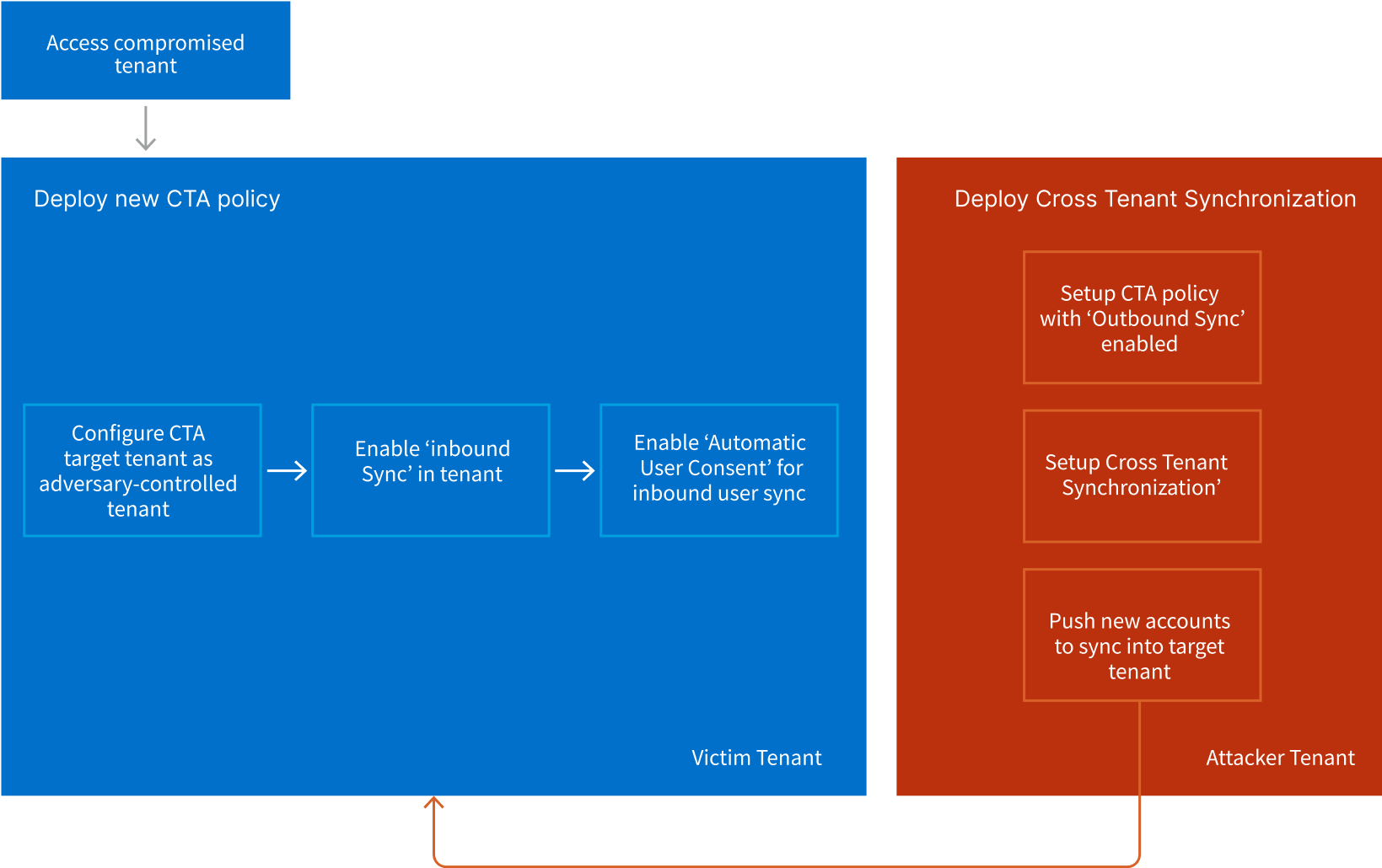

Un aggressore che opera in un tenant compromesso può implementare una configurazione Cross Tenant Access non autorizzata per mantenere un accesso persistente.

- L'autore dell'attacco accede al tenant compromesso.

- L'autore dell'attacco può ora sincronizzare i nuovi utenti dal proprio tenant tramite push al tenant della vittima designata in qualsiasi momento futuro. Ciò garantisce all'autore dell'attacco l'accesso futuro alle risorse sul tenant di destinazione utilizzando l'account controllato esternamente.

Difesa

Clienti Vectra:

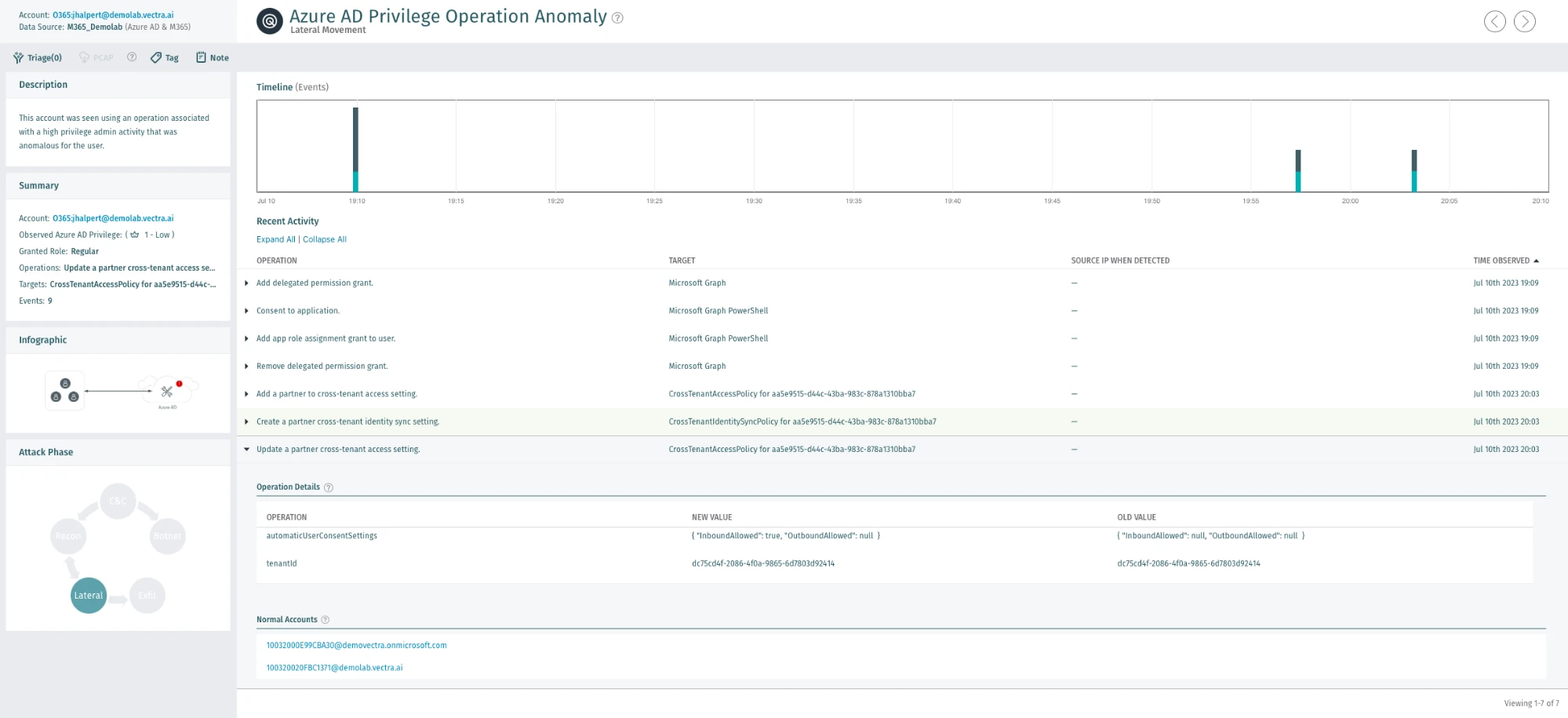

Il portafoglio di avvisi esistente di Vectra è in grado di rilevare questa attività anche prima di comprenderne le implicazioni operative e le azioni previste che potrebbero verificarsi prima dell'evento.

Il fatto che questa tecnica non sfrutti alcuna vulnerabilità reale rende più difficile prevenirla una volta che un avversario si trova nell'ambiente con privilegi sufficienti. Tuttavia, i sistemi di rilevamento basati sull'intelligenza artificiale di Vectra sono stati progettati per individuare questo tipo di scenari di abuso dei privilegi senza dover fare affidamento su firme o elenchi di operazioni note.

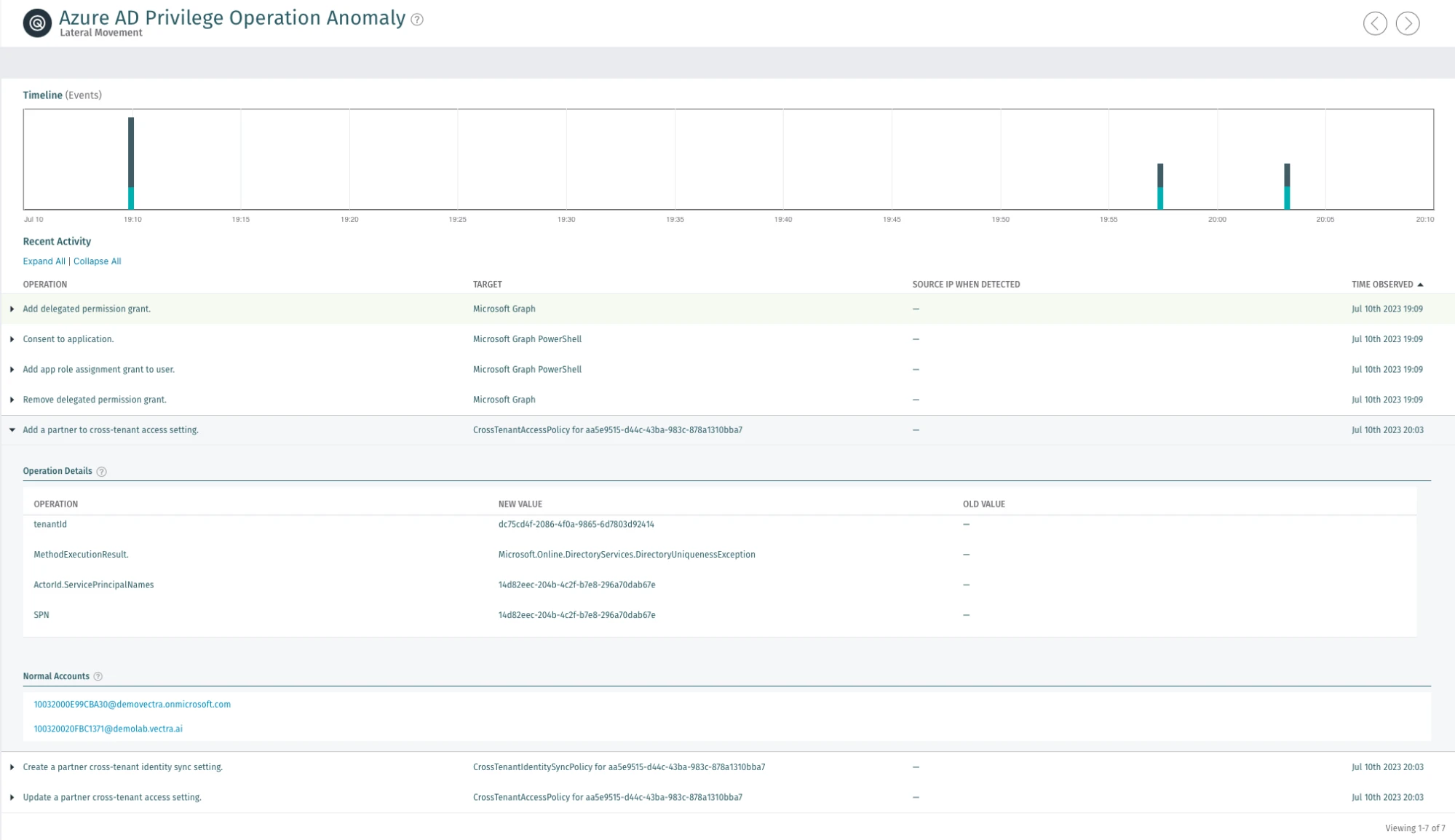

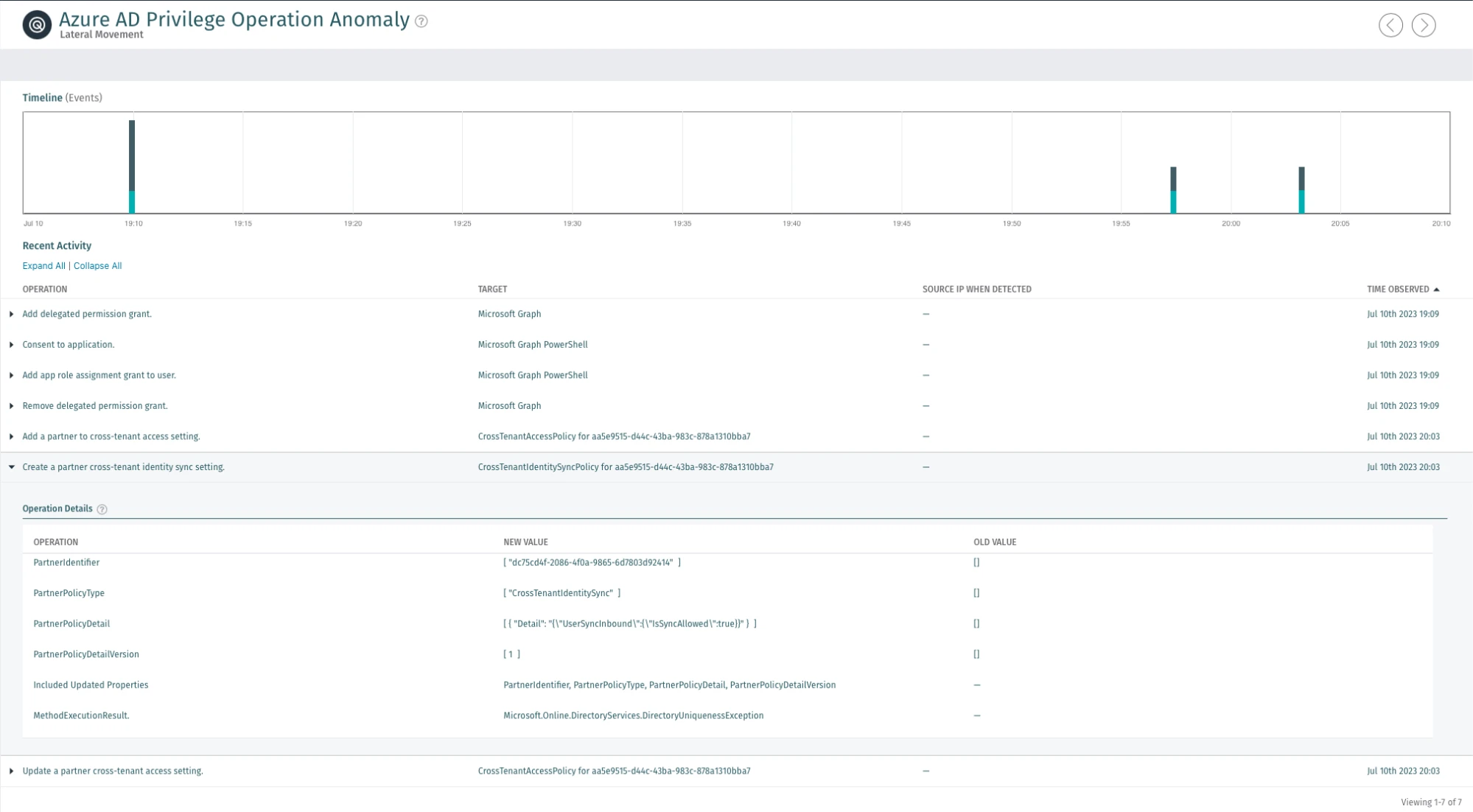

Azure AD Privilege Operation Anomaly di Vectra monitora il valore sottostante di ogni operazione nell'ambiente e di ogni utente. L'intelligenza artificiale crea continuamente una linea di base dei tipi di azioni che dovrebbero verificarsi nell'ambiente e identifica i casi di abuso di privilegi cloud. Concentrandosi sul comportamento di abuso dei privilegi, Vectra è in grado di identificare tecniche emergenti come quella documentata qui.

Le azioni dell'autore dell'attacco che potrebbero verificarsi prima dell'attacco, come l'accesso all'account a seguito di un furto di token o altre forme di compromissione dell'account, verrebbero segnalate dai rilevamenti di Vectra come Azure AD Unusual Scripting Engine Usage, Azure AD Suspicious Sign-on o Azure AD Suspicious OAuth Application.

Test Cloud Microsoft

Testare gli ambienti in modo regolare ed efficace è il modo migliore per essere sicuri della propria capacità di difendersi dagli attacchi informatici. MAAD-Attack Framework è uno strumento open source di emulazione degli attacchi che combina le tecniche di attacco più comunemente utilizzate e consente ai team di sicurezza di emularle in modo rapido ed efficace nei propri ambienti tramite un semplice terminale interattivo. Scopri MAAD-AF su GitHub o approfondisci l'argomento qui.

I team di sicurezza possono utilizzare il modulo MAAD-AF "Exploit Cross Tenant Synchronization" per emulare e testare le tecniche di sfruttamento CTS nel proprio ambiente.

Riferimenti:

- https://learn.microsoft.com/en-us/azure/active-directory/external-identities/cross-tenant-access-overview

- https://learn.microsoft.com/en-us/azure/active-directory/multi-tenant-organizations/cross-tenant-synchronization-overview

- https://invictus-ir.medium.com/incident-response-in-azure-c3830e7783af

- https://attack.mitre.org/techniques/T1484/002