Gli Stati Uniti non sono stati colpiti da un attacco informatico paralizzante alle infrastrutture critiche come quello che ha messo fuori uso l'Ucraina nel 2015. Quell'attacco ha disattivato la rete elettrica ucraina, lasciando più di 700.000 persone al buio.

Ma le reti IT aziendali all'interno delle reti energetiche e dei servizi pubblici sono state infiltrate per anni. Sulla base di un'analisi condotta dal Dipartimento della Sicurezza Nazionale degli Stati Uniti (DHS) e dall'FBI, queste reti sono state compromesse almeno dal marzo 2016 da attori statali che svolgono attività di ricognizione alla ricerca di progetti e schemi di sistemi di controllo industriale (ICS) da rubare.

Esiste una differenza tra gli attacchi che sondano le reti IT aziendali alla ricerca di informazioni e l'accesso alle infrastrutture critiche e gli attacchi contro gli ICS su cui operano le infrastrutture critiche. I due sono interconnessi, ma le risorse prese di mira sono diverse.

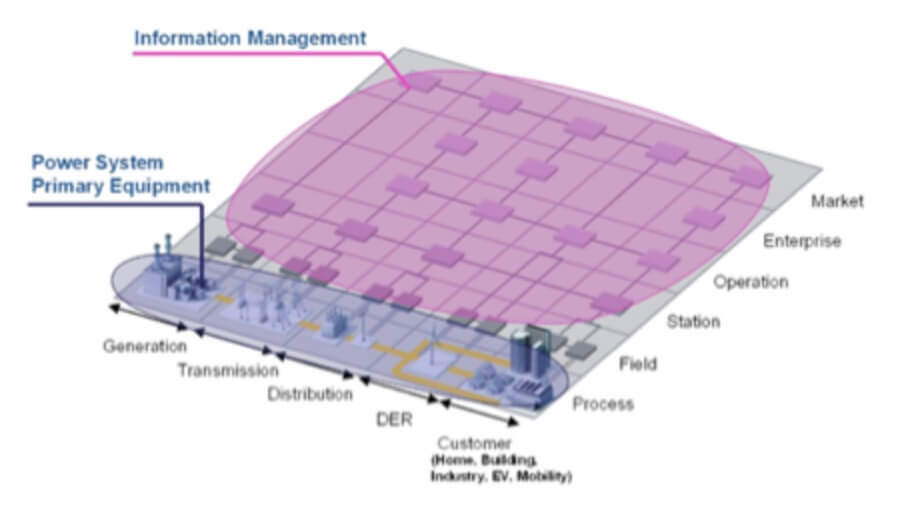

Il NIST ha pubblicato una topologia astratta del sistema di distribuzione dell'energia elettrica, che mostra come il sistema elettrico (apparecchiature primarie) sia interconnesso con i sistemi IT (gestione delle informazioni). La topologia evidenzia la crescente importanza e portata delle reti IT aziendali nel settore dell'energia e dei servizi pubblici, mentre l'industria si orienta verso una comunicazione bidirezionale all'interno della rete intelligente, compreso l'uso di dispositivi IT e di comunicazioni che combinano reti IoT con reti ICS.

All'interno di queste reti di gestione delle informazioni, i criminali informatici hanno testato e pianificato per anni attacchi contro le reti energetiche e dei servizi pubblici. Queste missioni di ricognizione, lente e silenziose, prevedono l'osservazione dei comportamenti degli operatori e l'elaborazione di un piano di attacco unico. L'attacco che ha messo fuori uso la rete elettrica ucraina nel 2015 sarebbe stato pianificato con molti mesi di anticipo da criminali informatici esperti e sofisticati.

Ciò sottolinea l'importanza di identificare gli aggressori nascosti all'interno delle reti IT aziendali prima che causino danni all'ICS e rubino informazioni relative alle infrastrutture critiche. Il rapporto Spotlight 2018 di Vectra su energia e servizi pubblici si concentra sui comportamenti minacciosi unici utilizzati nelle ultime campagne di attacco per rubare informazioni vitali sull'ICS.

Questi e altri risultati chiave sottolineano l'importanza di individuare comportamenti minacciosi nascosti all'interno delle reti IT aziendali prima che i cybercriminali abbiano la possibilità di spiare, diffondere e rubare. Questi comportamenti minacciosi rivelano che campagne di attacchi accuratamente orchestrate si protraggono per molti mesi.

Quando gli aggressori si muovono lateralmente all'interno di una rete, espongono una superficie di attacco più ampia che aumenta il rischio di acquisizione e sottrazione dei dati. È fondamentale monitorare tutto il traffico di rete per rilevare tempestivamente e in modo coerente questi e altri comportamenti degli aggressori.

Gli aggressori remoti in genere ottengono un punto d'appoggio nelle reti energetiche e dei servizi pubblici utilizzando malware phishing rubare le credenziali amministrative. Una volta all'interno, utilizzano connessioni e protocolli amministrativi per eseguire ricognizioni e diffondersi lateralmente alla ricerca di dati riservati sui sistemi di controllo industriale.

L'uso improprio delle credenziali amministrative fornisce agli aggressori un accesso illimitato ai sistemi e ai dati delle infrastrutture critiche. Si tratta di una delle aree di rischio più critiche nel ciclo di vita degli attacchi informatici.

Altri risultati chiave contenuti nel Rapporto Spotlight 2018 su energia e servizi pubblici includono:

- Durante la fase di comando e controllo dell'attacco, sono stati rilevati 194 comportamenti di accesso remoto esterno ogni 10.000 dispositivi host e carichi di lavoro.

- Sono stati rilevati 314 comportamenti sospetti di esecuzione remota ogni 10.000 dispositivi host e carichi di lavoro.

- Nella fase di esfiltrazione del ciclo di vita dell'attacco informatico, sono stati rilevati 293 comportamenti di contrabbando di dati ogni 10.000 dispositivi host e carichi di lavoro.

È inoltre importante sottolineare che gli autori dell'attacco hanno coperto le loro tracce per eludere i sistemi di allerta basati sui log. Gli account e le applicazioni utilizzati negli attacchi sono stati rimossi ed eliminati.

Ad esempio, i client VPN installati presso strutture commerciali sono stati cancellati insieme ai registri generati dal loro utilizzo. Solo grazie a un'approfondita analisi forense il DHS è stato in grado di determinare che gli autori delle minacce erano riusciti a rimuovere le prove dopo che gli attacchi avevano già avuto successo.

Lezione appresa: individuare i primi segnali di un attacco informatico nel momento stesso in cui si verifica, non dopo che il danno è stato fatto.