Per anni, alcuni strumenti hanno sostenuto che l'invio di un TCP Reset (RST) fosse sufficiente per fermare un aggressore. Sembra semplice: se succede qualcosa di sospetto, interrompi la connessione. Ma gli aggressori moderni non si comportano in modi che un reset può controllare. Il TCP RST è inaffidabile, facilmente aggirabile e può persino interrompere servizi aziendali critici.

Perché i reset TCP non sono sufficienti

Un reset TCP è come sbattere la porta in faccia a un aggressore. Ma gli aggressori moderni? Aprono semplicemente un'altra porta, all'istante.

Come? Possono:

- Ignora completamente i pacchetti RST utilizzando una regola firewall di una sola riga.

- Utilizza tunnel crittografati, VPN e proxy dove non è possibile inserire reset.

- Riconnetterti immediatamente da una nuova porta o IP.

- Sfrutta strumenti come Cobalt Strike, Sliver, Metasploit e Havoc, progettati per resistere o aggirare i reset.

Anche quando i reset funzionano, rischiano di causare danni collaterali come il danneggiamento delle applicazioni o l'interruzione di ambienti che utilizzano protocolli critici come il BGP. Conclusione: i reset TCP non fermano gli aggressori. Li mettono solo momentaneamente in difficoltà.

Quando viene inviato un reset, l'autore dell'attacco potrebbe aver già utilizzato le credenziali rubate, spostarsi lateralmente all'interno dell'ambiente, stabilire una persistenza e accedere a dati sensibili e critici per l'azienda.

Reimpostare una singola connessione è come chiudere una porta mentre l'intruso è già all'interno dell'edificio, aprendo nuove porte man mano che procede. Non si sta fermando l'attacco, si sta solo giocando a "acchiappa la talpa". I difensori moderni hanno bisogno di un modo per chiudere tutte le porte contemporaneamente e mantenerle chiuse.

Per ulteriori informazioni sui limiti del reset TCP, consultare: https://support.vectra.ai/vectra/article/KB-VS-2644

La soluzione moderna: 360 Response Vectra AI

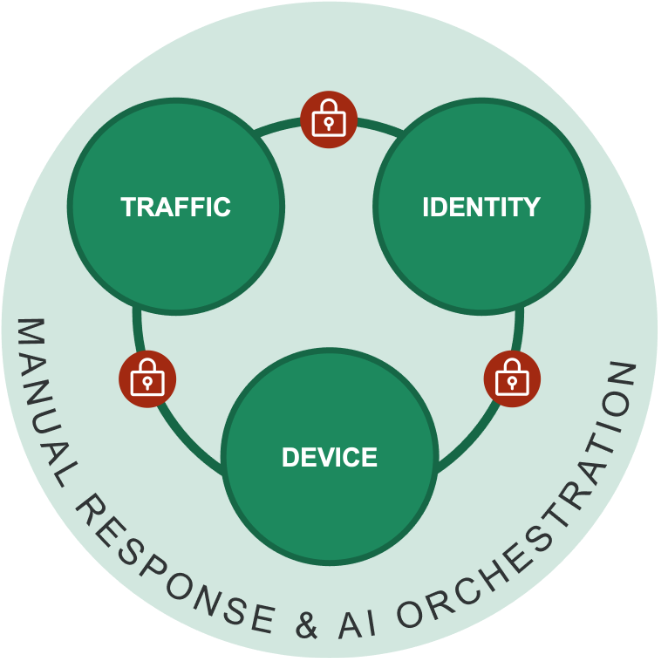

La risposta a 360 gradi Vectra AIsostituisce i fragili reset dei pacchetti con un contenimento reale e forzato attraverso i livelli effettivamente sfruttati dagli aggressori, ovvero identità, dispositivi e traffico. Ciò consente ai difensori di bloccare le azioni degli aggressori ovunque questi tentino di muoversi.

360 Response blocca ogni possibile porta attraverso:

- Blocco host: isola i dispositivi compromessi tramite EDR per impedire la diffusione laterale.

- Blocco account: disabilita o limita gli account utente compromessi in AD o Entra ID.

- Blocco del traffico: applica blocchi firewall reali che gli aggressori non possono ignorare, aggirare o ricollegarsi.

Invece di sperare che un reset funzioni, Vectra AI gli strumenti di applicazione autorevoli del cliente per fermare gli aggressori in modo decisivo. L'intelligenza artificiale di Vectra rileva la minaccia. 360 Response blocca ogni porta. L'aggressore perde il controllo e il difensore lo riprende.

360 Response: dalla disgregazione al controllo effettivo

I reset TCP non sono mai stati concepiti per fermare gli attacchi informatici e oggi gli avversari li superano senza difficoltà. Possono essere ignorati, aggirati o annullati e talvolta causano più danni che benefici. La soluzione 360 Response Vectra AIoffre ciò che i reset non sono mai riusciti a garantire: un contenimento reale e persistente che blocca ogni percorso che un aggressore tenta di seguire.