Mentre attacchi ransomware come NotPetya e WannaCry facevano notizia (e guadagnavano soldi) nel 2017, il mining di criptovalute stava silenziosamente guadagnando terreno come erede designato quando si tratta di comportamenti opportunistici finalizzati al guadagno monetario.

Il messaggio riportato di seguito, pubblicato su reddit, evidenzia la gravità del problema del mining di criptovalute che affligge le università. In alcuni casi, studenti intraprendenti effettuano il mining di criptovalute utilizzando computer di fascia alta o lanciano un esercito di botnet per svolgere il lavoro.

Dove è più diffuso il mining di criptovalute?

Con l'aumento del valore delle criptovalute come bitcoin, Ethereum e Monero, si è registrato un corrispondente aumento del numero di computer nei campus universitari utilizzati per il mining o sottoposti a cryptojacking da parte dei miner per elaborare gli hash delle criptovalute.

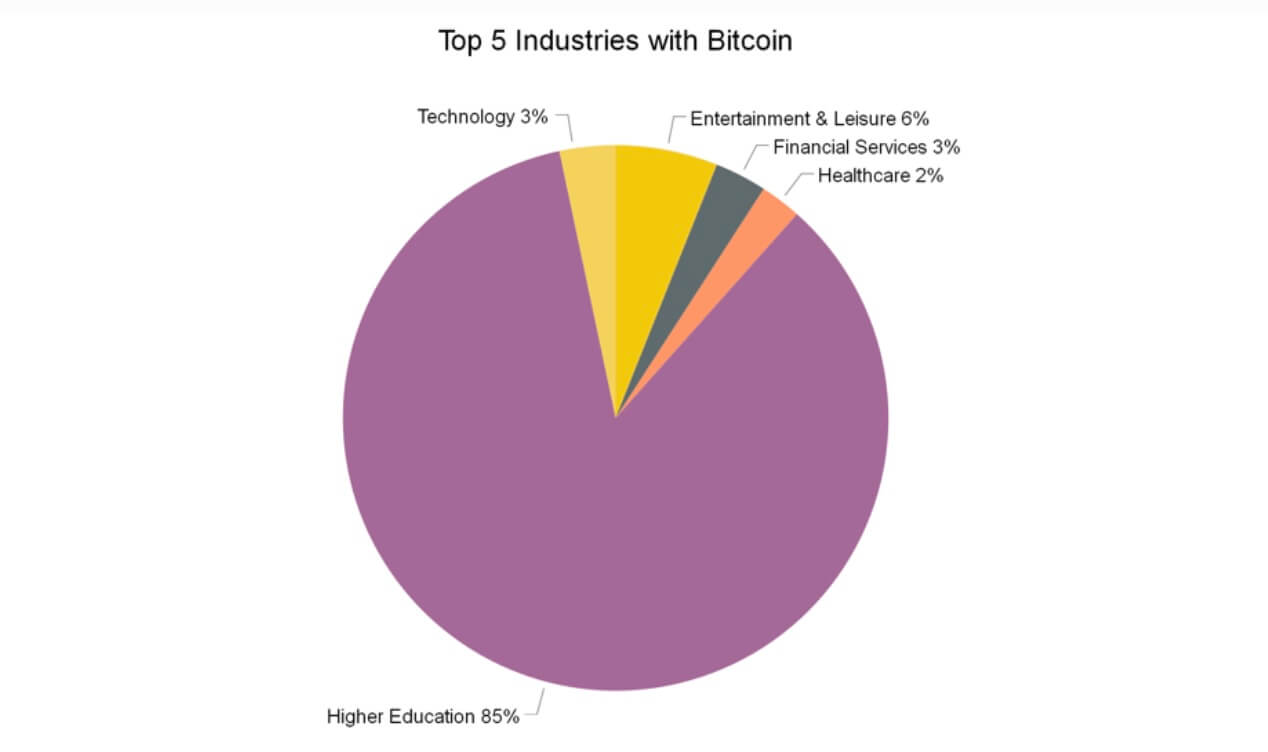

Un'analisi condotta da Vectra sui cinque settori principali che hanno registrato comportamenti di attacco legati al mining di criptovalute da agosto 2017 a gennaio 2018 mostra che l'istruzione superiore ha superato facilmente gli altri quattro settori messi insieme.

Fonte: Edizione RSA 2018 del rapporto sul comportamento degli aggressori nel settore industriale di Vectra

Perché le università?

Il mining di criptovalute converte l'elettricità in valore monetario utilizzando risorse computazionali. Si tratta di un'operazione molto costosa da realizzare senza una fonte di energia gratuita e molte risorse informatiche con controlli di sicurezza minimi esposte a Internet. Le grandi popolazioni studentesche sono terreno fertile ideale per i cryptojacker.

Le aziende applicano rigorosi controlli di sicurezza per impedire attività di mining di criptovalute. Tuttavia, le università non hanno lo stesso lusso con gli studenti. Possono al massimo consigliare agli studenti come proteggere se stessi e l'università installando patch del sistema operativo e sensibilizzandoli su phishing , siti web sospetti e annunci web.

Gli studenti che minano criptovalute stanno semplicemente approfittando dell'opportunità offerta dall'impennata del valore delle criptovalute registrata nell'ultimo anno, con il valore del bitcoin che ha raggiunto il picco di 19.000 dollari (fonte: Coinbase) nel gennaio 2018. Anche al valore attuale di 9.000 dollari per bitcoin, rimane una tentazione redditizia.

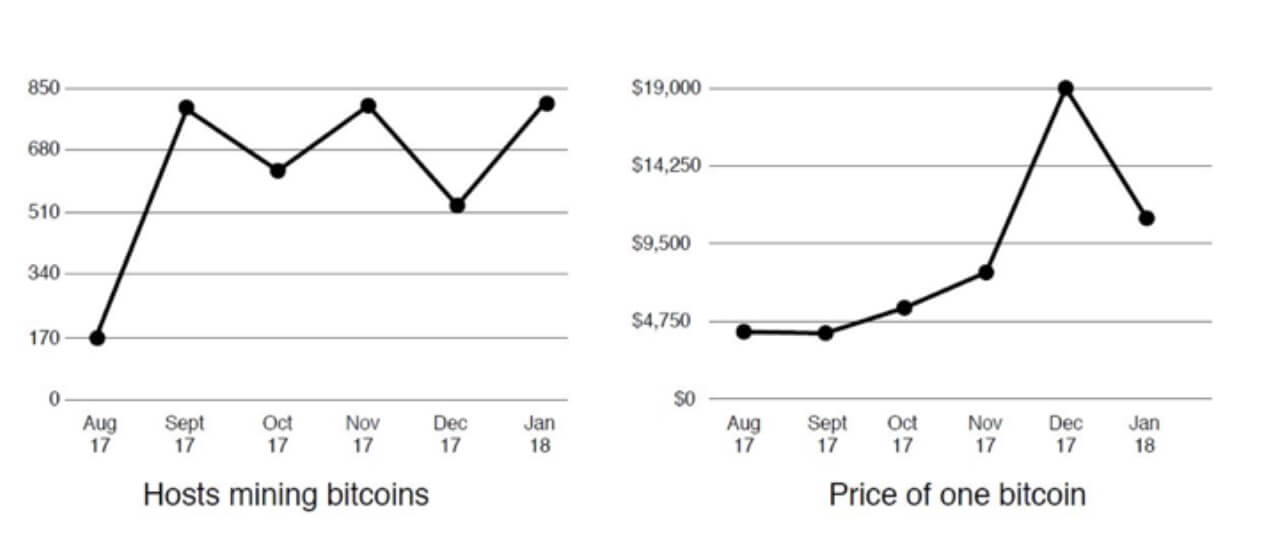

Il numero di computer che elaborano hash di criptovalute nei campus universitari è aumentato prima che il valore del bitcoin superasse i 4.000 dollari nel 2017. I grafici sottostanti mostrano che l'attività di mining di criptovalute è aumentata 30 giorni prima dell'aumento del valore del bitcoin.

I rilevamenti di mining di criptovalute sono aumentati prima che il prezzo raggiungesse il picco massimo

Fonte: Edizione RSA 2018 del rapporto sul comportamento degli aggressori nel settore industriale di Vectra

Anche se il valore del bitcoin è sceso del 50% dal suo picco massimo a meno di 10.000 dollari, il numero di computer che eseguono il mining di criptovalute non è diminuito.

Purtroppo, ogni volta che uno studente o un malintenzionato sfrutta un'opportunità, l'università paga i costi dell'elettricità e l'esposizione a ulteriori rischi. Contrariamente a quanto crede lo studente universitario che ha pubblicato il post su Reddit, l'elettricità non è gratuita.

Perché è pericoloso?

Il mining di criptovalute è un comportamento di attacco opportunistico che utilizza botnet per creare un grande pool di potenza di calcolo. È considerato più un fastidio che un attacco informatico mirato che mette a rischio le informazioni di identificazione personale (PII), le informazioni sanitarie protette (PHI) e i dati finanziari. Tuttavia, in alcuni casi, queste attività delle botnet rappresentano un rischio elevato per le organizzazioni:

- Creano rumore che può nascondere gravi problemi di sicurezza;

- Influiscono sulla reputazione dell'indirizzo IP di un'organizzazione, causandone l'inserimento nella lista nera;

- I criminali informatici acquisteranno l'accesso ai computer compromessi dai cryptojacker per lanciare attacchi mirati contro le università.

Se gli utenti di computer installano intenzionalmente software per il mining di criptovalute, il rischio può essere minimo, anche se potrebbero installare altri software per guadagnare denaro che presentano un rischio maggiore.

Il mining di criptovalute consuma la potenza di calcolo di un sistema. Di conseguenza, i sistemi infetti subiscono un maggiore logorio dovuto all'elaborazione dei blocchi di criptovalute, rendendo il loro funzionamento anormalmente lento.

Sebbene malware di cryptomining malware mira i singoli individui, i criminali informatici possono infettare i sistemi che utilizzano unità di elaborazione grafica (GPU) o schede video ad alte prestazioni. Ciò accelera gli hash ad alta intensità di GPU utilizzati dalle criptovalute come il bitcoin. I giocatori e altri utenti di applicazioni ad alta intensità grafica sono obiettivi particolarmente appetibili.

Il cryptojacking è il re

La mancanza di computer dotati di GPU di fascia alta ha dato origine a un nuovo tipo di mining di criptovalute nel browser che sfrutta la potenza delle normali CPU. Denominato cryptojacking, non richiede l'installazione di alcun programma e può avvenire semplicemente visitando un sito web.

Quando Coinhive è stato lanciato nel settembre 2017 e ha dato il via alla frenesia del cryptojacking, Internet è impazzito con i miner di criptovalute nei browser. Nuovi siti che offrono servizi simili continuano a spuntare ogni settimana, consentendo ai miner di produrre la criptovaluta Monero.

Sebbene il mining di Monero in background su un sito web possa essere una valida alternativa alla visualizzazione di annunci pubblicitari invadenti, quasi nessuno di questi servizi informa gli utenti di ciò che sta accadendo né interrompe l'attività di mining. La maggior parte si comporta come malware, appropriandosi segretamente dei computer e utilizzando le risorse senza autorizzazione.

Qual è l'impatto?

Il mining di criptovalute viene misurato in base al numero di tentativi di trovare un blocco che un miner può eseguire. Ogni tentativo comporta la creazione di un candidato blocco unico e la creazione di un digest del candidato blocco utilizzando SHA-256d, una misura di hash crittografico in hash al secondo (h/s).

Da settembre 2017, il mining in browser per Monero è aumentato vertiginosamente. Il mining di Monero richiede il calcolo di hash utilizzando un algoritmo chiamato CryptoNight. Questo algoritmo è computazionalmente intensivo e, sebbene lento, funziona bene sulle CPU consumer.

È possibile eseguire l'algoritmo CryptoNight su una GPU, ma il vantaggio è di circa 2 volte, non 10.000 volte, come nel caso di altri algoritmi utilizzati da bitcoin o Ethereum. Questo rende CryptoNight un obiettivo per JavaScript e il browser, perché è facile creare uno script che si adatti a un ampio insieme di sistemi per il mining distribuito in pool.

Quando viene eseguito tramite JavaScript, le prestazioni di mining risentono di un calo, ma rimangono comunque accettabili. Il miner utilizza WebAssembly e funziona con circa il 65% delle prestazioni di un miner nativo. Una CPU Intel i7, una delle CPU desktop più veloci, produce circa 90 h/s. Un miner nativo raggiunge 140 h/s. Il mining basato su CPU è sufficiente per le botnet.

Utilizzando un calcolatore delle prestazioni Monero, un tasso di 90 h/s su 812 dispositivi che effettuano mining 24 ore su 24, 7 giorni su 7, produce questi risultati:

Punti chiave

Il cryptojacking e il mining di criptovalute sono attività redditizie e opportunistiche che probabilmente aumenteranno, sostituendo ransomware e adware come metodo di fatto per chi cerca di guadagnare rapidamente.

Per ulteriori informazioni su altri tipi di comportamenti di attacco informatico osservati in ambienti cloud, data center e aziendali reali, scarica il rapporto Attacker Behavior Industry Report di Vectra, edizione RSA Conference 2018.