L'autenticazione a due fattori (2FA) basata su SMS era un tempo considerata una misura di sicurezza affidabile, ma gli hacker hanno da tempo trovato il modo di sfruttarne le vulnerabilità. Dal furto di account causato dal riutilizzo di numeri di telefono alle campagne di SIM swapping condotte da gruppi come Scattered Spider, l'autenticazione multifattoriale basata su SMS espone le organizzazioni a violazioni che potrebbero essere evitate. Ciò che può iniziare come un inconveniente personale, come la perdita dell'accesso a un account Google o Amazon, può rapidamente trasformarsi in un compromesso aziendale, una frode finanziaria e un'esfiltrazione di dati.

Questo blog mette in evidenza esempi reali e strategie avanzate degli hacker per mostrare perché l'autenticazione a due fattori tramite SMS non è più una misura di sicurezza difendibile e cosa devono fare i dirigenti per proteggere le loro organizzazioni.

Esempio reale: perché l'autenticazione a due fattori tramite SMS non è sicura

Un paio di anni fa, ho dovuto configurare un nuovo numero di telefono e ho capito subito quanto possa essere fragile l'autenticazione a più fattori (2FA) basata sugli SMS. La prima sorpresa è arrivata con il mio account Amazon. Il numero che avevo appena acquisito era ancora collegato all'account di un'altra persona.

Quando ho provato a proteggere il mio account, ho scoperto quanto sarebbe stato facile per qualcun altro accedervi. Amazon consente agli utenti di effettuare l'accesso con un numero di cellulare e di bypassare completamente la password richiedendo un codice di accesso monouso (OTP) inviato tramite SMS. In pratica, ciò significa che chiunque possieda un numero di telefono collegato a un account può ricevere il codice e ottenere l'accesso senza conoscere la password originale.

Una volta effettuato l'accesso, l'utente può reimpostare la password dell'account, modificare l'indirizzo e-mail associato e persino effettuare acquisti utilizzando i dati della carta di credito memorizzati. È fondamentale sottolineare che Amazon non richiede un'ulteriore convalida bancaria per queste transazioni, quindi un malintenzionato determinato potrebbe sfruttare questa falla per attività fraudolente.

Nel mio caso, ho accidentalmente avuto accesso all'account del precedente proprietario, ma mi sono immediatamente ritirato e ho dissociato il numero in modo da poter proteggere il mio. Questo incidente dimostra come l'autenticazione basata su SMS apra la porta a rischi di appropriazione indebita dell'account. Per un'azienda, le conseguenze vanno ben oltre il semplice disagio personale. Se questo scenario si verificasse con un account aziendale, il risultato potrebbe essere transazioni finanziarie non autorizzate, perdita di dati e un duro colpo alla fiducia dei clienti.

Questo semplice esempio mostra perché l'autenticazione a due fattori basata su SMS, sebbene comoda, non è sicura. Un numero di telefono può essere riassegnato, intercettato o dirottato e, con esso, un malintenzionato ottiene le chiavi dell'account. Per i dirigenti che valutano il rischio aziendale, questo non è solo un problema a livello di utente, ma una vulnerabilità sistemica che gli hacker più esperti sfruttano attivamente.

Vulnerabilità dell'autenticazione a più fattori

Quando ho cambiato numero di telefono ma ho dimenticato di aggiornarlo sul mio account Google, mi è stato impedito l'accesso nonostante conoscessi la mia password. Il processo di accesso richiedeva un codice di verifica inviato al mio vecchio numero e, poiché quel numero non mi apparteneva più, non potevo riceverlo. Per un dirigente o un dipendente, questo scenario può significare perdere l'accesso non solo alla posta elettronica, ma anche ai file di Google Drive, ai documenti condivisi e alle applicazioni di terze parti legate all'autenticazione Google.

Questo inconveniente personale evidenzia una questione più ampia: l'autenticazione a più fattori basata su SMS crea singoli punti di errore che gli hacker possono sfruttare. A differenza dell'autenticazione basata su app o phishing, i codici di accesso monouso (OTP) inviati tramite SMS possono essere intercettati, reindirizzati o dirottati.

Negli ultimi anni sono emerse diverse tecniche di attacco che rendono questo rischio una realtà per le imprese. Ecco le tre principali:

- SIM swapping (o SMS swapping): gli aggressori convincono gli operatori di telefonia mobile a trasferire il numero di telefono di un bersaglio su una scheda SIM da loro controllata. Una volta riuscito nell'intento, ricevono tutti i messaggi SMS destinati alla vittima, compresi i codici MFA. Questa tecnica ha alimentato frodi finanziarie e violazioni aziendali che sono costate milioni alle organizzazioni.

- Ingegneria sociale: gli aggressori possono indurre i dipendenti a reimpostare le impostazioni MFA e sfruttare la verifica basata su SMS. Gruppi come Scattered Spider bypassare con successo l'autenticazione a due fattori tramite SMS in diverse violazioni di alto profilo, dimostrando quanto possa essere efficace l'ingegneria sociale mirata se combinata con le vulnerabilità degli SMS.

- Sfruttamento dei numeri di massa: gli hacker acquistano blocchi di numeri riciclati o inutilizzati, scommettendo che alcuni rimangano collegati ad account online. Grazie all'automazione di massa, verificano la presenza di account collegati a tali numeri e tentano di assumerne il controllo.

Ciascuno di questi vettori di attacco dimostra perché l'autenticazione a più fattori basata su SMS non sia una protezione affidabile contro le minacce moderne. Per le organizzazioni, l'impatto è molto più grave del semplice blocco di un account. Queste vulnerabilità creano punti di accesso per l'appropriazione di account, movimenti laterali all'interno delle reti e sottrazione di dati, tutti elementi che gruppi avanzati come Scattered Spider utilizzano Scattered Spider come armi.

I dirigenti devono considerare l'autenticazione a più fattori (MFA) basata su SMS per quello che è: una misura di comodità, non un controllo di sicurezza. In ambienti ad alto rischio, espone l'azienda a violazioni evitabili. Il passaggio a metodi MFA phishing, come chiavi di sicurezza o passkey, combinato con il monitoraggio continuo dei comportamenti anomali relativi all'identità, è essenziale per ridurre questo rischio.

Dopo l'aggiramento dell'autenticazione a due fattori tramite SMS: come agiscono gli hacker, un Scattered Spider

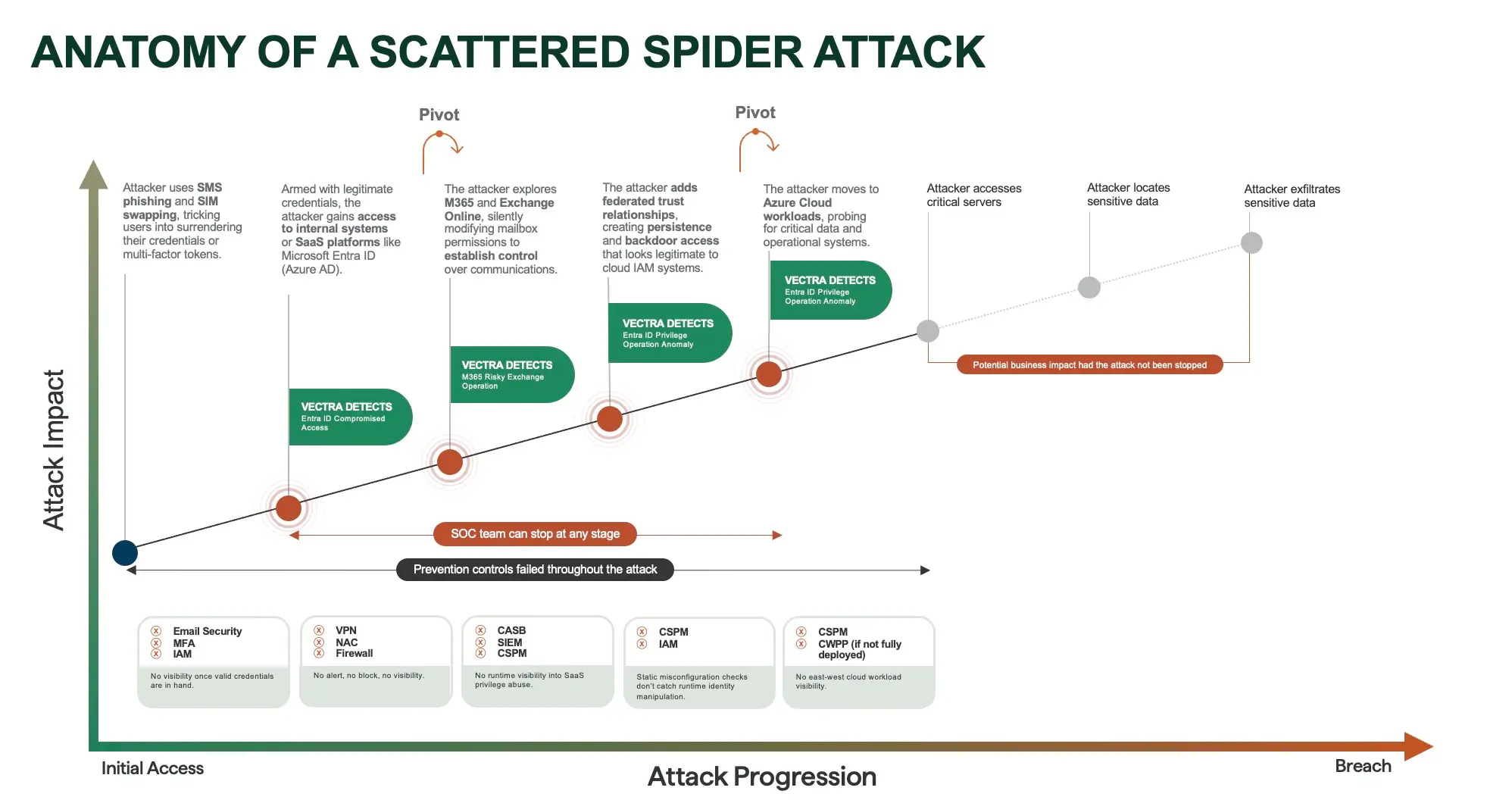

Quando gli aggressori aggirano l'autenticazione a più fattori (MFA) basata su SMS, raramente il compromesso si limita a un singolo account. Per i dirigenti, il vero pericolo è ciò che segue: uso improprio delle credenziali, persistenza furtiva e rapida escalation nei sistemi critici. Di seguito è riportata una sintesi concisa e di facile comprensione per i dirigenti della tipica progressione di un attacco, illustrata con le tattiche utilizzate da Scattered Spider, un gruppo noto per combinare l'ingegneria sociale e lo scambio di SIM per aggirare l'autenticazione a due fattori (2FA) tramite SMS.

Progressione tipica dell'attaccante dopo l'aggiramento dell'autenticazione a più fattori tramite SMS

- Controllo immediato dell'account: con un codice SMS monouso a disposizione, l'autore dell'attacco accede come utente legittimo. Può quindi eseguire azioni che sembrano normali, evitando così gli avvisi di base.

- Assicurati una posizione stabile, riduci l'attrito: l'autore dell'attacco modifica le opzioni di recupero, aggiunge indirizzi e-mail o numeri di telefono alternativi e reimposta la password per impedire all'utente reale di riottenere l'accesso.

- Elevare i privilegi nel SaaS: successivamente prendono di mira le piattaforme di identità e collaborazione, come Office 365 o Google Workspace, alla ricerca di impostazioni di livello amministrativo o autorizzazioni per le caselle di posta. Piccole modifiche come la delega, le regole della posta in arrivo o l'inoltro possono fornire una visibilità a lungo termine sulle comunicazioni.

- Creare persistenza e backdoor: gli aggressori aggiungono entità di servizio, relazioni di fiducia contraffatte o token API. Questi elementi sembrano legittimi sulla carta e consentono all'aggressore di tornare anche se le credenziali rubate vengono sostituite.

- Passaggio al cloud risorse critiche: con token di identità validi e diritti delegati, gli aggressori sondano cloud , lo storage e i pannelli amministrativi alla ricerca di dati sensibili, credenziali nei repository di codice o servizi configurati in modo errato.

- Esfiltrazione, monetizzazione o sabotaggio: infine esportano dati, trasferiscono fondi o distribuiscono ransomware. Poiché l'attività ha origine da account legittimi, il rilevamento e la risposta possono essere più lenti, aumentando l'impatto sul business.

Scattered Spider, come manuale illustrativo

Scattered Spider l'ingegneria sociale come mossa iniziale, prendendo spesso di mira il personale dell'help desk o dell'assistenza clienti per consentire lo scambio di SIM o il ripristino dell'autenticazione a più fattori (MFA). Il loro approccio segue in genere questi passaggi:

- Ingegneria sociale mirata, convincendo operatori o team di assistenza a trasferire numeri di telefono o approvare modifiche MFA.

- Utilizzo di SIM swap o SMS reindirizzati, ricezione di OTP e autenticazione come vittima.

- Rapida acquisizione di privilegi, accesso alle console di amministrazione SaaS e abilitazione dell'inoltro della posta o dell'accesso alle API.

- Creazione di una persistenza dall'aspetto legittimo, come relazioni di fiducia federate o entità di servizio che si integrano nelle normali cloud .

- Movimento laterale verso sistemi di alto valore, dove possono verificarsi esfiltrazioni o frodi finanziarie.

Perché le aziende devono abbandonare l'autenticazione multifattoriale tramite SMS: rischi strategici e alternative più sicure

I punti deboli dell'autenticazione multifattoriale basata su SMS vanno ben oltre gli account personali. Per le aziende, rappresentano una lacuna sistemica nella sicurezza che può essere sfruttata con effetti devastanti. È sufficiente che un numero di telefono venga dirottato o che un codice di accesso monouso venga intercettato perché un malintenzionato possa spacciarsi per un utente fidato e superare le difese perimetrali.

Gruppi come Scattered Spider hanno dimostrato fino a che punto queste vulnerabilità possano essere sfruttate. Utilizzando lo scambio di SIM e l'ingegneria sociale, sono riusciti ad aggirare l'autenticazione a più fattori (MFA) basata su SMS, ad accedere a sistemi di identità come Entra ID e a stabilire una presenza a lungo termine negli cloud . In alcuni casi, queste tattiche hanno contribuito a violazioni che sono costate alle aziende decine o addirittura centinaia di milioni di dollari in perdite dirette e interventi di ripristino.

Per i dirigenti, le implicazioni sono chiare:

- Impatto finanziario e operativo: gli account compromessi possono causare transazioni fraudolente, tempi di inattività e sanzioni normative.

- Danno alla reputazione: clienti e partner perdono fiducia quando gli aggressori sfruttano tali vulnerabilità evitabili.

- Responsabilità strategica: continuare a utilizzare l'autenticazione a più fattori basata su SMS espone l'organizzazione a metodi che gli hacker utilizzano attivamente su larga scala.

Il percorso da seguire richiede metodi MFA phishing, come chiavi di sicurezza FIDO2, passkey o dati biometrici. A differenza dei codici SMS, questi non possono essere reindirizzati o intercettati, rendendoli resistenti alle phishing di SIM swap e phishing . Agenzie come la CISA raccomandano già questi standard come best practice per le aziende che trattano dati sensibili.

La tecnologia, tuttavia, è solo un lato della medaglia. Una cultura che mette al primo posto la sicurezza deve rafforzare queste misure. I dipendenti devono seguire corsi di formazione per acquisire consapevolezza e riconoscere le strategie di ingegneria sociale, come le chiamate fraudolente al supporto IT volte a reimpostare l'autenticazione a più fattori (MFA). In combinazione con il rilevamento continuo delle minacce all'identità e il monitoraggio basato sull'intelligenza artificiale, le organizzazioni possono bloccare le attività anomale prima che portino a una violazione.

La conclusione per i dirigenti è semplice: l'autenticazione a più fattori basata su SMS non è più difendibile come misura di sicurezza aziendale. Sostituirla con alternative phishing e abbinarla a un rilevamento continuo garantisce una protezione più forte, una maggiore resilienza contro gruppi avanzati come Scattered Spider e il mantenimento a lungo termine della fiducia aziendale.

--

Per comprendere meglio come gli hacker riescono ad aggirare le implementazioni MFA deboli e perché questo punto cieco continua a rappresentare un rischio urgente per le aziende, leggi il nostro post sul blog: Gli hacker non effettuano attacchi, ma accedono semplicemente: il punto cieco dell'autenticazione a più fattori.