Il passaggio dal cloud locale al Cloud ibrido

Gestire una rete in continua evoluzione, soprattutto quando si passa a un cloud , non è un'impresa facile. Non esiste un approccio unico valido per tutti per proteggere cloud proprio cloud . I nostri clienti hanno individuato tre temi chiave che li spingono verso il cloud:

- Scala e agilità

- Elevata disponibilità

- Servizi integrati

Sebbene i vantaggi del cloud reali e numerosi, esso comporta anche ulteriori considerazioni in materia di sicurezza che spesso vengono trascurate durante le implementazioni iniziali. In questo blog esamineremo le minacce note rivolte cloud ibridi e dove è possibile individuarle prima che diventino un problema.

Minacce in rapida crescita nel Cloud ibrido

Acceleratore 1: cloud rapida e semplice cloud spesso comporta lacune nei processi di sicurezza.

Nella maggior parte delle organizzazioni, ci sono diversi team coinvolti nell'implementazione di nuovi servizi, che fungono da reti di sicurezza involontarie prima che un servizio venga distribuito su Internet, ma con il cloud questo non è necessariamente vero. Sebbene le minacce contro cloud non siano molto diverse da quelle che colpiscono i loro omologhi on-premise, i fatti rimangono gli stessi. È molto più facile implementare risorse e modificare configurazioni nel cloud. Sebbene tutti gli attacchi siano possibili on-premise, nel cloud poco più di un indirizzo e-mail e una carta di credito per implementare ed esporre i vostri gioielli della corona. Aggiungete l'automazione e tutto questo può avvenire in pochi minuti.

Acceleratore 2: spostamento laterale tra cloud on-premise

Per motivi di accesso e amministrativi, spesso esistono collegamenti tra cloud e i sistemi on-premise. Ciò significa che una violazione nel cloud spesso comportare una violazione delle risorse on-premise tramite movimenti laterali. Molto spesso, i movimenti laterali sono facilitati da VPN site-to-site o altre connessioni autorizzate. Gli aggressori raramente si accontentano dell'accesso che riescono a ottenere attraverso la compromissione iniziale delle risorse del data center. Al contrario, cercheranno di intensificare la violazione per colpire i sistemi centrali in cui risiedono i dati proprietari e dove possono infliggere il danno maggiore all'infrastruttura centrale.

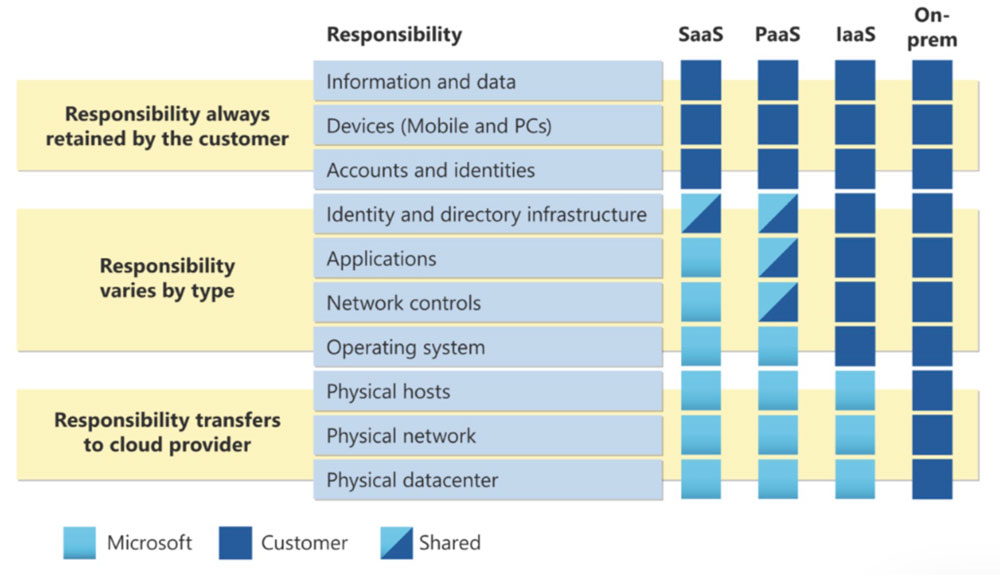

Acceleratore 3: cloud ibrido cloud le sfide della responsabilità condivisa

Un altro aspetto del cloud spesso viene trascurato o frainteso è il modello di proprietà e responsabilità del cloud rispetto al cliente. Quando si utilizza il cloud i carichi di lavoro (IAAS), si è comunque responsabili della sicurezza e dell'amministrazione dei propri cloud , proprio come nel caso dei sistemi on-premise.

Anche nel caso in cui si utilizzino soluzioni come EC2 o AWS Open Search, è comunque necessario garantire la sicurezza dell'implementazione (PaaS).

Non preoccuparti, non è il momento di abbandonare la nave con Cloud

Tutti questi fattori possono indurre un'organizzazione a riflettere prima di sfruttare o estendere cloud . Tuttavia, le implementazioni cloud ibride sono ormai indispensabili nel mondo del lavoro odierno. Anziché cercare di impedire o ostacolare la migrazione della vostra organizzazione al cloud, prendete in considerazione opzioni più moderate: ai fini del presente documento, riportiamo di seguito Vectra AI .

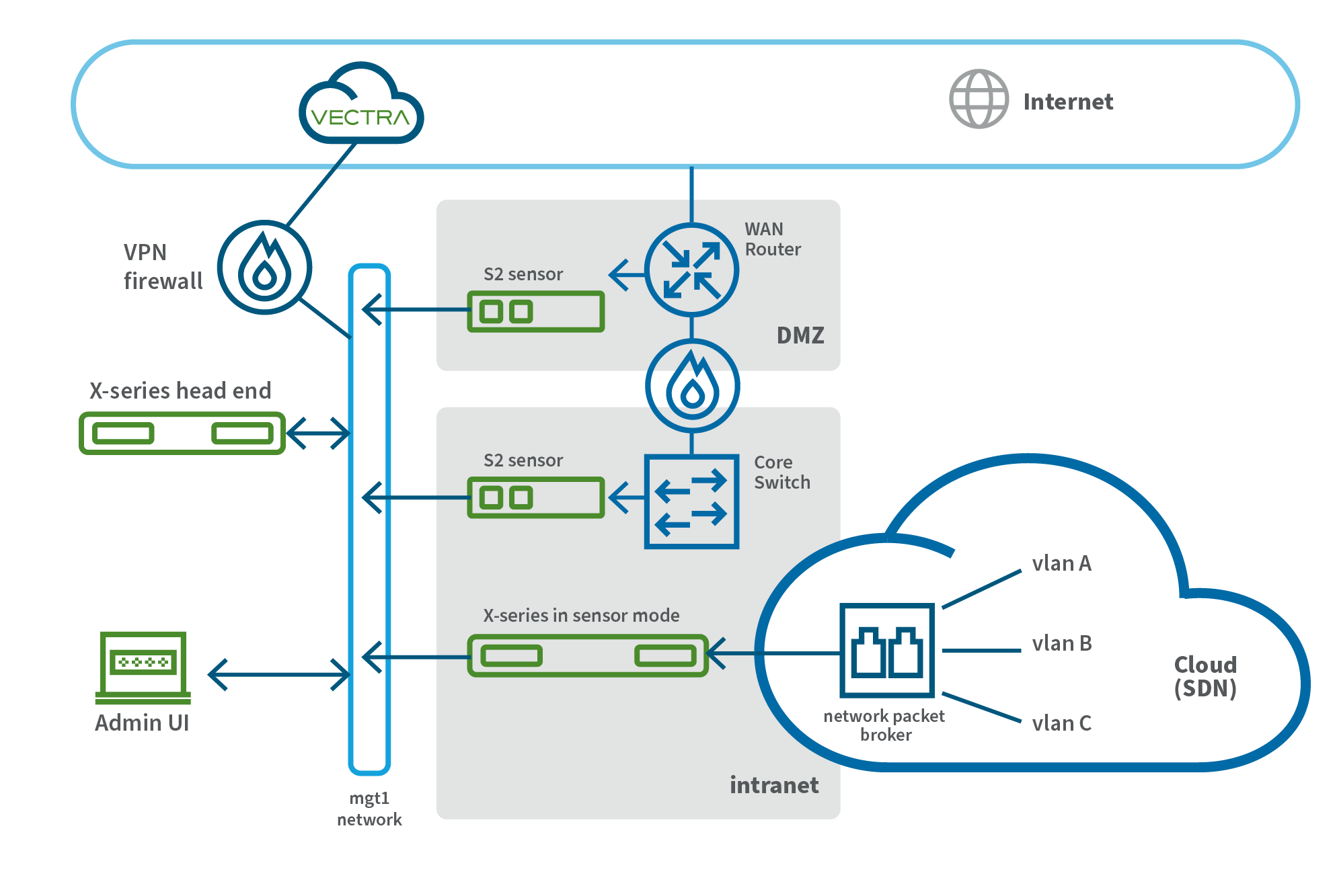

- Integrazione perfetta: cloud Vectra possono essere collegati senza soluzione di continuità per proteggere cloud dalle minacce di rete, dai movimenti laterali e dall'escalation. Ciò avviene allo stesso modo che in locale, monitorando passivamente il traffico di rete fornito dal cloud da/verso i carichi di lavoro. Scopri di più su Vectra NDR oggi stesso.

- Rilevamenti e prioritizzazione di livello mondiale basati sull'intelligenza artificiale: Vectra sfrutta la tecnologia Security AI-driven Attack Signal Intelligence™ (ASI) per monitorare le minacce contro cloud, l'infrastruttura SaaS, l'identità e l'ambiente locale. Questo servizio è fornito immediatamente, senza alcun onere per il cliente nella creazione dei rilevamenti. ASI aiuta i team SOC e di sicurezza ad aggregare, contestualizzare e dare priorità agli host e agli account più importanti, in modo da avere a portata di mano informazioni utilizzabili per consentire una risposta rapida. Scoprite cosa può fare ASI per voi.

- Rilevamento unificato delle minacce: Vectra offre un'unica interfaccia utente per collegare tutti i diversi vettori di minaccia. Questo è importante perché gli aggressori spesso cercano di passare dal cloud , dal SaaS all'on-premise o cloud cloud, quindi è fondamentale disporre di questa funzionalità all'interno di un sistema che conosca ogni aspetto. Scopri di più sulla piattaforma TDR di Vectra.

Nel nostro prossimo blog, esploreremo come Vectra può aiutare a proteggere gli ambienti multicloud che introducono nuove superfici di attacco e nuove sfide. Restate sintonizzati!

Vuoi saperne di più? Prenota oggi stesso una demo.